Buuctf-misc-菜刀666

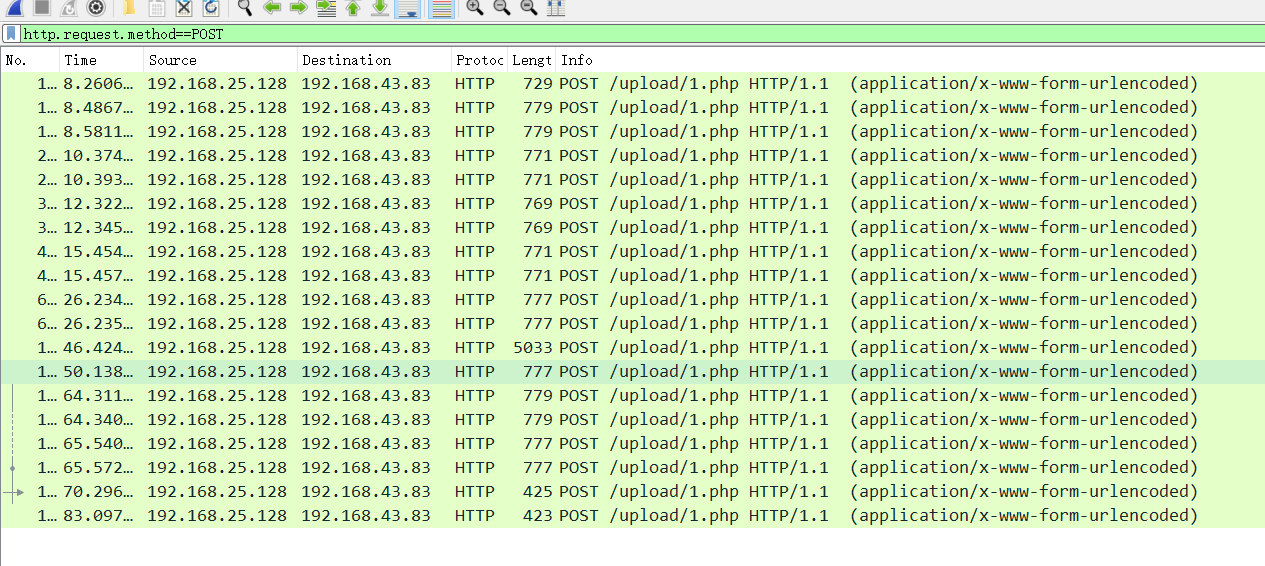

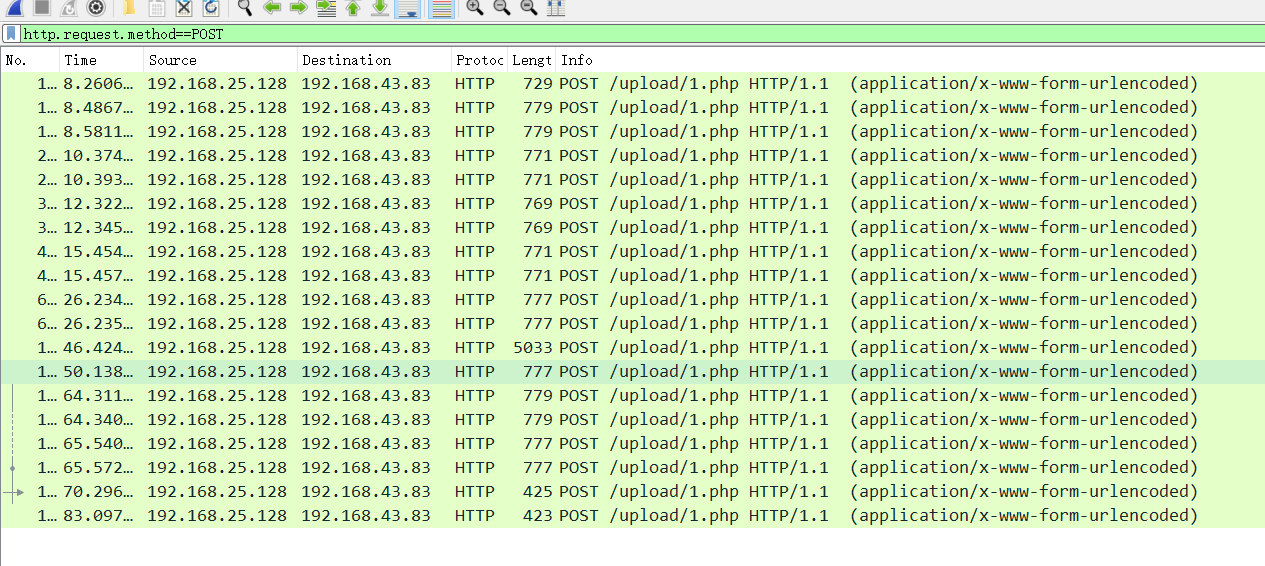

菜刀都是 POST 所以直接搜 POST逐流追踪

然后挨个儿追踪tcp流

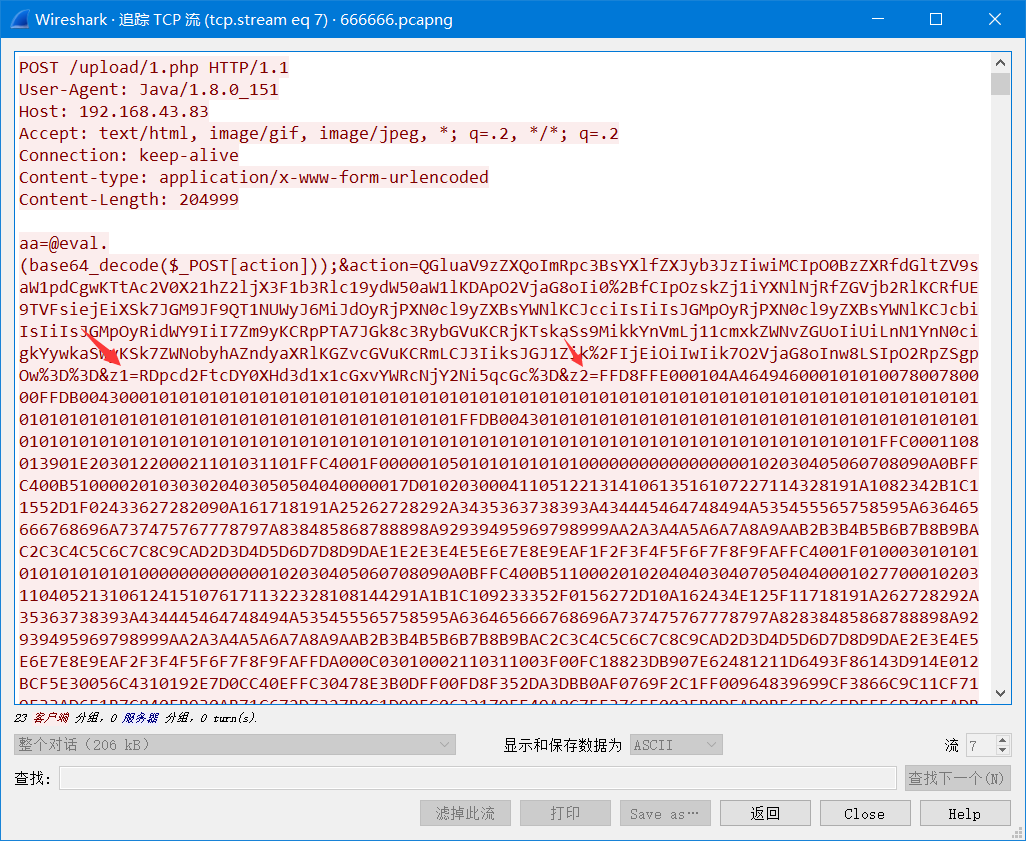

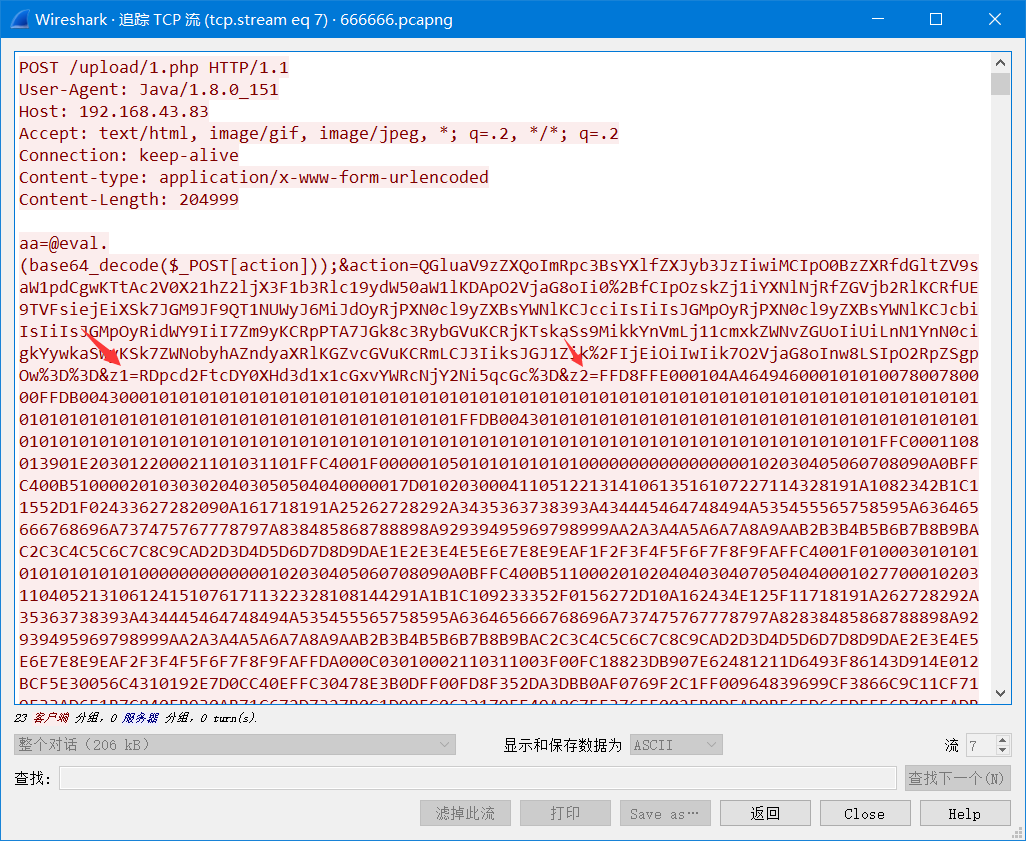

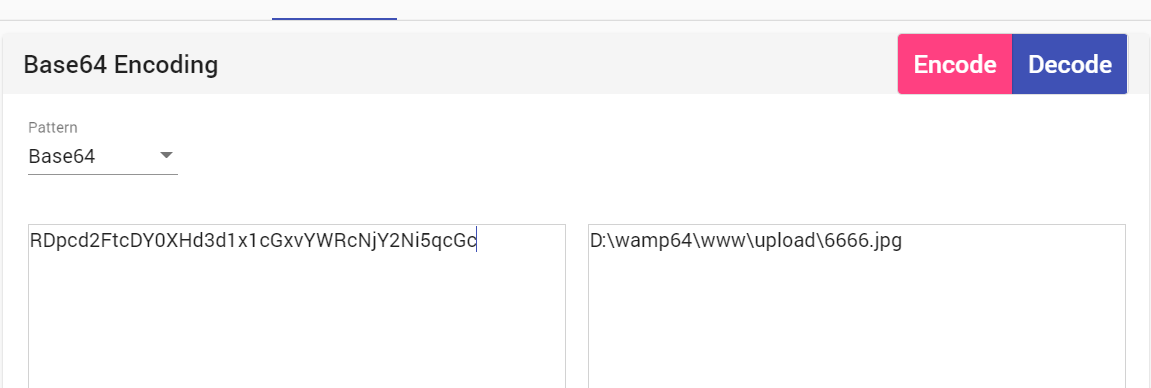

在流7里发现了

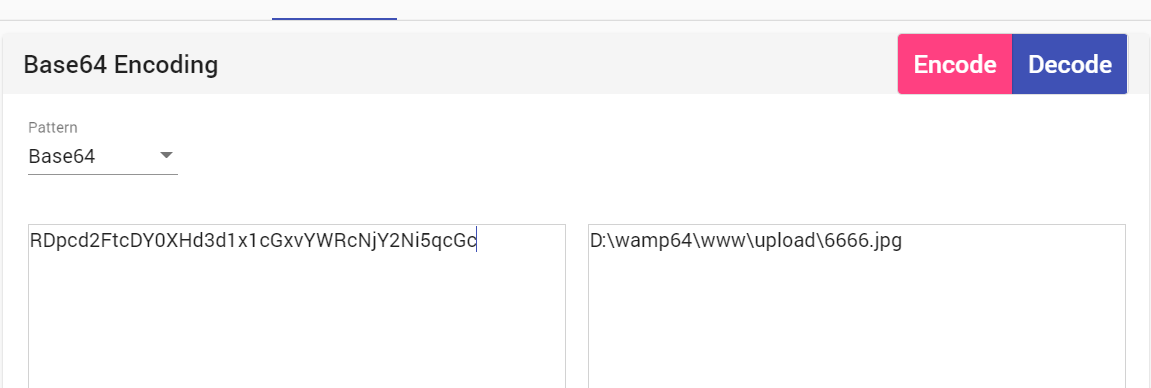

z1 是图片的地址

z2 以十六进制保存图片

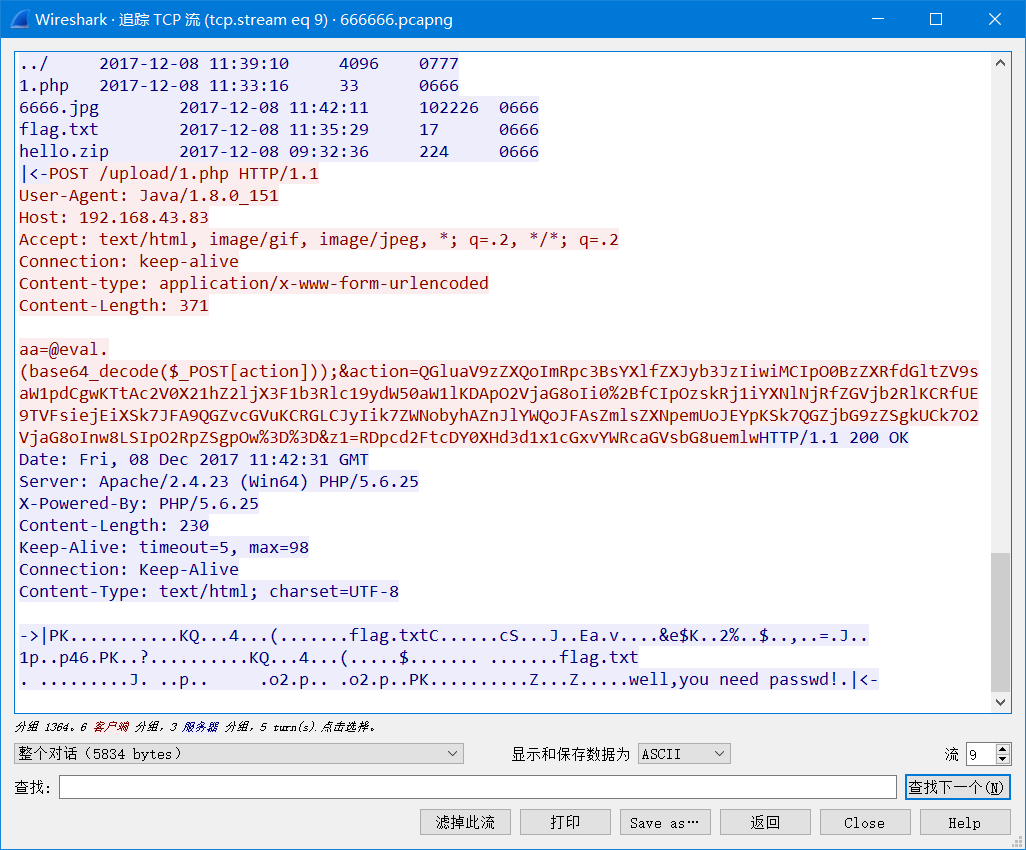

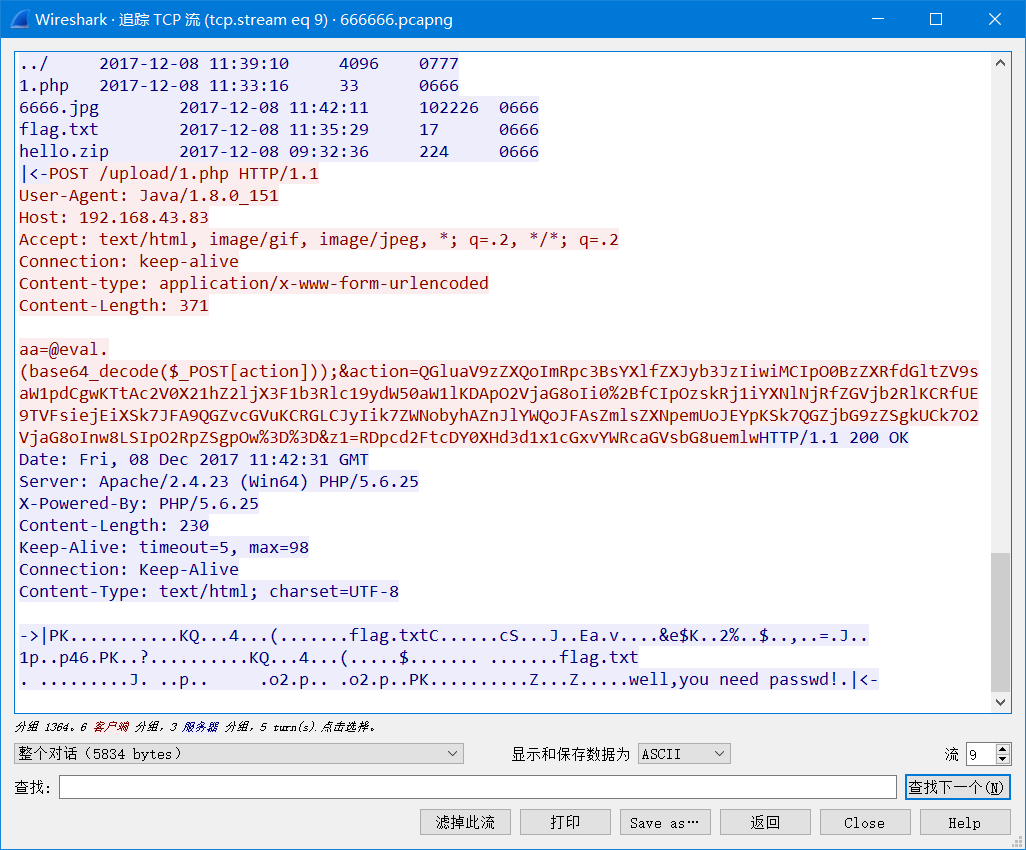

然后在流9里发现了

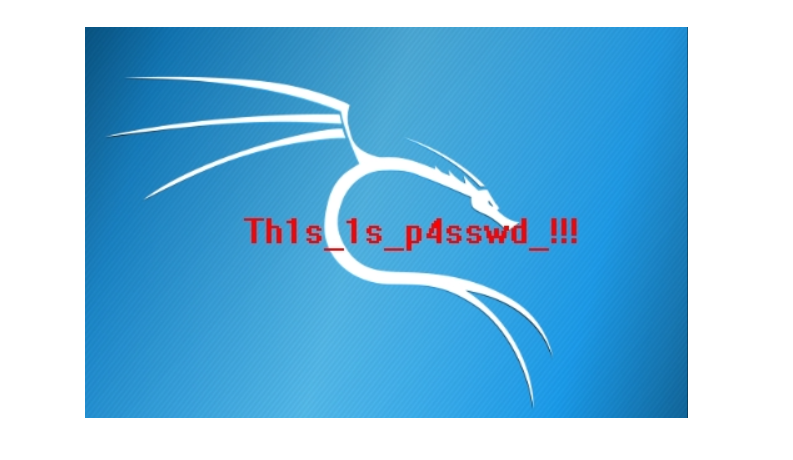

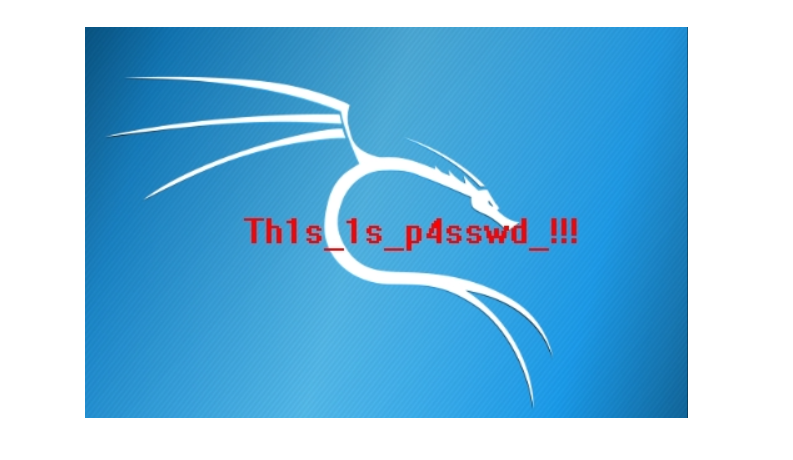

有一个需要密码的flag.txt,于是我们使用\foremostlrb将

下载的这个文件分离出来,得到一个zip文件,然后

密码就是那张图片的文字

菜刀都是 POST 所以直接搜 POST逐流追踪

然后挨个儿追踪tcp流

在流7里发现了

z1 是图片的地址

z2 以十六进制保存图片

然后在流9里发现了

有一个需要密码的flag.txt,于是我们使用\foremostlrb将

下载的这个文件分离出来,得到一个zip文件,然后

密码就是那张图片的文字