Metasploit Pro 4.22.5-2024111401 发布下载,新增功能概览

Metasploit Pro 4.22.5-2024111401 发布下载,新增功能概览

Metasploit Pro 4.22.5-2024111401 (Linux, Windows) - 专业渗透测试框架

Rapid7 Penetration testing, released Nov 14, 2024

请访问原文链接:https://sysin.org/blog/metasploit-pro-4/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

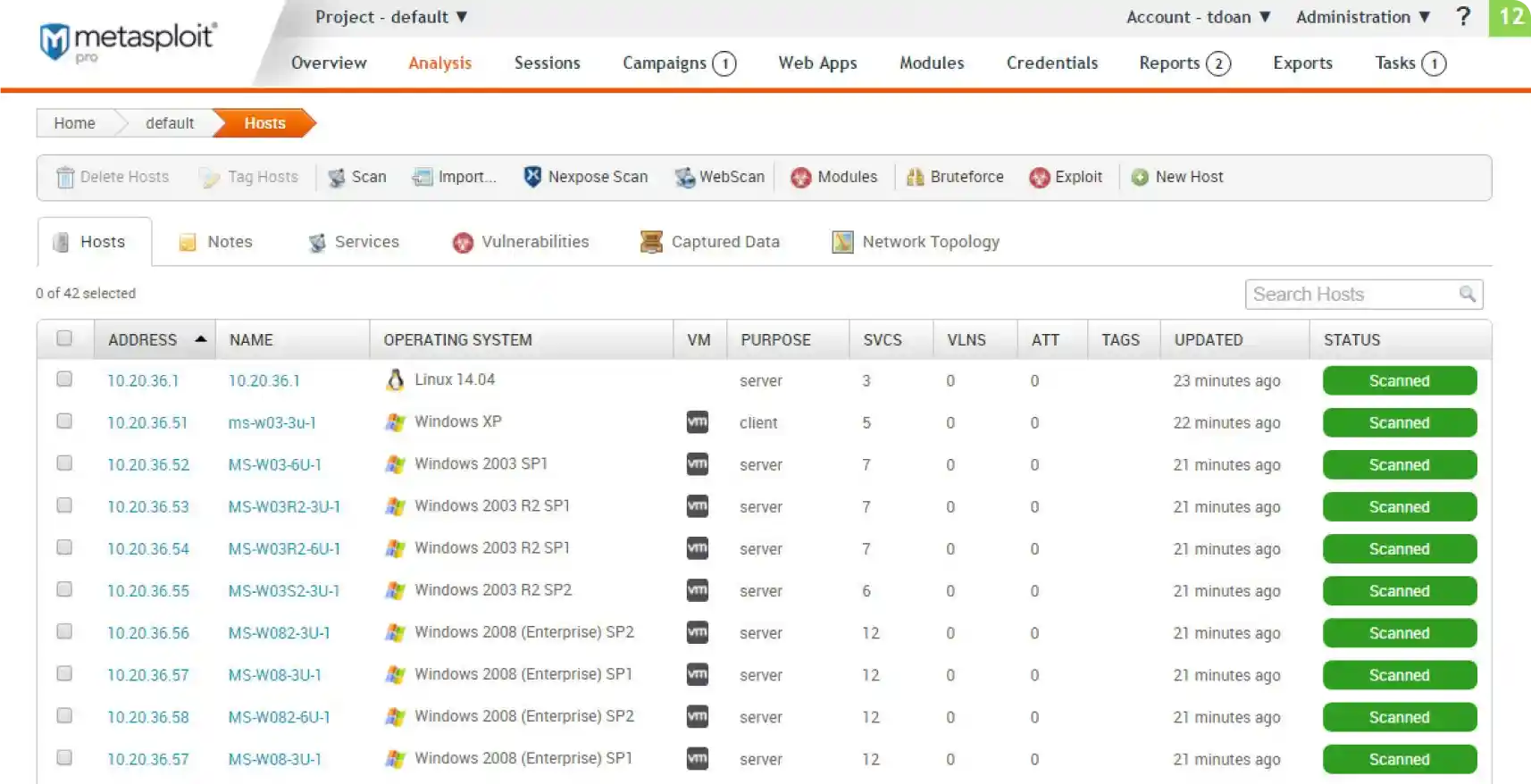

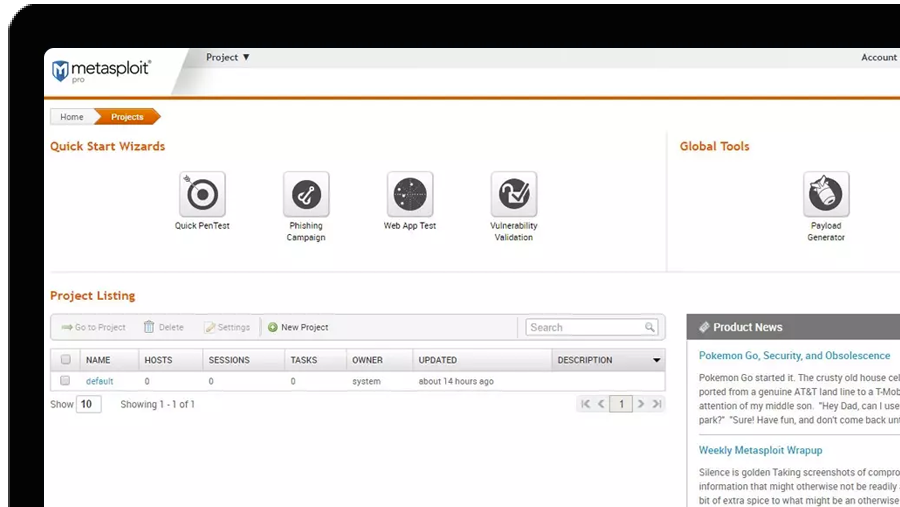

世界上最广泛使用的渗透测试框架

知识就是力量,尤其是当它被分享时。作为开源社区和 Rapid7 之间的合作,Metasploit 帮助安全团队做的不仅仅是验证漏洞、管理安全评估和提高安全意识 (sysin);它使防守队员能够始终领先比赛一步(或两步)。

新增功能

Metasploit Pro 最新版本 2024 年 11 月 14 日, 版本 4.22.5-2024111401

改进

- Pro:更新快速渗透测试和 Pro 漏洞利用任务日志,以包含当前工作区和最低排名信息。

- Pro:添加用于与模块搜索 API 交互的新代码示例。

- Pro:向 Metasploit 引擎服务添加额外的启动日志记录信息,并改进 nginx 启动错误处理和用于捕获未处理的启动错误的其他日志记录。现在,如果发生意外崩溃,Windows 环境将正确地将 metasploitProSvc 标记为未运行。

- Pro:更新诊断报告工具以包含非活动 systemctl 单元。

- PR 19529 - 这将更新

pipe_dcerpc_auditor模块以使用新模式来处理端口设置,从而为用户提供对目标的更大控制。 - PR 19597 - 修复 Python Windows Meterpreter 上的符号链接和交汇点检测。

- PR 19600 - 将后 Windows 模块

gather/credentials/seamonkey、gather/credentials/chrome和gather/enum_chrome更新为被windows/gather/enum_browsers取代。

负载增强功能

- PR 19360 - 向

exploits/osx/local/persistence模块添加新的LAUNCH_ITEM选项。允许的值为LaunchAgent或LaunchDaemon。保留为LaunchDaemon的优点之一是,它们在用户登录之前运行,并且具有提升的权限。此外,此拉取请求还增加了模块以 Apple Silicon 设备为目标的功能。 - PR 19604 - 这添加了一种将代码注入 Windows 内核版本 10.x 上正在运行的进程的新方法。

修复

- Pro:修复了调用

pro.module_searchRPC API 时发生的崩溃问题。 - PR 19553 - 这修复了使用 Kerberos 身份验证的模块中的一个错误,即在设置

KrbOfferedEncryptionTypes数据存储选项时,该选项将被忽略,而不是用于从缓存中选择兼容的票证。

模块

- PR 19404 - 这添加了一个用于利用 ESC8 的模块。它包括一个 SMB 捕获服务器,用于重新打包身份验证并将其从 SMB 捕获服务器转发到经过 NTLM 身份验证的 HTTP 服务器。然后,该模块使用 HTTP 客户端请求和下载证书。

- PR 19488 - 这添加了一个新的辅助模块,以利用 WordPress 版本 2.1.3 到 2.8.2 的 Ultimate Member 插件中未经身份验证的 SQL 注入漏洞。此漏洞允许未经身份验证的攻击者通过 sorting 参数提取敏感数据。

- PR 19489 - 这为 WordPress wp-automatic 插件中的 SQL 注入漏洞添加了一个新的漏洞利用模块,影响 3.92.1 之前的版本。该漏洞允许未经身份验证的攻击者注入 SQL 命令,从而使他们能够创建恶意管理员帐户。攻击者使用新创建的 admin 帐户,可以上传插件并实现远程代码执行。

- PR 19499 - 这添加了一个新模块,该模块利用 SolarWinds Web Help Desk (CVE-2024-28987) 版本

<= v12.8.3中的后门程序,使攻击者能够检索当前记录在应用程序中的所有票证。 - PR 19506 - 添加了一个新的漏洞利用

post/windows/gather/enum_browsers后模块,该模块从目标系统上基于 Chromium 和基于 Gecko 的浏览器中提取敏感浏览器数据。它支持使用 Windows 数据保护 API (DPAPI) 解密密码和 cookie,并且可以提取其他数据,例如浏览历史记录、关键字搜索历史记录、下载历史记录、自动填充数据、信用卡信息、浏览器缓存和已安装的扩展程序。 - PR 19517 - 这添加了一个新的辅助模块,该模块利用了 WordPress 的 TI WooCommerce 愿望清单插件(版本

<= 2.8.2)中未经身份验证的 SQL 注入漏洞。该漏洞允许攻击者通过 order 参数执行 SQL 查询,该参数可用于转储用户名及其哈希密码。 - PR 19518 - 添加了对 RISC-V 32 位 / 64 位 Little Endian 负载的支持。包括用于测试的 Linux Execute Command 负载和 Linux Reboot 负载。

- PR 19527 - 使用补丁旁路更新

exploit/multi/http/wp_givewp_rce模块。此模块现在与 GiveWP 版本3.16.1兼容。 - PR 19528 - 添加利用 python 的新 exec 负载。

- PR 19557 - 添加了一个模块来链接 CVE-2024-5910,这是一个带有 CVE-2024-9464 的密码重置漏洞,这是一个经过身份验证的命令注入漏洞,用于在 1.2 之后和 1.2.92 之前的版本之间在 PaloAlto Expedition 服务器上执行代码,无论是否知道凭据。

下载地址

仅显示最新版,历史版本已存档,不定期清理。

Metasploit Pro 4.22.5-2024111401 for Linux, Nov 14, 2024

推荐运行在 Ubuntu 24.04 OVF 中!

Metasploit Pro 4.22.5-2024111401 for Windows, Nov 14, 2024

推荐运行在 Windows Server 2025 OVF 中!

相关产品:Nexpose 6.6.279 for Linux & Windows - 漏洞扫描

更多:HTTP 协议与安全

Metasploit Pro 4.22.5-2024111401 发布下载,新增功能概览

Metasploit Pro 4.22.5-2024111401 发布下载,新增功能概览

浙公网安备 33010602011771号

浙公网安备 33010602011771号