Cyber Triage 3.10 for Windows - 数字取证和事件响应

Cyber Triage 3.10 for Windows - 数字取证和事件响应

Digital Forensics Specialized For Incident Response

请访问原文链接:https://sysin.org/blog/cybertriage-3/ 查看最新版。原创作品,转载请保留出处。

作者主页:sysin.org

唯一专门用于事件响应的数字取证工具

快速、准确和简单地完成入侵调查

新增功能

3.10 添加了 Linux、域控制器和适用于 DFIR 的模糊恶意软件扫描

2024 年 5 月 1 日,

这篇文章涵盖:

- 分析 Linux 系统

- 分析域控制器以接管帐户

- 使用 ImpHash 进行模糊恶意软件扫描

- 标签和 Excel 报表

分析 Linux 系统

您现在可以像分析 Windows 一样快速分析 Linux 系统。

攻击者不仅仅关注 Windows 系统,因此您需要能够调查的不仅仅是 Windows。

我们做了什么

我们在 Cyber Triage 中添加了对常见 Linux 发行版的支持!这可能是我们最古老的功能请求。

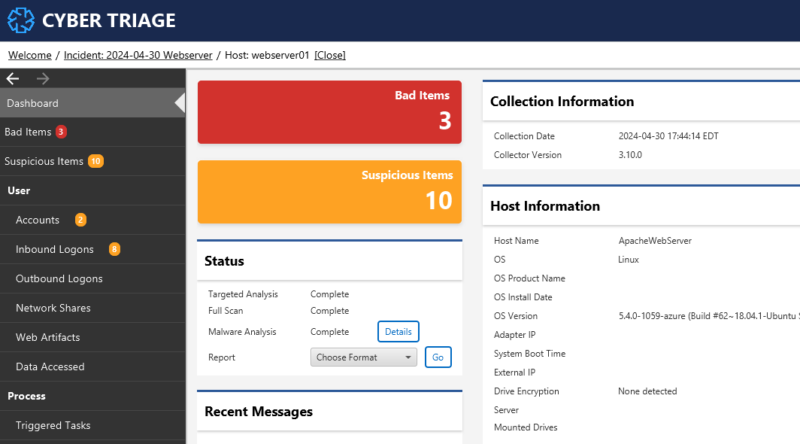

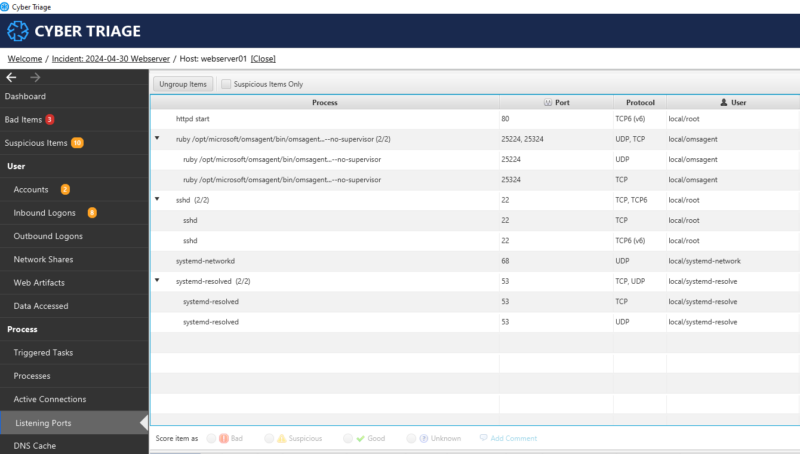

从 3.10 开始,您可以使用 UAC 从 Linux 主机收集数据并导入生成的文件。然后,Cyber Triage 将解析这些文件以创建高级工件,例如用户帐户、入站登录、进程和触发的任务。

Cyber Triage 还将对项目进行评分,以检测异常的操作系统活动,并将用于恶意软件扫描的可执行文件上传到 Reversing Labs。

如何使用

添加 Linux 主机非常简单:

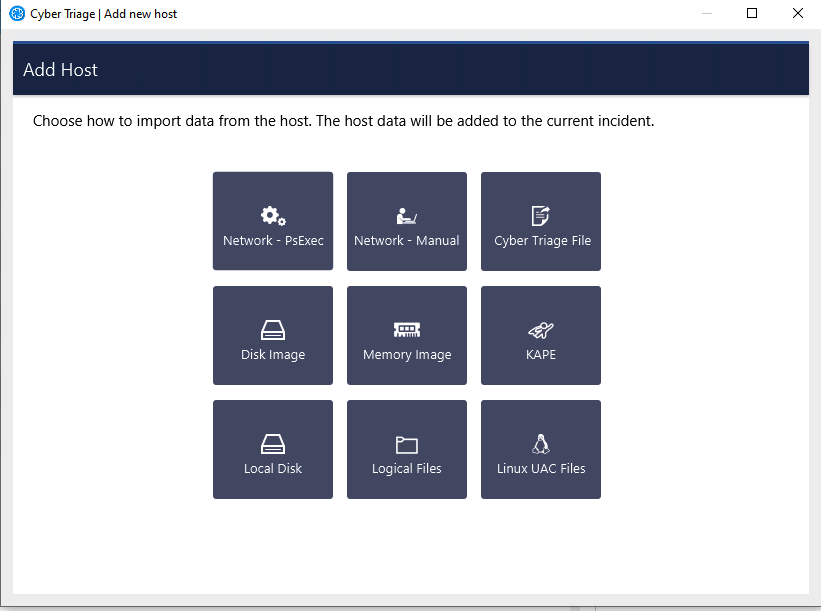

- 使用 UAC 从实时 Linux 系统收集(尚不支持磁盘映像)

- 将 UAC 集合作为 “添加主机” 选项导入

- Cyber Triage 将解析各种源文件以创建构件。

- 将在后端管道中分析这些工件

- 然后,您可以查看结果并专注于不良项目,跳转到时间线,并导航文件系统。

分析域控制器日志

您现在可以快速利用域控制器身份验证来识别被盗用的账户并跟踪其移动。

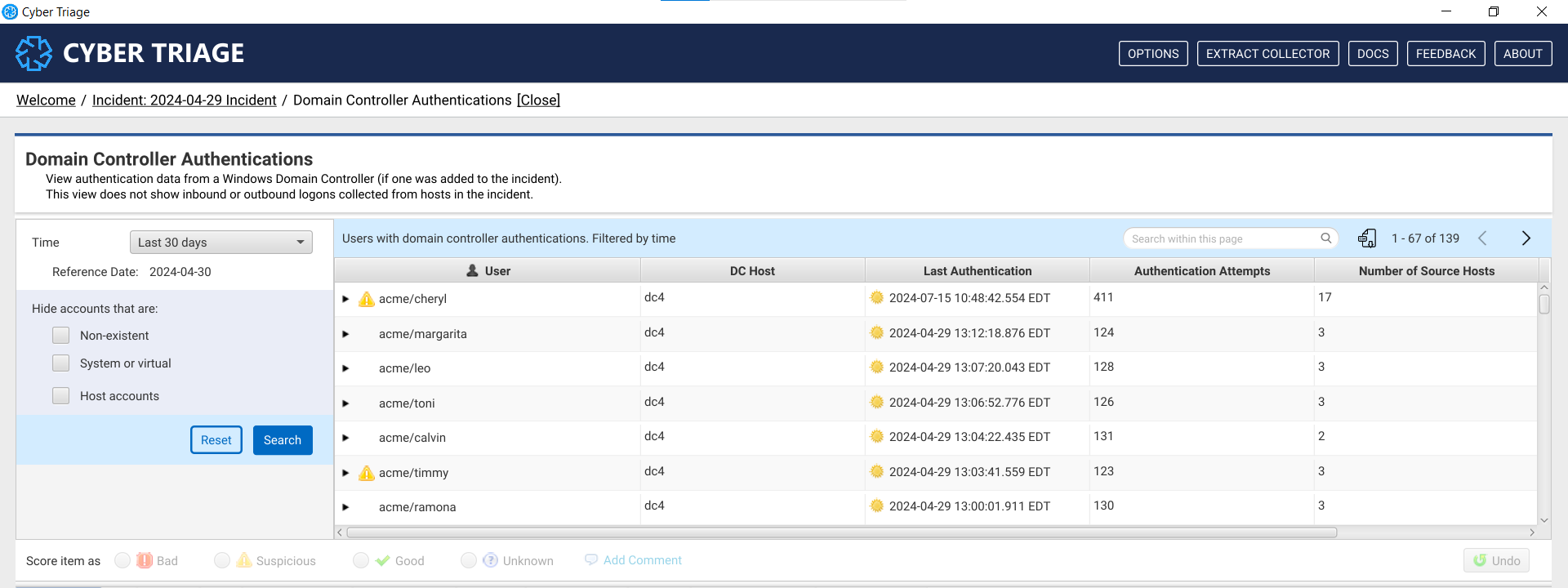

域控制器事件日志可以显示用户尝试登录的每个主机。当您确定事件范围并了解一些受影响的初始系统时,域控制器可以快速帮助您识别:

- 被盗账户在哪些其他系统上处于活动状态

- 哪些其他账户存在异常行为

- 如果存在喷射攻击、Kerberoasting 和其他身份验证攻击

但是,事件日志数据很难手动分析,并且需要自动化系统来快速识别需要关注的用户和主机。

我们做了什么

Cyber Triage 3.10.0 添加了三个关键概念,以便更轻松地检查域控制器:

- Kerberos 和 NTLM 身份验证事件现在从安全日志中解析。

- 应用了新的评分技术来检测异常用户行为和攻击,例如 Kerberoasting。

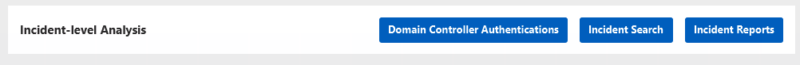

- 新的事件级别 UI,可显示主机之间的身份验证,即使尚未收集和分析这些主机。

现在,您可以快速查看身份验证数据并识别异常用户和主机。

如何使用

要查看域控制器数据,请执行以下操作:

- 像从任何其他系统一样从域控制器收集数据。您可以从 EDR、Powershell 或手动启动集合。

- 将该数据导入 Cyber Triage 事件

- 提取和分析数据后,从 Incident Dashboard 打开 “Domain Controller Authentications” 界面

- 然后,您可以关注过去 30 天内目的地最多的账户,并深入了解它们的去向。

使用 ImpHash 进行模糊恶意软件扫描

现在,您可以获取哈希未知且您不想上传该文件的文件的恶意软件信息。

攻击者通常会为每个目标制作唯一的可执行文件,因此很难将它们检测为恶意软件,因为 SHA256 哈希值每次都会发生变化。攻击者所做的更改通常微不足道,但意味着响应者和法医检查员必须上传要扫描的文件。

一些团队不愿意上传文件内容,他们唯一的选择是使用基本的静态分析技术。

我们做了什么

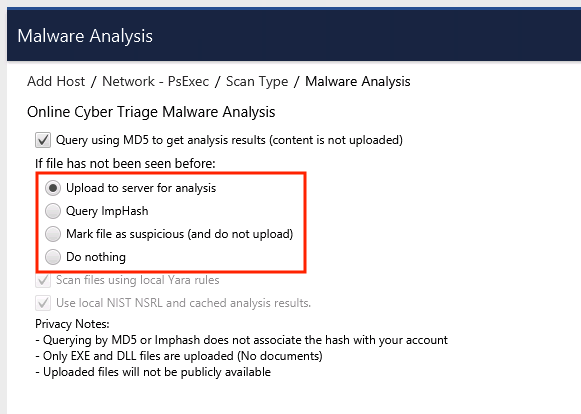

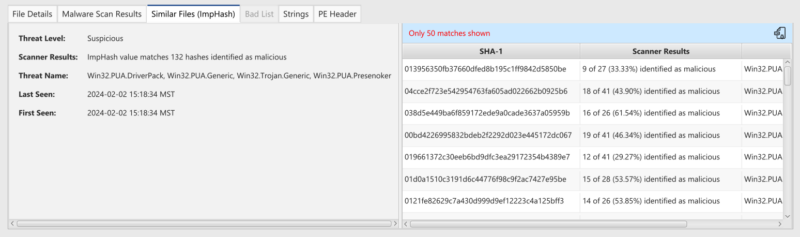

Cyber Triage 现在可以使用 ImpHash 模糊匹配算法来确定文件是否与以前检测到的恶意软件相似。无需上传内容进行全面分析即可完成此操作。

ImpHash 是一种哈希算法,它不会查看可执行文件中的每个位。它侧重于 import 表,攻击者通常不会更改该表。导入表列出了可执行文件所依赖的库。

攻击者为每个受害者生成唯一的 ImpHash 值需要做更多的工作。因此,攻击者的工具通常都具有相同的 ImpHash 值。

如果文件的 SHA256 哈希值尚未在 Reversing Labs 数据库中,则您现在可以选择查询其 ImpHash 值。该查询将返回一组共享相同 ImpHash 的文件。然后可以查看这些文件以确定是否有任何恶意文件。如果是,那么这个文件也可能是。

如何使用

您可以在将主机添加到事件时启用 ImpHash。您可以选择 ImpHash 而不是上传唯一文件(尽管我们仍然建议您可以上传)。

Cyber Triage 将根据需要使用 ImpHash 并相应地对文件进行评分。从 ImpHash 标记文件时,您可以看到类似的文件:

向对象添加标签

您现在可以使用标签注释项目相关的原因,并使用新的 Excel 报告格式轻松将它们复制到最终报告中。

这使您可以轻松记录在调查展开时了解到的内容。标签允许您记录某些内容相关的原因,然后将其包含在最终报告中。

我们做了什么

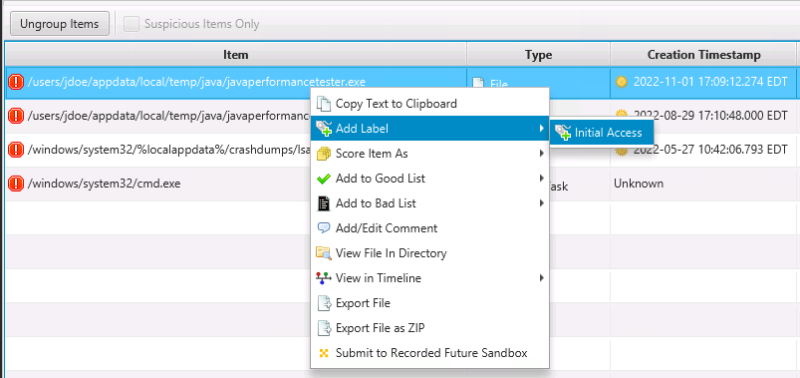

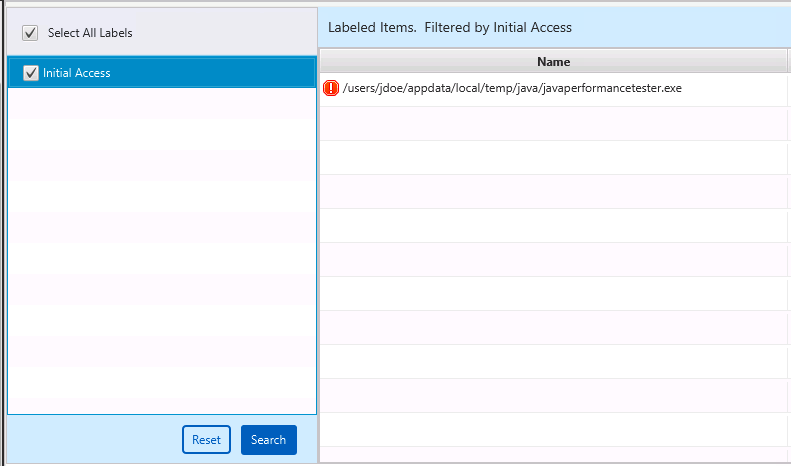

3.10 版本添加了标签,以便您可以描述项目与事件相关的 “原因”。例如,您可以为不良商品添加“初始访问” 或“横向移动”等标签。

标签非常灵活,还可用于对相关项目进行分组。

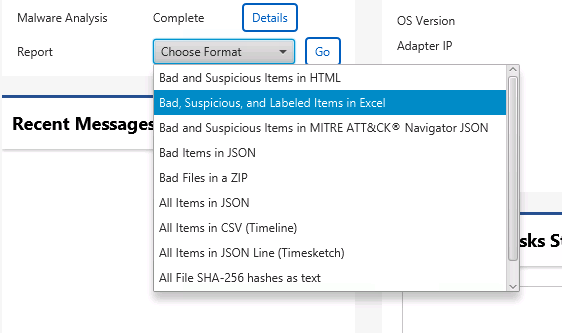

为了方便报告编写,我们还添加了一个新的 Excel 报告,可以更轻松地将数据复制到 Word 或 Google Docs 中。Excel 格式比现有的 HTML 报表更易于操作。

如何使用

要将现有标签添加到坏或可疑项目,请右键单击它并选择 “添加标签”。您需要先创建标签名称,然后才能首次使用它们。

您可以使用底部的 “已贴标商品” 部分查看所有带有标签的商品。

要制作 Excel 报告,请从报告选项列表中选择 “Excel 中的错误、可疑和标记项目”。

下载地址

Cyber Triage 3.10 Release - adds Linux, Domain Controllers, and Fuzzy Malware Scanning for DFIR

May 1, 2024

更多:HTTP 协议与安全

浙公网安备 33010602011771号

浙公网安备 33010602011771号