2019-9-26:渗透测试,基础学习,nmap扫描kali虚拟机服务

初识Nmap

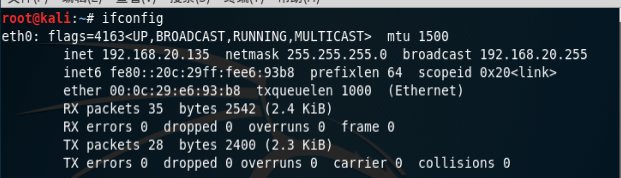

1, 首先确定kali的ip地址,输入命令ifconfig

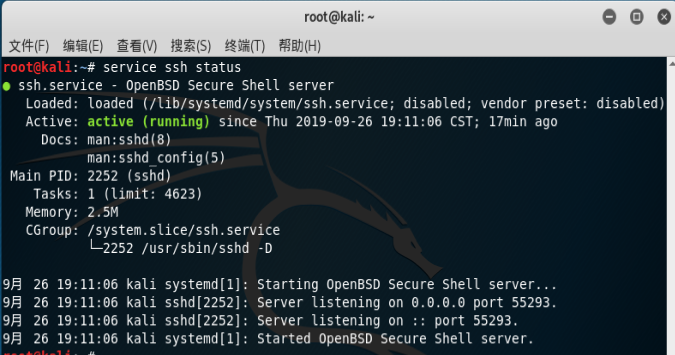

2, 开启所需要扫描的服务,

开启ssh:service ssh start, 确认ssh服务是否开启service ssh status

开启postgresql:service postgresql start,确认postgresql服务是否开启 service postgresql status

开启samba:service smbd start,确认smaba服务是否开启,service smbd status

,开启vsftp:service vsftpd start,确认vsftp服务是否开启,service vsftpd status

kali默认没有安装vsftp无法直接开启的话,可以apt-get install vsftpd即可

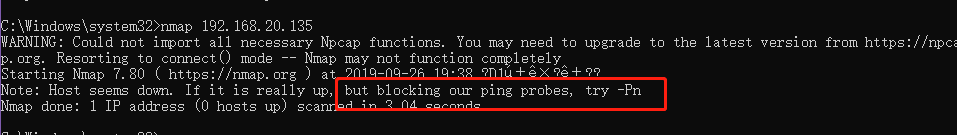

3, 确定想要扫描的服务都开启之后,宿主机启动扫描,打开命令提示符,输入命令

nmap 192.168.20.135 ,直接单个ip扫描,发现扫描结果不准确,根据提示确定机器开启的话加-Pn

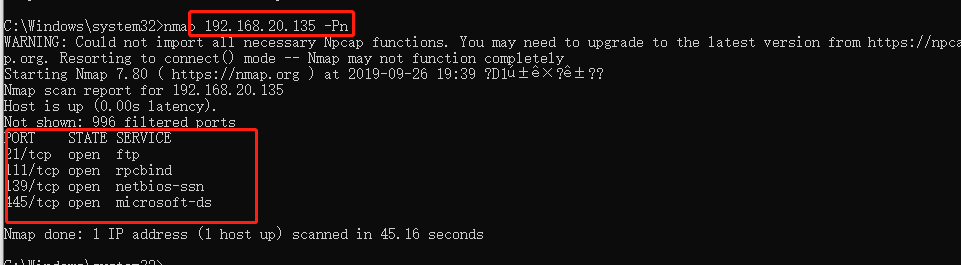

4, 重新输入命令 nmap 192.168.20.135 -Pn,确定可以扫描到kali虚拟机

5, 扫描结果的解释:

port下为扫描到的服务端口号,state显示的为扫描到的服务启动状态,service为服务名

21/tcp,机器开启了 21号端口,tcp协议的,状态是open打开的,服务名称为ftp服务

139tcp 机器开启了139号端口,tccp协议的,状态是open打开的,服务名称为netbios-ssn,netbios-ssn就是smba服务,smba用来文件和打印共享的

111/tcp,目标开启了111端口,使用的tcp协议,服务名rpcbind,查询他是一个RPC服务,主要是在nfs共享时候负责通知客户端,服务器的nfs端口号的。简单理解rpc就是一个中介服务。kali下netstat -ntulp发现确实有开111端口

445/tcp端口也开启了,服务名microsoft-ds,也是smbd上的一个端口,用来文件和打印共享的

6, 结果分析

我还开启了ssh,但是换了默认端口mysql服务都没有被扫描出来,所以可以得知,nmap扫描也不一定准确,除非更深入的学习更多了解更多

浙公网安备 33010602011771号

浙公网安备 33010602011771号