一、处置过程

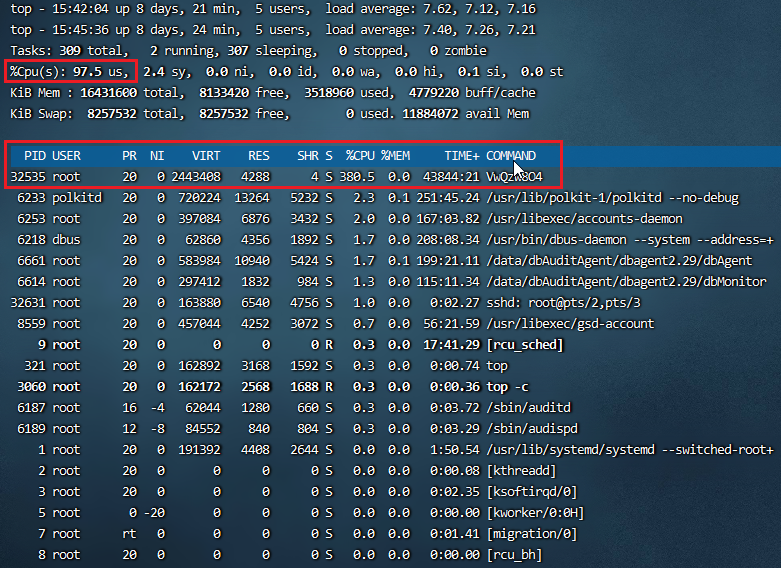

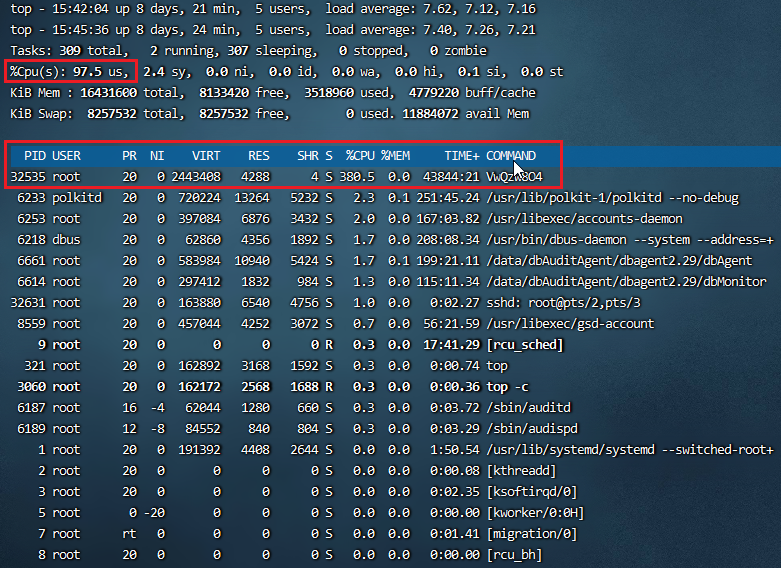

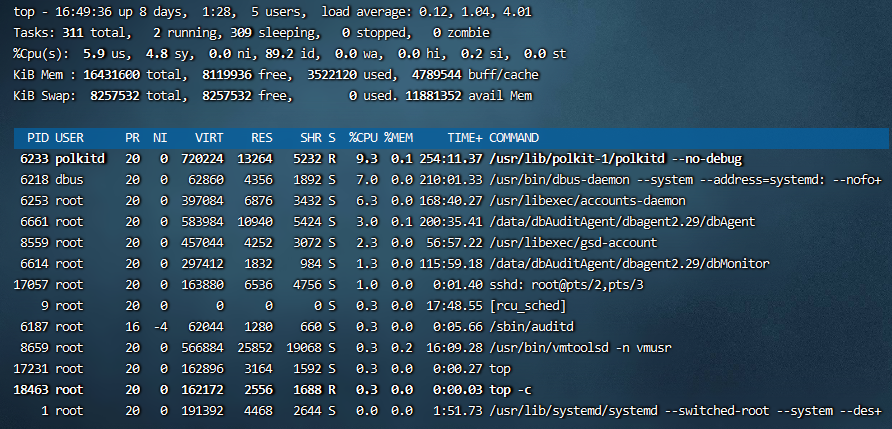

1.查看第一位的pid号:32535

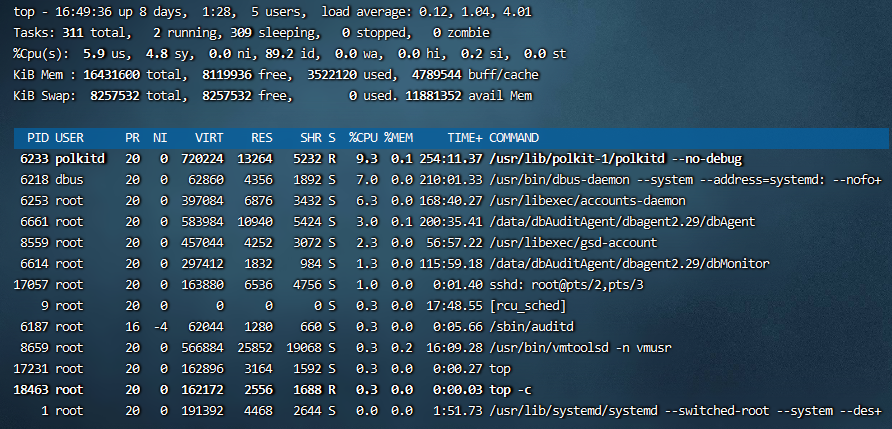

top -c

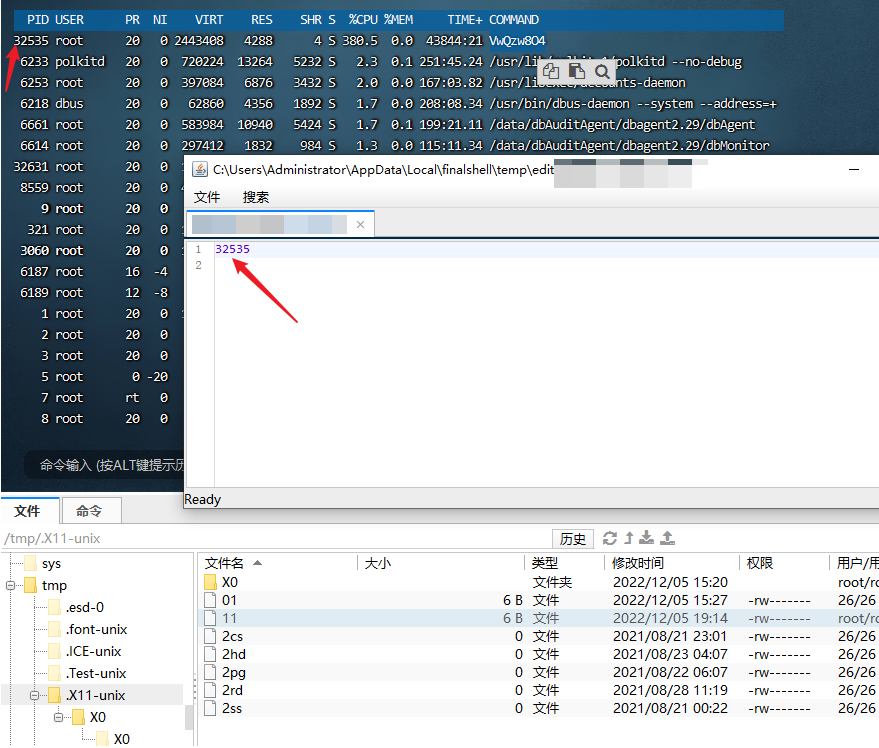

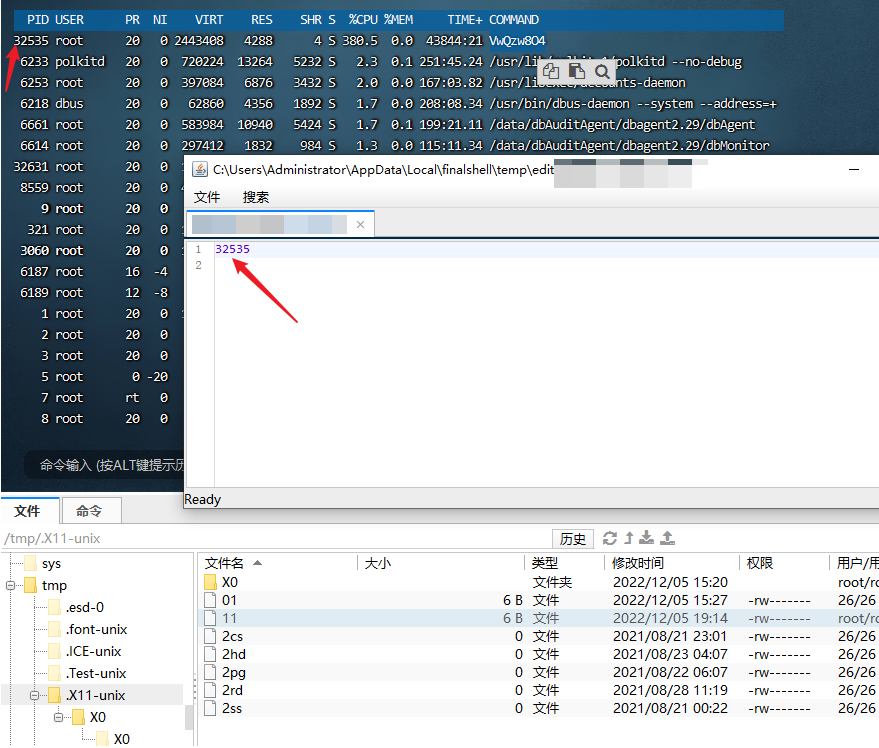

2.进入/tmp/.X11-unix目录,其中11文件中写的是32535,01文件中写的是守护进程pid号10092(目录里的文件不一定相同)。将整个目录删除

有时候/tmp/.X11-unix目录删不掉,需要查看修改下文件属性

---------------------------------------------

lsattr /tmp/.X11-unix

chattr -R -i /tmp/.X11-unix(a属性就换成-a)

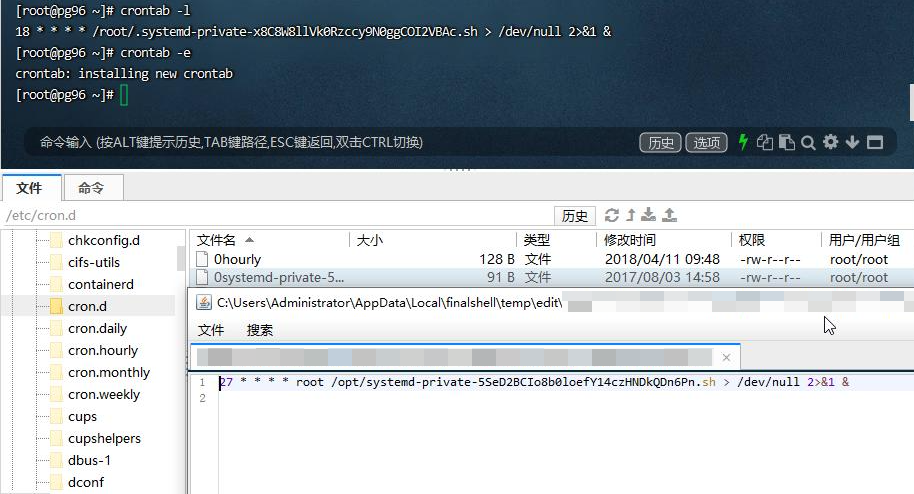

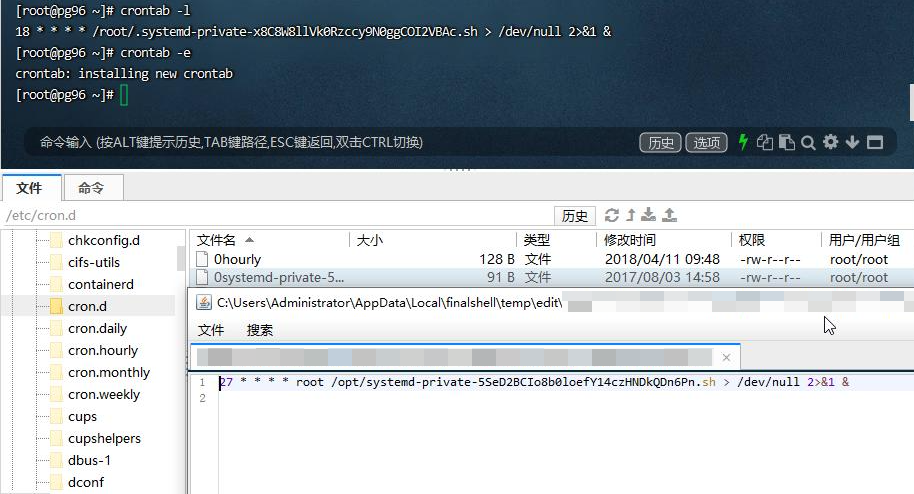

3.crotab -l crotab -e dd 清空计划任务,进入/etc/cron.d目录查看可疑项,删除

4.find查找可疑项

基本文件名有以下几种

----------------------------

.systemd-private-******.sh

0systemd-private-******.sh

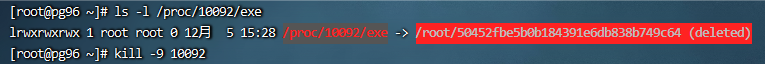

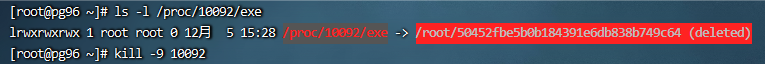

5.ls -l /proc/10092/exe 展示10092执行命令文件(deleted之前已删除)

6.kill -9 32535 kill -9 10092 等待后执行top -c,确认不会再生成

二、挖矿处置基本操作

- 看下crontab -l,/etc/cron.d/下有没有异常的启动项

- 如果有找到对应的文件删除

- 查看/etc/profile.d是不是有环境变量被篡改了

- ps -ef|grep curl 和ps -ef|grep wget 是不是连c2服务器,有kill掉

- kill 挖矿父pid

crontab -e

cat /root/.systemd-private-******.sh

-------------------(ip5iCMfK占用CPU很高的进程)

kill -9 (pid号)

rm -rf /usr/bin/tracepath

ps -ef|grep tracepath

rm /var/spool/cron/root

ls -al /etc/cron.d/

cat /etc/cron.d/0systemd-private-******.sh(删除以0开头的文件)

rm /etc/cron.d/0systemd-private-******.sh

cat /opt/systemd-private-******.sh

rm /opt/systemd-private-******.sh

-------------------(查看守护进程,删除/tmp/.X11-unix/)

ls -l /proc/守护进程pid/exe

crontab -e

dd

cat /root/.systemd-private-******.sh

rm /root/.systemd-private-******.sh

有些权限被修改了,需要改回来

--------------------

chmod u+x file1.sh,表示对当前目录下的 file1.sh 文件的所有者增加可执行权限。

1. u 代表所有者;

2. x 代表执行权限;

3. \+ 表示增加权限;

4. file1 表示指定的脚本文件。

三、后来询问得知,这5个ip的ssh密码全是同一个😅

浙公网安备 33010602011771号

浙公网安备 33010602011771号