尽管 PowerShell 本身不提供直接与本地组策略编辑器中一样的图形界面来管理“软件限制策略”,但你可以通过操作注册表来间接地管理这些设置。对于更复杂的组策略管理任务(如设置路径规则、哈希规则、证书规则等),你可以使用组策略管理工具(如 LGPO 工具或 gpupdate)或手动编辑注册表来实现。

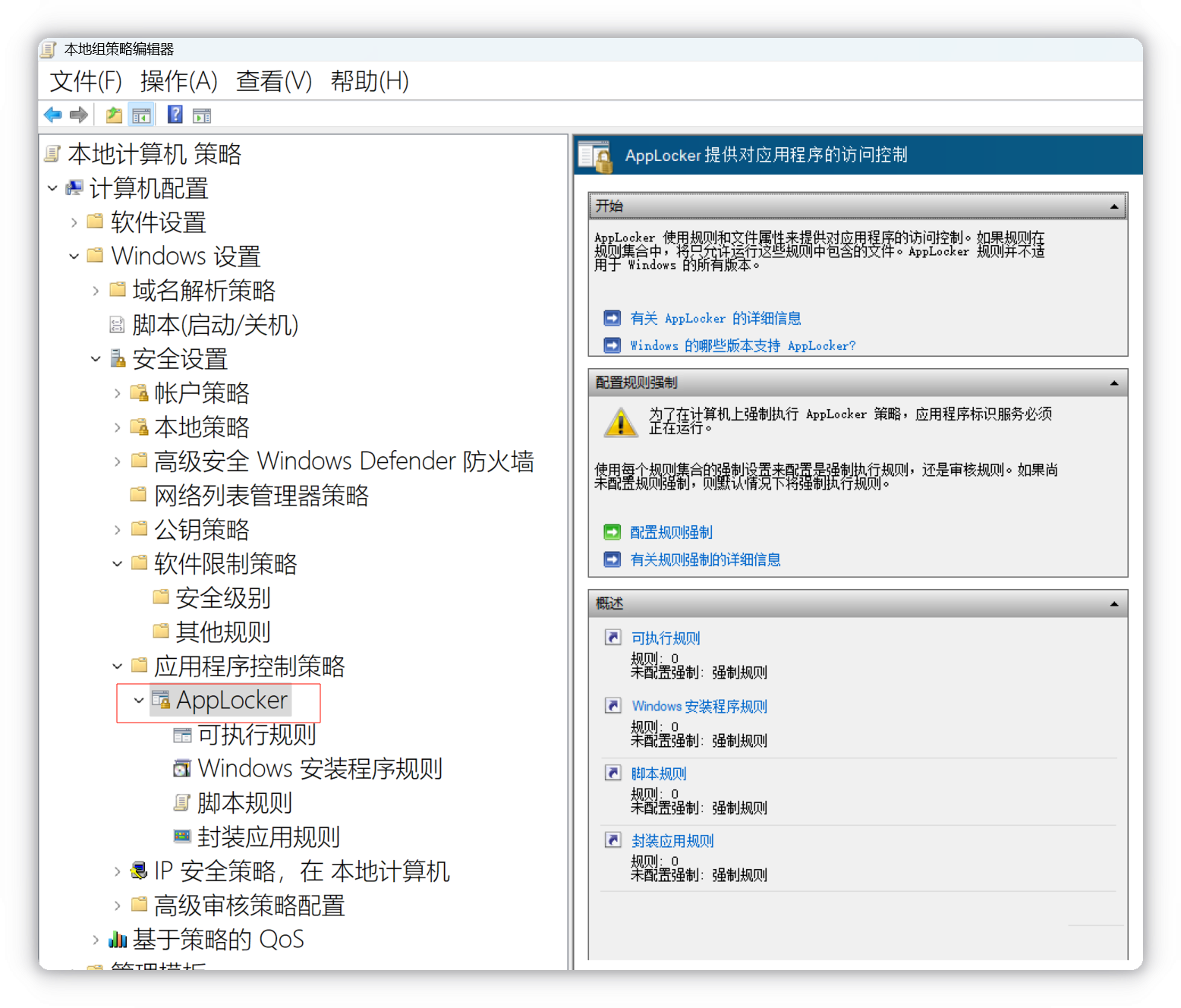

在 Windows 操作系统中,本地组策略编辑器用于管理计算机或用户的配置和策略。通过该工具,你可以配置系统的各种安全设置,限制或允许某些软件的运行。具体到 软件限制策略,这允许你控制哪些程序可以运行以及它们的执行方式。以下是你提到的路径和详细说明:

路径

-

打开本地组策略编辑器:

- 按 Windows + R,然后输入

gpedit.msc并按 Enter。

- 按 Windows + R,然后输入

-

导航到以下路径:

Copy Code计算机配置 → Windows 设置 → 安全设置 → 软件限制策略

新建软件限制策略

在“软件限制策略”下,你可以定义新的规则来限制或允许特定的软件执行。

-

新建软件限制策略:在“软件限制策略”右侧面板上右键点击,选择“新建软件限制策略”。此时你可以添加自定义的规则。

-

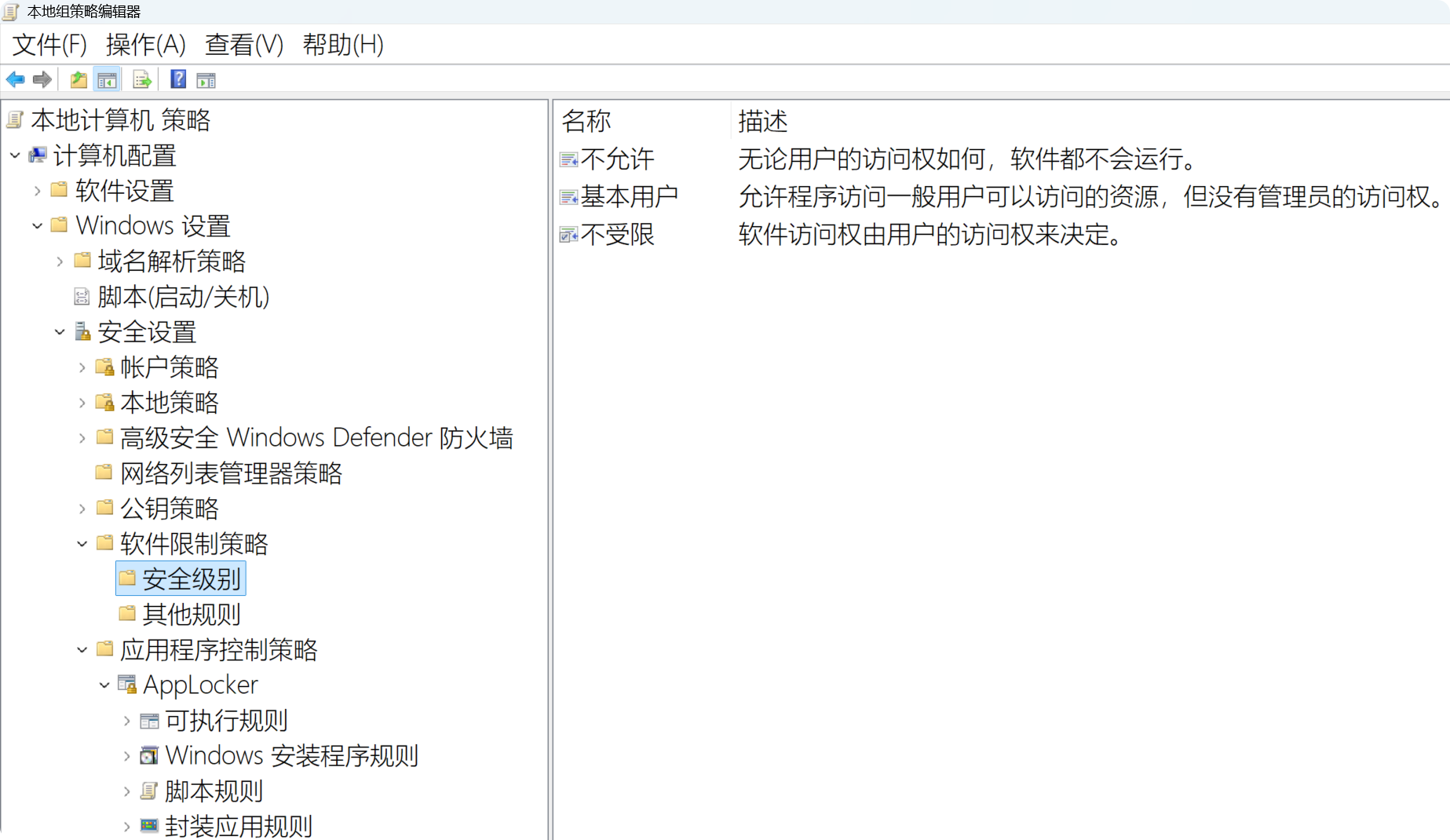

安全级别:

- 未定义:默认情况下,软件限制策略是未定义的,系统不会应用任何规则。

- 不受限制:允许所有软件运行。

- 受限制:禁止所有软件的运行,除非你明确地允许某些软件。

-

其他规则:

- 在“软件限制策略”下,可以添加不同类型的规则:

- 路径规则:指定某个目录下的所有程序是否可以运行。

- 哈希规则:通过文件的哈希值来识别和限制程序。

- 证书规则:通过证书来限制软件运行。

- Internet 区域规则:通过网络区域来限制软件。

- 在“软件限制策略”下,可以添加不同类型的规则:

详细说明

-

路径规则:你可以指定某个路径下的所有程序是否可以运行。例如,你可以阻止运行

C:\Program Files\某个程序目录下的所有应用。 -

哈希规则:此规则基于文件的哈希值来识别程序。即使程序名称相同,但如果其哈希值不同,则认为它是不同的程序。通过哈希值进行管理可以防止被篡改或伪造的文件执行。

-

证书规则:你可以指定程序必须使用特定的证书才能运行。这通常用于加强安全性,确保只有信任的程序才能执行。

-

Internet 区域规则:这允许你根据软件的来源(例如网络下载的程序)来进行限制。

这些规则有助于你确保计算机系统的安全性,防止恶意软件或未授权程序运行。如果你需要进一步设置或操作这些规则,具体步骤可以根据系统要求进行调整。

在 PowerShell 中,管理本地组策略的功能(如“软件限制策略”)并不像在本地组策略编辑器(gpedit.msc)中那样直接。不过,你可以使用 PowerShell 管理某些组策略设置,尤其是通过修改注册表项、管理安全策略或使用 Local Group Policy Object (LGPO) 工具来进行操作。

1. 软件限制策略和安全级别

在 PowerShell 中,无法直接像在 gpedit.msc 中那样创建和管理软件限制策略。你可以使用 New-Item、Set-ItemProperty 或 Get-ItemProperty 等命令来修改注册表中与软件限制策略相关的设置。

以下是如何通过注册表配置软件限制策略的一些信息:

-

路径:软件限制策略的配置通常存储在注册表中。它们的位置类似于:

Copy CodeHKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers -

安全级别:

- 默认情况下,软件限制策略的安全级别未定义,你可以通过注册表键值设置:

- 0:没有限制(不受限制)

- 1:受限制(仅限指定的程序)

你可以通过 PowerShell 来调整这些键值。

示例:设置软件限制策略的安全级别为“受限制”:

powershellCopy CodeSet-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers" -Name "AuthenticodeEnabled" -Value 1 - 默认情况下,软件限制策略的安全级别未定义,你可以通过注册表键值设置:

2. 添加其他规则

在 PowerShell 中,你可以通过创建注册表项来设置路径规则、哈希规则或证书规则。

2.1 路径规则

路径规则用于指定某个路径下的所有程序是否允许运行。它的注册表位置是:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Paths示例:添加一个路径规则,禁止 C:\Program Files\Example 路径下的所有程序运行:

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Paths" -Name "C:\Program Files\Example" -Force

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Paths\C:\Program Files\Example" -Name "SaferFlags" -Value 0x000000022.2 哈希规则

哈希规则通过文件的哈希值来识别文件。

示例:添加一个哈希规则来限制特定哈希值的程序执行:

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Hashes" -Name "example_hash" -Force

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Hashes\example_hash" -Name "HashValue" -Value "<File Hash>"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Hashes\example_hash" -Name "SaferFlags" -Value 0x000000022.3 证书规则

证书规则用于通过程序的签名证书来识别程序是否可以执行。

示例:通过证书签名限制程序:

New-Item -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Certificates" -Name "example_cert" -Force

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Certificates\example_cert" -Name "CertValue" -Value "<Certificate Thumbprint>"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\Certificates\example_cert" -Name "SaferFlags" -Value 0x000000023. 启用/禁用软件限制策略

可以通过 PowerShell 启用或禁用软件限制策略。

示例:禁用软件限制策略

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers" -Name "SaferMode" -Value 0示例:启用软件限制策略

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers" -Name "SaferMode" -Value 14. 总结

尽管 PowerShell 本身不提供直接与本地组策略编辑器中一样的图形界面来管理“软件限制策略”,但你可以通过操作注册表来间接地管理这些设置。对于更复杂的组策略管理任务(如设置路径规则、哈希规则、证书规则等),你可以使用组策略管理工具(如 LGPO 工具或 gpupdate)或手动编辑注册表来实现。

浙公网安备 33010602011771号

浙公网安备 33010602011771号