哈希传递攻击(Pass the Hash, PTH)是一种计算机安全攻击技术,专门针对基于哈希验证的身份认证系统。Windows Credential Manager(Windows凭据管理器)是Windows操作系统中的一个工具,用于存储和管理用户的各种凭据信息;Windows Vault(Windows保险库)是Windows操的一个安全存储区域,用于存储和管理敏感信息,特别是凭据和用户信息

哈希传递攻击(Hash Collision Attack)是一种密码学和计算机安全领域中的攻击方式。它利用了哈希函数的特性,即不同的输入可能产生相同的哈希值(哈希碰撞),来违背其预期的安全性。

具体来说,哈希函数将任意长度的输入数据转换为固定长度的哈希值。在理想情况下,哈希函数应该能够在不同的输入上产生唯一的哈希值,且即使输入数据略微变化,也会导致不同的哈希输出。然而,由于哈希函数输出有限,输入的无限性,可能会发生两个或更多不同的输入具有相同的哈希输出的情况,这就是哈希碰撞。

哈希传递攻击利用这种特性,试图构造两个不同的输入,使它们具有相同的哈希值。这种攻击对密码学安全有潜在的破坏力,因为许多安全协议和算法依赖于哈希函数的抗碰撞性质来确保数据完整性和认证的安全性。

为了应对哈希传递攻击,通常采用以下方法之一:

- 增加哈希函数的输出长度:增加输出长度可以减少碰撞的可能性,使攻击更加困难。

- 使用更强大的哈希函数:选择设计更为安全、抗碰撞性更强的哈希函数来替代被攻击的函数。

- 引入盐(salt):在计算哈希值时引入随机盐值,使得即使输入相同,输出的哈希值也不同,从而增加攻击的难度。

哈希传递攻击是一种利用哈希函数碰撞特性的安全漏洞,能够对数据完整性和认证造成潜在威胁,需要通过加强哈希函数的安全性来进行防范和应对。

哈希传递攻击(Pass the Hash, PTH)是一种计算机安全攻击技术,专门针对基于哈希验证的身份认证系统。这种攻击利用被盗取的哈希值(通常是用户的密码哈希值),而不是原始的明文密码,来获取对系统的未经授权访问权限。

具体来说,当攻击者成功地获取了系统中用户的密码哈希值,他们可以跳过传统的密码猜测攻击,而是直接使用这个哈希值来认证自己。在许多情况下,系统或服务会使用哈希值而不是明文密码来验证用户的身份。因此,一旦攻击者获得了正确的哈希值,他们就可以利用这个哈希值来通过身份验证过程,从而获得对系统的访问权限。

哈希传递攻击的危害在于,即使系统中的密码数据库是安全加密的,攻击者仍然可以利用被盗取的哈希值来绕过密码验证步骤,直接进入系统。这使得传统的密码猜测和破解攻击变得不再必要,因为攻击者可以直接利用被盗的哈希值进行认证。

防范哈希传递攻击的方法包括:

- 强化密码管理策略:使用更安全的哈希算法和密码存储技术。

- 多因素身份验证:引入第二层或更多层次的验证,不仅仅依赖于哈希值或密码本身。

- 监控和检测:实施监控措施来检测异常行为和未经授权的访问尝试。

- 定期更换密码:即使哈希值泄漏,也可以通过定期更换密码来减少攻击的窗口。

哈希传递攻击是一种利用被盗取的密码哈希值来绕过系统身份验证的攻击技术,对系统安全构成威胁,需要有效的防御和监控措施来应对。

哈希传递攻击(Pass the Hash, PTH)利用的核心原理是利用被盗的密码哈希值来绕过传统的明文密码验证,从而获取对系统或服务的未经授权访问。以下是该攻击的基本原理:

-

哈希值的使用:

- 许多系统和服务在验证用户身份时,并不直接使用用户输入的明文密码。相反,它们会使用哈希函数将密码转换成一个固定长度的哈希值,并将这个哈希值与存储在数据库中的密码哈希值进行比较。

-

哈希传递的攻击步骤:

- 获取哈希值:攻击者首先需要在目标系统中获取用户的密码哈希值。这可以通过多种方式实现,例如通过网络嗅探、操作系统漏洞或社会工程学攻击等手段获取密码哈希值。

- 传递哈希值:一旦攻击者获得了密码的哈希值,他们可以将这个哈希值直接用于身份验证过程,而无需知道原始的明文密码。

- 身份验证:系统会将攻击者提供的哈希值与存储在数据库中的相应哈希值进行比较。如果两者匹配,系统会认为攻击者提供了正确的密码,从而授予相应的访问权限。

-

避开明文密码:

- 此攻击的关键在于,攻击者无需破解密码哈希值或了解明文密码,就可以成功绕过传统的密码验证步骤。这使得传统的密码破解技术变得无效,因为密码本身并没有直接暴露给攻击者。

-

危害和防御:

- 哈希传递攻击对系统安全构成了严重威胁,特别是在那些依赖单一哈希值进行身份验证的系统中。为了有效防御这种攻击,可以采取多种措施,如使用更强的哈希算法、实施多因素认证、定期更新密码哈希值、限制权限等。

哈希传递攻击利用密码哈希值的不可逆特性,使攻击者能够绕过传统的明文密码验证,直接获取对系统的访问权限。因此,保护密码哈希值和实施有效的身份验证措施对于防范这种攻击至关重要。

Windows Credential Manager(Windows凭据管理器)是Windows操作系统中的一个工具,用于存储和管理用户的各种凭据信息,例如用户名、密码、数字证书等。它的主要作用是帮助用户在不同的应用程序和服务之间共享凭据,以便在需要时自动进行身份验证。

主要功能包括:

-

密码存储:

- Windows凭据管理器可以存储各种密码,包括网络身份验证、网站登录、应用程序登录等的用户名和密码组合。

-

证书管理:

- 除了密码外,它还能管理数字证书,这些证书通常用于安全通信和身份验证。

-

自动登录:

- 当用户访问存储了凭据的应用程序或网络服务时,Windows凭据管理器可以自动提供保存的凭据,从而实现无需手动输入密码的登录过程。

-

安全性:

- 凭据存储在操作系统的安全存储区域中,通常是加密的,以确保凭据的安全性和保密性。

使用场景:

-

单一登录(Single Sign-On, SSO):用户只需一次登录,就能够访问多个需要验证的应用程序或服务,Windows凭据管理器能够帮助实现这种便利性。

-

跨设备共享凭据:如果用户在多台设备上使用相同的Windows账户,凭据可以在这些设备之间同步和共享,以便在不同设备上无缝登录和访问服务。

如何访问和管理:

-

控制面板:可以通过Windows的控制面板中的凭据管理器访问和管理存储的凭据。

-

命令行工具:Windows还提供了命令行工具(如

cmdkey.execmdkey | Microsoft Learn),可以通过命令行界面进行更复杂的凭据管理操作。

Windows凭据管理器是Windows操作系统中一个重要的工具,帮助用户方便地管理和使用各种登录凭据,提高了用户在多应用场景中的便利性和安全性。

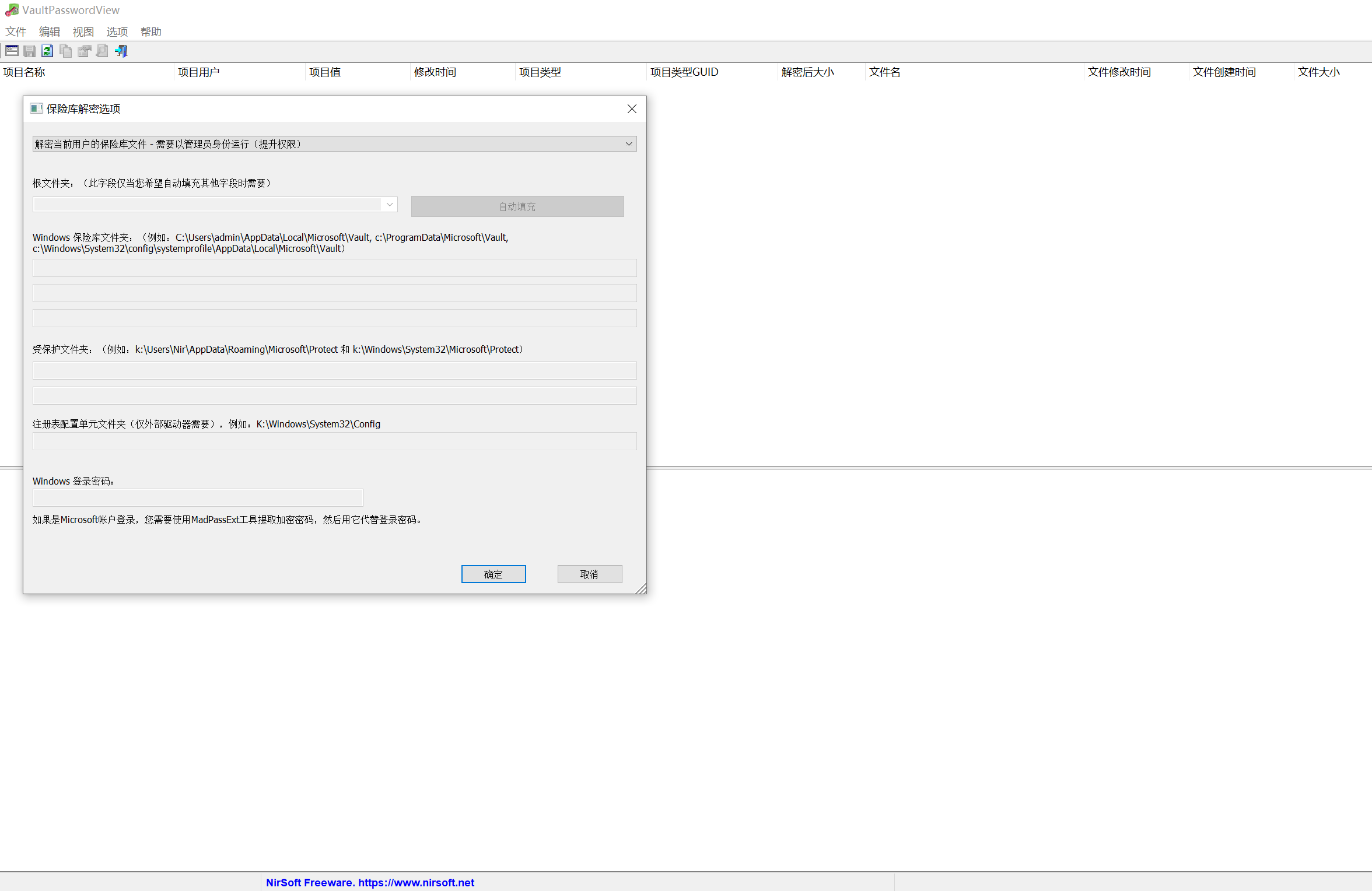

Windows Vault(Windows保险库)是Windows操作系统中的一个安全存储区域,用于存储和管理敏感信息,特别是凭据和用户信息。它比较新,用于取代旧版的Windows凭据管理器(Credential Manager),提供了更加安全和可靠的方式来管理和访问存储在其中的信息。

主要功能和特点:

-

安全存储:

- Windows Vault使用加密技术来保护存储在其中的敏感信息,如用户凭据(用户名和密码)、数字证书等。

-

统一管理:

- 可以存储各种类型的凭据和信息,包括网络身份验证、网站登录、应用程序登录等,以及其他敏感信息。

-

集成:

- Windows Vault与Windows系统深度集成,可以为用户提供单一登录(Single Sign-On, SSO)体验,自动为其提供保存的凭据以便登录应用程序或访问网络服务。

-

访问和管理:

- 用户可以通过Windows控制面板或者特定的API来访问和管理Windows Vault中存储的凭据和信息。

使用场景:

-

企业环境:在企业中,Windows Vault可以帮助IT管理员管理和部署用户凭据,确保安全且便捷地访问企业网络和应用程序。

-

个人用户:对于个人用户来说,Windows Vault提供了一个安全和便捷的方式来管理登录信息,允许用户跨设备同步和使用其保存的凭据。

区别和联系:

- 与Windows凭据管理器的关系:Windows Vault可以看作是Windows凭据管理器的进化版本和替代品。它提供了更加安全、功能更全面的凭据管理能力,并更好地集成到Windows的安全架构中。

Windows Vault是Windows操作系统中用于安全存储和管理凭据及其他敏感信息的关键组件,为用户提供了方便和安全的登录和访问体验。

VaultPasswordView - Decrypt Windows Vault Passwords (nirsoft.net)