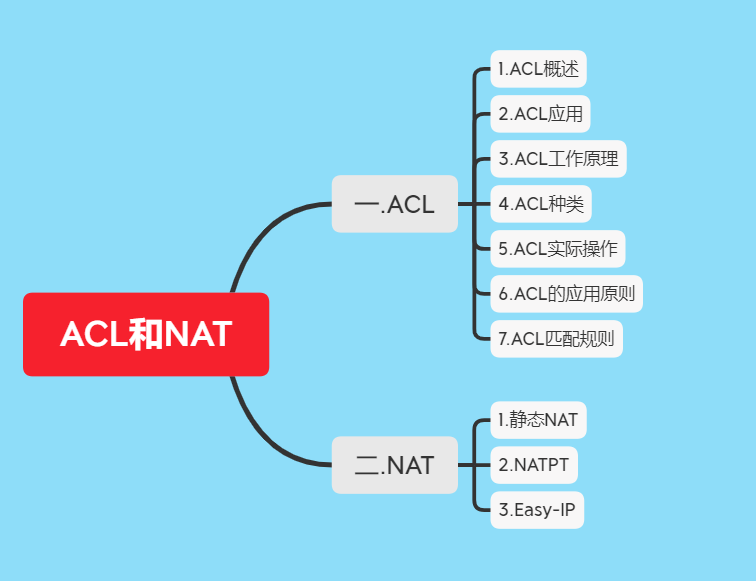

ACL和NAT

导图

一.ACL

1.ACL概述

ACL: access list 访问控制列表

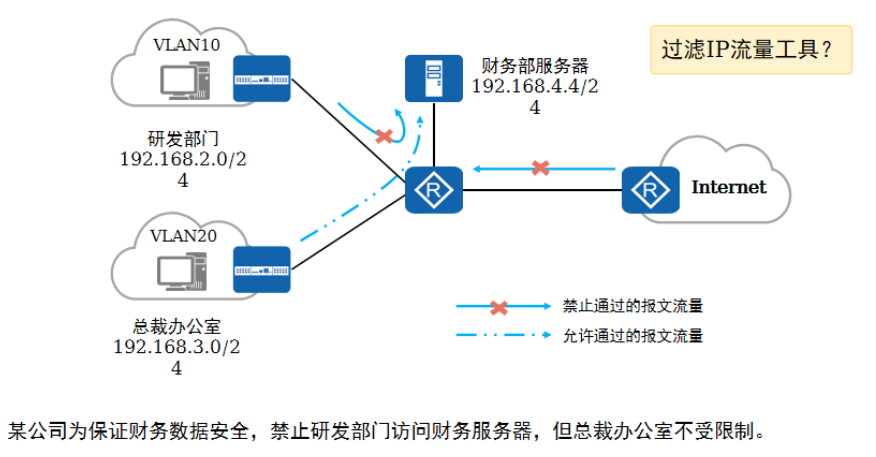

技术背景:需要一个工具,实现流量过滤

2.ACL应用

- 应用在接口的ACL-----过滤数据包(原目ip地址,原目 mac, 端口 五元组)

- NAT、IPSEC VPN、QOS-----匹配感兴趣的数据流(匹配上我设置的 数据流的)

3.ACL工作原理

当数据包从接口经过时,由于接口启用了acl, 此时路由器会对报文进行检查,然后做出相应的处理。

4.ACL种类

基本ACL、高级ACL、二层ACL、用户自定义ACL和用户ACL。

-

-

-

编号4000-4999---二层ACL----MAC、VLAN-id、802.1q

基本ACL格式

acl 2000 #新建表格

rule 5 permit/deny source 匹配的条件(ip地址) 通配符掩码(用来控制匹配的范围) #添加条件

rule 5 permit source 192.168.1.0 0.0.0.255 #规则编号 permit(允许) 来自 192.168.1.0网段的流量通过

rule 5 deny source 192.168.1.0 0.0.0.255 #规则编号 deny(拒绝) 来自 192.168.1.0网段的流量通过

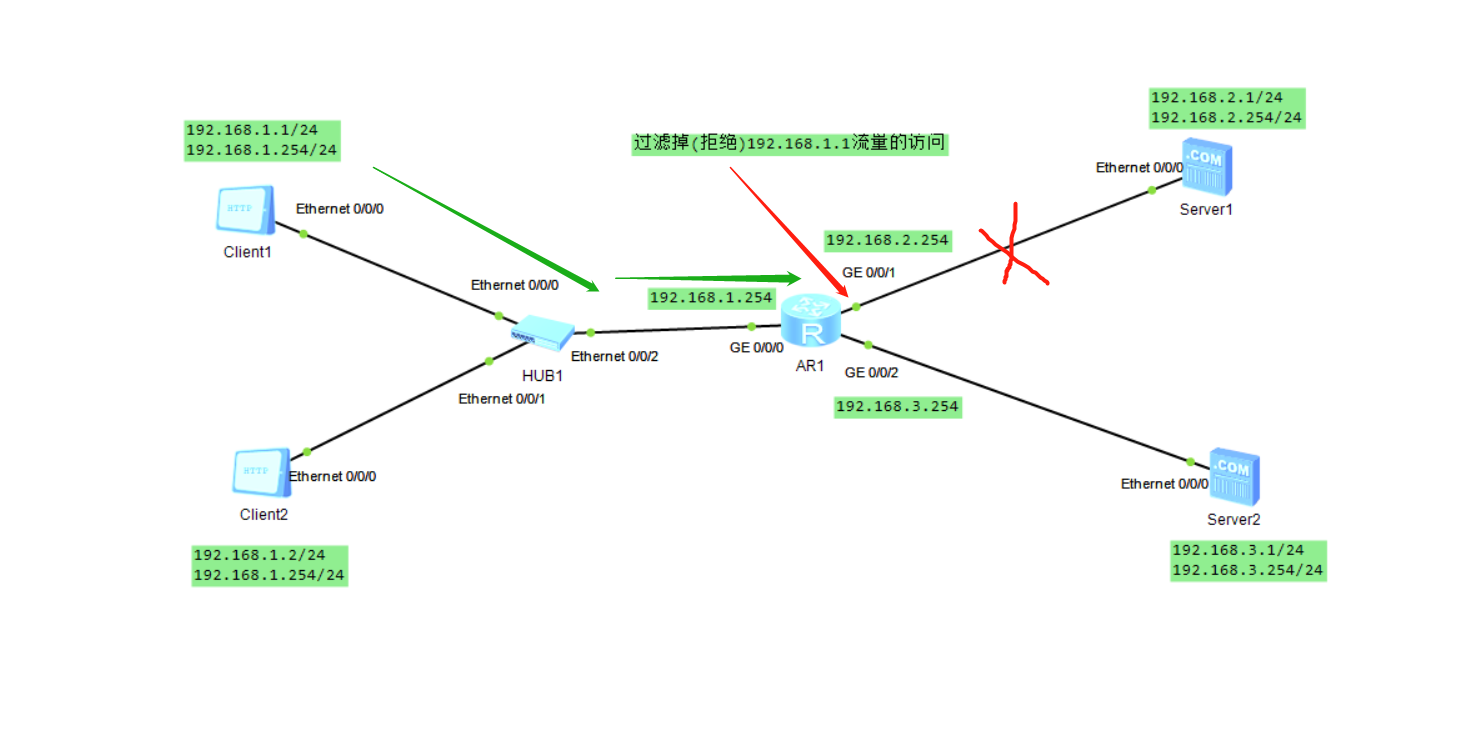

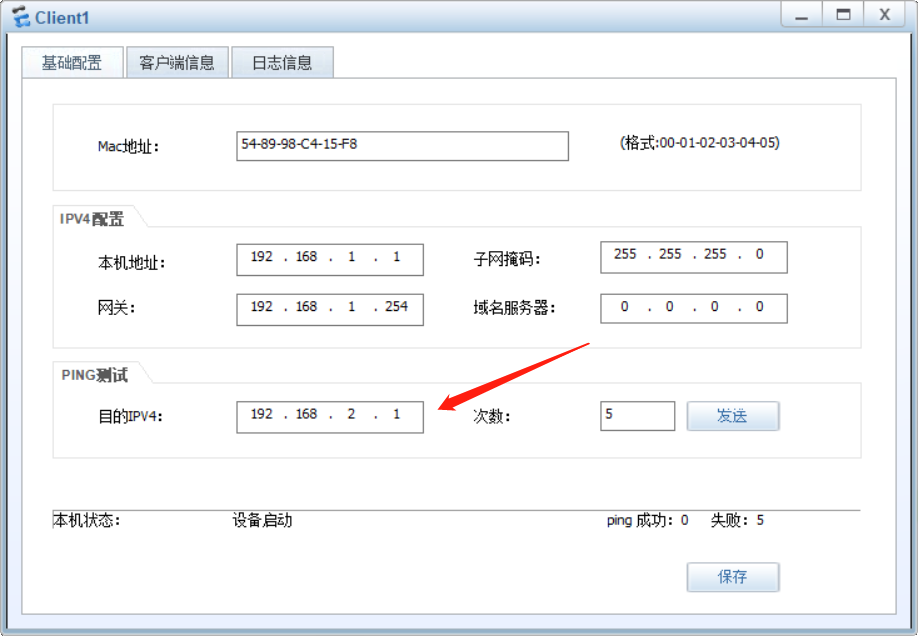

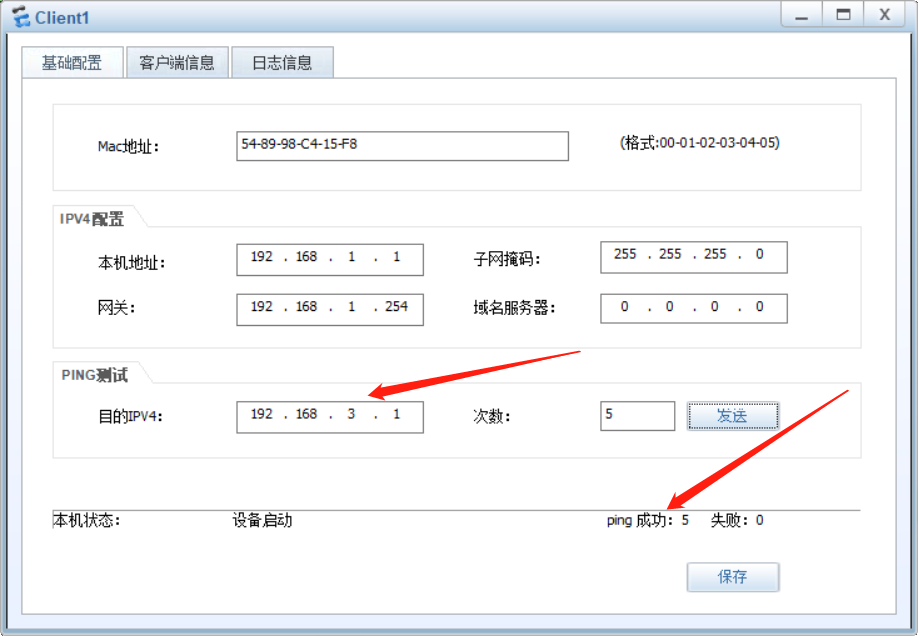

5.ACL实际操作

AR1配置: 配置IP int g0/0/0 ip address 192.168.1.254 255.255.255.0 int g0/0/1 ip address 192.168.2.254 255.255.255.0 int g0/0/2 ip address 192.168.3.254 255.255.255.0 1.建立acl acl 2000 #基本acl列表 rule 5 deny source 192.168.1.1 0 #默认编号5 拒绝 来自192.168.1.1 的流量 2.调用acl int g0/0/1 进入g0/0/1口 traffic-filter outbound acl 2000 #调用acl 2000 (g0/0/1拒绝192.168.1.1向外发送的数据包用outbound) #数据流向 在接口下调用acl 分为两个方向 inbound方向--------当接口收到数据包时执行ACL outbound方向-------当设备从特定接口向外发送数据时执行ACL 没有被acl匹配数据默认采用permit动作 基本acl需要调用在离目的设备最近的接口上

结果:不能访问192.168.2.1 其他可以正常访问

6.ACL的应用原则

7.ACL匹配规则

8.总结:ACL可以控制访问流量,以达到安全等目的,配置的时候要注意调用的位置和方向

二.NAT (网络地址翻译)

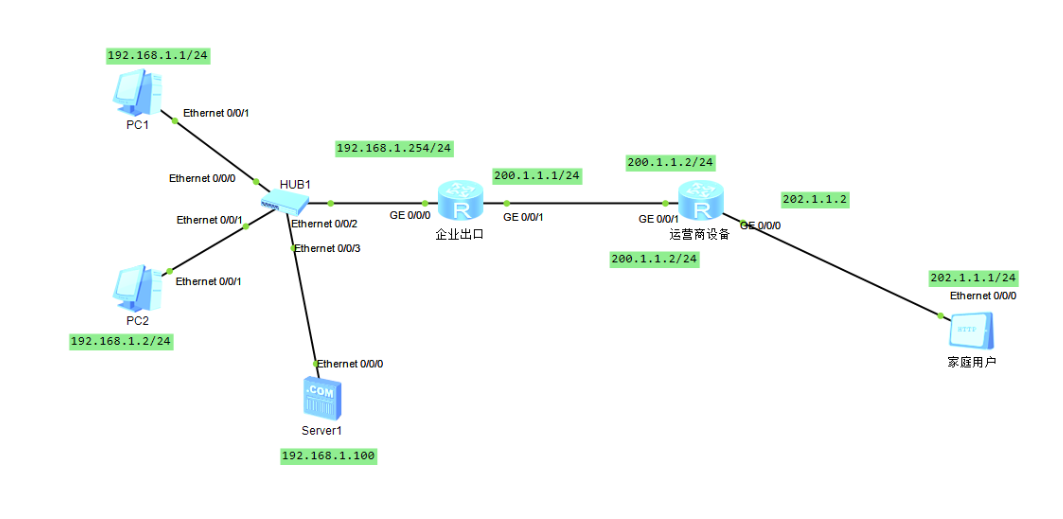

1.静态NAT

工程手动将一个私有地址和一个公网地址进行关联,一 一对应

企业路由配置 配置好地址: int g0/0/0 ip address 192.168.1.254 24 在企业出口路由器上的 g0/0/1 口配置 int g0/0/1 ip address 200.1.1.1 24

nat static enable #开启接口上的NAT静态地址转换功能 nat static global 200.0.0.1 inside 192.168.1.1 #把ip192.168.1.1与ip200.0.0.1关联

[Huawei]dis nat static #显示NAT静态地址转换的配置信息

Static Nat Information:

Interface : GigabitEthernet0/0/1

Global IP/Port : 200.0.0.1/----

Inside IP/Port : 192.168.1.1/----

Protocol : ----

VPN instance-name : ----

Acl number : ----

Netmask : 255.255.255.255

Description : ----

结果:公网与私网可以通信

2.动态NAT

配置动态nat nat address-group 1 200.1.1.10 200.1.1.15 #建立地址池 acl number 2000 rule 5 permit source 192.168.1.0 0.0.0.255 #给需要地址转换的 网段添加规则 int g0/0/1 nat outbound 2000 address-group 1 no-pat #添加规则

3.NATPT(端口映射)

4.Easy-IP

本文作者:索罗

本文链接:https://www.cnblogs.com/suoluo212/p/16710780.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步