spring-heapdump内存泄露漏洞复现

作者:@11阳光

本文为作者原创,转载请注明出处:https://www.cnblogs.com/sunny11/p/15761960.html

题记

啊啊啊啊,大过年的太忙了。上个月一直在出差,回来后公司凳子都没了。。。本次出差也有很多收获,真正在内网玩了一把,回头我会把其中一些关键点记录下来,希望对大家有参考作用。今天先上个小菜。

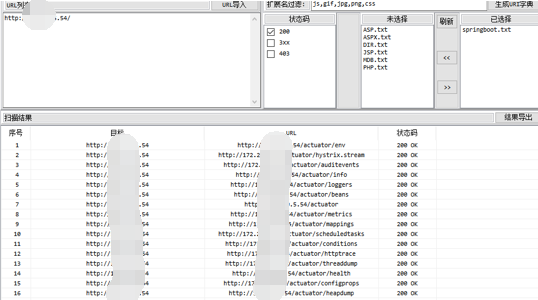

下载heapdump文件

扫描目录发现某个spring框架存在大量泄露信息的路径,访问ip/heapdump可直接下载内存文件。

下载文件。

使用VisualVM查找敏感信息

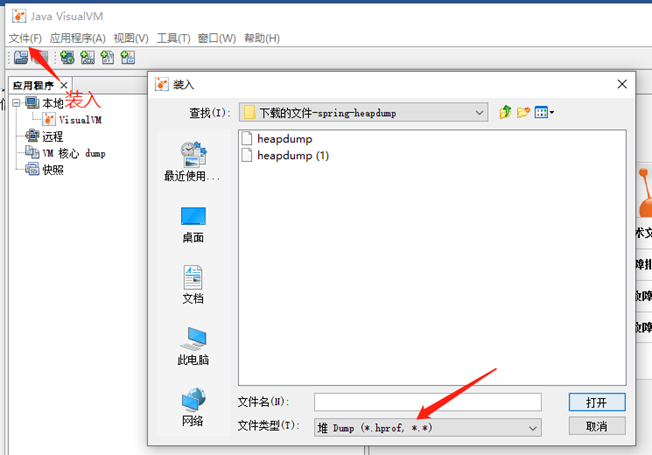

打开VisualVM搜集账号密码信息,VisualVM是jdk自带的。我的这个工具路径是D:\eclslipt\jdk\bin\jvisualvm.exe。

选择heapdump文件。

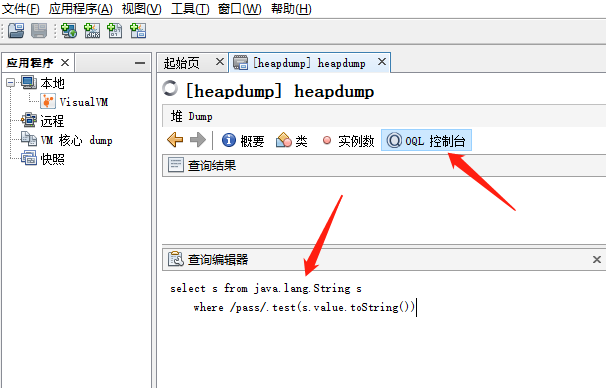

在OQL控制台可以输入

select s from java.lang.String s

where /pass/.test(s.value.toString())

可以直接搜索含有pass的字段。

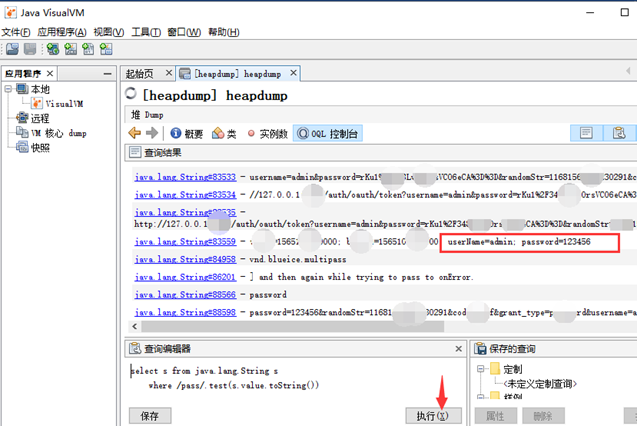

可以看到内存存储账号密码为admin/123456

成功登录后台。

参考链接

Springboot配置actuator漏洞利用:https://www.jianshu.com/p/a4e225c5964a

使用VisualVM查看Java Heap Dump :https://blog.csdn.net/u010325193/article/details/84191615

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】

2021-01-04 Cobaltstrike的登录