Boss直聘的一个csrf与url跳转漏洞(已经修复)

题记

boss直聘src上线了:https://src.zhipin.com/,尝尝鲜挖到了这个。

一、详细介绍

此链接https://www.zhipin.com/logoutToUrl/?toUrl=https://www.baidu.com会导致账号退出并跳转到我们设置好的链接。

二、漏洞证明

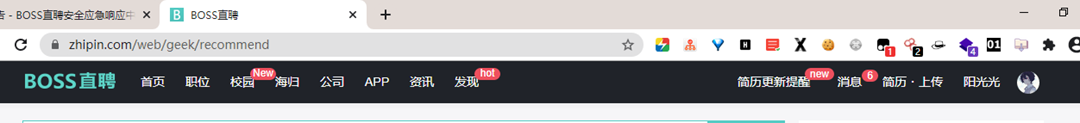

我们登陆boss直聘。

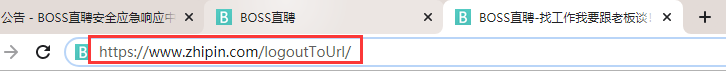

漏洞链接:https://www.zhipin.com/logoutToUrl/?toUrl=https://www.baidu.com/

严格来讲这个点存在csrf与url跳转2个漏洞,访问https://www.zhipin.com/logoutToUrl/会导致我们账号直接下线,?toUrl=https://www.baidu.com/我们下线后会跳转到我们输入的网址,这里拿百度测试。

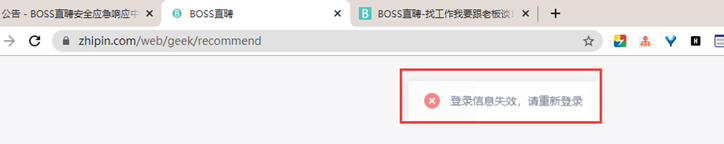

访问https://www.zhipin.com/logoutToUrl/后,在重新打开原登陆界面发现登录异常然后退出。

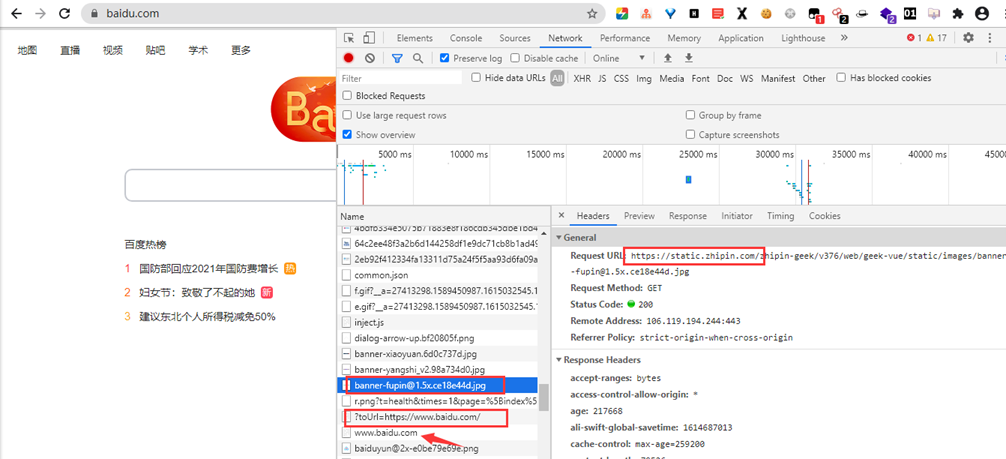

而当我们在登录态访问https://www.zhipin.com/logoutToUrl/?toUrl=https://www.baidu.com/后,我们会账号退出后跳转到百度,跳转网址我们是可控的,我们可以构造钓鱼页面利用此漏洞钓鱼,如果发现一个XSS危害更大。

我们可以在network看到跳转过程。

三、修复方案

1、加token验证;

2、校验传入的跳转url参数值。