xray基本用法以及联动burpsuit扫描漏洞

题记

很早之前就有了xray,早就听说这个神器,当时在学内网没有时间,现在我来了。

一、基本用法

1、使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描:

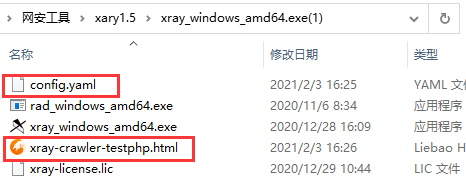

.\xray_windows_amd64.exe webscan --basic-crawler http://192.168.1.132:8063/ --html-output xray-crawler-testphp.html

初次使用会生成一个配置文件和html报告。

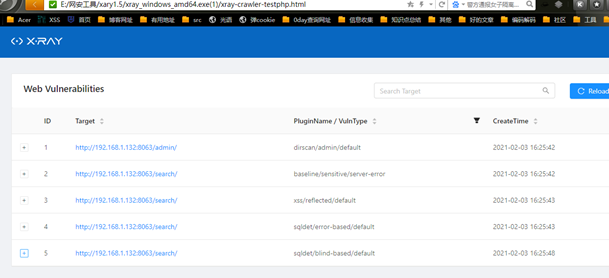

生成的报告长下面这样。

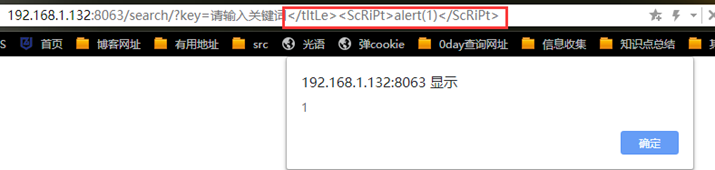

漏洞验证。

2、其他常用命令

2.1 使用 HTTP 代理进行被动扫描:

设置浏览器 http 代理为http://127.0.0.1:7777,然后使用浏览器访问网页,就可以自动分析代理流量并扫描。

xray webscan --listen 127.0.0.1:7777 --html-output xxx.html

2.2 快速测试单个 url,无爬虫:

xray webscan --url http://example.com/?a=b --html-output single-url.html

2.3 手动指定本次运行的插件:

默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd_injection,sqldet --url http://example.comxray webscan --plugins cmd_injection,sqldet --listen 127.0.0.1:7777

二、与burpsuit联动

1、基础配置

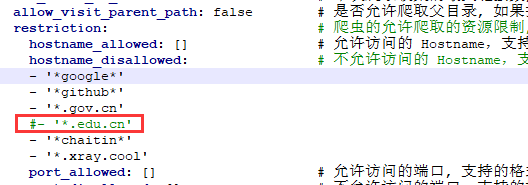

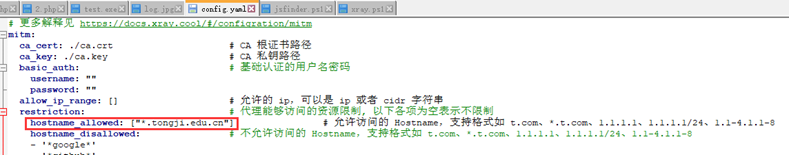

在开始弄之前,得先配置好config.yaml文件(第一次运行会自动产生)

把不需要扫的网站后缀弄好,避免误扫,也可以直接把mitm中的restriction中要扫描的站点填为test.test.com(目标站点:这里以同济大学为例)。

2、burpsuit插件安装

插件名字是:passive-scan-client-0.1-jar-with-dependencies.jar (Burp被动扫描流量转发插件)

下载地址:https://github.com/c0ny1/passive-scan-client/releases

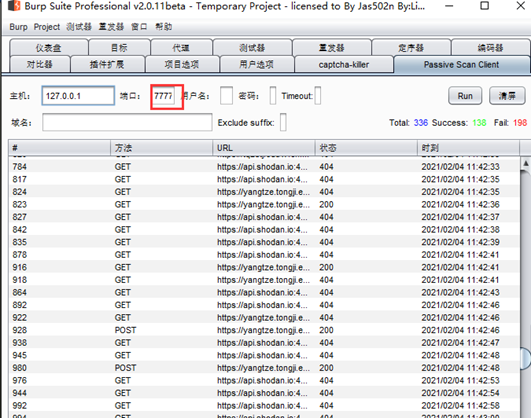

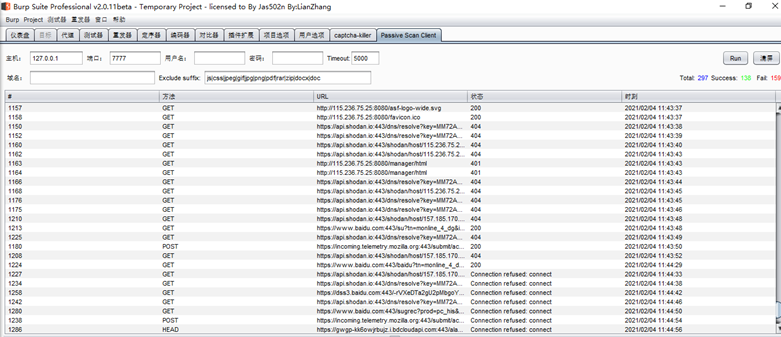

安装好后会出现一个窗口,port改为xray监听的7777端口。

3、证书安装

因为一开始我扫过靶场证书直接生成了,所以你们也可以扫一次生成证书,然后把证书导入浏览器,我这里以火狐为例。

4、扫描开启

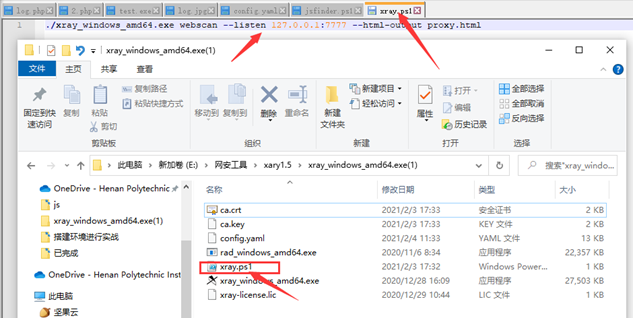

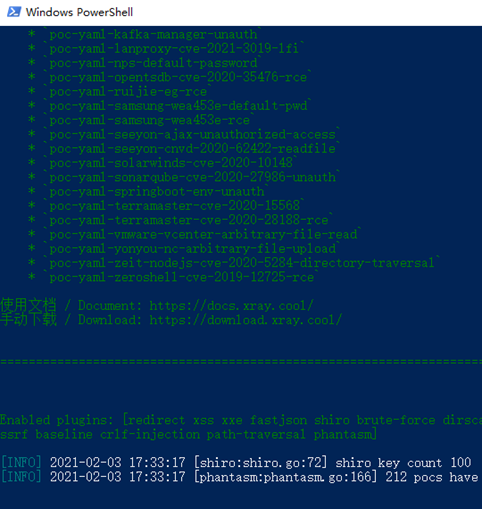

4.1 把要完成的语句写在ps1文件里面,每次使用的时候直接右击powershell启动就行了。

./xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output proxy.html

Burpsuit点击run启动。

4.2 打开浏览器点击目标站点,可见成功开启测试。而且设置好域名后他只会扫描设好的域名下的数据包。(一如既往的扫不到漏洞,苍天啊!那些同济大佬真是连渣都不剩下)

又扫了一遍,还是有点用的。

Xray配合Awvs同理,这里不多赘述了,想了解的可以看链接http://blog.csdn.net/qq_43337502/article/details/109253742

参考文章

工具之xray使用教程:http://blog.csdn.net/qq_32393893/article/details/109471385

xray配合burp躺着挖洞:http://mp.weixin.qq.com/s/SyhWwNcZqr1P4luFzgXLnQ

xray安装证书进行http以及https扫描:http://copyfuture.com/blogs-details/202003011148302399dk0juz8gjue13c

xray基本用法以及联动方法:http://blog.csdn.net/qq_43337502/article/details/109253742