软考(中级软件评测师)第一章--安全性、可靠性与系统性能评测基础知识(根据官方设计师教程第四版)

1.3 安全性、可靠性与系统性能评测基础知识

1.3.1 计算机安全概述

计算机安全是指计算机资产的安全,是要保证这些计算机资产不受自然和人为的有害因素的威胁和危害。计算机资产由系统资源和信息资源两大部分组成。系统资源包括硬件、软件、配套设备设施、有关文件资料,还可以包括有关的服务系统和业务工作人员。信息资源包括计算机系统中存储、处理和传输的大量各种各样的信息

- 信息安全的基本要素

(1)机密性。确保信息不暴露欸未授权的实体或进程

(2)完整性。只有得到允许的人才能修改数据,并能判别出数据是否已被篡改

(3)可用性。得到授权的实体在需要时可访问数据

(4)可控性。得到控制授权范围内的信息流向及行为方式

(5)可审查性。对出现的安全问题提供调查的依据和手段

2.计算机的安全等级

计算机系统中的三类安全性是指技术安全性、管理安全性和政策法律安全性

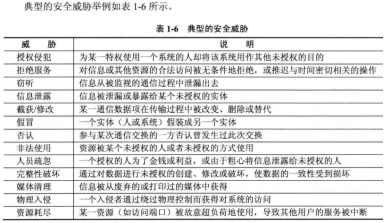

3.安全威胁

4.影响数据安全的因素

(1)内部因素。可采用多种技术对数据加密;制定数据安全规划;建立安全存储体系,包括容量、容错数据保护和数据备份等;建立事故应急计划和容灾措施;重视安全管理,制定数据安全管理规范

(2)外部因素。可将数据分为不同的密级,规定外部使用人员的权限;设置身份认证、密码、设置口令、设置指纹和声纹笔迹等多种认证;设置防火墙,为计算机建立一道屏障,防止外部入侵破坏数据;建立入侵检测、审计和追踪,对计算机进行防卫。同时,也对计算机物理环境的保障、防辐射、防水和防火等外部防灾措施

1.3.2 加密技术和认证技术

1.加密技术(最常用的安全保密手段)

1)对称加密技术

其特点是文件加密和解密使用相同的密钥

(1)数据加密标准算法(DES):采用替换和移位的方法,用56位密钥对64位二进制进行加密

(2)三重DES:在DES的基础上采用三重DES,其效果相当于将密钥长度加倍

(3)RC-5

(4)国际数据加密算法(IDES)

(5)高级加密标准算法(AES):是迭代的、对称密钥分组的密码,可使用128、192和256位密钥,并用128位(16字节)分组加密和解密数据

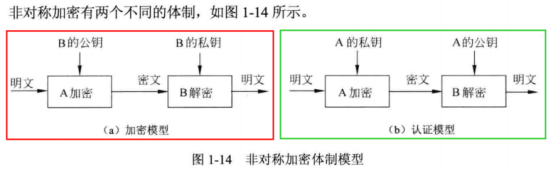

2)非对称加密技术

需要两个密钥:公开密钥和私有密钥。二者是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对于的公开密钥才能解密。但二者使用的是两个不同的密钥

RSA算法是一种公钥加密技术。

- 认证技术

认证技术主要解决网络通信过程中通信双方的身份认可,涉及加密和密钥交换。认证方一般有账户名/口令认证、使用摘要算法认证和基于PKI(一个有效的PKI系统必须是安全的透明的)的认证。

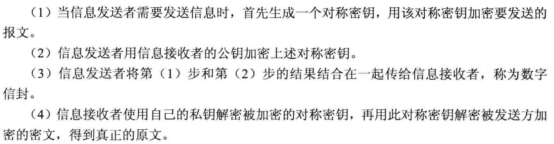

PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。PKI技术是信息安全技术的核心,也是电子商务的关键和基础技术。PKI的基础技术包括加密、数字签名、数据完整性机制、数字信封和双重数字签名等。完整的PKI系统必须具有权威认证机构(CA)、数字证书库、密钥备份及恢复系统、证书作废系统、应用接口等基本构成服务

(1)认证机构。即数字证书的申请及签发机关,CA必须具备权威性的特征。

(2)数字证书库。用于存储已签发的数字证书及公钥,用户可由此获得所需的其他用户的证书及公钥。

(3)密钥备份及回复系统。如果用户丢失了用于解密数据的密钥,则数据将无法被解密,这将造成合法数据丢失。为避免这种情况,PKI提供了备份与恢复密钥的机制。但需注意,密钥的备份与恢复必须由可信的机构来完成。并且,密钥备份与恢复只能针对解密密钥,签名私钥为确保其唯一性而不能够作备份。

(4)证书作废系统。证书作废处理系统是PKI的一个必备组件。证书在有效期以内可能需要作废,原因可能是密钥介质丢失或用户身份变更等。

(5)应用接口

1)Hash函数与信息摘要

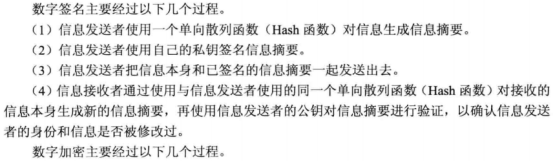

2)数字签名

3)SSL协议(安全套接层协议)

涉及所有TC/IP应用程序

在电子商务交易过程中,由于有银行参与,按照SSL协议,客户的购买信息首先发往商家,商家再将信息转发银行,银行验证客户信息的合法性后,通知商家付款成功,商家再通知客户购买成功,并将商品寄送客户。

4)数字时间戳技术

1.1.3 计算机可靠性

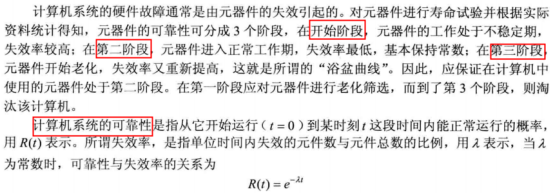

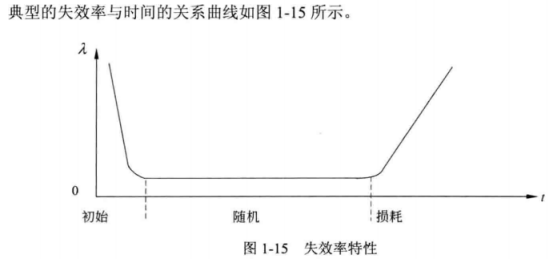

- 计算机可靠性概述

2.计算机可靠性模型

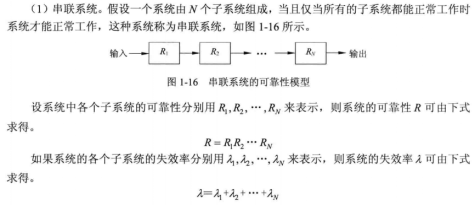

(1)串联系统

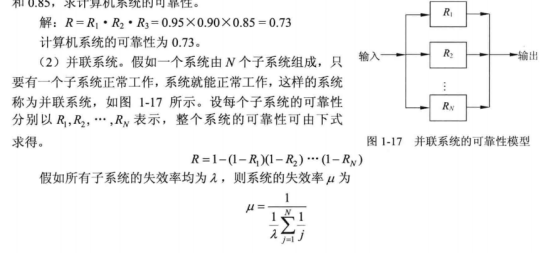

(2)并联系统

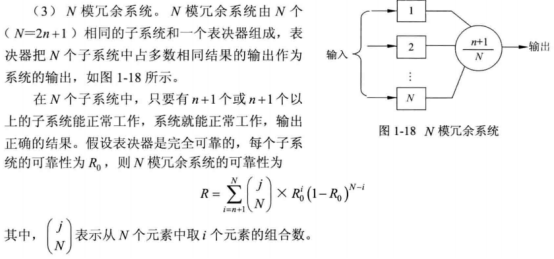

(3)N模冗余系统

提高计算机的可靠性一般采取如下两种措施

(1)提高元器件质量,改进加工工艺与工艺结构,完善电路设计

(2)发展容错技术,使得在计算机硬件有故障的情况下,计算机仍能继续运行,得出正确结果

1.3.4 计算机系统的性能评价

- 性能评测的常用方法

(1)时钟频率

(2)指令执行速度

(3)等效指令速度法

(4)速度处理速率

(5)核心程序法

2.基准测试程序

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· AI与.NET技术实操系列(二):开始使用ML.NET

· 【自荐】一款简洁、开源的在线白板工具 Drawnix

· 没有Manus邀请码?试试免邀请码的MGX或者开源的OpenManus吧

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· DeepSeek在M芯片Mac上本地化部署