DIS的安装部署

入侵检测

由于防火墙不妨内鬼的先天性弱点,使得入侵检测技术成为整体安全解决方案必不可少的一部分

入侵检测是防火墙的合理补充,帮助系统对付网络攻击

什么是入侵检测

入侵检测是对入侵行为的检测。它通过收集和分析网络行为、安全日志、审计 数据、其它网络上可以获得的信息以及计算机系统中若干关键点的信息,检查网络或系统中是否存在违反安全策略的行为和被攻击的迹象。

(是对入侵行为的发觉。他通过对计算机网络或计算机系统中若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。)

过程

(1)信息收集:入侵检测的第一步是信息收集,收集内容包括系统、网络、数据及用户活动的状态和行为。由放置在不同网段的传感器或不同主机的代理来收集信息,包括系统和网络日志文件、网络流量、非正常的目录和文件改动 、非正常的程序执行。

(2)信息分析:收集到的有联系统、网络、数据及用户活动的状态和行为等信息,被送到检测引擎,检测引擎驻留在传感器中,一般通过三种技能 手段执行分析:模式匹配、统计分析和完整性分析。当检测到某种误用模式时,产生一个告警并发送给控制台。

(3)结果处理:控制台按照告警产生预先解释的响应采取相应方法 ,可以是重新配置路由器或防火墙、终止进程、切断连接、改动文件属性,也可以只是基本的告警。

入侵检测介绍、方法过程和布署 | 博客水木 (4u4v.net)

信息收集之网络扫描

信息收集的目标主要包括:目标主机、目标网络、目标应用/服务以及目标人。对于在线状态下的目标主机,信息收集的主要工作是获取其端口的开放情况和网络服务的详细信息。对于目标网络,获得其网络拓扑结构情况是重中之重。分析目标应用/服务的版本信息并在多种漏洞信息数据库中进行查找匹配,有助于快速判断目标是否存在已知漏洞。收集了解目标人的行为习惯、兴趣爱好,是进行针对性社会工程学攻击的必要条件。

网络扫描大致可分为两种:主机扫描和端口扫描。

主机扫描技术

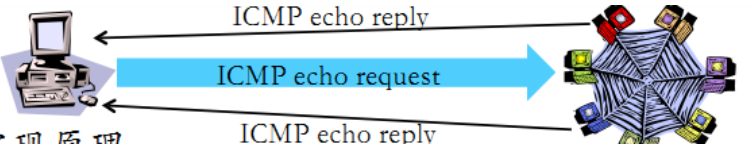

- ICMP Sweep 扫描

- ICMP Broadcast 扫描(只是适用于 UNIX/LinUX 系统)

将 ICMP 请求包的目的地址设为广播地址或网络地址,则可以探测广播域或整个网络范围的主机。同时这种扫描方式容易引起广播风暴。

- 局域网下的 ARP 扫描

端口扫描技术

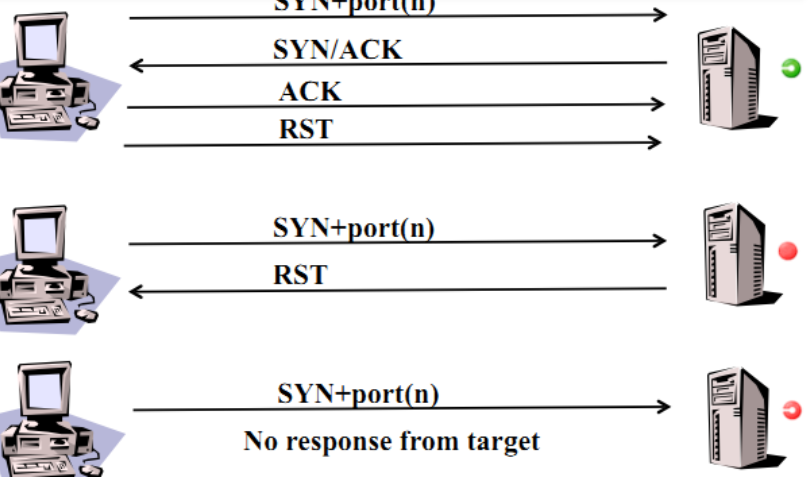

- TCP Connect 扫描

这种扫描方式可以使用 Connect()调用,使用最基本的 TCP 三次握手链接建立机制,建立一个链接到目标主机的特定端口上。首先发送一个 SYN 数据包到目标主机的特定端口上,接着我们可以通过接收包的情况对端口的状态进行判断:如果接收到的是一个 SYN/ACK 数据包,则说明端口是开放状态的;如果接收到的是一个 RST/ACK 数据包,通常意味着端口是关闭的并且链接将会被重置;而如果目标主机没有任何响应则意味着目标主机的端口处于过滤状态。

若接收到 SYN/ACK 数据包(即检测到端口是开启的),便发送一个 ACK 确认包到目标主机,这样便完成了三次握手连接机制。成功后再终止连接。

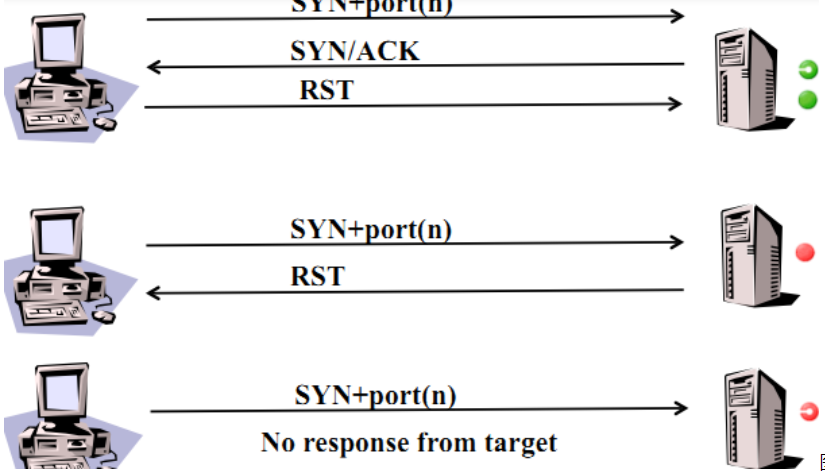

- TCP SYN 扫描

与 TCP Connect 扫描不同,TCP SYN 扫描并不需要打开一个完整的链接。发送一个 SYN 包启动三方握手链接机制,并等待响应。如果我们接收到一个 SYN/ACK 包表示目标端口是开放的;如果接收到一个 RST/ACK 包表明目标端口是关闭的;如果端口是被过滤的状态则没有响应。

当得到的是一个 SYN/ACK 包时通过发送一个 RST 包立即拆除连接。

网络扫描——非常不错的文章,主要分为端口扫描(确定开放服务)和主机扫描(确定机器存活) - bonelee - 博客园 (cnblogs.com)

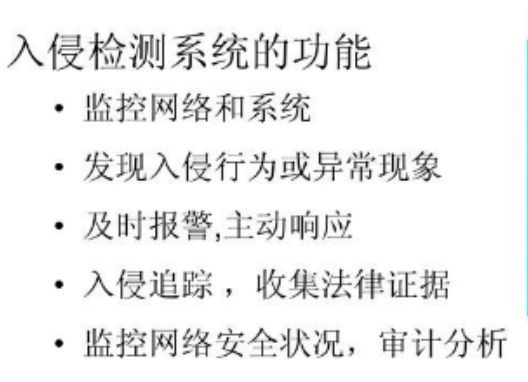

入侵检测系统(IDS)

入侵检测所使用的软件与硬件的组合就是入侵检测系统(IDS)

入侵检测系统是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。

入侵检测系统(NIDS)分为两类:基于主机的入侵检测技术(HIDS) 、基于网络的入侵检测技术(NIDS)

根据数据源分类

基于主机的入侵检测系统(HIDS)

主要用于保护运行关键应用的服务器,通过监视与分析主机的审计记录和日志文件来检测入侵,日志中包含发生在系统上的不寻常活动的证据,这些证据可以指出有人正在入侵或者已经成功入侵了系统,通过查看日志文件,能够发现成功的入侵或入侵企图,并启动相应的应急措施。

基于网络的入侵检测系统(NIDS)

主要用于实时监控网络关键路径的信息,它能够监听网络上的所有分组,并采集数据以分析现象。基于网络的入侵检测系统使用原始的网络包作为数据源,通常利用一个运行在混杂模式下的网络适配器来进行实时监控,并分析通过网络的所有通信业务。

https://blog.csdn.net/whoim_i/article/details/103266790

实验目的

1)了解入侵检测系统的基本概念和工作原理。

2)掌握snort入侵检测系统的安装和使用方法。

实验

安装snort入侵检测系统

登录ids系统

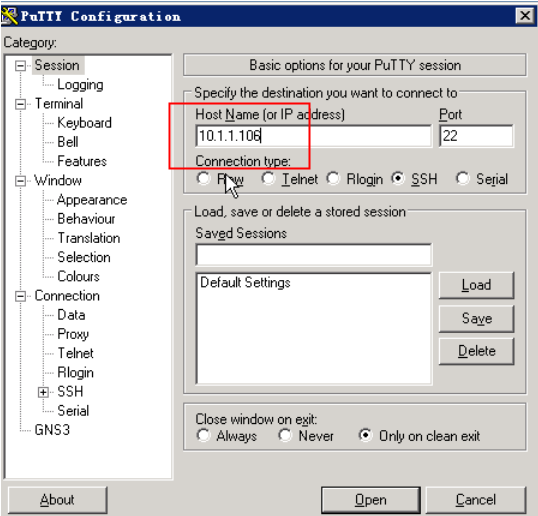

登录实验机后,打开桌面上的putty程序,输入10.1.1.106,再点击Open.。

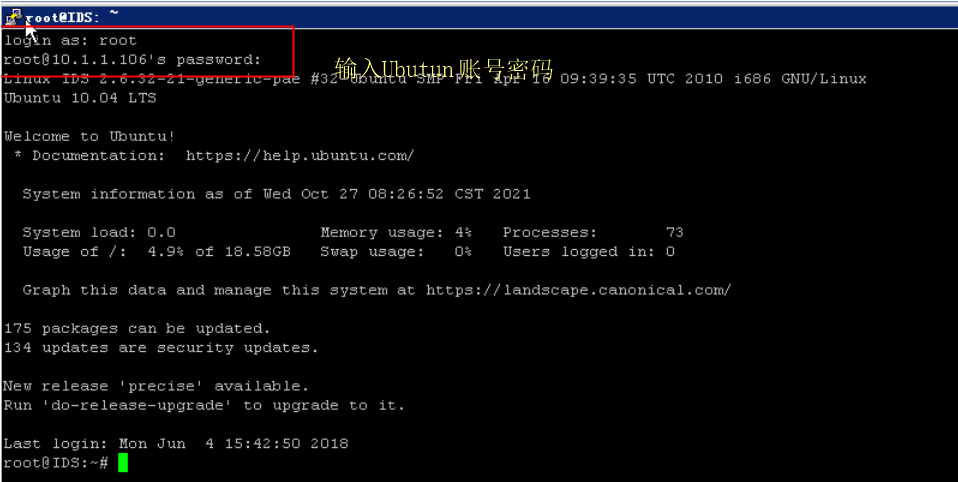

输入用户名:root,密码:bjhit

创建snortdb数据库

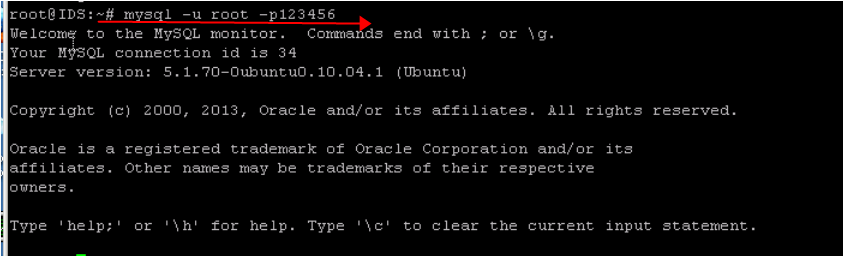

登录mysql:mysql -u root -p123456

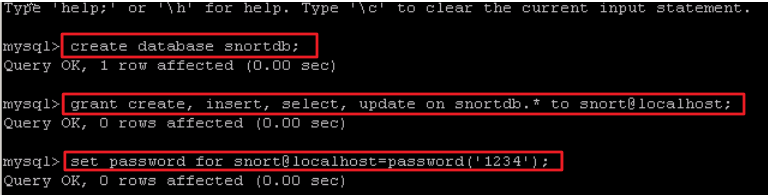

创建一个数据库命名为snortdb:create database snortdb;

授权:grant create, insert, select, update on snortdb.* to snort@localhost;

创建一个数据库用户,用户名为snort,密码为1234:set password for snort@localhost=password('1234');

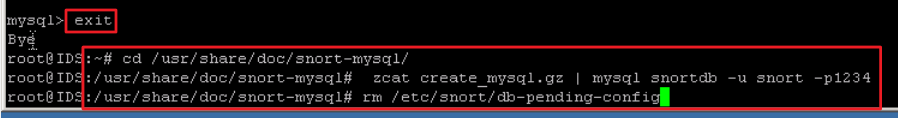

exit退出mysql>

进入/usr/share/doc/snort-mysql/目录:cd /usr/share/doc/snort-mysql/

将snort-mysql自带的软件包中附带的sql文件,导入到数据库中:

zcat create_mysql.gz | mysql snortdb -u snort -p1234

rm /etc/snort/db-pending-config

配置snort

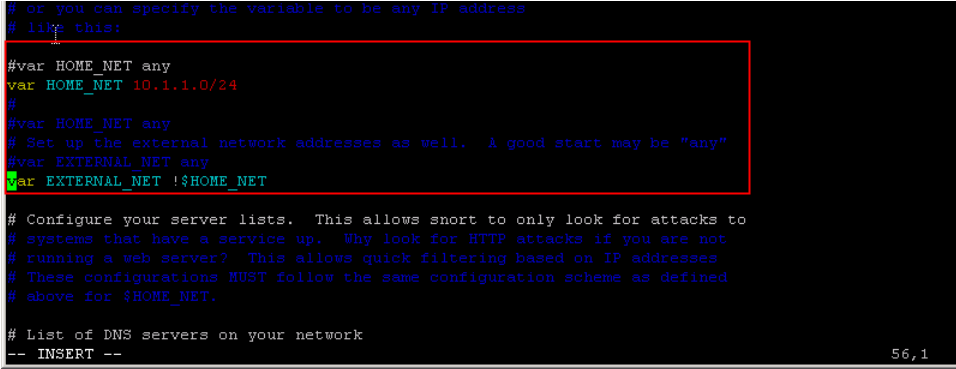

配置Snort配置文件(/etc/snort/snort.conf),告诉snort以后日志写入到snortdb数据库中:

vi /etc/snort/snort.conf

按i进入编辑,ese退出编辑,“:wq"保存编辑

将56行左右改为红框:

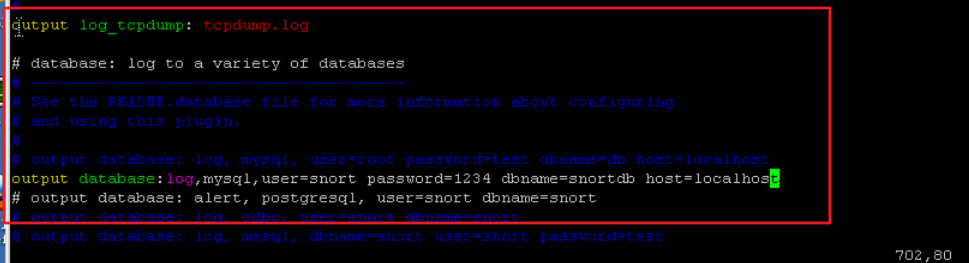

702行左右也改

退出保存

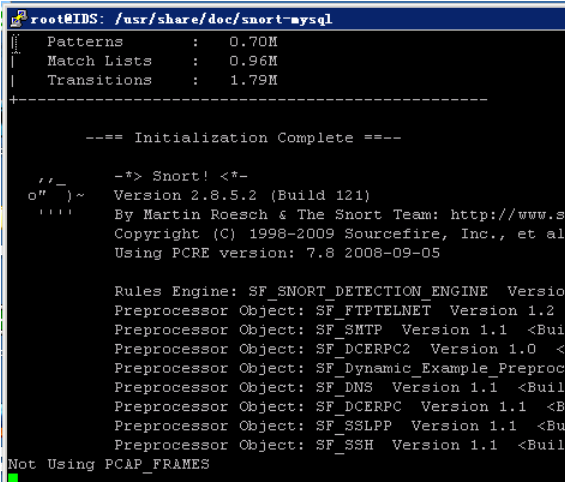

检测snort.conf配置文件是否正常:snort -c /etc/snort/snort.conf

出现了小猪猪,就说明成功了,按Ctrl+C停止掉。

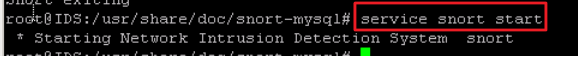

启动snort:service snort start

安装、配置基本分析与安全引擎(BASE)

安装acidbase软件包(略)

配置Apache文件

将acidbase的安装目录复制到/var/www目录中:cp -r /usr/share/acidbase/ /var/www/

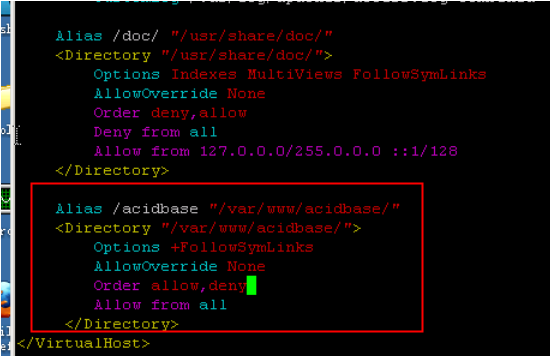

修改apache配置文件:vi /etc/apache2/sites-available/default

在文件底部</VirtualHost>一行之前加入acidbase相关内容

Alias /acidbase "/var/www/acidbase/"

<Directory "/var/www/acidbase/">

Options +FollowSymLinks

AllowOverride None

Order allow,deny

Allow from all

</Directory>

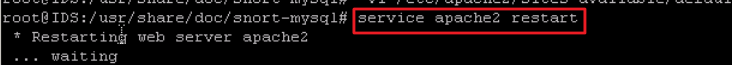

重启apache2:service apache2 restart

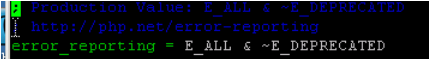

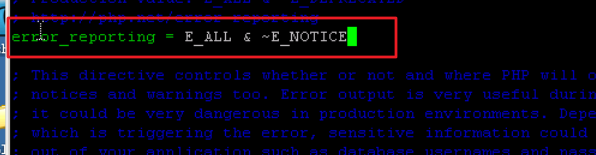

修改php.ini文件:vi /etc/php5/apache2/php.ini

将(514行左右)

改为

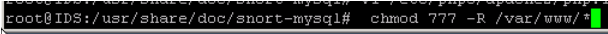

将acidbase目录的权限设置为777:chmod 777 -R /var/www/*

配置BASE

将现有的配置文件改名,否则无法使用web界面配置base。

# mv /etc/acidbase/base_conf.php /etc/acidbase/base_conf.php-orig

还有软链接文件

#rm /var/www/acidbase/base_conf.php

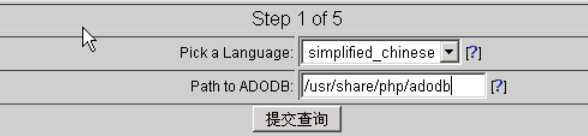

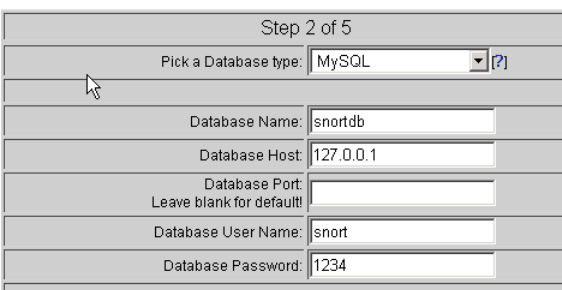

浏览器打开 http://10.1.1.106/acidbase/,开始配置我们的基本安全分析引擎了。

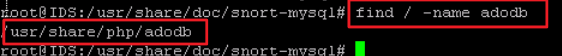

ADODB的路径,可以用如下命令去搜索:find / -name adodb

提交

提交

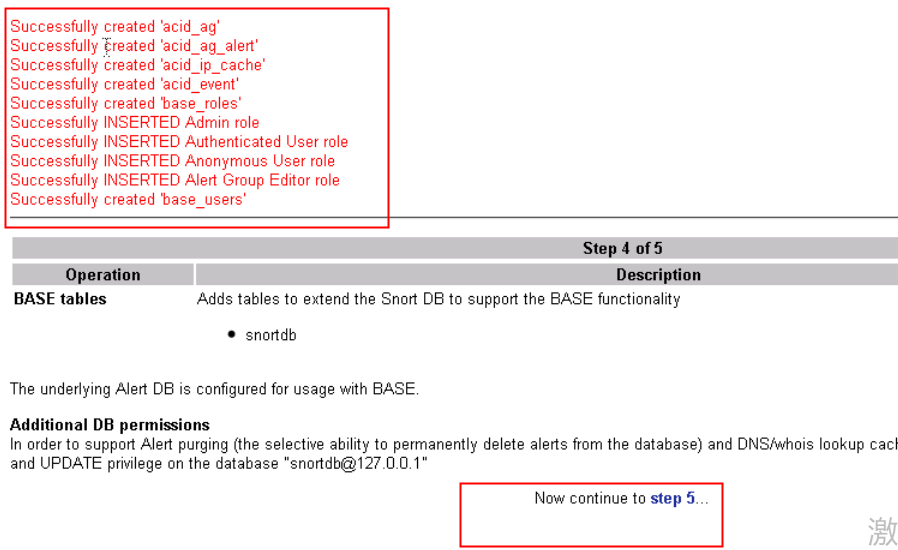

提交,进入Step 4 of 5界面,点creat BASE AG

红框表示数据表创建成功,单击Now continue to step 5

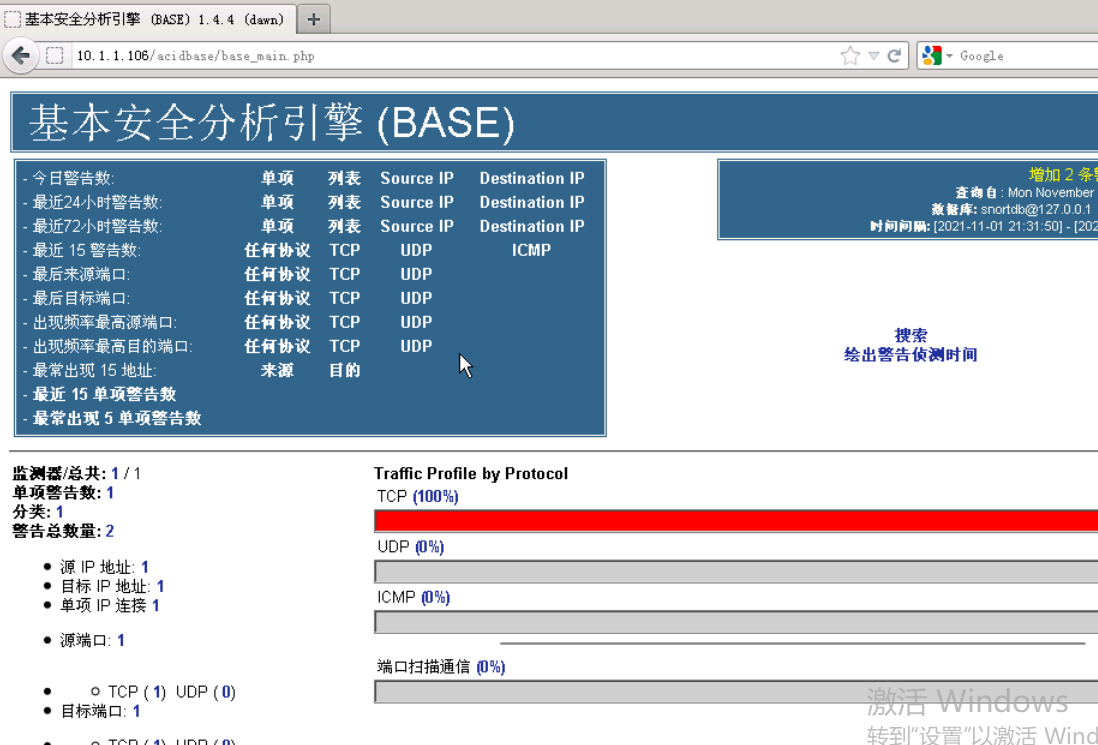

进入管理界面

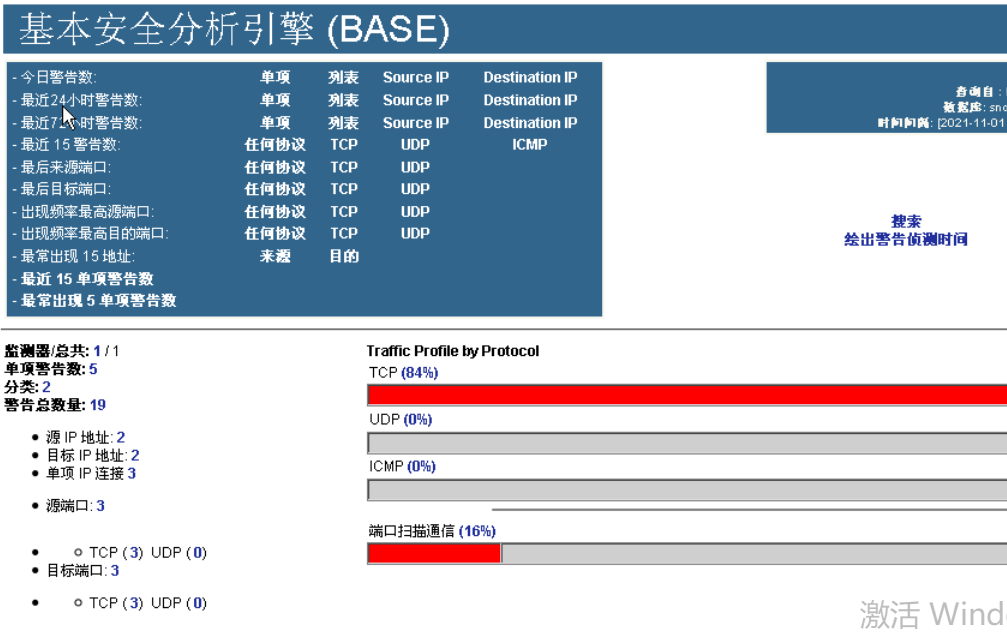

使用基本安全分析引擎查看入侵日志

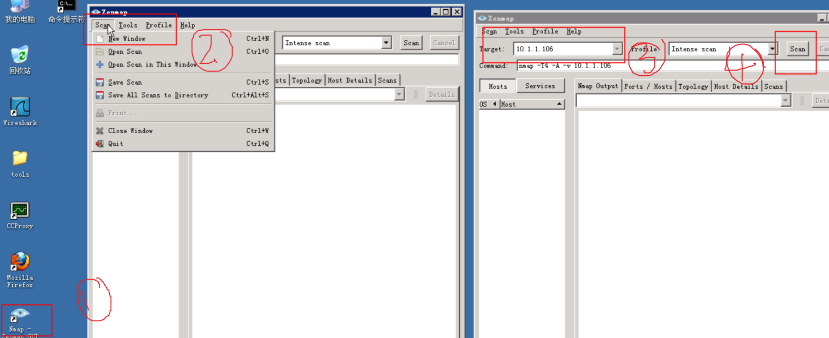

1、使用nmap对ids主机进行端口扫描

刷新浏览器页面,就可以看到“端口扫描通信”有数据了,点击进去可以查看详情

安装过程中遇到的问题:

由于之前密码设置的是1234,然后输入以下命令导致没有成功:

zcat create_mysql.gz | mysql snortdb -u snort -psnortpassword

更改为

zcat create_mysql.gz | mysql snortdb -u snort -p1234

解决

配置snort过程中出现没有用户XX,实际在下面语句的user出错

output database: log, mysql, user=snort password=snortpassword dbname=snortdb host=localhost

配置snort过程中出现XXmysql,经检查,有个逗号写成了分号

(1)信息收集:入侵检测的第一步是信息收集,收集内容包括系统、网络、数据及用户活动的状态和行为。由放置在不同网段的传感器或不同主机的代理来收集信息,包括系统和网络日志文件、网络流量、非正常的目录和文件改动 、非正常的程序执行。

(2)信息分析:收集到的有联系统、网络、数据及用户活动的状态和行为等信息,被送到检测引擎,检测引擎驻留在传感器中,一般通过三种技能 手段执行分析:模式匹配、统计分析和完整性分析。当检测到某种误用模式时,产生一个告警并发送给控制台。

(3)结果处理:控制台按照告警产生预先解释的响应采取相应方法 ,可以是重新配置路由器或防火墙、终止进程、切断连接、改动文件属性,也可以只是基本的告警。

浙公网安备 33010602011771号

浙公网安备 33010602011771号