彩虹表的攻击与防御

预备知识

Hash:一般翻译做“散列”,也有直接音译为“哈希”的,就是把任意长度的输入(又叫做预映射pre-image)通过散列算法变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以不可能从散列值来确定唯一的输入值。简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。后文所说的MD5算法是常用哈希算法之一,类似的还有MD5算法,SHA-1算法。

RainbowCrack:生成彩虹表的工具,是Philippe Oechslin 更快的时间记忆权衡技术的一般简易实现。能够实现:

1.全时间内存权衡工具套件,包括彩虹表生成,排序,转换和查找

2.支持任何哈希算法的彩虹表

3.支持任何字符集的彩虹表

4.支持原始文件格式(.rt)和压缩文件格式(.rtc)的彩虹表

5.计算多核处理器支持

6.使用NVIDIA GPU进行GPU加速(CUDA技术)

7.采用AMD GPU的GPU加速(OpenCL技术)

8.具有多个GPU的GPU加速

9.以及相应的系统兼容

MD5消息摘要算法(MD5 Message-Digest Algorithm):一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由美国密码学家罗纳德·李维斯特(RonaldLinn Rivest)设计,于1992年公开,用以取代MD4算法。

实验目的

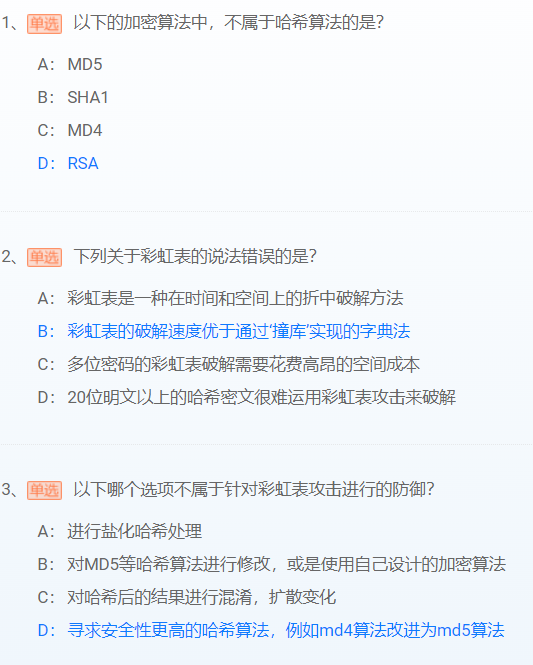

1)理解哈希算法的概念。

2)理解彩虹表攻击的原理以及进行相应实战。

3)掌握针对彩虹表攻击的防御要点。

实验环境

实验

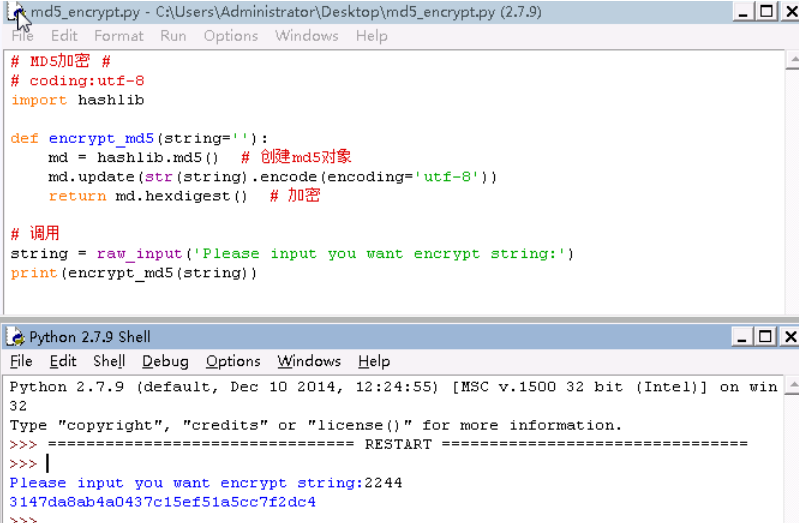

1.以防御者的视角,编写对于4位密码进行md5加密的脚本,来抵御攻击者对密码的嗅探。

2.以攻击者的视角,通过生成相应的彩虹表来对4位数字密码MD5密文进行破解。

3.以防御者的视角,通过某种措施来抵御彩虹表破解或者使攻击者的破解难度和成本大大增加。

1.以防御者的视角,编写对于4位密码进行md5加密的脚本

2.以攻击者的视角,通过生成相应的彩虹表来对4位数字密码MD5密文进行破解

生成彩虹表

使用命令:rtgen md5 numeric 4 4 0 3000 400000 0

mdk_numeric#4-4_0_3000×400000_0.rt //显示了生成后的文件名

红框显示了生成相应彩虹表所用时间

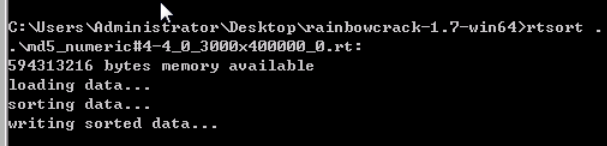

对彩虹表进行排序:

rtsort .

切勿中断rtsort程序; 否则被分类的彩虹表可能会被损坏。

如果可用内存大小小于正在排序的彩虹表的大小,则需要与彩虹表大小一样大的临时硬盘空间来存储中间结果。

我们生成的这表太小,所以瞬间就完成了排序.

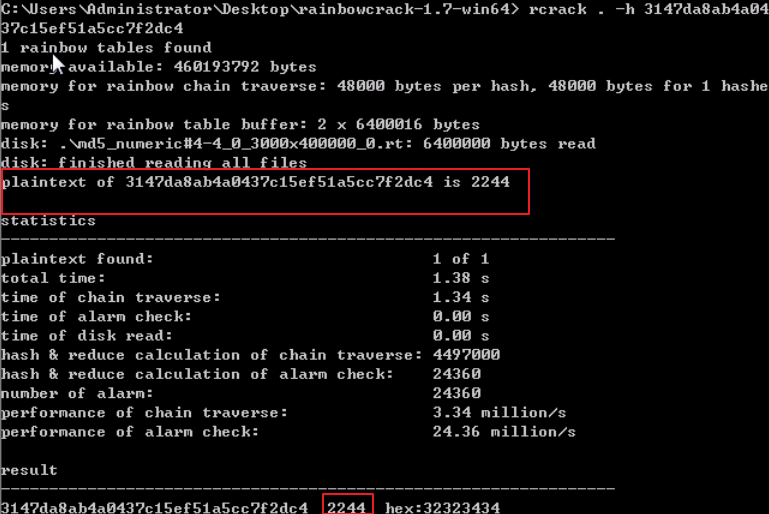

对我们实验的md5密文(2244)进行彩虹表破解

破解单个哈希

rcrack . -h 之前python加密的值

rcrack_cuda . -h 之前python加密的值

rcrack_cl . -h 之前python加密的值

破解多个哈希

rcrack . -l hash_list_file

rcrack_cuda . -l hash_list_file

rcrack_cl . -l hash_list_file

//彩虹表破解成功

//类似的,还可以通过同样的思路破解SHA1等哈希算法

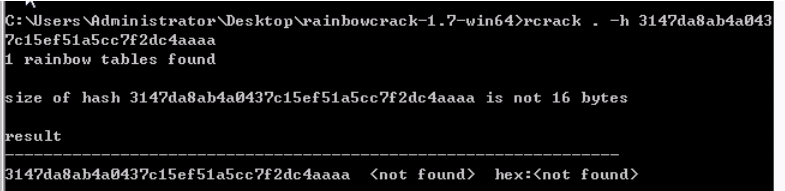

3.以防御者的视角,通过某种措施来抵御彩虹表破解

①“加盐”:彩虹表只能通过有限密码集合生成查找表——当密码集合扩大,彩虹表占用的空间将以指数速度增加。因此目前最常用的方式是将用户密码添加一段字符串(盐化)后再做散列

如果将用户密码后添加一段随机字符串,然后将随机字符串和散列后的哈希值存储在密码数据库中。彩虹表将不得不计算出盐化后的密码,而盐化后的密码会大大增加散列前的长度,从而使密码集合过大而变得不可能生成彩虹表。

示例:我们直接在之前‘2244’的md5值后面增加’aaaa’的盐值,试试能不能通过彩虹表破解

作业:

1.彩虹表的效率方面是否可以进一步得以改进?

能得以改进

算法的改进

浙公网安备 33010602011771号

浙公网安备 33010602011771号