使用JWT的ASP.NET CORE令牌身份验证和授权(无Cookie)

介绍

第1部分介绍了如何使用登录凭据对用户进行身份验证。在第2部分中,我们将了解如何为用户实现授权。换句话说,授予用户使用应用程序的某些部分或全部功能的权限。用户权限(授权)分为3个级别处理:控制器,操作方法和查看页面。为此,我们将编写自定义属性和少量扩展方法。第2部分包括单独的LoginDemo.sln项目,该项目使用下面涵盖的所有主题进行授权。

用户角色

让我们设置三个不同的角色:

- Director

- Supervisor

- Analyst

创建一个static类Roles.cs来定义用户角色。这些是将传递到自定义属性的参数值。

-

using System;

-

using System.Collections.Generic;

-

using System.Linq;

-

using System.Threading.Tasks;

-

-

namespace LoginDemo.CustomAttributes

-

{

-

public static class Roles

-

{

-

public const string DIRECTOR = "DIRECTOR";

-

public const string SUPERVISOR = "SUPERVISOR";

-

public const string ANALYST = "ANALYST";

-

}

-

}

让我们向用户集合添加“写”权限。

-

//Using hard coded collection list as Data Store for demo purpose.

-

//In reality, User data comes from Database or some other Data Source - JRozario

-

private List UserList = new List

-

{

-

new User { USERID = "jsmith@email.com", PASSWORD = "test",

-

EMAILID = "jsmith@email.com", FIRST_NAME = "John",

-

LAST_NAME = "Smith", PHONE = "356-735-2748",

-

ACCESS_LEVEL = Roles.DIRECTOR.ToString(), WRITE_ACCESS = "WRITE_ACCESS" },

-

new User { USERID = "srob@email.com", PASSWORD = "test",

-

FIRST_NAME = "Steve", LAST_NAME = "Rob",

-

EMAILID = "srob@email.com", PHONE = "567-479-8537",

-

ACCESS_LEVEL = Roles.SUPERVISOR.ToString(), WRITE_ACCESS = "WRITE_ACCESS" },

-

new User { USERID = "dwill@email.com", PASSWORD = "test",

-

FIRST_NAME = "DJ", LAST_NAME = "Will",

-

EMAILID = "dwill@email.com", PHONE = "599-306-6010",

-

ACCESS_LEVEL = Roles.ANALYST.ToString(), WRITE_ACCESS = "WRITE_ACCESS" },

-

new User { USERID = "JBlack@email.com", PASSWORD = "test",

-

FIRST_NAME = "Joe", LAST_NAME = "Black",

-

EMAILID = "JBlack@email.com", PHONE = "764-460-8610",

-

ACCESS_LEVEL = Roles.ANALYST.ToString(), WRITE_ACCESS = "" }

-

};

如何创建自定义授权特性?

用户权限使用可用于装饰控制器和操作方法的特性来处理。当在控制器顶部修饰特性时,该特性将应用于该控制器中的所有操作方法。同样,每种操作方法也可以修饰。

要创建用于授权的自定义特性,我们将使用IAuthorizationFilter接口和TypeFilterAttribute、IAuthorizationFilter为我们的授权使用OnAuthorization方法实现实际的过滤器。TypeFilterAttribute用于依赖项注入。有关更多信息,请参考Microsoft文档。

让我们编写用于授权的自定义特性:

-

using Microsoft.AspNetCore.Mvc;

-

using Microsoft.AspNetCore.Mvc.Filters;

-

using System;

-

using System.Collections.Generic;

-

using System.Linq;

-

using System.Security.Claims;

-

using System.Threading.Tasks;

-

-

namespace LoginDemo.CustomAttributes

-

{

-

public class AuthorizeAttribute : TypeFilterAttribute

-

{

-

public AuthorizeAttribute(params string[] claim) : base(typeof(AuthorizeFilter))

-

{

-

Arguments = new object[] { claim };

-

}

-

}

-

-

public class AuthorizeFilter : IAuthorizationFilter

-

{

-

readonly string[] _claim;

-

-

public AuthorizeFilter(params string[] claim)

-

{

-

_claim = claim;

-

}

-

-

public void OnAuthorization(AuthorizationFilterContext context)

-

{

-

var IsAuthenticated = context.HttpContext.User.Identity.IsAuthenticated;

-

var claimsIndentity = context.HttpContext.User.Identity as ClaimsIdentity;

-

-

if (IsAuthenticated)

-

{

-

bool flagClaim = false;

-

foreach (var item in _claim)

-

{

-

if (context.HttpContext.User.HasClaim(item, item))

-

flagClaim = true;

-

}

-

if (!flagClaim)

-

context.Result = new RedirectResult("~/Dashboard/NoPermission");

-

}

-

else

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

-

return;

-

}

-

}

-

}

正如你所看到的,在上面的代码中有两个类:AuthorizeAttribute和AuthorizeFilter。

AuthorizeAttribute

-

public class AuthorizeAttribute : TypeFilterAttribute

-

{

-

public AuthorizeAttribute(params string[] claim) : base(typeof(AuthorizeFilter))

-

{

-

Arguments = new object[] { claim };

-

}

-

}

此类实现了TypeFilterAttribute,依赖项容器用它来创建AuthorizeFilter的对象。AuthorizeAttribute构造函数将string数组作为参数。由于它是一个数组,因此我们可以用逗号(,)分隔的值传递角色,如[E.g.: “Director”, “Supervisor”, “Analyst”]。

AuthorizeFilter

public class AuthorizeFilter : IAuthorizationFilterAuthorizeFilter类使用OnAuthorization方法实现IAuthroizationFilter接口。

-

public AuthorizeFilter(params string[] claim)

-

{

-

_claim = claim;

-

}

AuthorizeFilter构造函数将strings 数组作为参数,从AuthorizeAttribute传递。

public void OnAuthorization(AuthorizationFilterContext context)OnAuthorization方法自带AuthorizationFilterContext。从这个“上下文”中,我们可以获取HttpContext和带有声明的用户标识(User Identity)。

-

var IsAuthenticated = context.HttpContext.User.Identity.IsAuthenticated;

-

var claimsIndentity = context.HttpContext.User.Identity as ClaimsIdentity;

通过“context”对象,我们可以知道用户是否已通过身份验证。使用相同的“context”对象,我们可以获得用户声明标识集合。

-

if (IsAuthenticated)

-

{

-

bool flagClaim = false;

-

foreach (var item in _claim)

-

{

-

if (context.HttpContext.User.HasClaim(item, item))

-

flagClaim = true;

-

}

-

if (!flagClaim)

-

context.Result = new RedirectResult("~/Dashboard/NoPermission");

-

}

-

else

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

-

return;

在此块中,我们检查用户是否已通过身份验证。如果没有,我们会将用户重定向到登录页面。然后,我们遍历“claim”数组集合(此数组集合将是用户角色,我们将从控制器将其作为参数传递给该角色,例如:Authorize[new string[] “Director”, “Supervisor”])。

在此,context.HttpContext.User.Identity对象在claims对象集合中带有用户权限。在第1部分中,我们创建了具有用户声明的令牌并将其加载到context.HttpContext.User标识对象中。请参阅第1部分中“ Middleware app.UseAuthentication()” 下的内容。

在循环内部,我们使用“HasClaim”方法检查参数值是否在用户标识声明集合中。在第1部分中,解释了如何创建User Claims Identity对象集合并将其分配给HttpContext。HttpContext从中获取用户声明并对照传递的参数值进行检查是相同的。

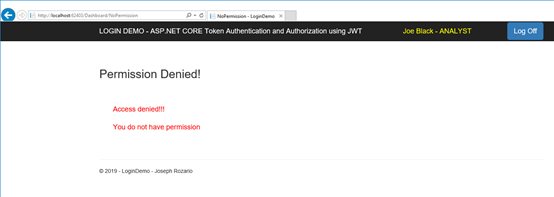

如果在Claims集合中找到参数值,那么将授权用户并让其通过Http Request。如果没有,我们会将用户重定向到一个页面,该页面显示您没有权限。在本文中,它被重定向到“No Permission”页面。

如何在控制器和操作方法级别设置权限?

现在我们已经创建了一个自定义特性进行授权,现在该在控制器中使用它了。

-

public class DashboardController : Controller

-

{

-

[

-

public IActionResult DirectorPage()

-

{

-

return View("DirectorPage");

-

}

-

-

[

-

public IActionResult SupervisorPage()

-

{

-

ViewBag.Message = "Permission controlled through action Attribute";

-

return View("SupervisorPage");

-

}

-

-

[

-

public IActionResult AnalystPage()

-

{

-

return View("AnalystPage");

-

}

-

}

操作方法用[Authorize]特性修饰。我们将用户角色作为参数传递。Director,Supervisor和Analyst每个都具有单独的操作方法。

-

[

-

public IActionResult DirectorPage()

-

{

-

return View("DirectorPage");

-

}

在此'DirectorPage'操作方法中,我们使用Roles.DIRECTOR设置了Authorize特性。这意味着,只有具有Director角色的用户才能查看此页面。如果Supervisor或Analyst尝试访问该页面,则它们将从AuthorizeFilter类中重定向到“No Permission”页面。

Roles.DIRECTOR是我们要传递给AuthorizeFilter类的参数。Authorize过滤器类采用“Roles.DIRECTOR”参数值,并检查是否在User Claims Identity集合中找到该值。如果找到了,则允许用户通过操作方法,并且允许用户看到“DirectorPage”。如果登录的用户是Supervisor 或Analyst,则他们将看不到“DirectorPage”。

如果我们希望允许多个用户访问操作方法,则可以使用逗号分隔值来传递参数值,如下所示:

-

[

-

public IActionResult AllRoles()

-

{

-

return View();

-

}

要在控制器级别设置权限,我们可以如下进行设置。如果在控制器级别设置了Authorize特性,则将为该控制器中的所有操作方法设置权限。

-

namespace LoginDemo.Controllers

-

{

-

[

-

public class YourController : Controller

-

{

-

public IActionResult Action1()

-

{

-

return View();

-

}

-

-

public IActionResult Action2()

-

{

-

return View();

-

}

-

-

public IActionResult Action3()

-

{

-

return View();

-

}

-

}

-

}

检查用户权限的扩展方法

过滤器特性只能在控制器中使用。但是在某些地方,我们需要检查用户权限,而不能仅依靠过滤器属性。如果我们想在“If”条件下检查操作方法内的用户角色怎么办?如果我们要检查“查看页面”中的用户角色怎么办?在这种情况下,我们不能使用过滤器特性。因此,我们将拥有扩展方法。一种用于控制器操作方法,另一种用于查看页面。

让我们创建一个static类PermissionExtension.cs以具有控制器的扩展方法。

-

namespace LoginDemo.CustomAttributes

-

{

-

public static class PermissionExtension

-

{

-

public static bool HavePermission(this Controller c, string claimValue)

-

{

-

var user = c.HttpContext.User as ClaimsPrincipal;

-

bool havePer = user.HasClaim(claimValue, claimValue);

-

return havePer;

-

}

-

public static bool HavePermission(this IIdentity claims, string claimValue)

-

{

-

var userClaims = claims as ClaimsIdentity;

-

bool havePer = userClaims.HasClaim(claimValue, claimValue);

-

return havePer;

-

}

-

}

-

}

实现了扩展方法,可在控制器和视图页面中使用。这些方法将Claims值作为参数,并检查该Claims 是否存在于HttpContext.User Claims对象集合中。为了调用控制器中的方法,我们使用“this Controller”作为第一个参数,使其成为扩展方法。在视图页面中使用的是“this IIdentity”。

这些扩展方法是为了方便起见,并将东西放在一个地方。您也可以在操作方法和视图页面中直接使用“User.HasClaims()”。

如何在操作方法(内联代码)中检查权限?

假设您有一种操作方法,并且想将其用于多个角色。但是您想要执行不同的逻辑或从不同的来源或基于角色的特定操作获取数据。在这种情况下,我们需要知道操作方法内部的登录用户角色。

在以下操作方法中,所有登录用户均具有权限。我们检查action方法内部的用户角色。在action方法内部,我想根据角色返回不同的视图。对于“Supervisor”,它返回“SupervisorPage”视图,对于“Analyst”,它返回“AnalystPage”视图。仅举例来说,它可用于实现不同的逻辑,从不同的源获取数据等。

这是使用扩展方法HavePermission()控制权限的简单if条件。

-

public IActionResult SupervisorAnalystPage()

-

{

-

ViewBag.Message = "Permission controlled inside action method";

-

if (this.HavePermission(Roles.SUPERVISOR))

-

return View("SupervisorPage");

-

-

if (this.HavePermission(Roles.ANALYST))

-

return View("AnalystPage");

-

-

return new RedirectResult("~/Dashboard/NoPermission");

-

}

在上面,我们创建了HavePermission()扩展方法。使用扩展方法,我们使用简单的“if”条件控制权限。扩展方法检查HttpContext用户声明对象集合中的用户角色。

如果我们想根据用户角色/权限来控制“查看页面”中的内容,该怎么办?如何显示和隐藏Director、Surpervisor 和Analyst各自不同的顶部“菜单”项?为此,我们需要了解视图页面级别的用户权限。我们想要这样的东西,如果用户是Director,则显示/隐藏菜单,按钮等。

假设我们要根据用户角色/权限禁用并启用“保存”按钮。这可以通过上面的HavePermission()扩展方法来完成。在此示例中,对没有写访问权限的用户禁用了按钮。在此视图页面中,有一个接受用户输入的表单。此表格只能由具有WRITE访问权限的用户保存。对于其他用户,“保存”按钮被禁用,他们无法保存表单数据。

-

@if (User.Identity.HavePermission("WRITE_ACCESS") == true)

-

{

-

<button type="button"</button<>

-

}

-

else

-

{

-

<button type="button" disabled="disabled"<</button>

-

}

在上面,我们创建了两种HavePermission()扩展方法,一种用于Controller,另一种用于View Page。在此HavePermission()检查HttpContext用户声明对象集合中的“WRITE_ACCESS”声明。如果为true,则启用保存按钮,否则为禁用。这样,我们可以根据用户的角色/权限控制“显示什么?”和“如何显示?”查看页面内容。

@if (User.Identity.HavePermission("WRITE_ACCESS") == true)以没有WRITE权限的Analyst JBlack@email.com登录到演示项目。在登录页面中,单击“查看页面级别权限的工作原理 ”。

您会看到“保存”按钮被禁用,用户无法保存表单数据。

对于其他用户,他们具有WRITE权限,并且启用了“保存”按钮以保存表单数据。

如何处理未授权的请求?

如何限制未登录应用程序但直接尝试通过提供页面URL来访问页面的用户?话说应用程序URL是http://www.yourapplication.com,它使用户登录页面,是有一个“Supervisor”页面,用户知道该页面的URL,如果“Supervisor”页面的URL是http://www.yourapplication.com/Supervisor,用户直接在浏览器中输入URL而不登录,则是未经授权的访问。让我们看看如何处理这个问题。

我们将实现一个filter特性(类似于AuthorizeFilter)。但是,我们将在控制器级别使用它。创建一个类UnAuthorized.cs。实现IAuthorizationFilter接口并处理OnAuthroization()方法中的请求。我们不必为此过滤器传递任何参数值。此过滤器仅检查身份验证。

-

namespace LoginDemo.CustomAttributes

-

{

-

public class UnAuthorizedAttribute : TypeFilterAttribute

-

{

-

public UnAuthorizedAttribute() : base(typeof(UnauthorizedFilter))

-

{

-

//Empty constructor

-

}

-

}

-

public class UnauthorizedFilter : IAuthorizationFilter

-

{

-

public void OnAuthorization(AuthorizationFilterContext context)

-

{

-

bool IsAuthenticated = context.HttpContext.User.Identity.IsAuthenticated;

-

if (!IsAuthenticated)

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

-

}

-

}

-

}

从AuthorizationFilterContext中获取用户身份对象,从中可以确定用户是否已通过身份验证。

bool IsAuthenticated = context.HttpContext.User.Identity.IsAuthenticated;如果该用户未通过身份验证或登录,请将该用户重定向到登录页面。

-

if (!IsAuthenticated)

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

您只需在顶部添加[UnAuthorized]特性即可在控制器级别使用它,该属性适用于该控制器中的所有操作方法。Authorize特性还会检查IsAuthenticated,因此可以询问[UnAuthorized]特性的用途。在某些情况下,权限不受控制,这意味着所有用户都可以对某个操作方法具有权限,并且该操作方法没有[Authorize]特性。在下面的控制器中,SupervisorAnalystPage()操作方法没有[Authorize]特性。任何知道URL的用户都可以尝试访问它。具有[UnAuthorized]特性的另一个原因是处理Ajax调用,我们将在下一个主题中看到它。

-

namespace LoginDemo.Controllers

-

{

-

[

-

public class DashboardController : Controller

-

{

-

[

-

public IActionResult DirectorPage()

-

{

-

return View("DirectorPage");

-

}

-

-

[

-

public IActionResult SupervisorPage()

-

{

-

ViewBag.Message = "Permission controlled through action Attribute";

-

return View("SupervisorPage");

-

}

-

-

[

-

public IActionResult AnalystPage()

-

{

-

return View("AnalystPage");

-

}

-

-

public IActionResult SupervisorAnalystPage()

-

{

-

ViewBag.Message = "Permission controlled inside action method";

-

if (this.HavePermission(Roles.SUPERVISOR))

-

return View("SupervisorPage");

-

-

if (this.HavePermission(Roles.ANALYST))

-

return View("AnalystPage");

-

-

return new RedirectResult("~/Dashboard/NoPermission");

-

}

-

}

-

}

如何处理和身份验证/授权Ajax调用?

在执行代码之前,让我们看看“为什么?”“在哪里?”和“如何?”来做到这一点。

用户可以将应用程序保持空闲状态,直到会话过期。会话到期时,令牌不可用,并且用户从应用程序注销。但是该页面仍在浏览器中打开。用户不知道会话已过期并且用户已注销,因此可以单击页面中的任何内容。如果该点击是常规的http调用(发生页面重新加载之类的事情),则该用户将自动重定向到登录页面。如果该点击恰好是Ajax调用,则该页面将保持原样,并且不会重定向到登录页面。

PS:Ajax调用也是HTTP调用。常规HTTP调用和Ajax调用的调用方式不同。通常,常规的HTTP调用直接由浏览器执行。Ajax调用是通过代码(javascript/jquery)进行的,然后浏览器执行该调用。对于常规HTTP调用,返回结果可以是View Page或Json结果,等等。但是对于Ajax调用,它只是Json结果。

- 识别Ajax调用的扩展方法

- 处理[UnAuthorized]过滤器特性中的Ajax调用身份验证

- 处理[Authorize]过滤器特性中的Ajax调用授权

- 在jquery中捕获Ajax调用的Http状态代码并重定向到登录页面

识别Ajax调用的扩展方法

首先,我们需要知道请求是Ajax调用还是常规HTTP调用。我们可以通过Http Headers找到它。其次,我们将创建一个扩展方法,以便我们可以将其与Http Request对象一起使用。

创建一个static类AjaxExtension.cs和一个static方法“IsAjaxRequest”。添加以下代码:

-

using Microsoft.AspNetCore.Http;

-

using System;

-

using System.Collections.Generic;

-

using System.Linq;

-

using System.Threading.Tasks;

-

-

namespace LoginDemo.CustomAttributes

-

{

-

public static class AjaxExtension

-

{

-

//HttpRequest Extension method to

-

//check if the incoming request is an AJAX call - JRozario

-

public static bool IsAjaxRequest(this HttpRequest request)

-

{

-

if (request == null)

-

throw new ArgumentNullException("request");

-

-

if (request.Headers != null)

-

return request.Headers["X-Requested-With"] == "XMLHttpRequest";

-

return false;

-

}

-

}

-

}

这是使用HttpRequest对象实现的简单扩展方法。我们可以发现请求是否是带有Http头“X-Requested-With”之一的Ajax调用。如果此标头值为“XMLHttpRequest”,则为Ajax调用。

现在我们有了一个扩展方法IsAjaxRequest()来查找请求是否为Ajax调用。让我们使用扩展方法为[UnAuthorized]过滤器特性添加条件。

-

using Microsoft.AspNetCore.Mvc;

-

using Microsoft.AspNetCore.Mvc.Filters;

-

using System;

-

using System.Collections.Generic;

-

using System.Linq;

-

using System.Net;

-

using System.Security.Claims;

-

using System.Threading.Tasks;

-

-

namespace LoginDemo.CustomAttributes

-

{

-

public class UnAuthorizedAttribute : TypeFilterAttribute

-

{

-

public UnAuthorizedAttribute() : base(typeof(UnauthorizedFilter))

-

{

-

//Empty constructor

-

}

-

}

-

public class UnauthorizedFilter : IAuthorizationFilter

-

{

-

public void OnAuthorization(AuthorizationFilterContext context)

-

{

-

bool IsAuthenticated = context.HttpContext.User.Identity.IsAuthenticated;

-

if (!IsAuthenticated)

-

{

-

if (context.HttpContext.Request.IsAjaxRequest())

-

{

-

context.HttpContext.Response.StatusCode =

-

(int)HttpStatusCode.Forbidden; //Set HTTP 403 Forbidden - JRozario

-

}

-

else

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

-

}

-

}

-

}

-

}

如您所见,检查它是否是Ajax调用的条件context.HttpContext.Request.IsAjaxRequest()。如果是Ajax调用,则不会重定向该调用。重定向将不适用于Ajax调用。Ajax调用的返回结果只能是数据。在这里,我们将Http响应状态代码设置为403 –禁止。这表示Ajax调用最终以Error结束,并且调用失败。该演示中的所有Ajax调用均使用jquery编写。jQuery Ajax调用可以从HTTP响应对象(标头)获取Http状态代码。如果是常规Http调用,则重定向到“登录”页面。我们已经完成了对Ajax请求的身份验证。接下来,我们需要将用户重定向到登录页面。

在[Authorize]过滤器特性中处理Ajax调用授权

对于身份验证,我们将Http状态代码设置为403禁止。对于授权,我们将Http状态代码设置为401未经授权。使用扩展方法IsAjaxRequest()检查是否为Ajax调用是相同的逻辑。如果是Ajax调用,请将Http 状态码设置为401未经授权。如果是常规Http调用,则重定向到“No Permission”页面。

-

using Microsoft.AspNetCore.Mvc;

-

using Microsoft.AspNetCore.Mvc.Filters;

-

using System;

-

using System.Collections.Generic;

-

using System.Linq;

-

using System.Net;

-

using System.Security.Claims;

-

using System.Threading.Tasks;

-

-

namespace LoginDemo.CustomAttributes

-

{

-

public class AuthorizeAttribute : TypeFilterAttribute

-

{

-

public AuthorizeAttribute(params string[] claim) : base(typeof(AuthorizeFilter))

-

{

-

Arguments = new object[] { claim };

-

}

-

}

-

-

public class AuthorizeFilter : IAuthorizationFilter

-

{

-

readonly string[] _claim;

-

-

public AuthorizeFilter(params string[] claim)

-

{

-

_claim = claim;

-

}

-

-

public void OnAuthorization(AuthorizationFilterContext context)

-

{

-

var IsAuthenticated =

-

context.HttpContext.User.Identity.IsAuthenticated;

-

var claimsIndentity =

-

context.HttpContext.User.Identity as ClaimsIdentity;

-

-

if (IsAuthenticated)

-

{

-

bool flagClaim = false;

-

foreach (var item in _claim)

-

{

-

if (context.HttpContext.User.HasClaim(item, item))

-

flagClaim = true;

-

}

-

if (!flagClaim)

-

{

-

if (context.HttpContext.Request.IsAjaxRequest())

-

context.HttpContext.Response.StatusCode =

-

(int)HttpStatusCode.Unauthorized; //Set HTTP 401

-

//Unauthorized - JRozario

-

else

-

context.Result =

-

new RedirectResult("~/Dashboard/NoPermission");

-

}

-

}

-

else

-

{

-

if (context.HttpContext.Request.IsAjaxRequest())

-

{

-

context.HttpContext.Response.StatusCode =

-

(int)HttpStatusCode.Forbidden; //Set HTTP 403 - JRozario

-

}

-

else

-

{

-

context.Result = new RedirectResult("~/Home/Index");

-

}

-

}

-

return;

-

}

-

}

-

}

在Jquery中捕获Ajax调用的Http状态代码并重定向到登录页面

在这里,我们将取回在[UnAuthorized]过滤器特性中设置的HTTP状态代码。应该在进行Ajax调用的地方进行。如前所述,在本演示中,我们使用Jquery进行Ajax调用。jQuery附带有一种方法.ajaxError来捕获Ajax调用期间发生的错误。但是我们是否要为每个Ajax调用编写.ajaxError方法?不,可以为整个应用程序全局实现.ajaxError方法,该方法将处理所有Ajax调用的错误。只是一点,.ajaxError方法应该在该页面上可用。我们要做的就是将其添加到通用页_Layout.cshtml(即母版页)中。将此脚本添加到_Layout.cshtml或您使用的任何母版页中。

-

<script>

-

$(document).ajaxError(function (xhr, result) {

-

//Catch Ajax error with http status code 403 Forbidden

-

//and 401 Unauthorized – Jrozario

-

if (result.status === 403) {

-

window.location.href = '/Home/Index';

-

}

-

if (result.status === 401) {

-

window.location.href = '/Dashboard/NoPermission';

-

}

-

});

-

</script>

在其中一个参数中.ajaxError获取Http标头,在此将其声明为“result”。在“result”参数中返回在[UnAuthorized]过滤器额性中设置的Http标头和状态码403禁止。如果result.status是403,则将用户从客户端重定向到登录页面。

-

if (result.status === 403) {

-

window.location.href = '/Home/Index';

-

}

在演示项目中,有一个页面CheckAjaxCalls.cshtml,您可以在其中检查Ajax调用的身份验证/授权。要检查身份验证,请以Director jsmith@email.com登录到演示项目。您应该看到以下页面。

单击链接“查看如何处理Ajax调用的身份验证和授权 ”。在此页面中,您可以检查身份验证和授权。

上面的屏幕中有3个按钮,“End Session”,“Authenticate Ajax Call”和“Authorize Ajax Call”。所有3按钮都有JavaScript函数(OnClick_EndSession,OnClick_AuthenticateAjaxCall,OnClick_AuthorizeAjaxCall),它们使用Ajax调用。以下是带有HTML标签的完整代码。

-

<script>

-

function OnClick_EndSession() {

-

$.ajax({

-

type: 'GET',

-

url: '/Home/EndSession',

-

data: {},

-

cache: false,

-

success: function (result) { }

-

});

-

alert("End of User Session,

-

Click on Ajax Call button to autneticate Ajax calls,

-

It should take you to login page.");

-

}

-

-

function OnClick_AuthenticateAjaxCall() {

-

$.ajax({

-

type: 'GET',

-

url: '/Dashboard/AuthenticateAjaxCalls',

-

data: {},

-

cache: false,

-

success: function (result) {

-

if (result != "")

-

alert("Your session is still active,

-

end session to see how authentication for Ajax call works!");

-

}

-

});

-

}

-

-

function OnClick_AuthorizeAjaxCall() {

-

$.ajax({

-

type: 'GET',

-

url: '/Dashboard/AuthorizeAjaxCalls',

-

data: {},

-

cache: false,

-

success: function (result) {

-

if (result != "")

-

alert("Your have permission for this Ajax call!");

-

}

-

});

-

}

-

</script>

以下是针对页面中3个按钮的3个Ajax调用的Controller操作方法,该方法返回Json结果。此代码位于演示项目的DashboardController.cs文件中。您可以看到“AuthorizeAjaxCalls”操作方法为Director和Supervisor设置了[Authorize]特性。

-

//This action method is in Dashboard.cs

-

public JsonResult AuthenticateAjaxCalls()

-

{

-

return Json(new {result = "success" });

-

}

-

-

[

-

public JsonResult AuthorizeAjaxCalls()

-

{

-

return Json(new { result = "success" });

-

}

-

-

//This action method is in HomeController.cs

-

public JsonResult EndSession()

-

{

-

HttpContext.Session.Clear();

-

return Json(new {result = "success"});

-

}

现在单击“Authenticate Ajax Call”按钮。如果会话仍处于活动状态,您应该收到一条警报消息。

要结束会话,请单击“结束会话”,然后单击“验证Ajax调用”。您应该被重定向到登录页面。

要检查授权,请以具有Analyst角色的JBlack@email.com登录到演示项目。在此演示中,Ajax调用仅适用于Director和Supervisor。Analyst没有Ajax调用的权限,因此他们将被重定向到“No Permission”页面。登录后,单击链接“查看如何处理Ajax调用的身份验证和授权”。在下一页中,单击“授权Ajax调用”。由于JBlack@email.com是Analyst,所以他没有权限,将被重定向到“No Permission”页面。

如果您以Director或Supervisor身份登录,则在单击“Authorize Ajax Call” 时会看到一条警告消息。

LoginDemo.sln项目

可以正常运行的LoginDemo.sln项目可供下载。请参见下面的屏幕快照,以快速了解LoginDemo.sln项目。

Login Page

Landing Page

顶部横幅显示登录的用户名及其在所有页面中的角色。单击给定的链接以检查不同的情况。

浙公网安备 33010602011771号

浙公网安备 33010602011771号