Nmap常见命令

一测试环境

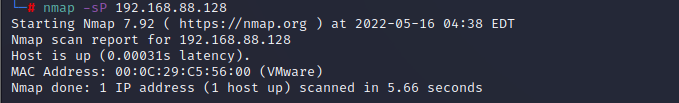

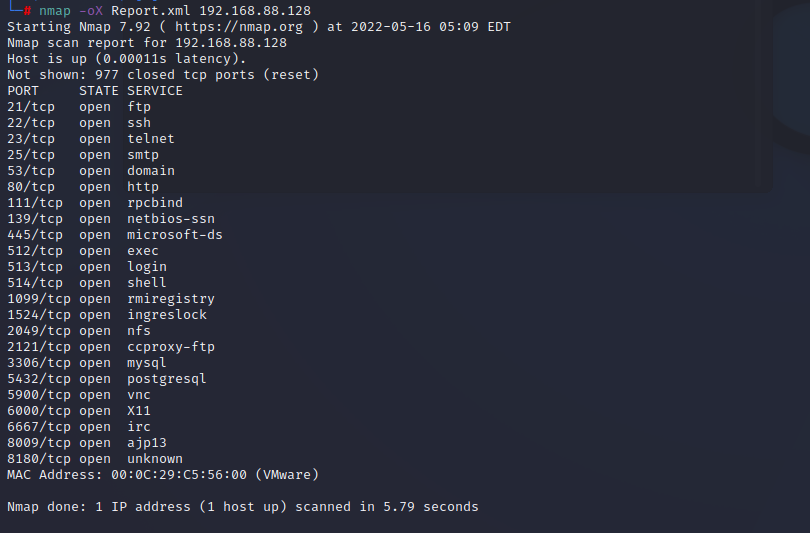

靶机:metasploitable2-linux [下载地址] IP:192.168.88.128

攻击机: kali IP :192.168.88..131

二 Nmap命令

1.简单用法

nmap ip地址

注:nmap支持大量参数,默认情况下,一般对目标会同时进行在线状态和端口扫描,使用-sn参数只进行在线状态扫描

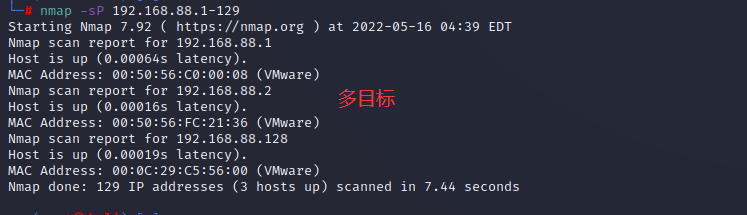

2.对多个不连续的主机进行扫描

## 一次扫描多个主机 ## 1 多个扫描的主机地址没有联系,空格分隔 nmap ip1 ip2 ##2 扫描的地址为同一个网段 nmap [CIDR]

eg: namp 192.168.88.0/24

##3 扫描的地址为连续地址 nmap ip范围

eg: nmap 192.168.88.1-255

3,使用nmap进行主机发现

(1)仅使用Ping协议进行主机发现

# 我们有时候需要对大量的主机进行扫描,如果采用各种手段进行扫描会花费大量时间,可以采取只ping扫。 nmap -sP IP地址

(2)跳过Ping扫阶段

# 在进行其他扫描前,我们会对目标进行一个Ping扫来测试目标是否在线,如果没反应则结束扫描,节省时间。但有些目标会采取手段屏蔽Ping扫,所以我们可以指定无论目标是否响应Ping扫,都将整个过程扫描完成。 nmap -PN 目标

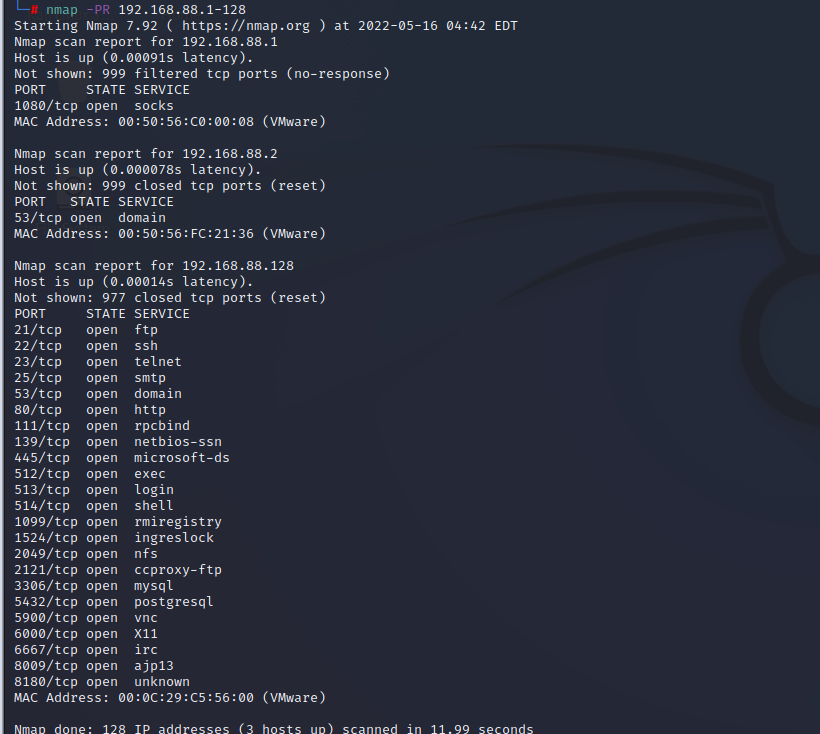

(3)使用ARP协议进行主机发现

# 当目标和我们处于同一个网段时,使用ARP协议扫描技术更佳 nmap -PR ip地址

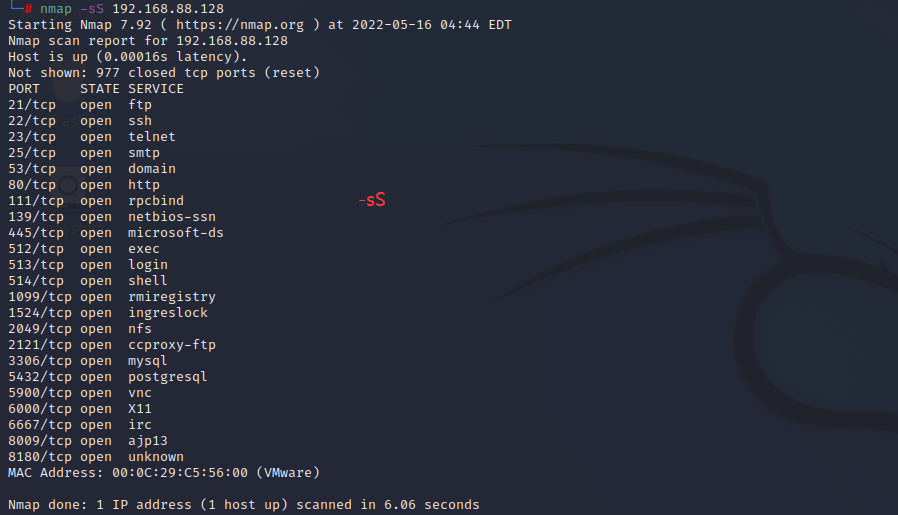

(4)使用TCP协议进行主机发现

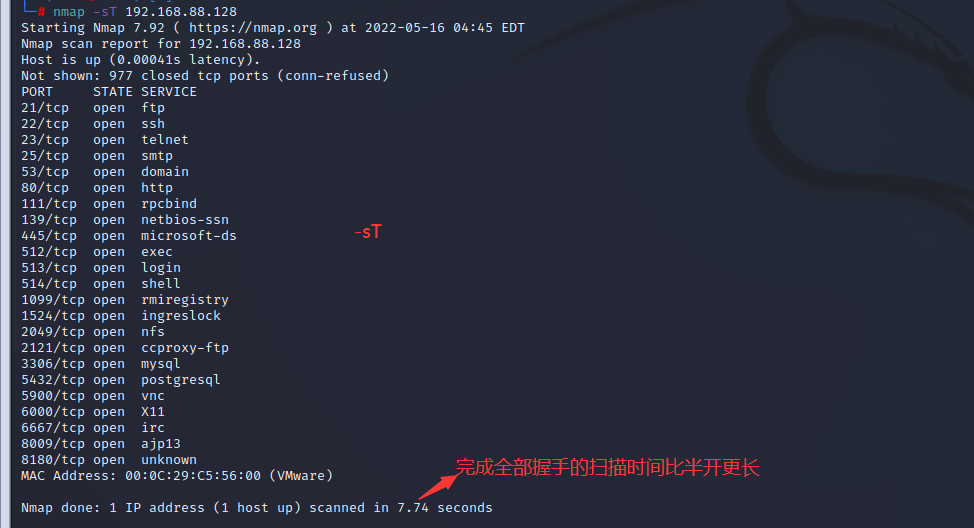

# 半开扫描,即三次握手过程只完成 SYN SYN+ACK两次 nmap -sS ip地址 #全开扫描,即完成三次握手过程 nmap -sT ip地址

(5)UDP扫描

#虽然UDP协议更加简单,但扫描时不如TCP简单,不常用 nmap -sU ip地址

4.端口扫描

端口的状态分为5种:open 、close 、filtered、unfiltered 、 open| filtered

每个状态的含义可参照文章:状态详情

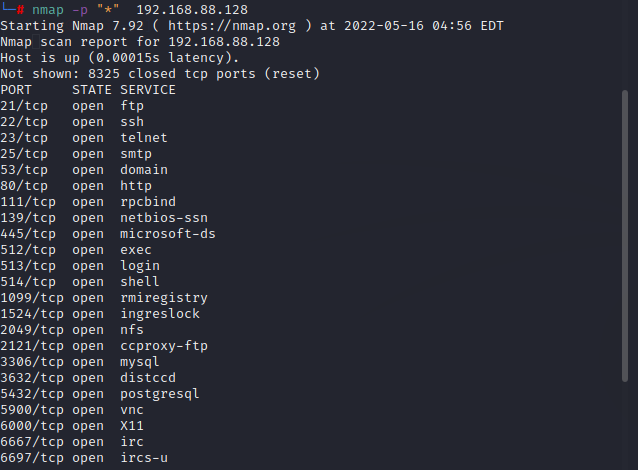

(1)扫描全部端口

nmap -p "*" ip

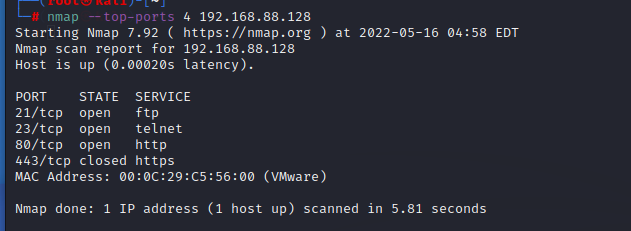

(2)扫描前n个端口

# 扫描使用频率最高的n个端口 nmap --top-ports 4 ip地址

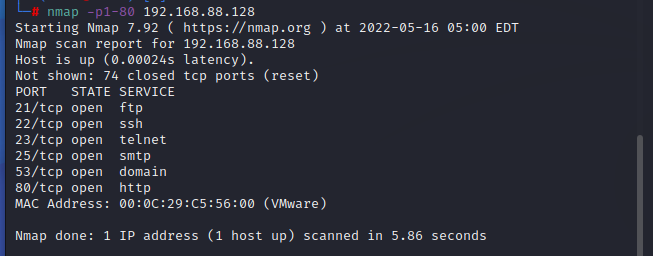

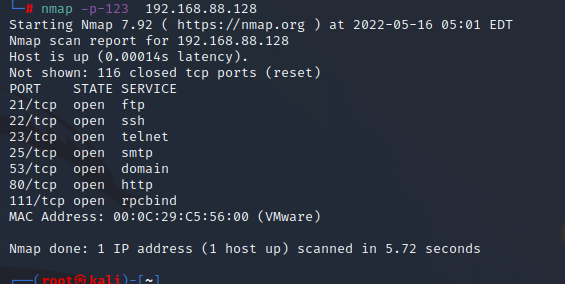

(3)扫描指定端口

nmap -p 端口号 ip地址

eg: nmap -p 80 ip

nmap -p1-80 ip 1-80的端口

nmap -p-123 ip 123之前的端口

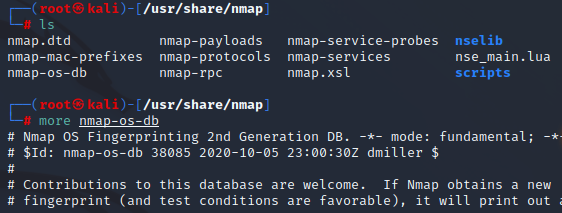

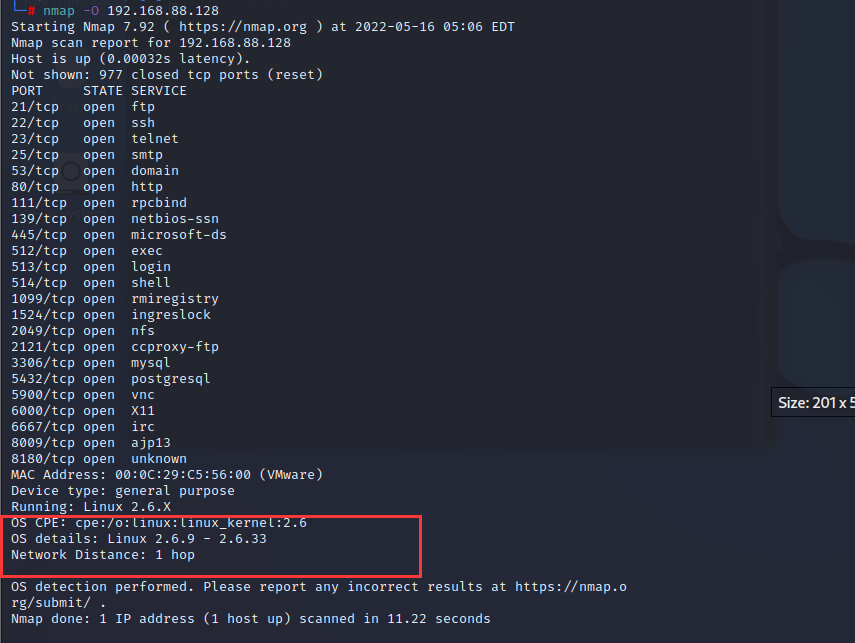

5.操作系统扫描

#向目标发送探针,根据回应来猜测系统,对比数据库进行判断, 存放地址nmap安装目录下的Nmap-os-db文件 nmap -O ip

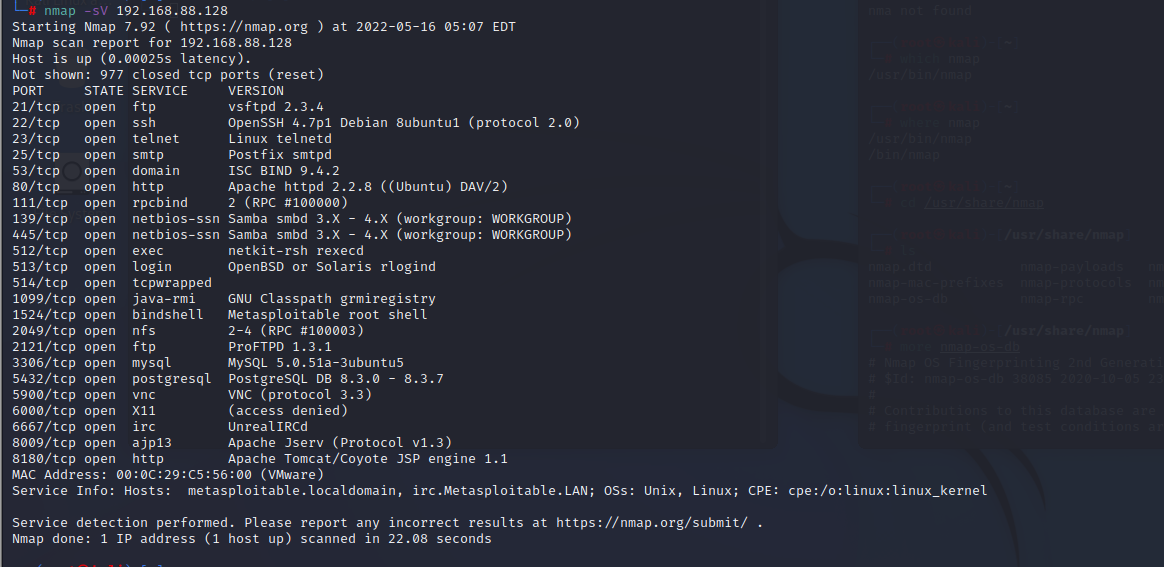

6.服务探测

nmap -sV ip

7.保存扫描结果

# 将扫描结果保存为 XML格式 nmap -oX 保存文件名.xml ip地址

注 : 后续更多命令有机会慢慢更新~~~ 感谢阅读~

浙公网安备 33010602011771号

浙公网安备 33010602011771号