miscmisc --攻防世界

题目:

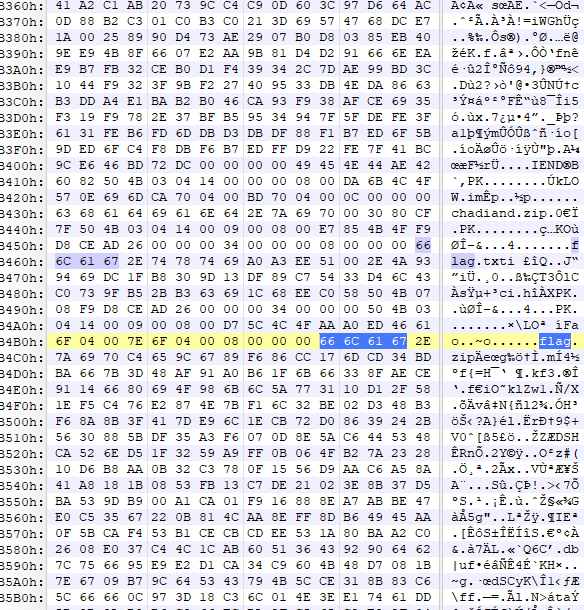

(1)解压后将图片放入16进制编辑器,搜索字符串flag发现

图片应该还包含其他文件

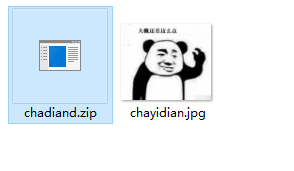

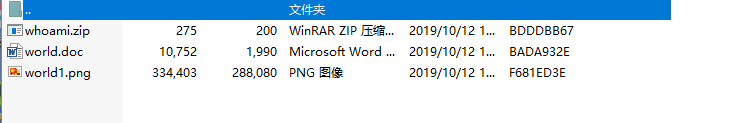

(2)使用foremost进行分离,得到压缩包,打开压缩包又有一张图片

(3) 图片同样使用编辑器查看,也发现里面包含文件。打开后

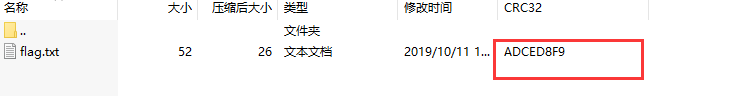

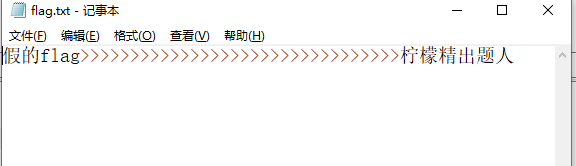

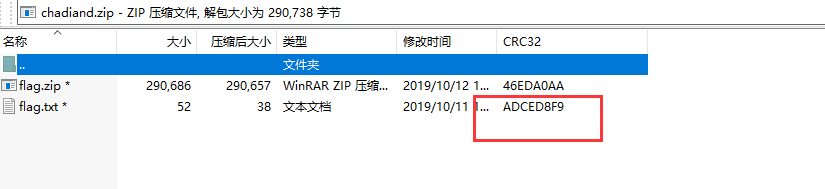

之前的压缩包解压需要密码:发现flag.txt和需要密码的压缩包里的flag CRC相同,所以使用 已知明文攻击

(4)使用ARCHPR进行破解密码得到 z$^58a4w ,解压后得到

一个压缩包需要密码,根据doc和png去寻找密码

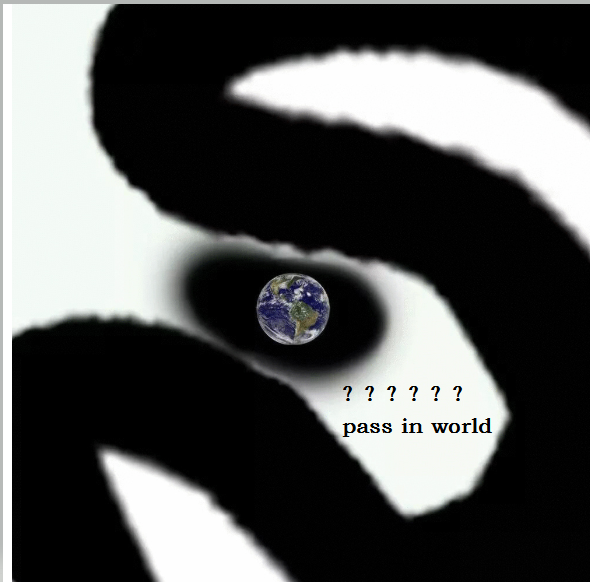

(5)图片处理

查看属性-->winhex都无果,尝试stegsolve

最终为lsb隐写,但密码只是一部分

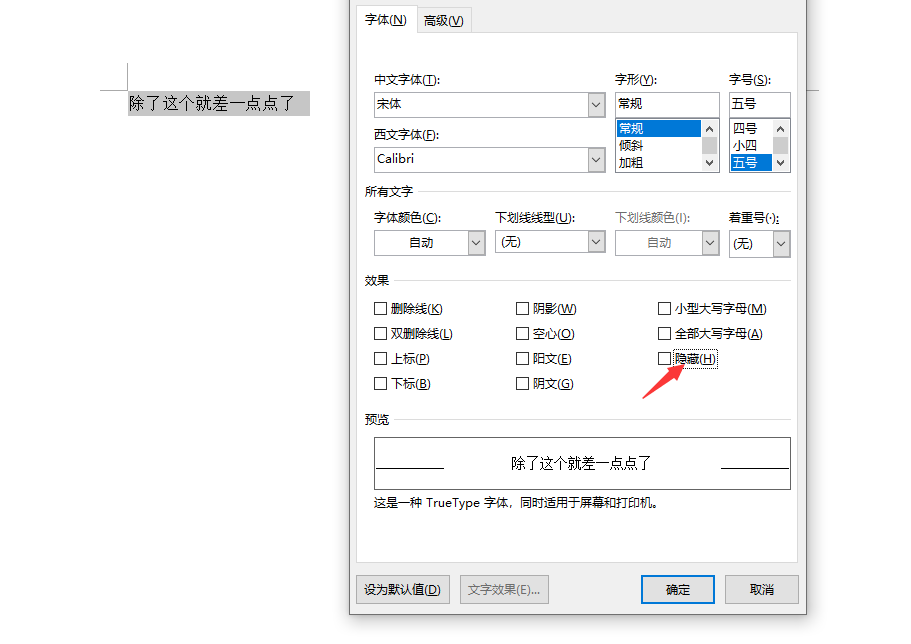

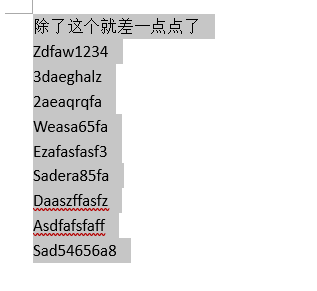

(6)对word文档处理

经过尝试是 每行字符的最后一个字母的组合!!

4zaa3azf8

于是解压密码 : z^ea4zaa3azf8

(7)解压 得到flag

flag{12sad7eaf46a84fe9q4fasf48e6q4f6as4f864q9e48f9q4fa6sf6f48}

浙公网安备 33010602011771号

浙公网安备 33010602011771号