压缩包的zip伪加密和明文攻击

ZIP伪加密解析

1、zip组成

一个 ZIP 文件由三个部分组成:压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志。

一个zip文件由这样三个部分组成_zip 文件结构_一只独孤的程序猿的博客-CSDN博客

2、实例

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密) 头文件标记后2bytes

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,伪加密的关键) 目录文件标记后4bytes

压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

3、全局方式位标记

全局方式位标记的四个数字中只有第二个数字对其有影响,其它的不管为何值,都不影响它的加密属性!

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密

4、辨别zip是真加密还是伪加密

1)无加密

压缩源文件数据区的全局加密应当为00 00 (504B0304两个bytes之后)

且压缩源文件目录区的全局方式位标记应当为00 00(504B0304四个bytes之后)

2)伪加密

压缩源文件数据区的全局加密应当为00 00

且压缩源文件目录区的全局方式位标记应当为09 00

3)真加密

压缩源文件数据区的全局加密应当为09 00

且压缩源文件目录区的全局方式位标记应当为09 00 !

压缩包明文攻击

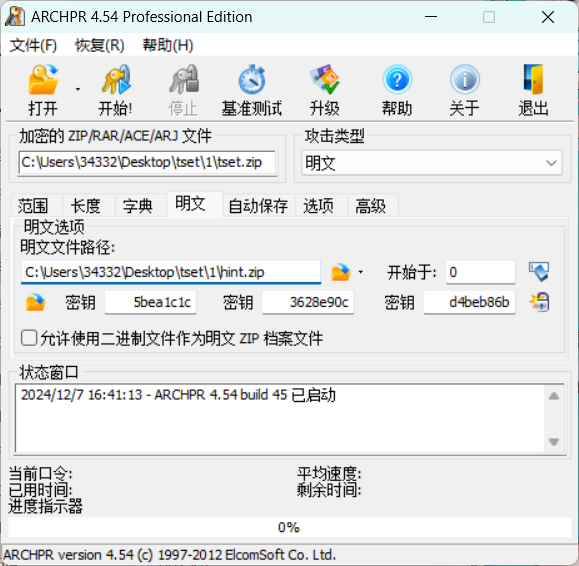

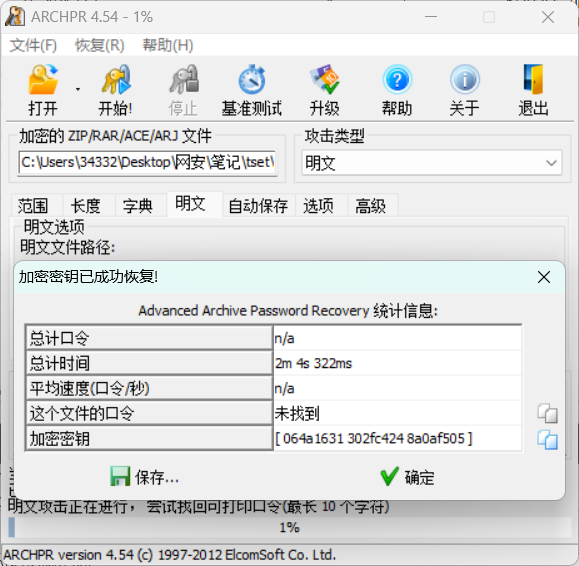

1.工具:ARCHPR

下载链接:点击下载

2.明文攻击特征:

①已知加密压缩包中的一个文件

确定相同文件就是比对crc32的值(可以把得到与压缩包内名称相同的文件进行压缩,观察crc32的值)

初步判断可以是比对文件大小,和文件name,这个文件一定要保证完全一致。

攻击需要至少12字节的已知明文,其中至少8个必须是相连的,连续的已知明文越大,攻击越快。

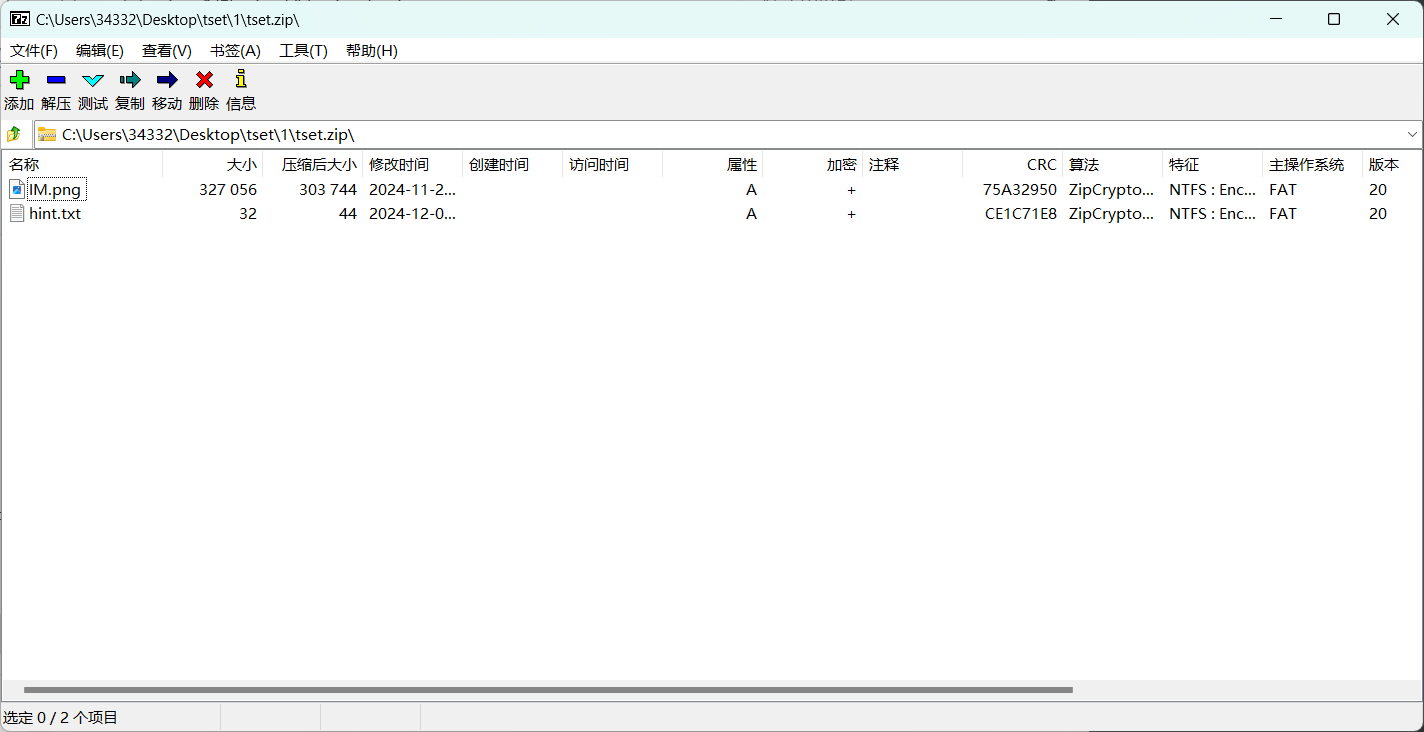

②在进行明文攻击时,压缩算法一定要相同

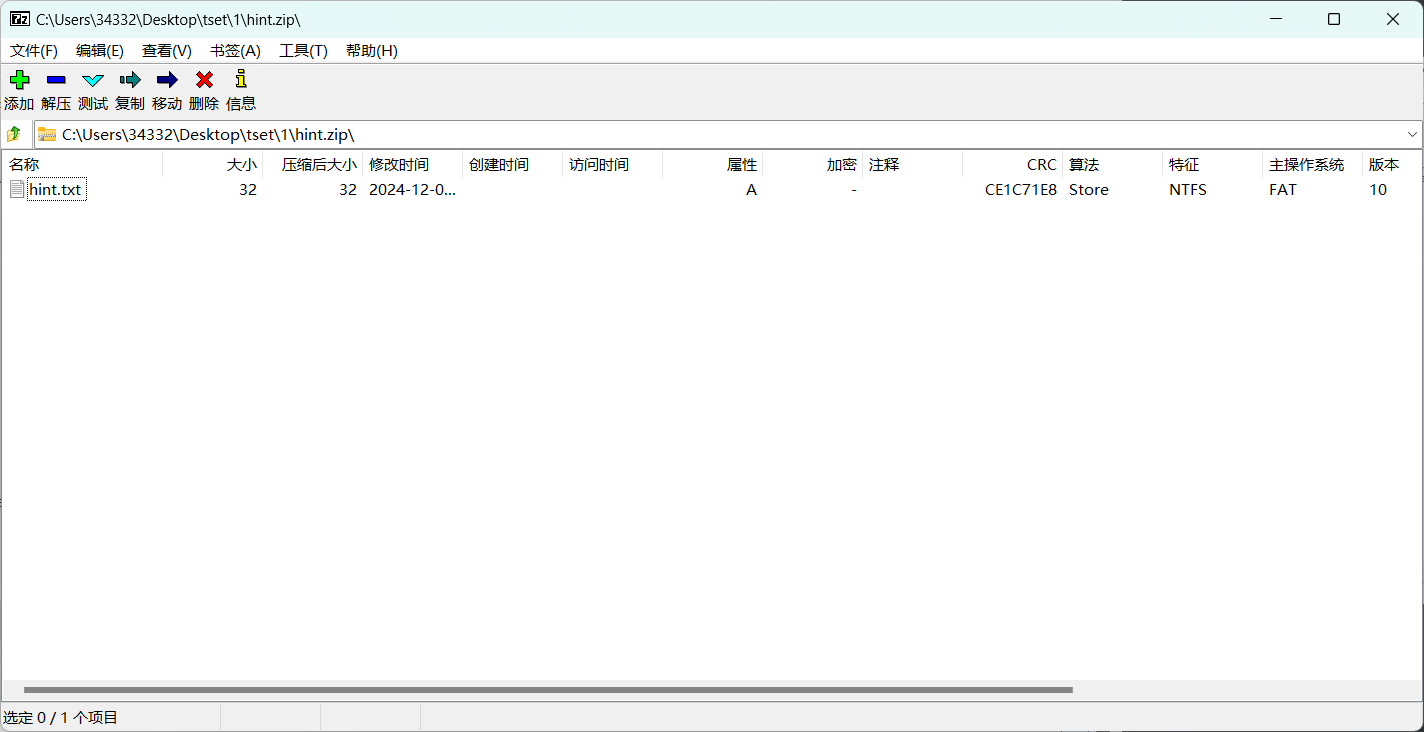

比如可能提示你存储,快速啥的,这就要在压缩已知文件时的压缩方式选存储等等,还有就是算法(这里可以多种压缩软件都试试, 比如winrar、7-z、好压等)使用ZipCrypto的加密条目容易受到已知明文攻击。

以上算是完成了明文攻击的准备条件,接下来上工具!

举个例子🌰:

①可以得到压缩包密码

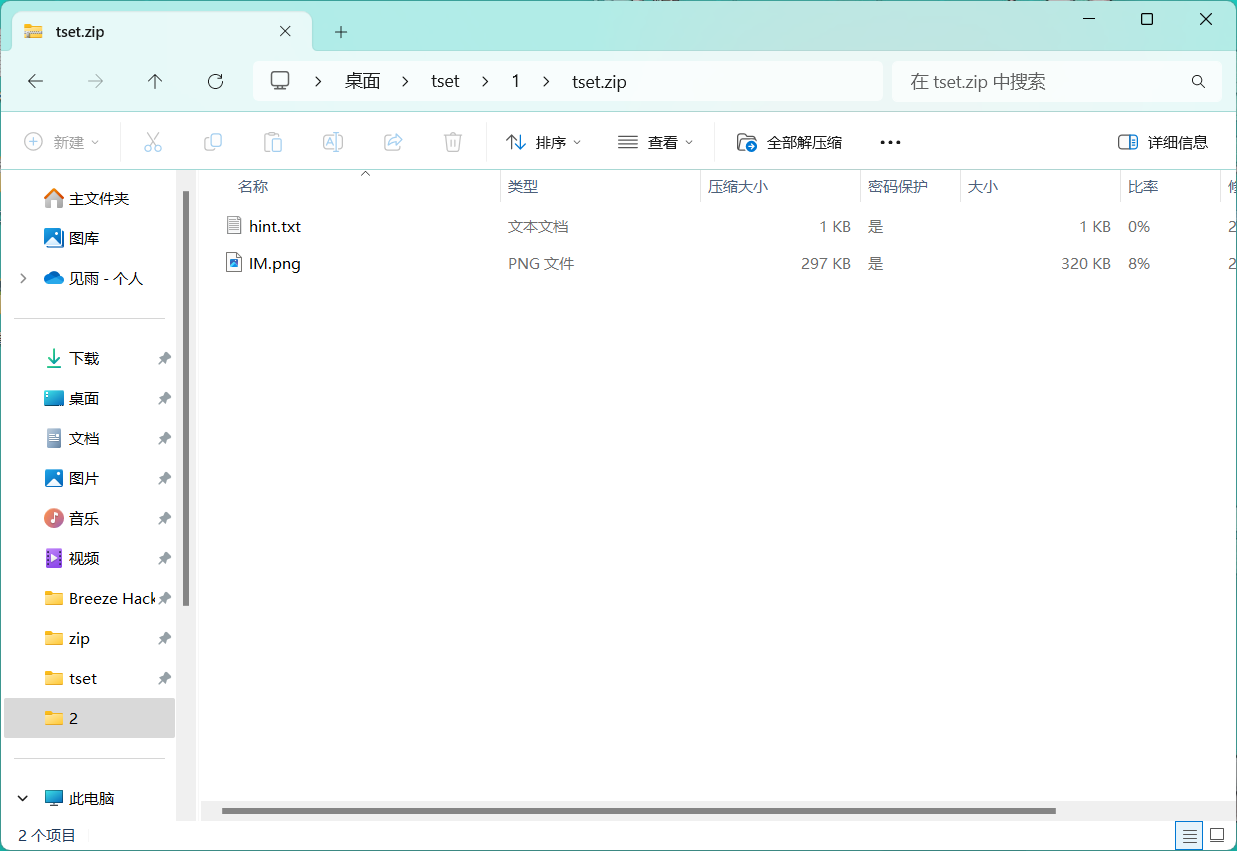

比如这里有个压缩包,但是我不知道密码

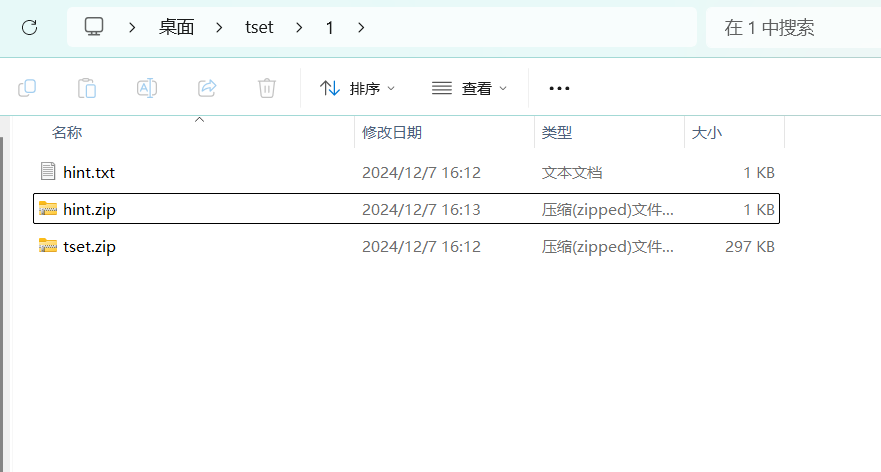

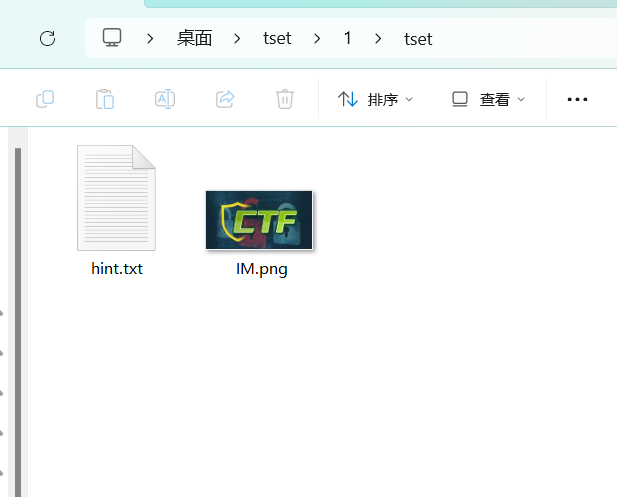

但是假设我们得到了压缩包里面的hint.txt文件,并且得知该文件的内容与压缩包内的一致,然后可以打开压缩包观察里面的CRC值和压缩算法,我们需要将已知的hint.txt文件压缩为相同的值

经过压缩hint.txt文件后得到了一个CRC值和压缩算法与加密压缩包相同的压缩包

然后我们就可以尝试进行明文攻击了

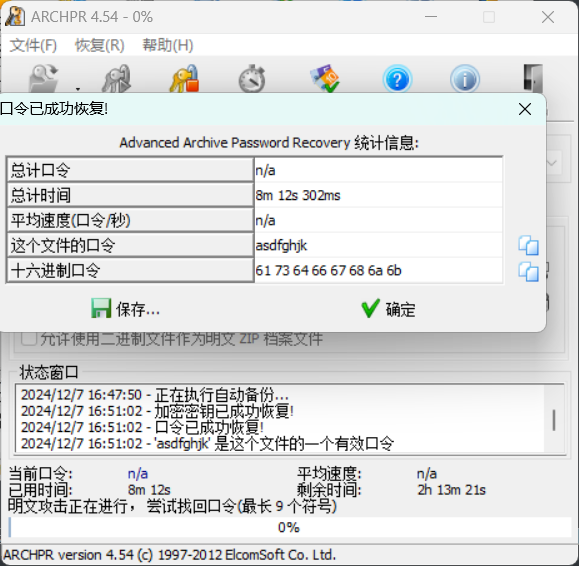

开始之后我们等待一会就可以得到这个压缩包的密码了,如果等待时间太长(比如要几个小时甚至几天)可能说明你构造的明文压缩包不正确

最后可以得到压缩包密码为:asdfghjk

用密码解压后可以看到被加密的文件

|

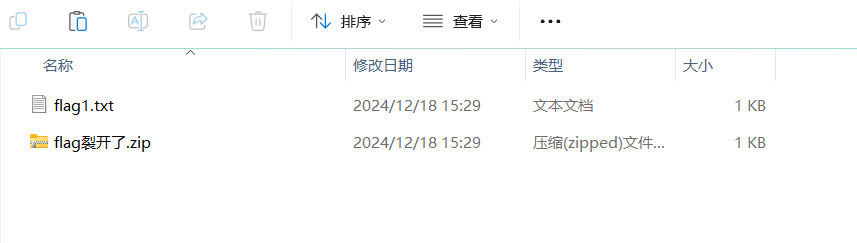

②直接得出没有加密的压缩包

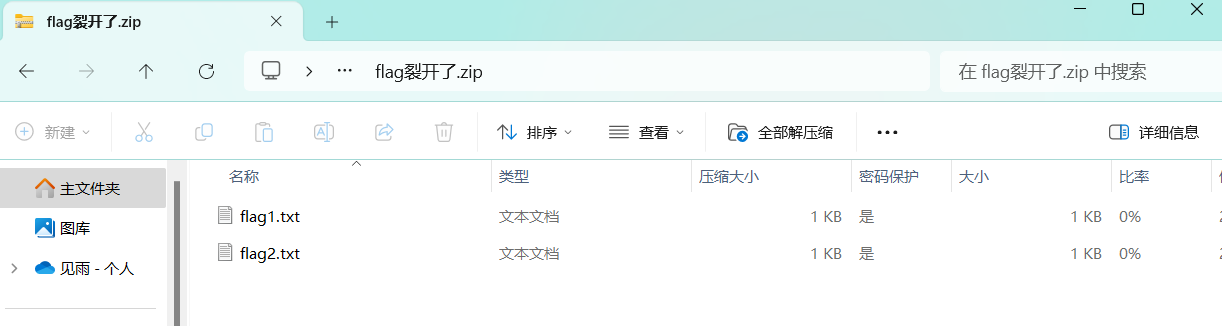

这里有个裂开的flag

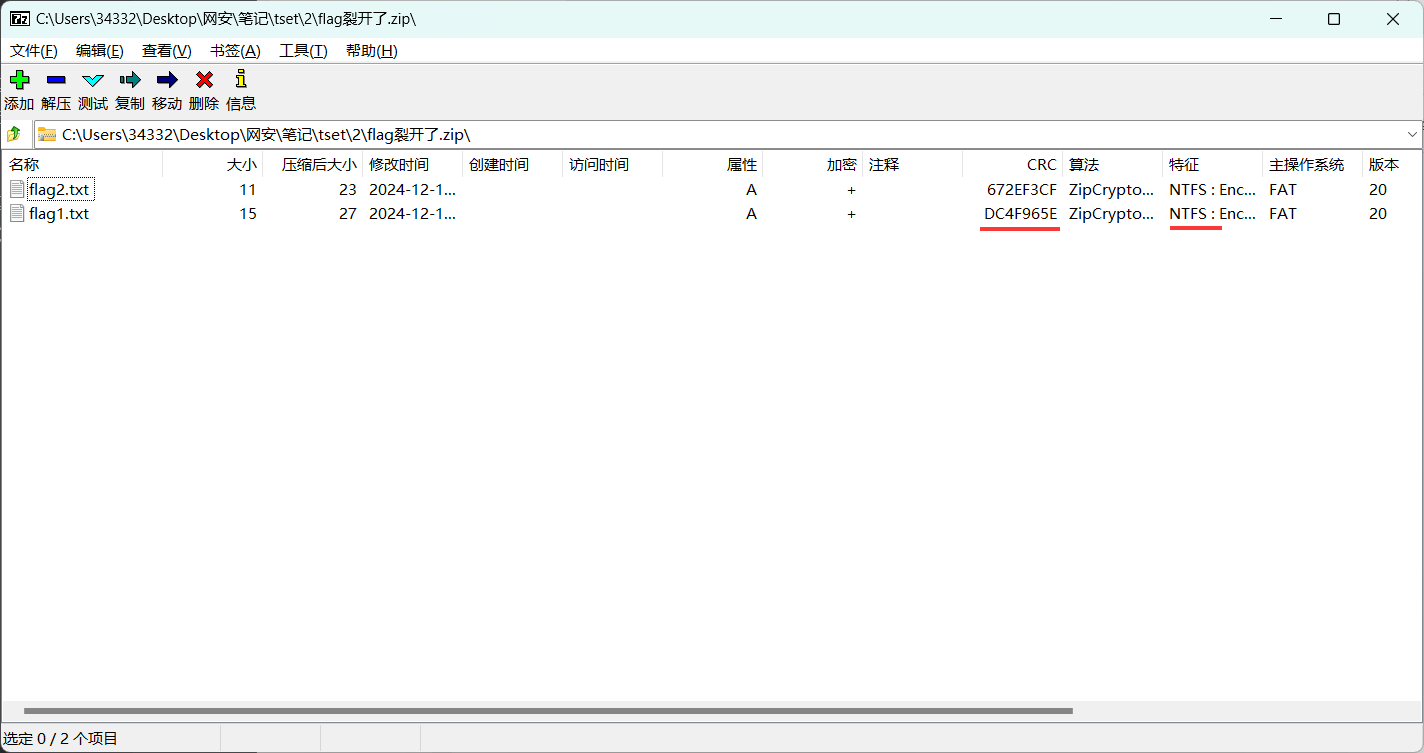

压缩包里面有个和外面一模一样的flag1.txt文件

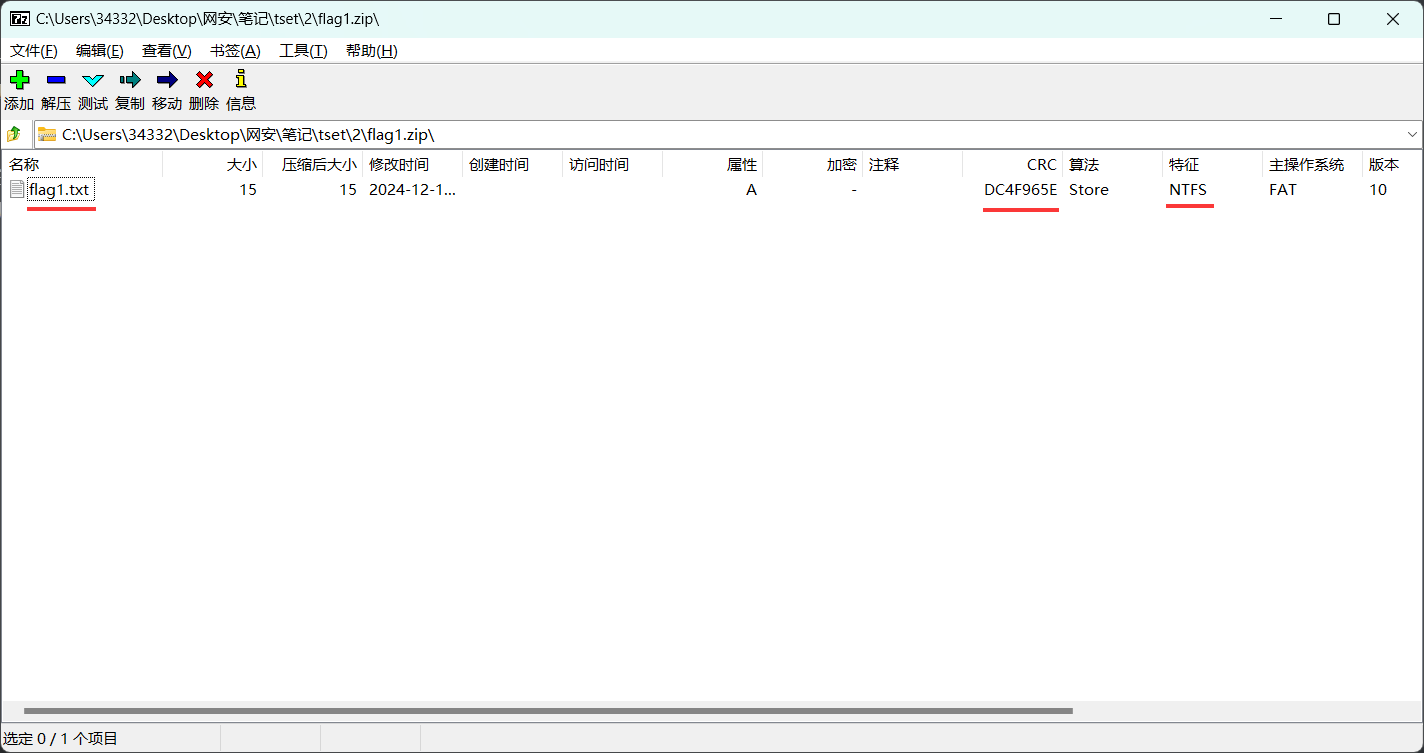

然后去构造一个压缩包,这里用7-zip进行构造

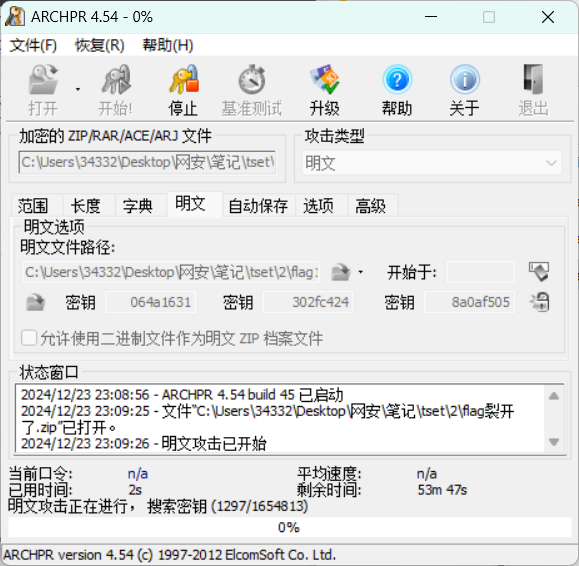

然后利用工具进行明文攻击

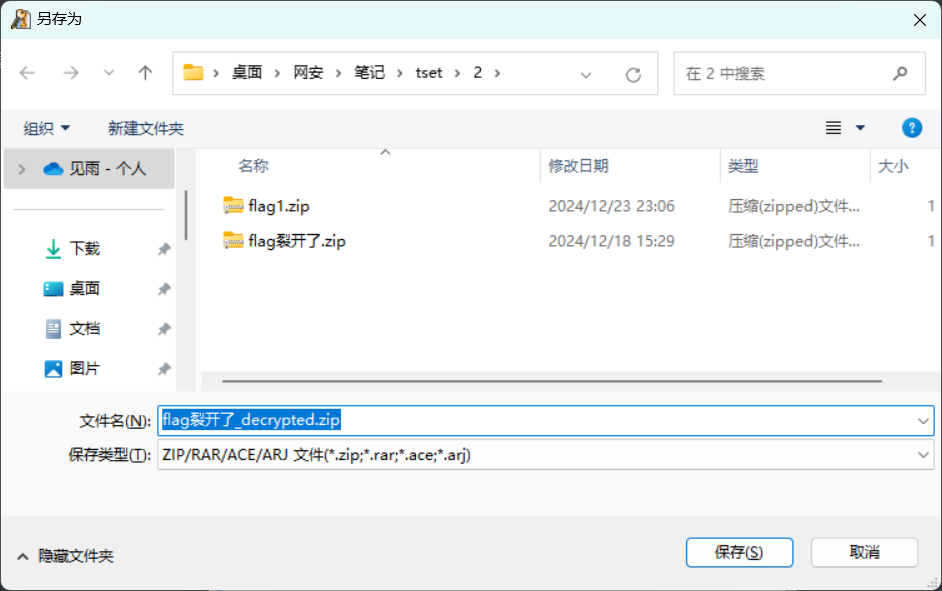

然后你会发现它等下一直在攻击,这个情况就需要过个什么10分钟左右直接点击停止攻击,然后就会弹出以下界面

这个时候就说明你成功了!

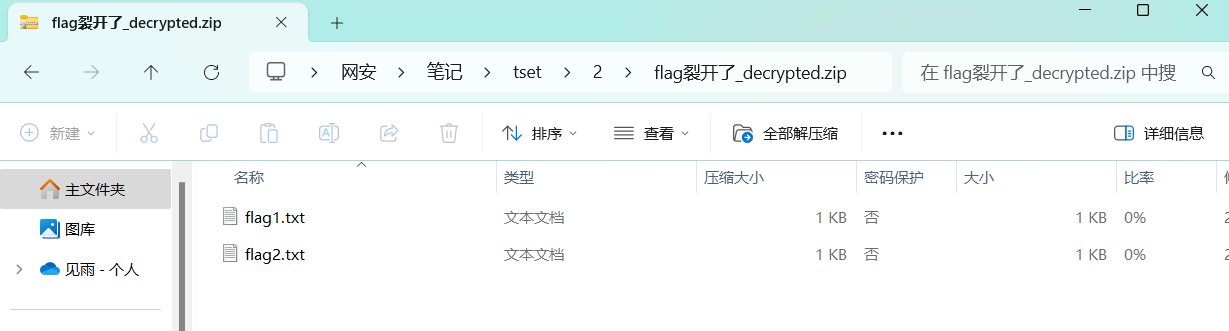

然后点击确定就会让你进行保存文件,这个就是已经解密了的压缩包

打开之后可以看到压缩包里面的文件没有加密了,文件也可以正常打开

至此压缩包明文攻击的流程差不多就结束了,希望能帮助到你~(如有需要可以私信or评论区留言(˶ᵔ ᵕ ᵔ˶)ა)

浙公网安备 33010602011771号

浙公网安备 33010602011771号