全面认识网络访问控制NAC

我为什么应该关心访问控制?

现今病毒与蠕虫不断的在影响企业营运,它可以导致停工、恢复所需 费用、无止尽的修补、公共责任、收入的损失等。最新 的攻击传播速度表明了,系统安全更新(patch)远跟不上脆弱的系统被攻击的速度,而且我们发现,系统经常在安全业者提供最新的更新码(patch、病 毒码)之前就已经遭受了攻击。

什么问题需要被解决?

每当端点登录到网络时,它有就具有影响该网络安全的潜在的危险。未确实遵循网络安全政策(病毒码过期、系统漏洞未修补等)的服务器及Desktop普遍存在于企业网络中并难以发现,且实务上无法有效控制。每当它们连接网络时,它们即增加了网络环境安全的威胁。

如果上述 endpoints 只要有一台有感染一种以上的病毒或蠕虫,找到并且隔离那个系统,甚或将其自网络移除。在移除的这段时间内,你往往会觉得时间和可使用资源永远不够。

最后,当传统的端点安全技术(Antivirus、Desktop Firewall…etc.)努力保护被攻击的端点时,它们对于保障企业网络可使用性却无能为力,甚或去确保企业的弹性与损害恢复能力。

网络访问控制

网络访问控制(NAC)是一思科(Cisco)主导的泛产业级的协同研究成果,NAC可以协助保证每一 endpoint 在进入网络前皆符合网络安全规范。

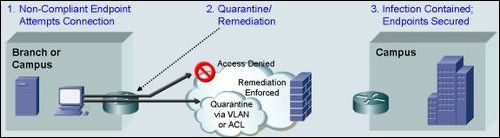

NAC机制可以提供保证端点设备在存取网络前是完全遵循已建立的安全策略,并可保证不符合安全策略的设备无法存取该网络、并设置可补救的隔离区供端点修正网络政策,或者限制其可存取的资源。

NAC包括几个必要的组成部分:

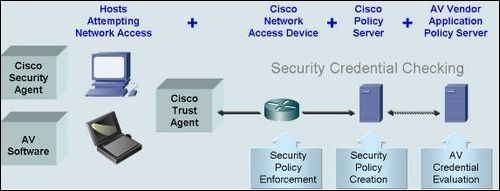

1.Communications agent - Cisco Trust Agent(简称CTA)是一个软件工具,负责搜集端点的安全讯息与设定等信息,例如防毒软件、OS及Cisco Security Agent(CSA),并把这些讯息传递到网络存取装置(Network access devices)。

2.Network access devices - 每一个设备在一开始寻求网络服务时将先与一个网络存取装置(router、switch、VPN concentrator、or firewall)联系。这些装置能要求端点必须提供由CTA产生的「安全凭证」,并且将这些讯息转送至政策服务器(policy server)以取得该端点存取网络之「允许权」。

3.Policy servers - 思科安全存取控制服务器(Cisco Secure Access Control Server,简称ACS)或其它供货商政策服务器检查从网络存取装置转送至的端点安全凭证,判定并给予其适当的存取权限(permit, deny, quarantine, restrict)。

4.Management systems - CiscoWorks VPN/Security Management Solution(VMS)、 CiscoWorks Security Information Manager Solution(SIMS)、以及NAC cosponsor management solutions规范了NAC的要素,并提供监控和报告工具,以及管理端点安全的应用服务。

5.Advance service - 进阶服务提供了结合计划、设计、以及建置咨询服务,用以帮助IT人员快速部署NAC解决方案,以落实Cisco NAC所提供的承诺。

NAC的好处是什么?

在网络拓墣最靠近端点的地方管控网络存取安全政策,可有效降低花费、增加网络使用弹性和提高生产力。

NAC为以现有的基础设备,增加些许投资来扩大思科网络设备、CSA及和其它安全软件,包括防毒与其它端点安全软件的价值。

NAC的运作方式

NAC是思科Self-Defending Network网络安全整体解决方案中极为重要的一部分,Self-Defending Network是思科基于主动性自我防御,把安全智能和服务并入网络的整合性网络安全设计蓝图。

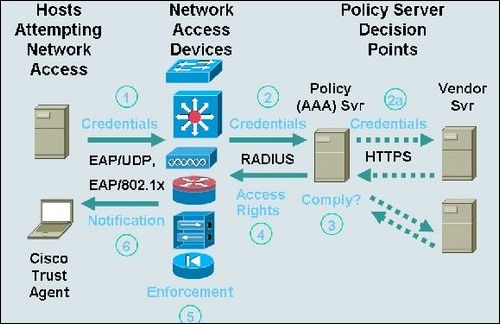

Cisco NAC的运作方式如下图:

1.Host向底层网络设备提出验证

2.底层网络设备向后传递验证予Policy Server

3.Policy Server确认使用者认证及权限

4.将使用者权限传递予各节点网络设备

5.各节点网络设备强制执行控管该使用者权限

6.底层网络设备告知使用者可否联机,若为否则将其导向Quarantine Zone(政策非最新者)或告知其无权使用网络

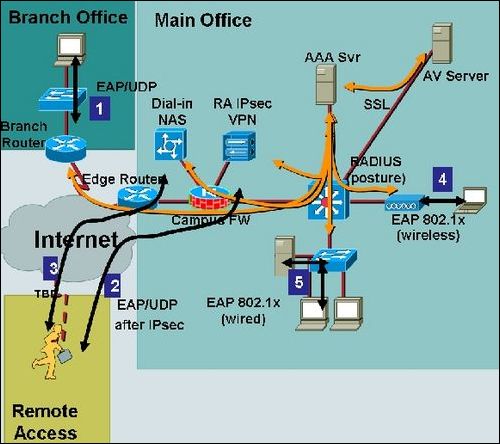

1.分公司遵循安全政策(经由L3设备(router、firewall)透过EAP/UDP传递所设定之政策)

2.远程使用者强制遵循透过IPSec EAP/UDP所传递的讯息交换(如互相传递「Are you there?」)

3.拨号联机遵循安全政策并取得联机权限

4.无线网络遵循安全政策(以ACLs/VLANS或802.1x延伸服务为基础)

5.局域网络使用者及Data Center受到安全保护(以ACLs/VLANS或有线式802.1x延伸服务为基础)

总结

网络强制的安全政策与机制是保证所有系统被广泛的安全策略管控的唯一方法。企业对于网络安全应有以下的认知:

因特网对现在的企业体制至关重要

安全对企业网络的健康是十分基本且重要的

多样化的攻击行为日增-总是针对新的区域或因特网服务

安全一定是网络基础设施的一部分

跨领域的合作(包含教育及政府单位)是完备全球安全策略的关键

着眼将来的安全是资安的最佳实践

因此,思科结合了各大计算机安全供货商(如McAfee、Symantec、Trend…)及系统业者(Microsoft、IBM)等,共同合作提出 以Cisco NAC为核心的Self-Defending Network计划蓝图,以最小的花费,着眼于「预防」,可确实的保障企业组织网络安全无忧。

posted on 2009-03-05 09:50 starspace 阅读(1090) 评论(0) 编辑 收藏 举报