MISC刷题11

[FSCTF 2023]二维码不要乱扫

得到flag.png,是一个二维码

扫码:

010+foremost:无果

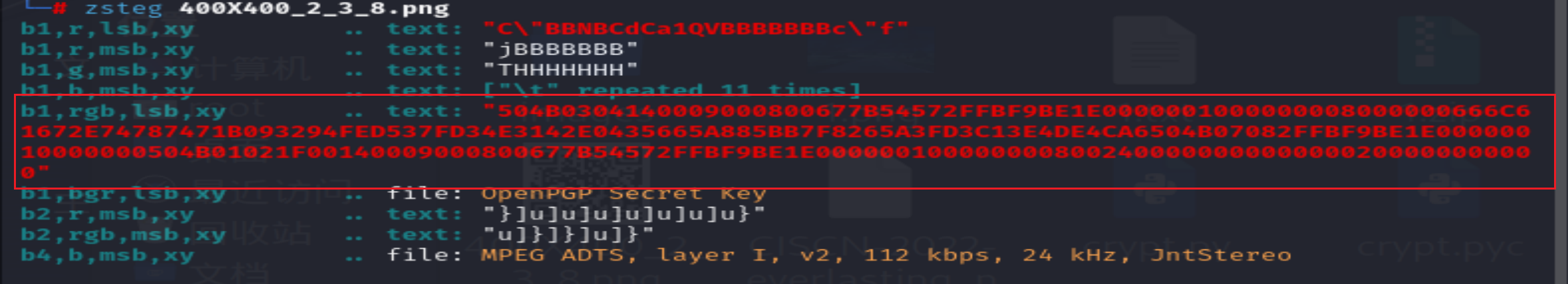

zsteg:

504B0304140009000800677B54572FFBF9BE1E0000001000000008000000666C61672E74787471B093294FED537FD34E3142E0435665A885BB7F8265A3FD3C13E4DE4CA6504B07082FFBF9BE1E00000010000000504B01021F00140009000800677B54572FFBF9BE1E0000001000000008002400000000000000200000000000

一堆数据,包括不少0,由此想到是16进制

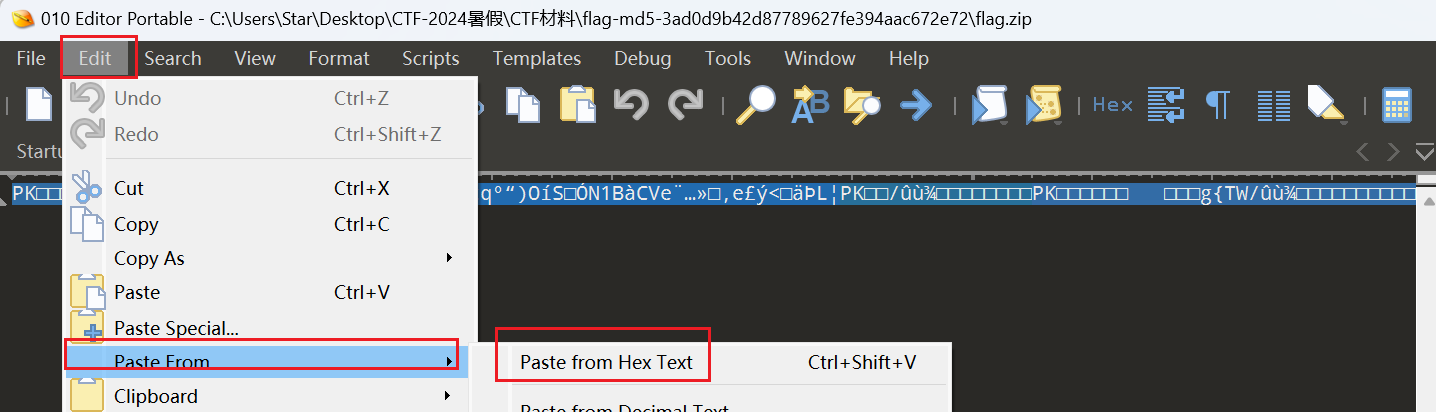

通过010导入到zip中:

得到的zip文件需要密码

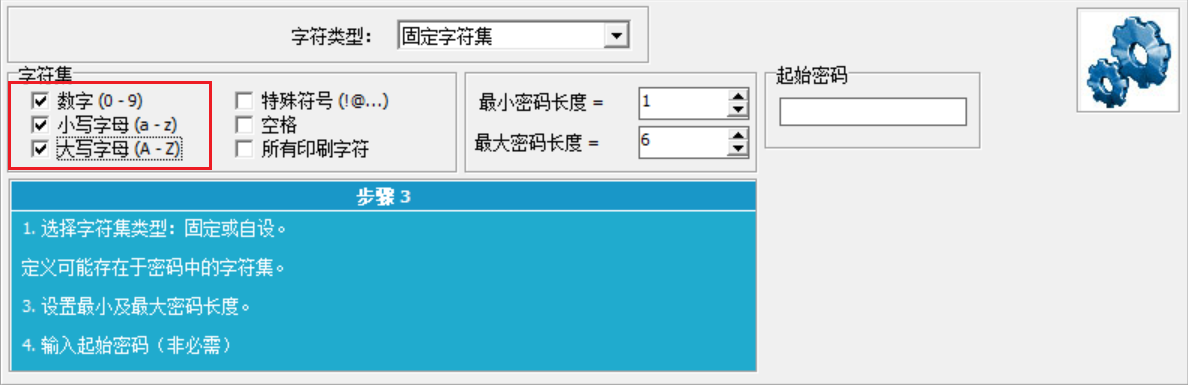

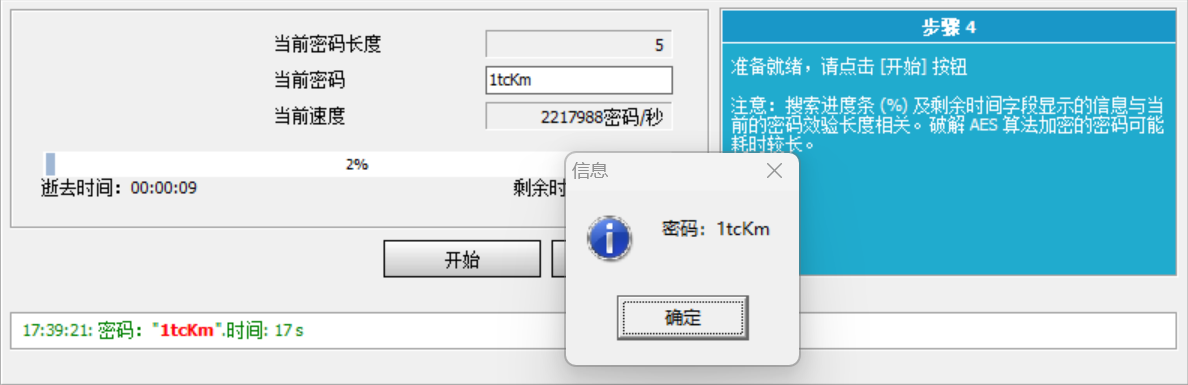

使用ziperello爆破:

密码为1tcKm

解压后获得flag.txt:

FSCTF{h@ck-Z3r0}

[HNCTF 2022 WEEK2]calligraphy

描述:

作为书法大师,我要创造属于自己的字体

附件---flag.docx

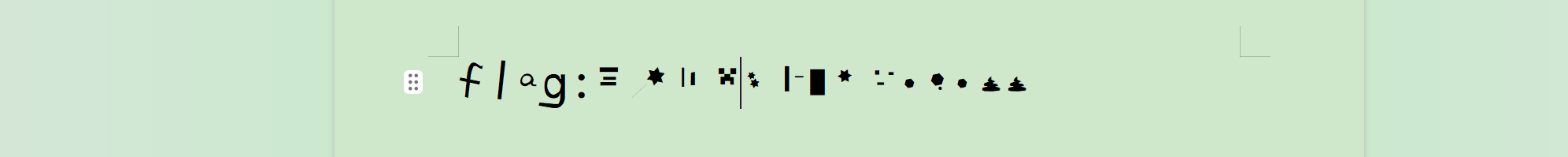

复制出来:

! "#$%flag is not here~~

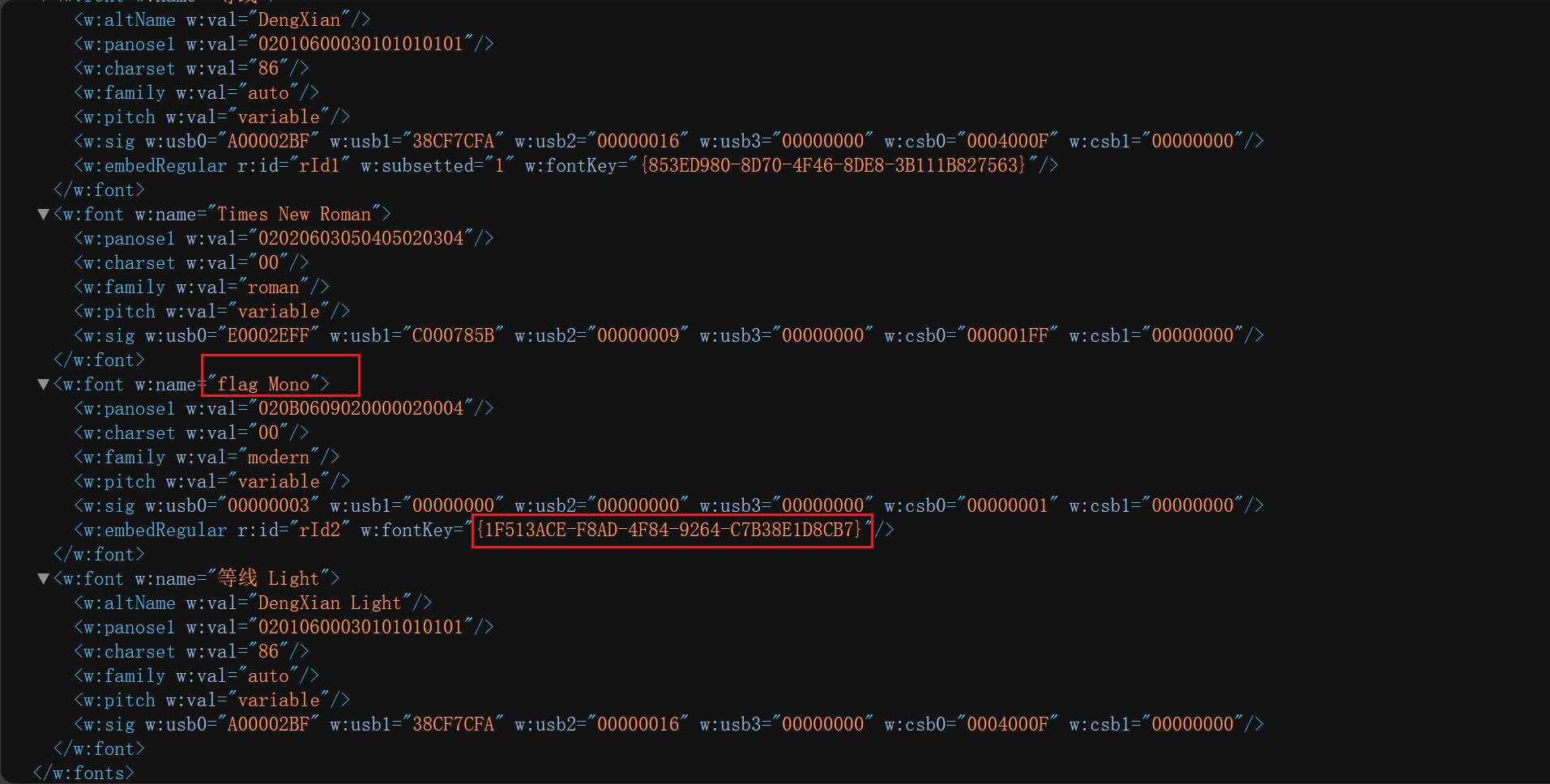

改后缀名为zip,解压缩,打开word/fontTable.xml

找到这两个参数

font-name 为 flag Mono

fontKey 为 {1F513ACE-F8AD-4F84-9264-C7B38E1D8CB7}

根据fontKey,将word/fonts/font2.odttf重命名为1F513ACE-F8AD-4F84-9264-C7B38E1D8CB7.odttf

打开odttf转换为ttf网站,直接将1F513ACE-F8AD-4F84-9264-C7B38E1D8CB7.odttf拖动到框内即可下载得到flag Mono Regular.ttf

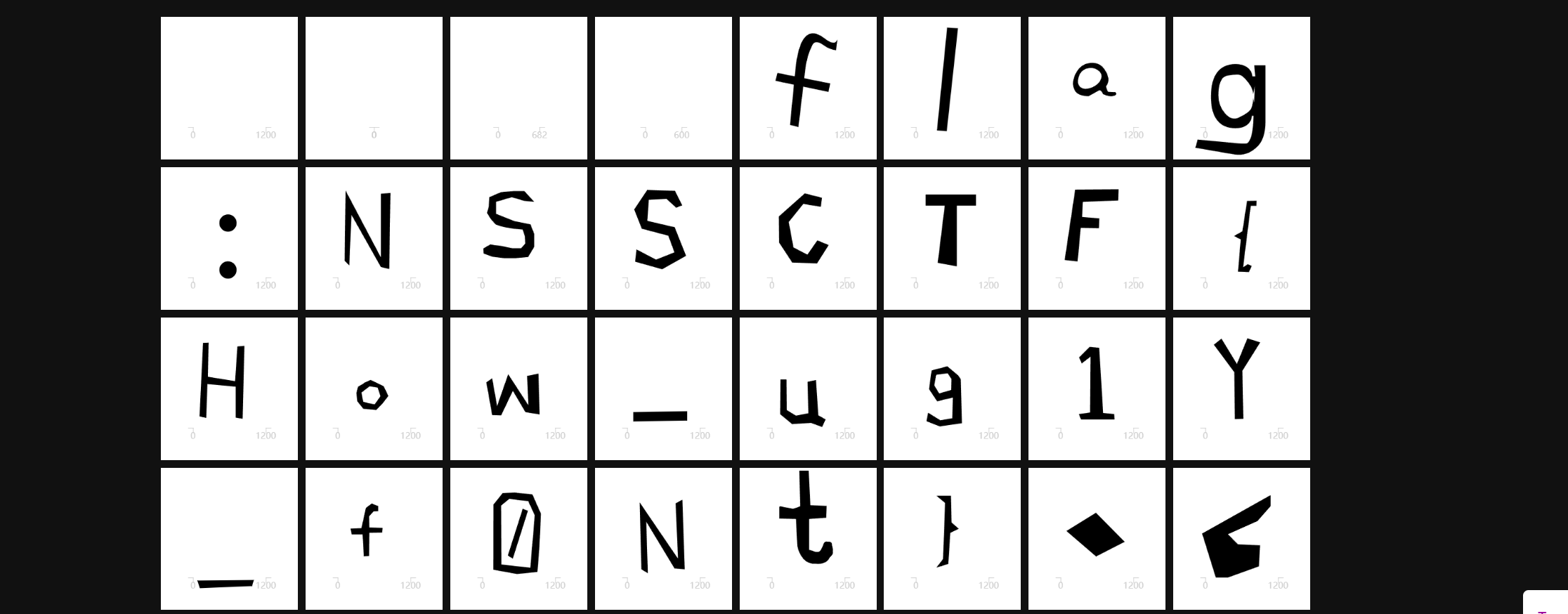

打开在线网站FontDrop:https://fontdrop.info/#/?darkmode=true

拖到框内即可得flag:NSSCTF{How_ug1Y_f0Nt}

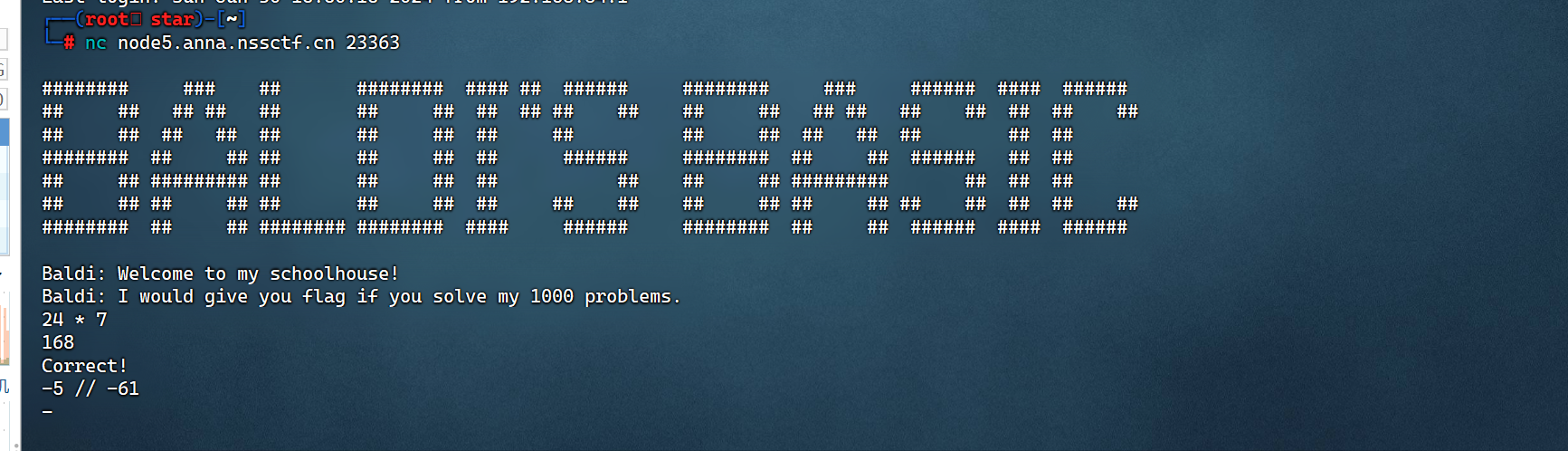

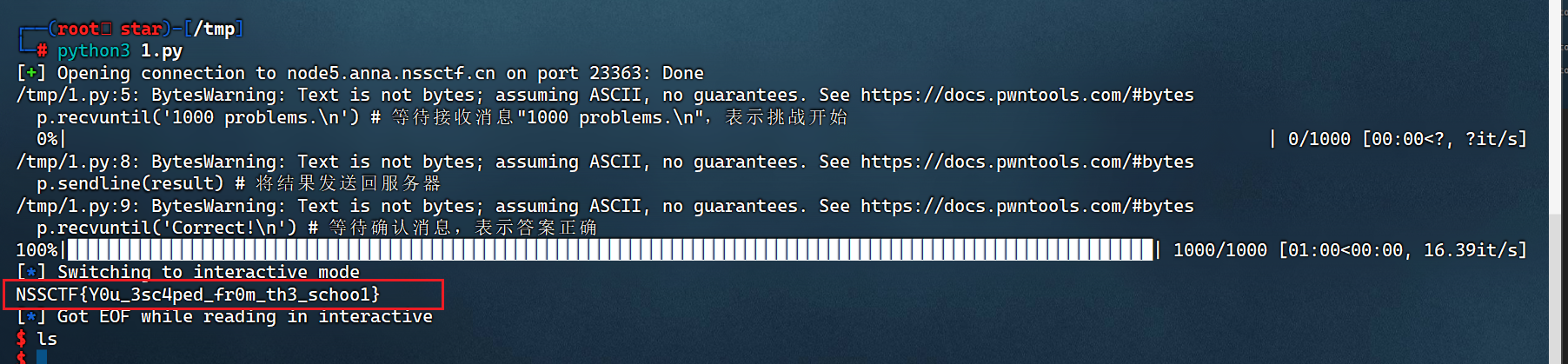

[HNCTF 2022 WEEK2]Baldi's Basics

远程连,差不多是这样子:

用pwntools写交互脚本,计算1000道题:

from pwn import *

from tqdm import tqdm # 用于创建进度条的库

# context.log_level=('debug')

p = remote('node5.anna.nssctf.cn',23363) # 连接到指定地址和端口的远程服务器

p.recvuntil('1000 problems.\n') # 等待接收消息"1000 problems.\n",表示挑战开始

for i in tqdm(range(1000)):

result = str(eval(p.recvline())) # p.recvline()表示接收一行数学表达式

p.sendline(result) # 将结果发送回服务器

p.recvuntil('Correct!\n') # 等待确认消息,表示答案正确

p.interactive() # 在解决所有问题后,进入交互模式,可以手动与服务器进行交互

NSSCTF{Y0u_3sc4ped_fr0m_th3_schoo1}

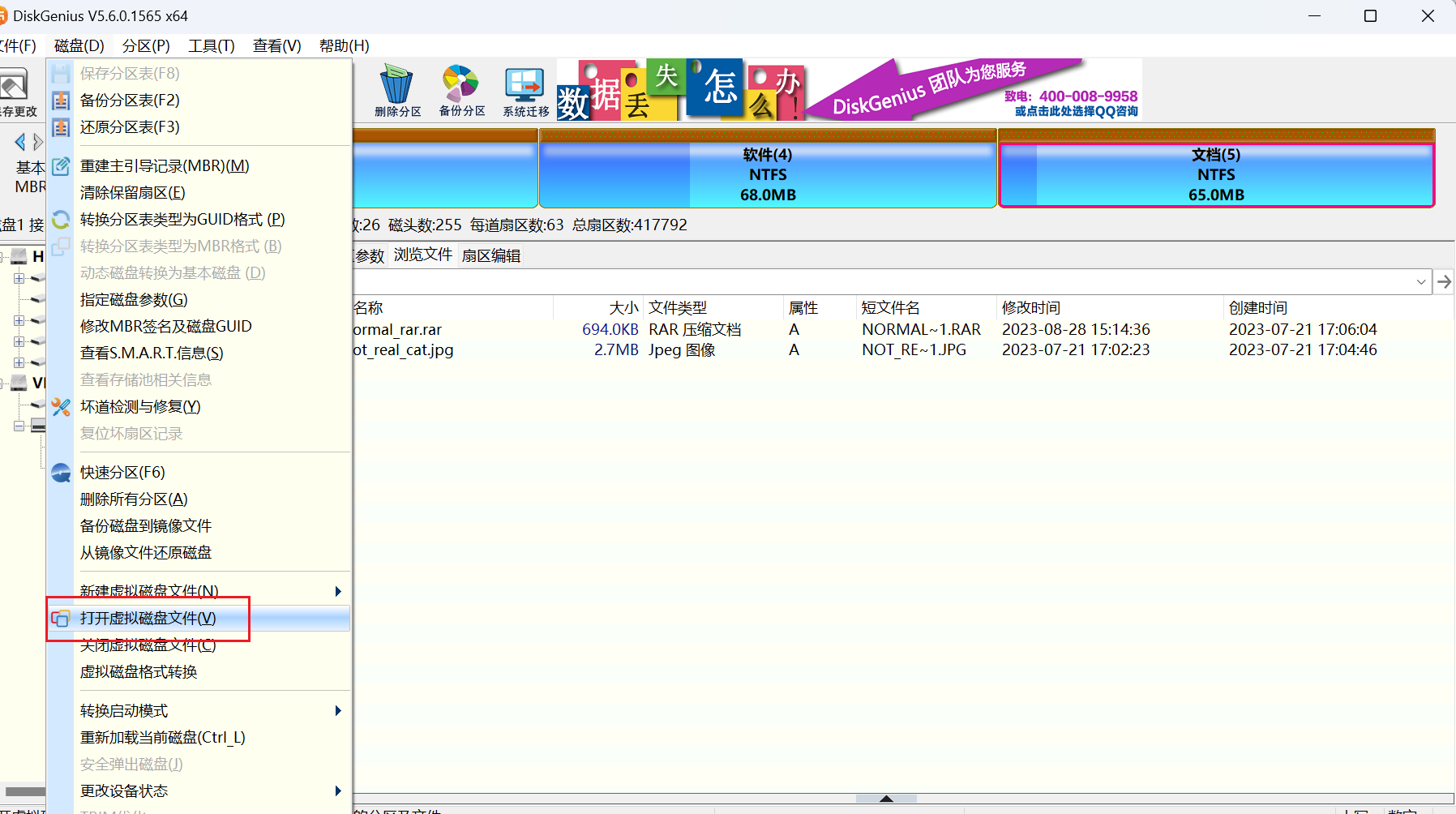

[羊城杯 2023]Matryoshka

附件--flag.img,img镜像文件

https://pan.baidu.com/s/1X6bP-RVRsU_wjTHLkbtD_A?pwd=lluw

但是不知道怎么通过取证软件打开我淦

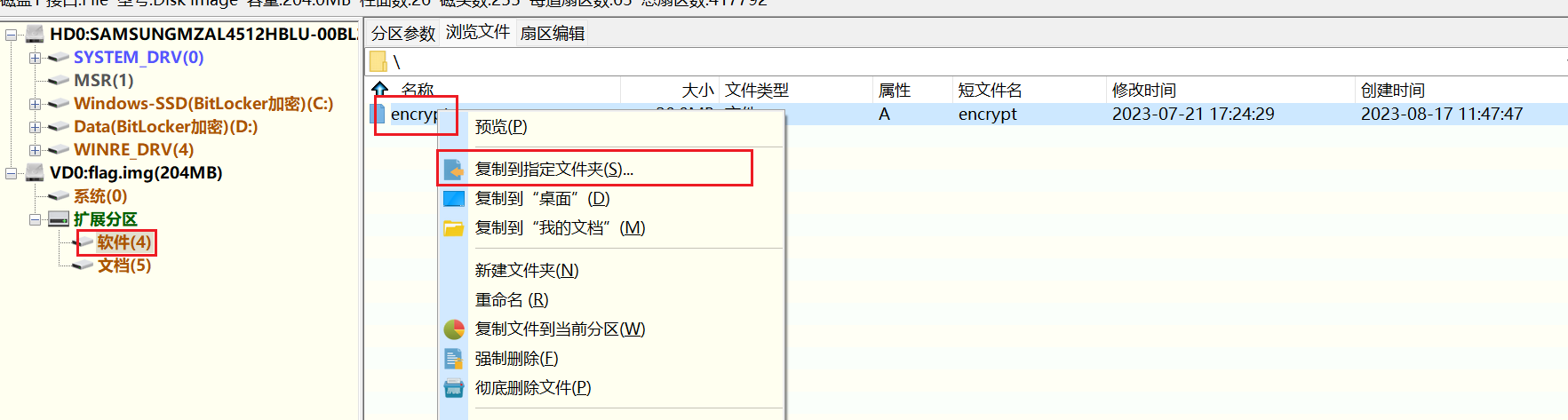

可以通过DiskGenius导入三个文件:

打开虚拟磁盘文件--flag.img

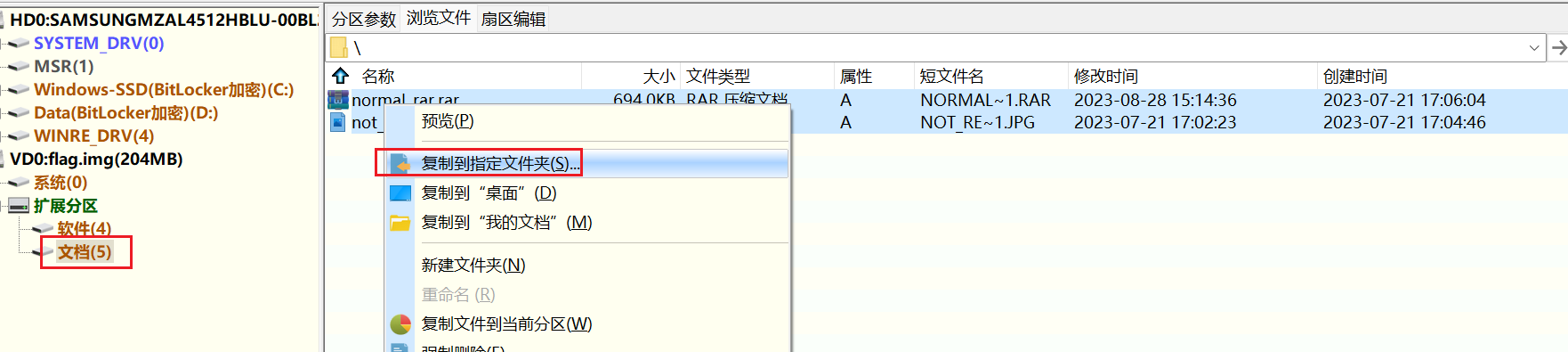

导入三个文件:

三个文件:normal_rar.rar、not_real_cat.jpg、encrypt

normal_rar.rar解压后是一个普通的txt.txt

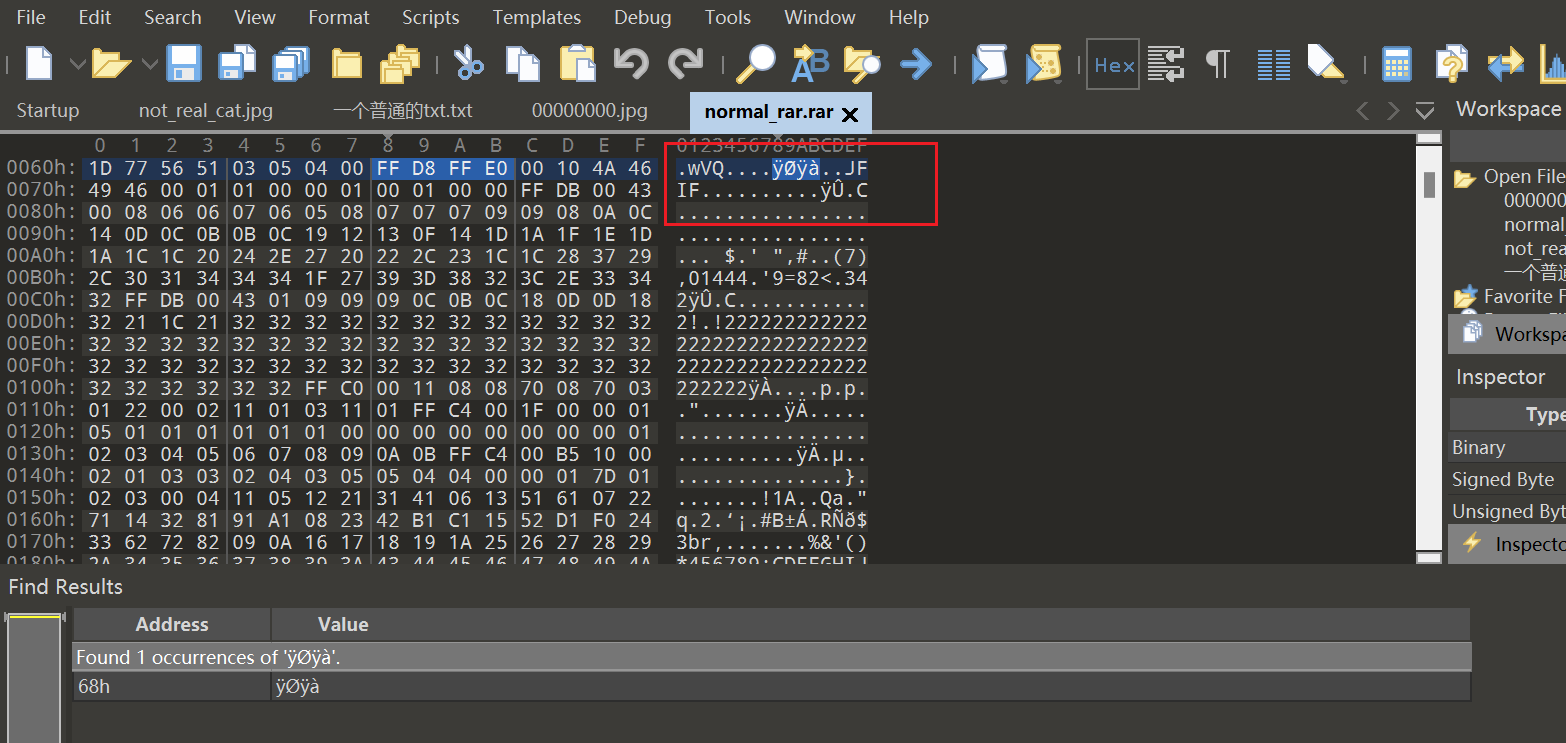

将normal_rar.rar拖入010,发现有jpg头:

原来压缩包也可以隐写

使用foremost分离后得到一个jpg文件

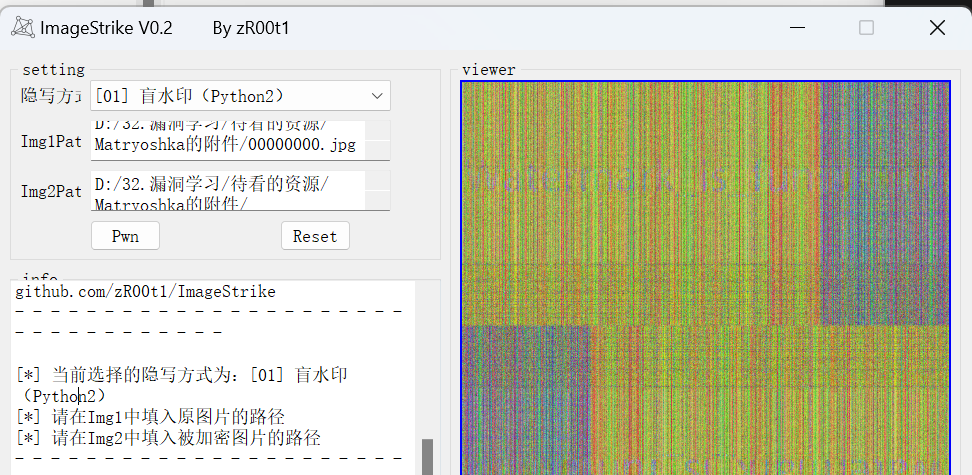

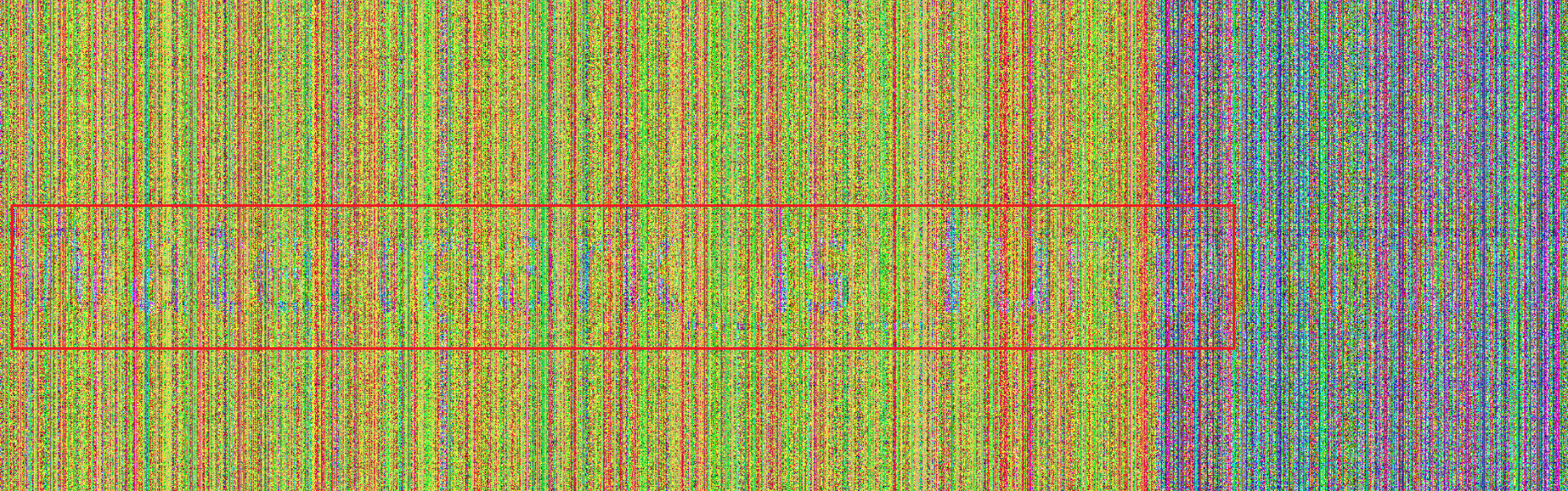

与img里提取的图片进行盲水印提取,这里使用的是python2

得到加密容器的挂载密钥:watermark_is_fun

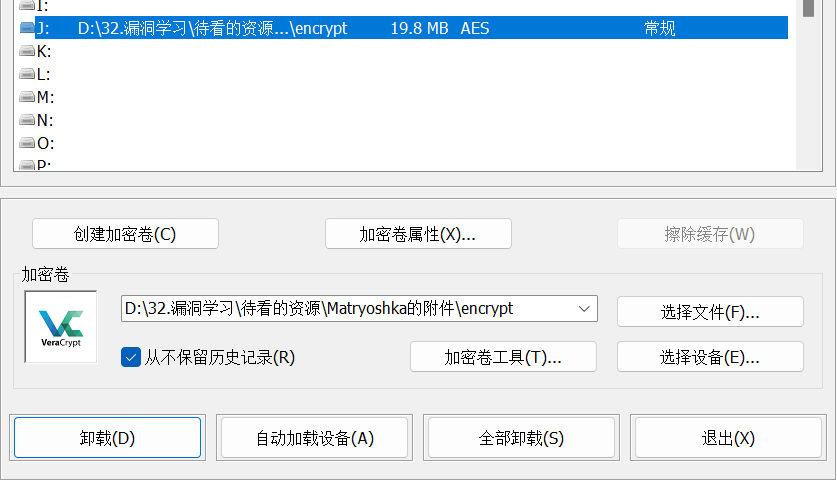

veracrypt挂载:

得到flag.txt:

KBAUYVCSKR5XK5TYM5SGC3LMNJXWY4BQPBPXSYLVL54TCZLCL5UHUM27NUYTI4JBEEQX2===

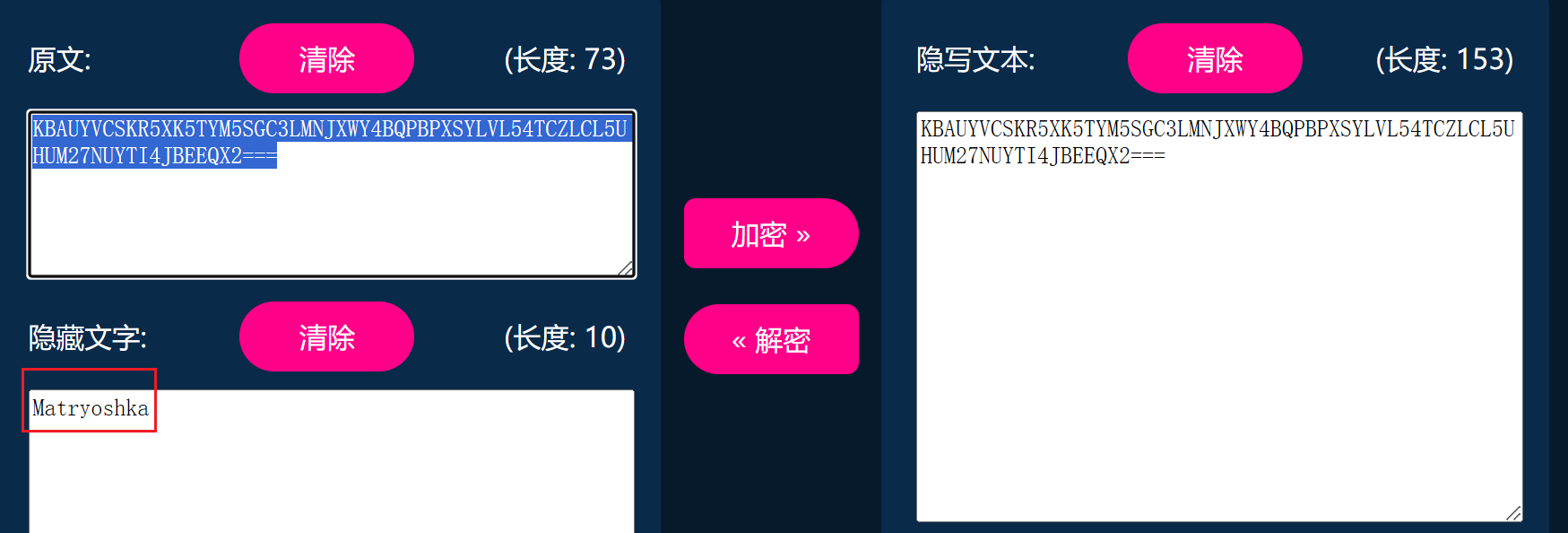

一眼0宽隐写:

KBAUYVCSKR5XK5TYM5SGC3LMNJXWY4BQPBPXSYLVL54TCZLCL5UHUM27NUYTI4JBEEQX2===

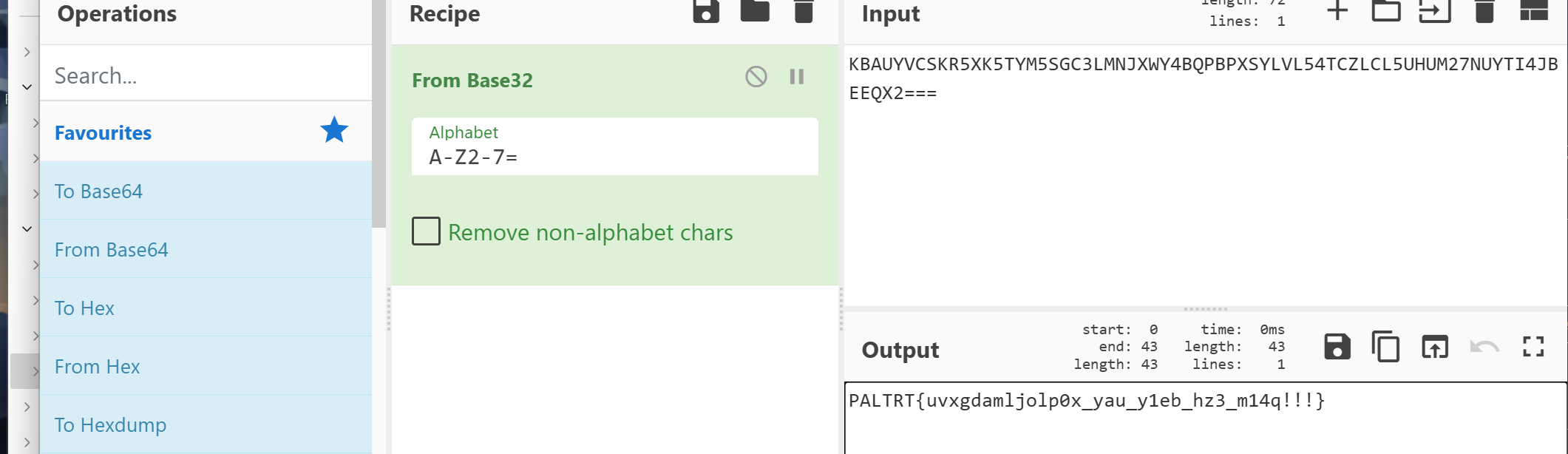

先base32解密:

PALTRT{uvxgdamljolp0x_yau_y1eb_hz3_m14q!!!}

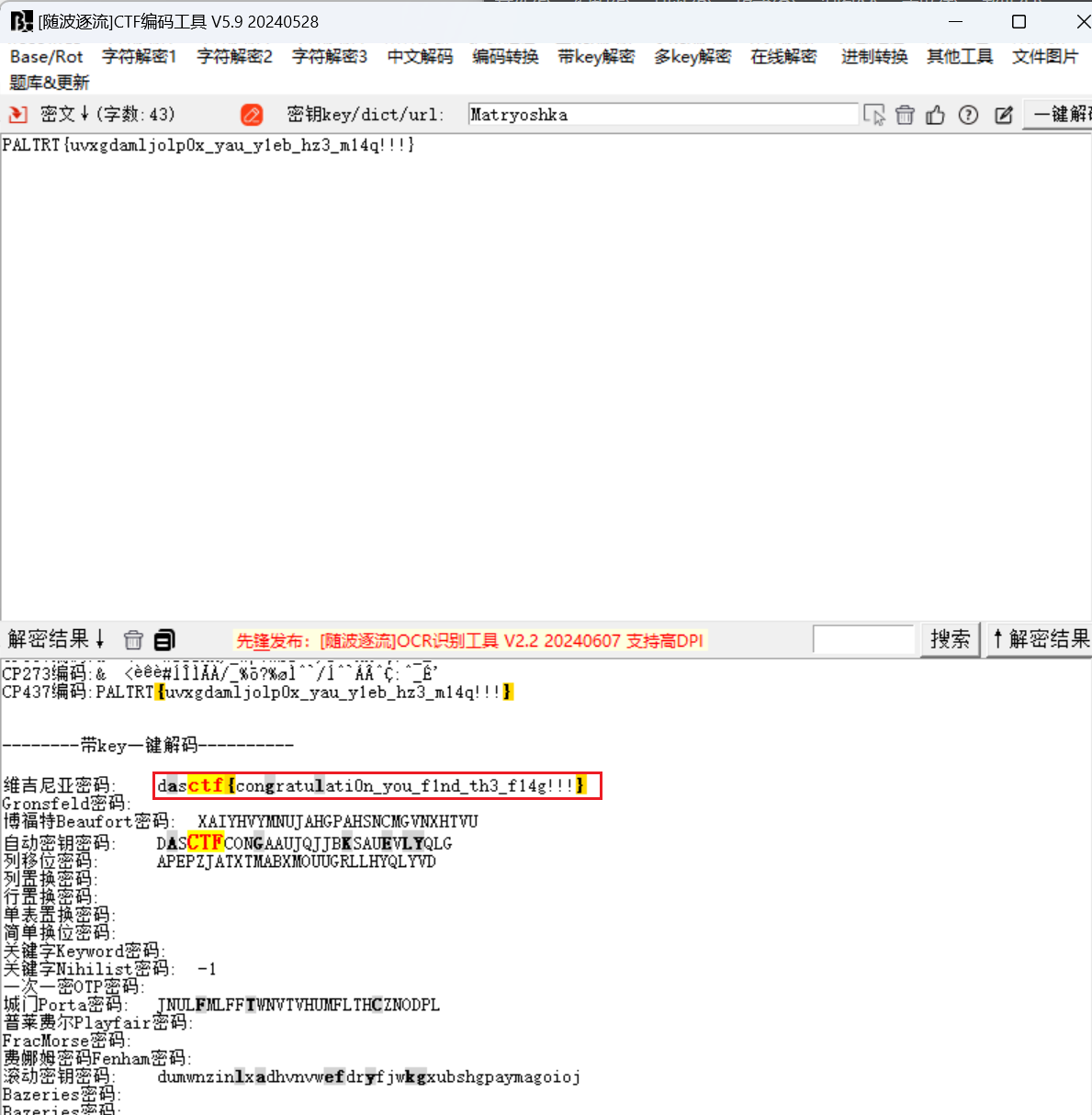

再一键解密(密码来源于题目)

Matryoshka

dasctf{congratulati0n_you_f1nd_th3_f14g!!!}

大写一下:DASCTF{congratulati0n_you_f1nd_th3_f14g!!!}