MISC刷题2

[HUBUCTF 2022 新生赛]最简单的misc

下载得到png.zip

解压后得到png.png

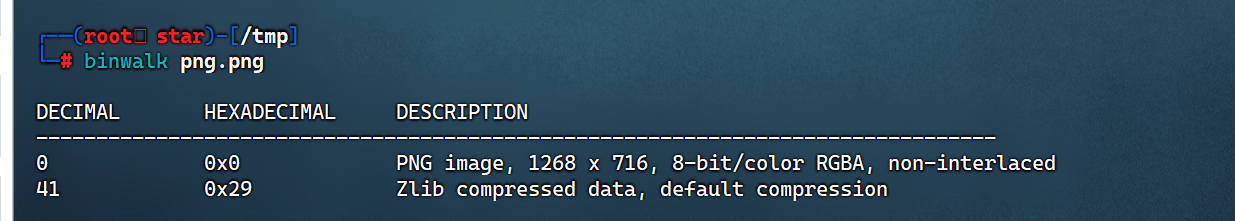

binwalk一下:

发现只有png和zlib

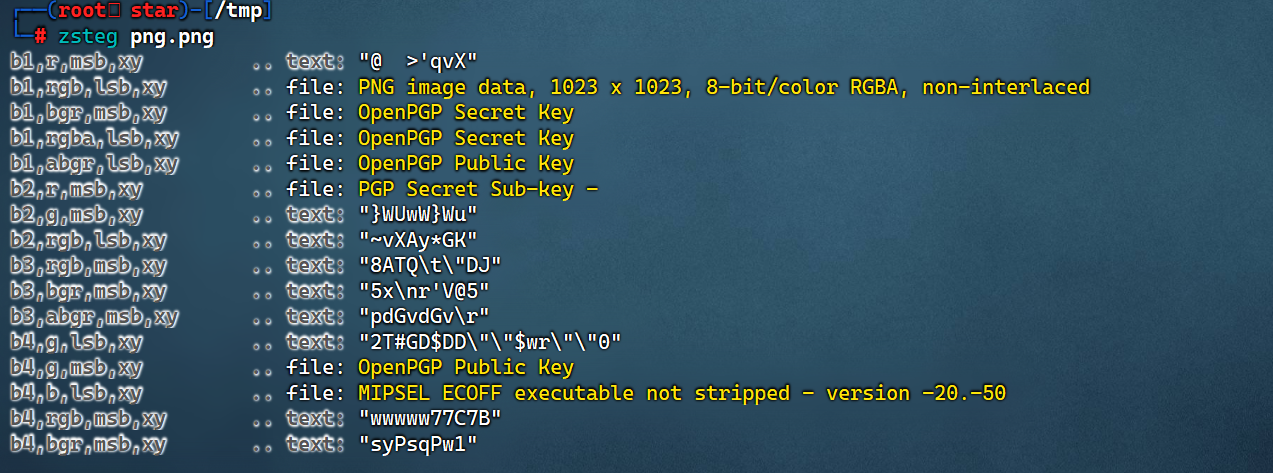

zsteg一下:

发现LSB存在一个png,用stegsolve打开png图片

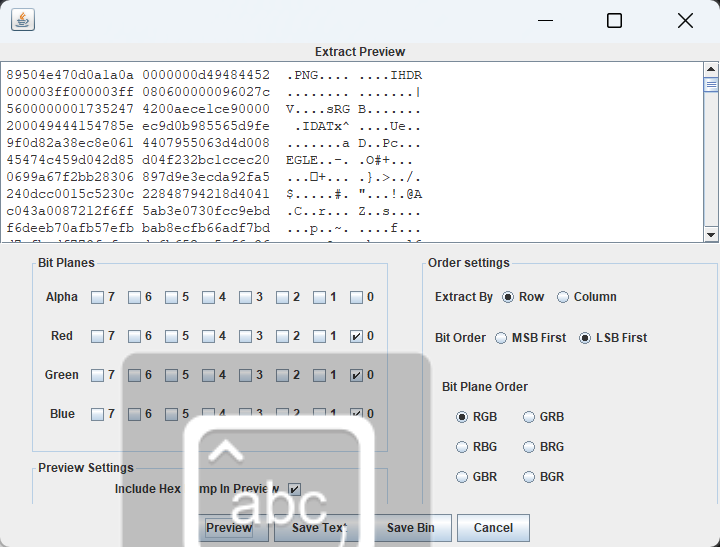

提取对应LSB:

点击Save Bin

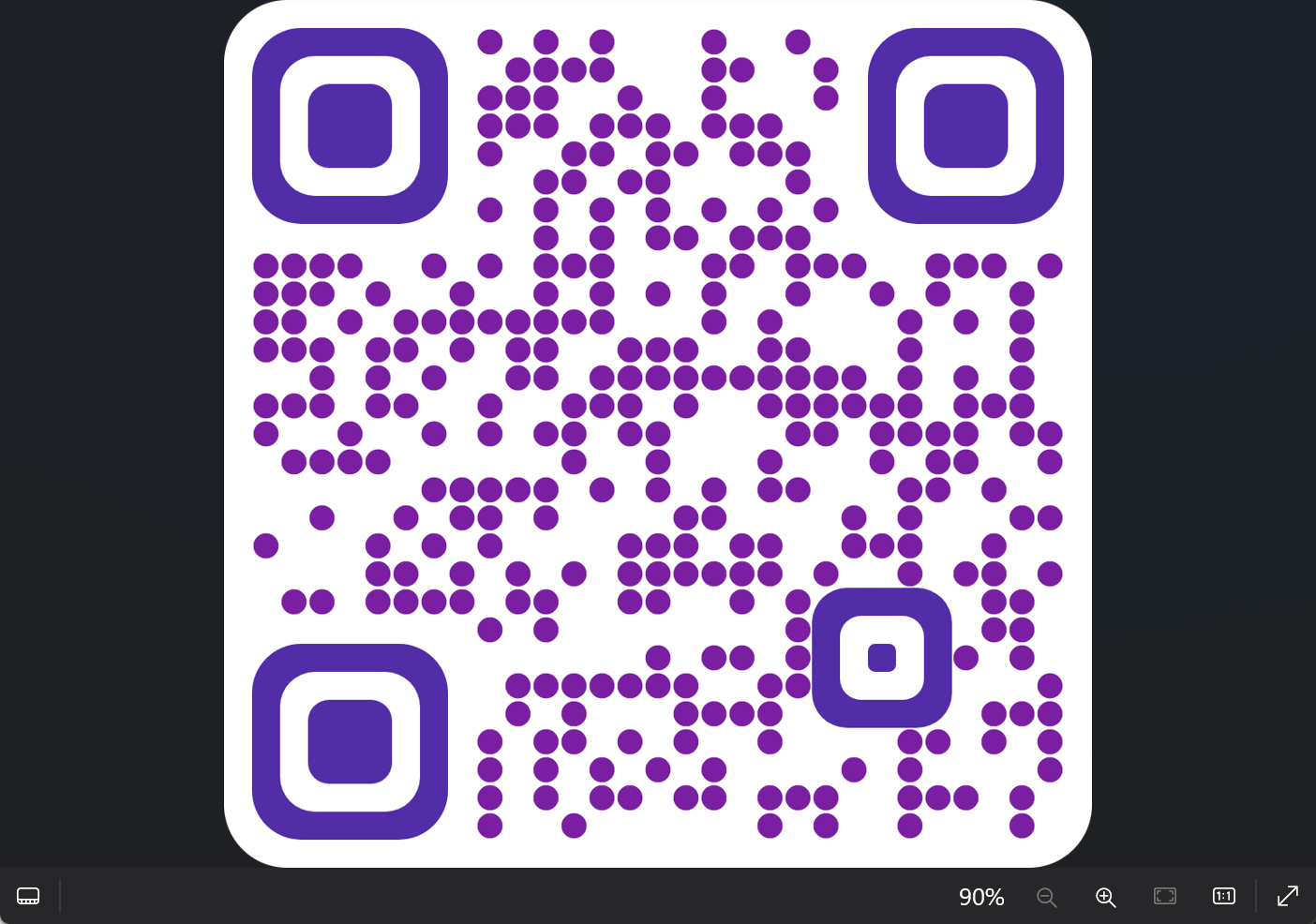

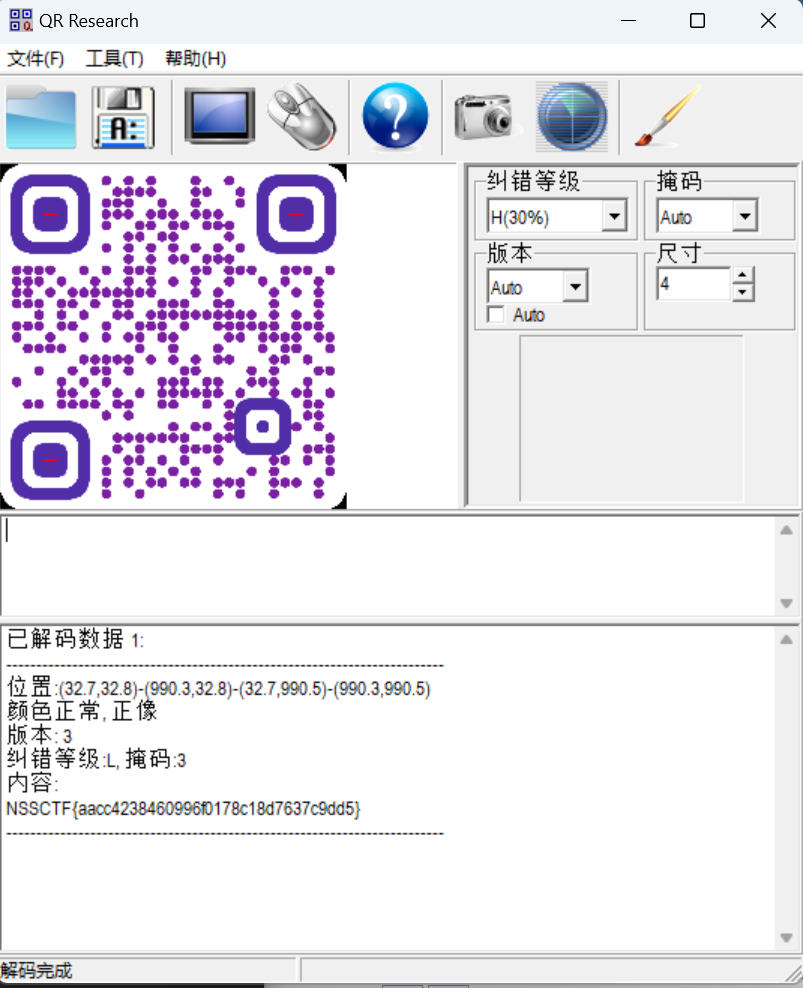

发现是个二维码:

识别二维码:

[SWPU 2019]漂流记的马里奥

下载附件---我有一只马里奥.exe

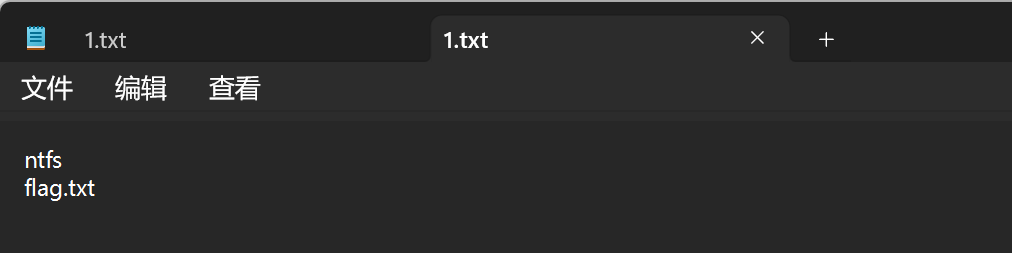

打开后发现:

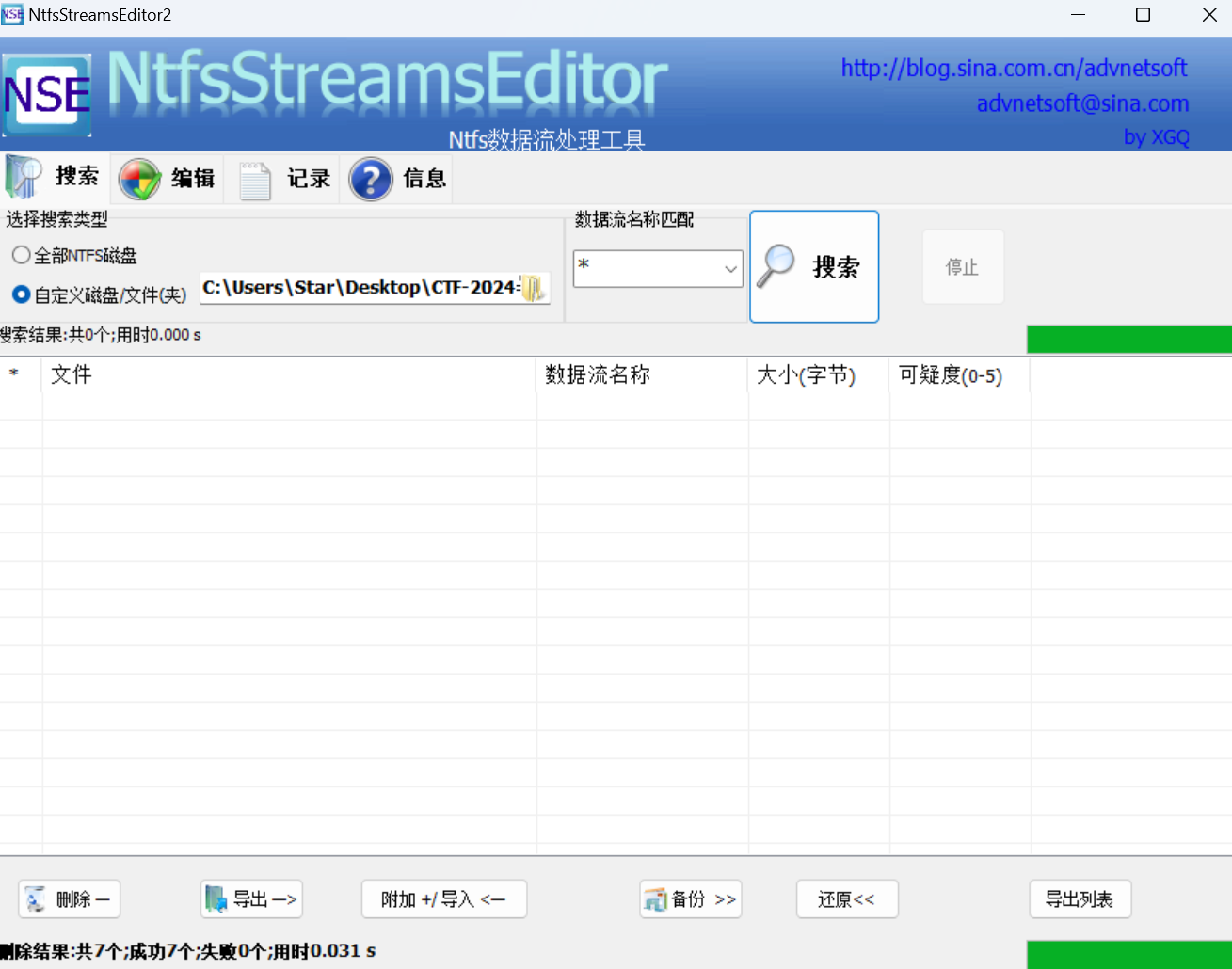

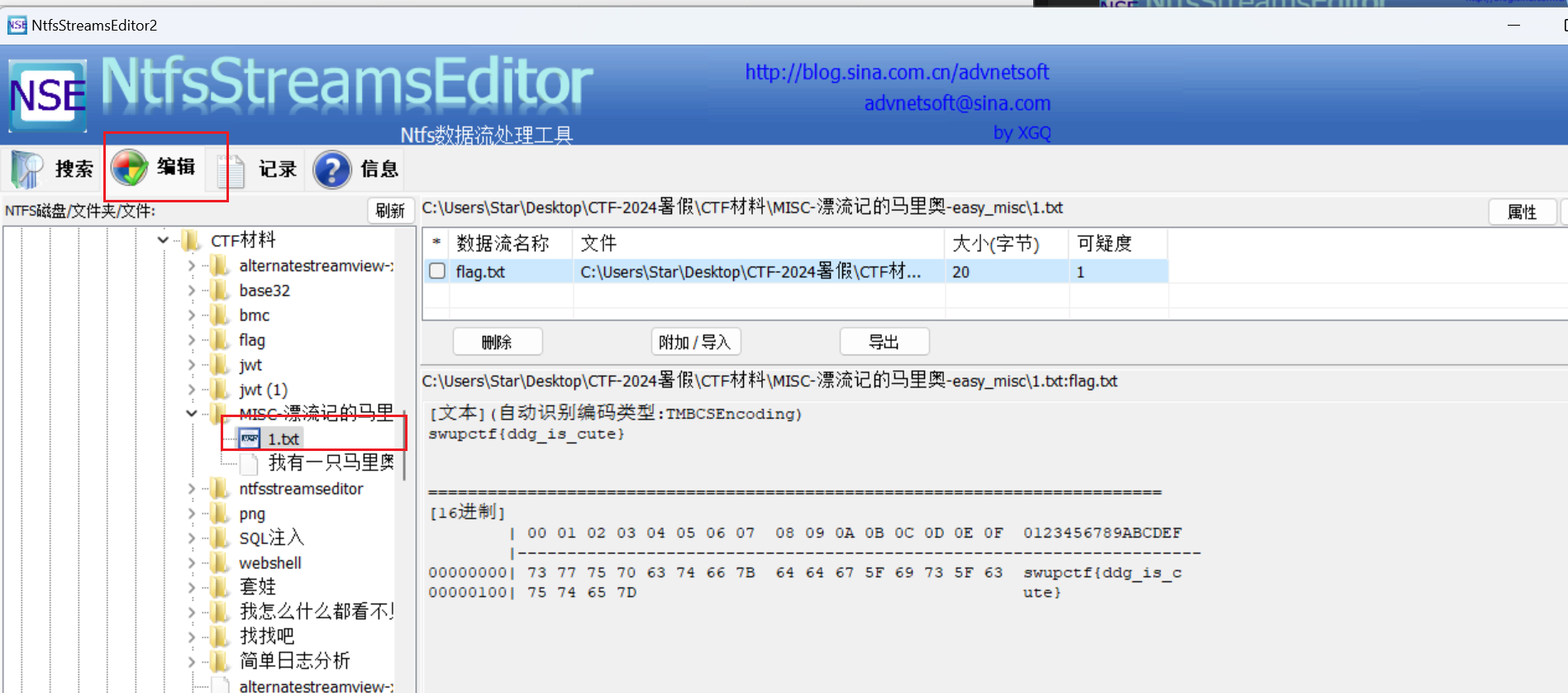

本题用的是工具Ntfs Streams Editor

下载地址:http://pan.baidu.com/s/1c2zbNaC

直接在工具中打开1.txt文件即可:

NSSCTF{ddg_is_cute}

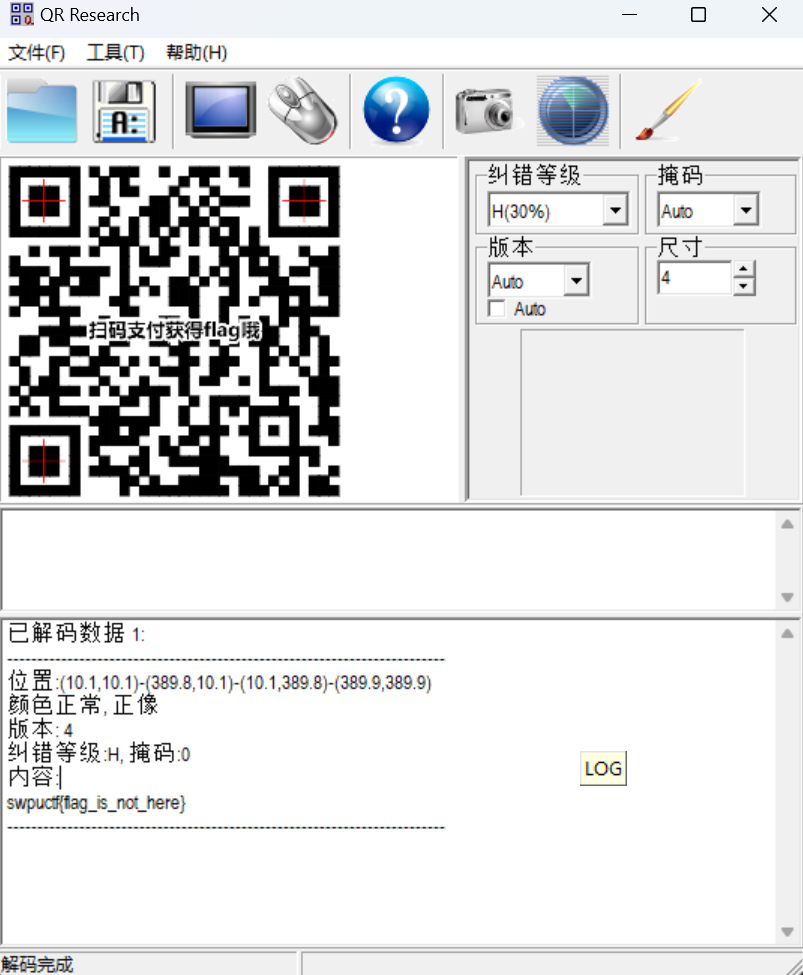

[SWPU 2019]神奇的二维码

下载得到附件--MISC-神奇的二维码-BitcoinPay.png

扫描后得到:

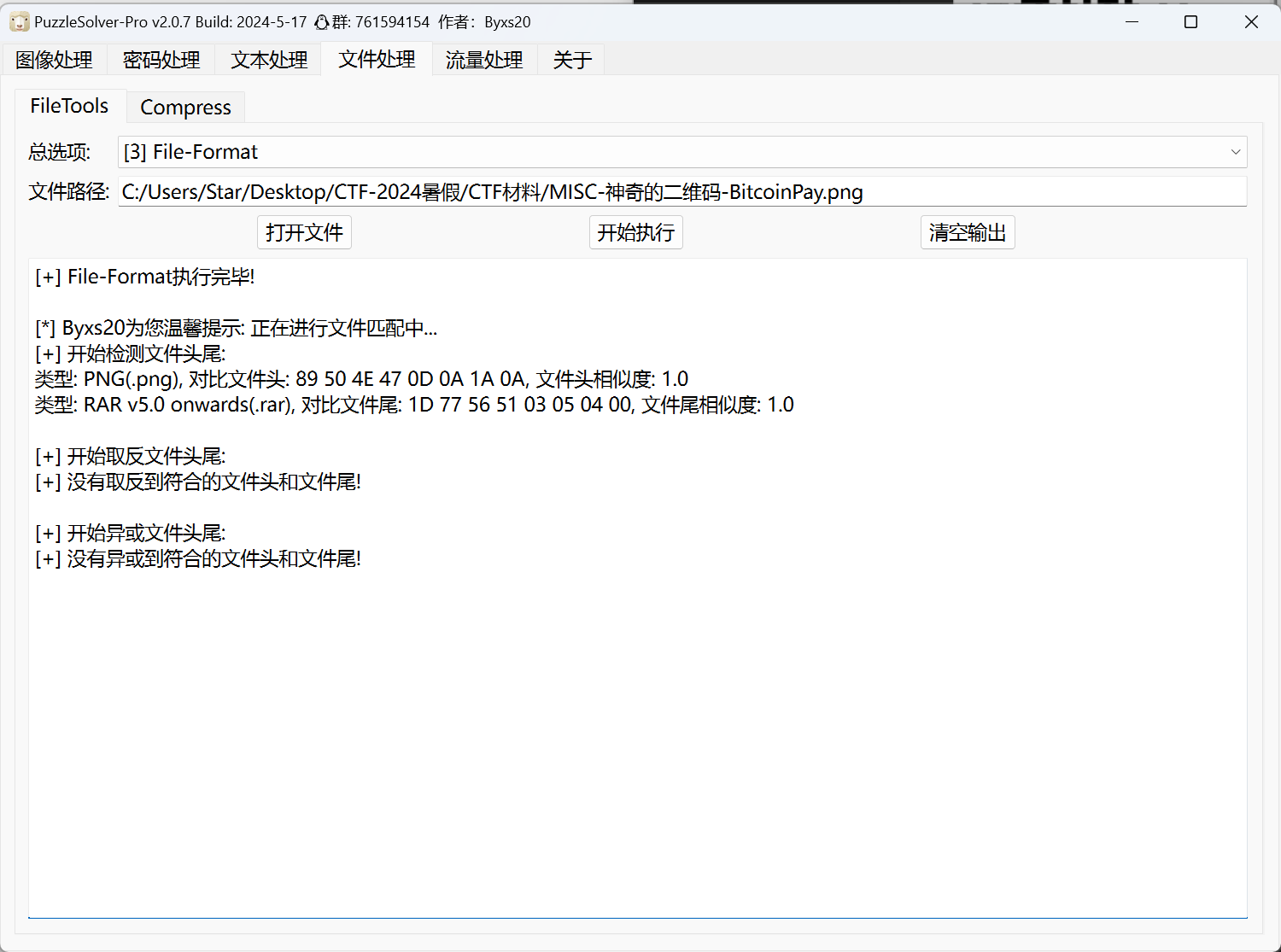

使用File-Format:

发现还可能是.rar文件

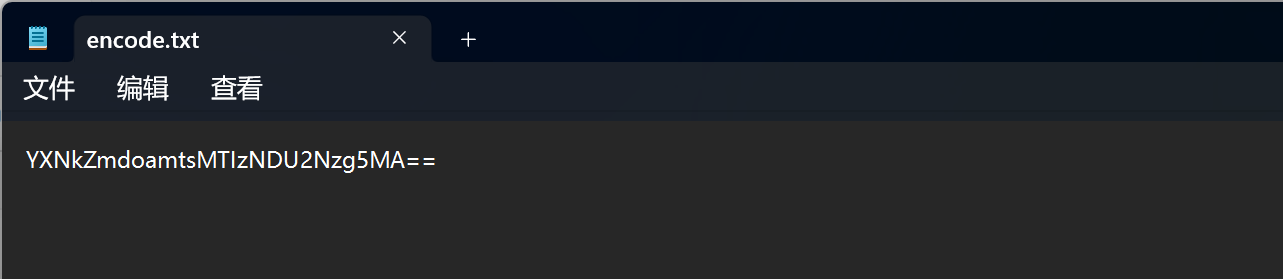

解压后得到encode.txt:

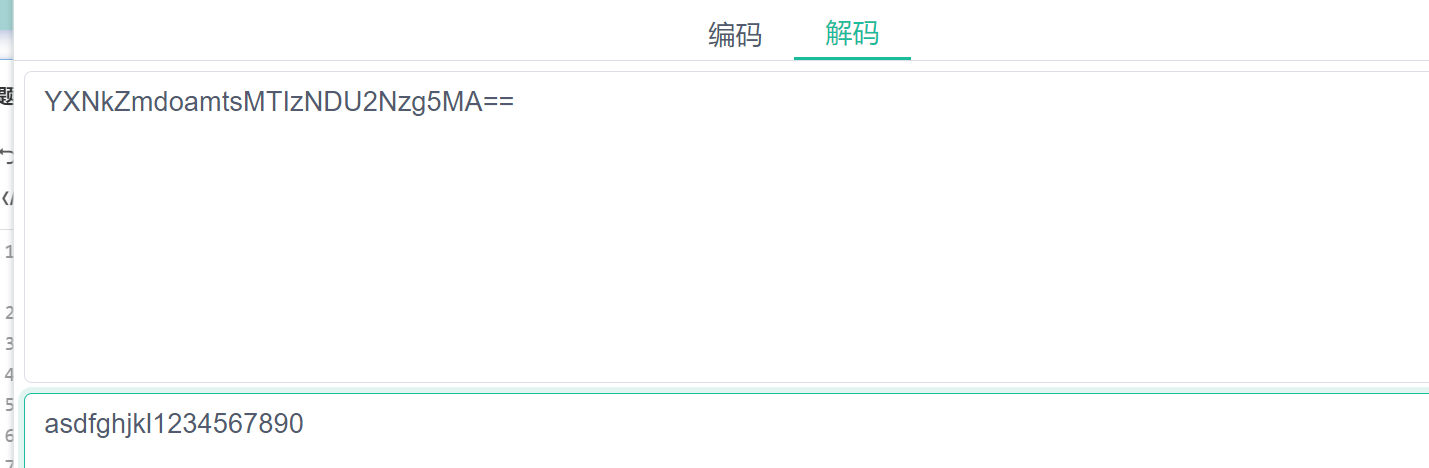

解码后得到:

发现步骤错了,应该要用binwalk

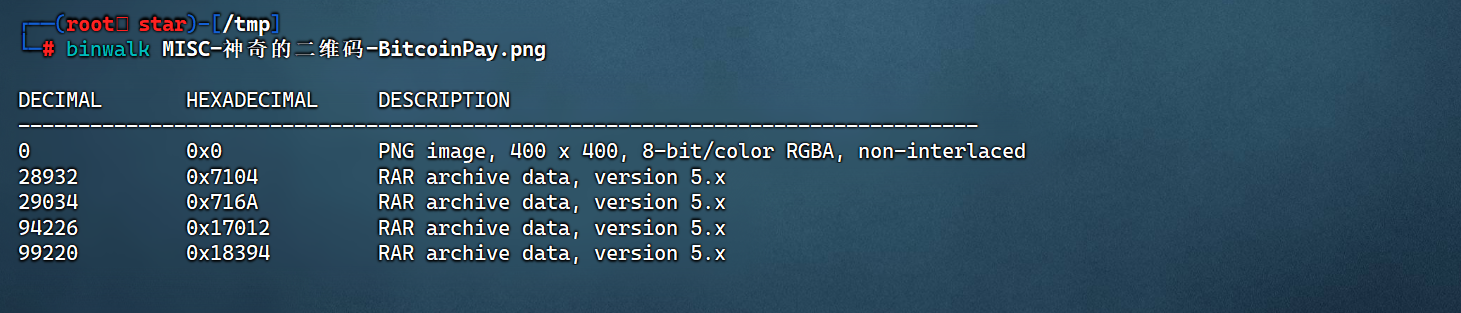

binwalk一下:

binwalk MISC-神奇的二维码-BitcoinPay.png

发现藏有rar压缩包

binwalk分离:

binwalk -e MISC-神奇的二维码-BitcoinPay.png --run-as=root

[鹤城杯 2021]New MISC

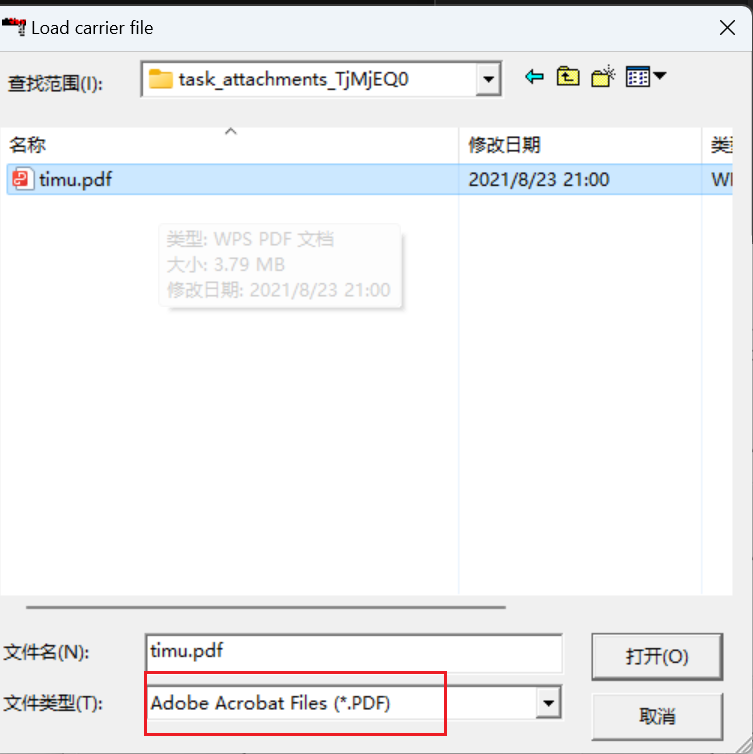

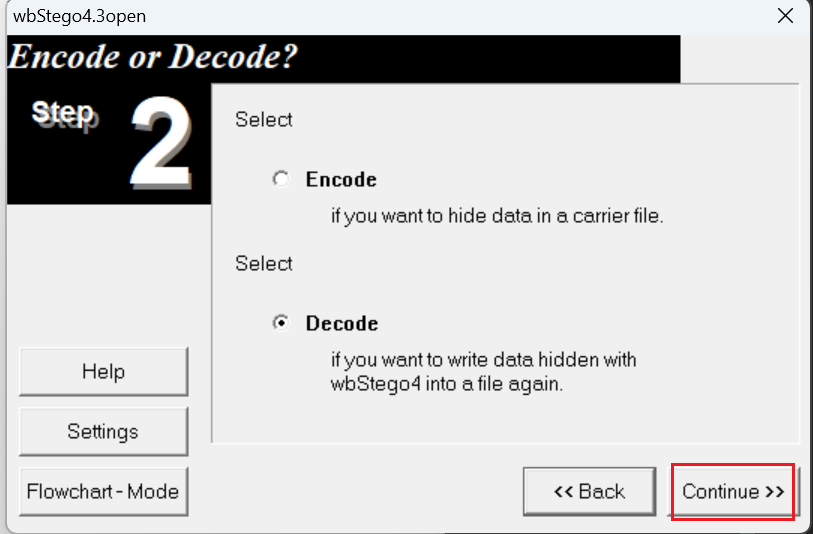

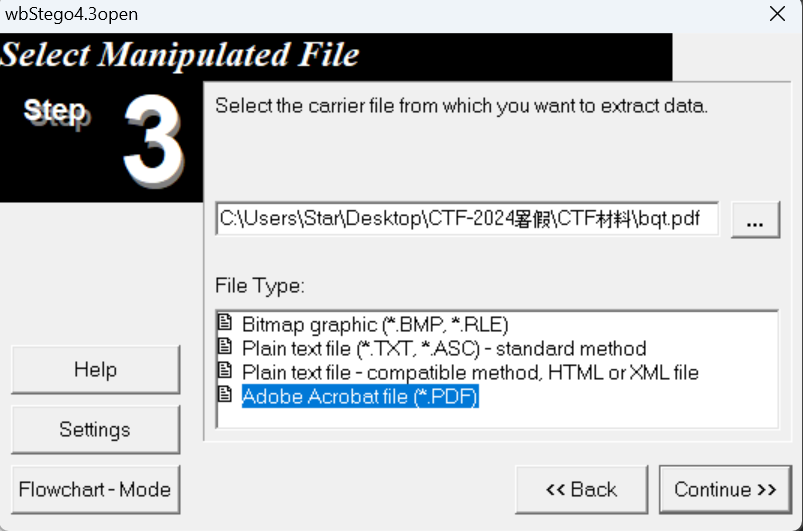

下载后得到附件:timu.pdf,可能是pdf隐写

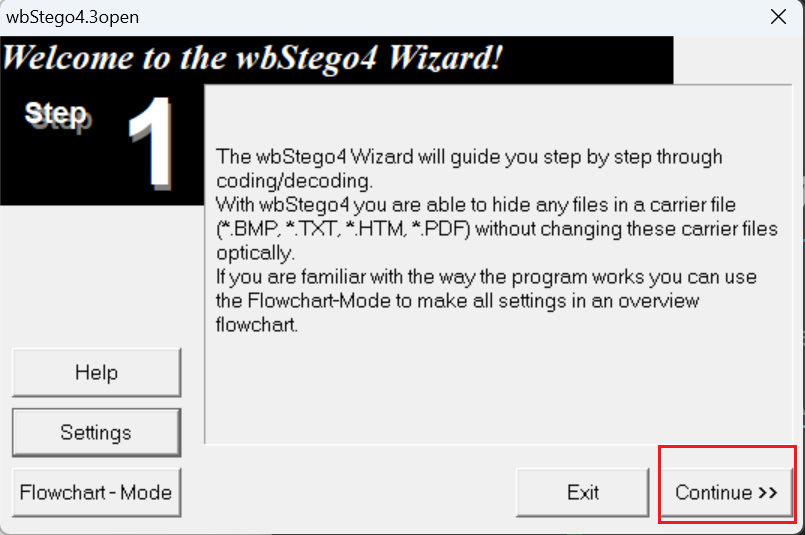

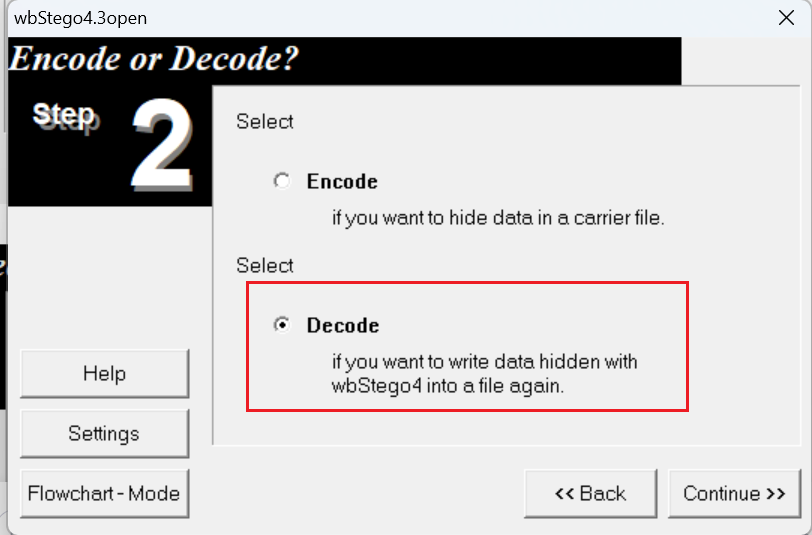

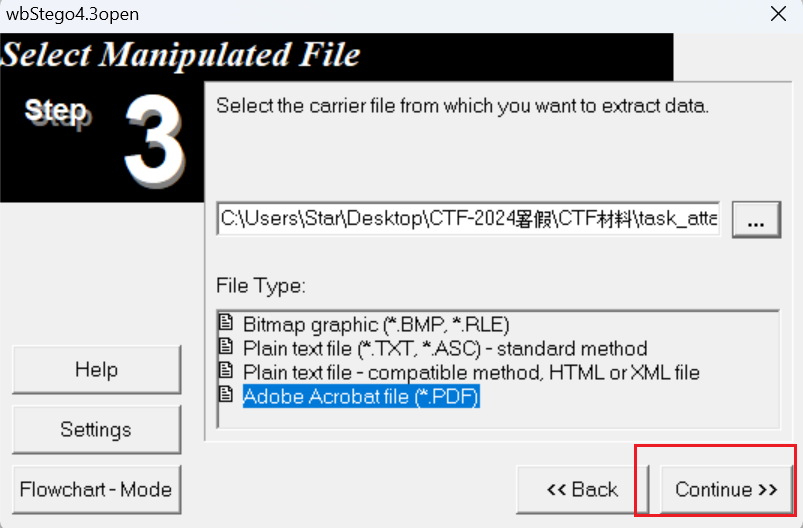

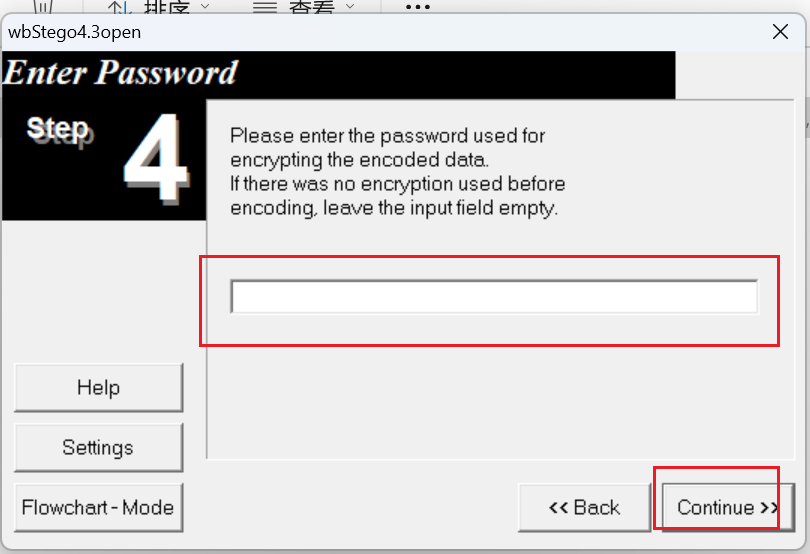

本题用的是工具wbStego4.3open

选择pdf文件:

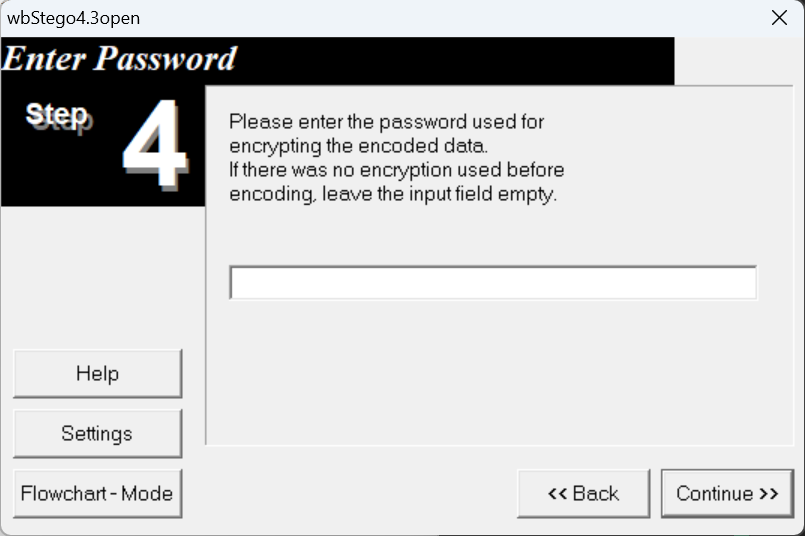

默认空密码

即NSSCTF{verY_g00d_YoU_f0und_th1s}

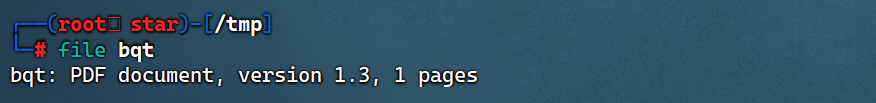

[NISACTF 2022]bqt

下载后得到附件:bqt,无后缀

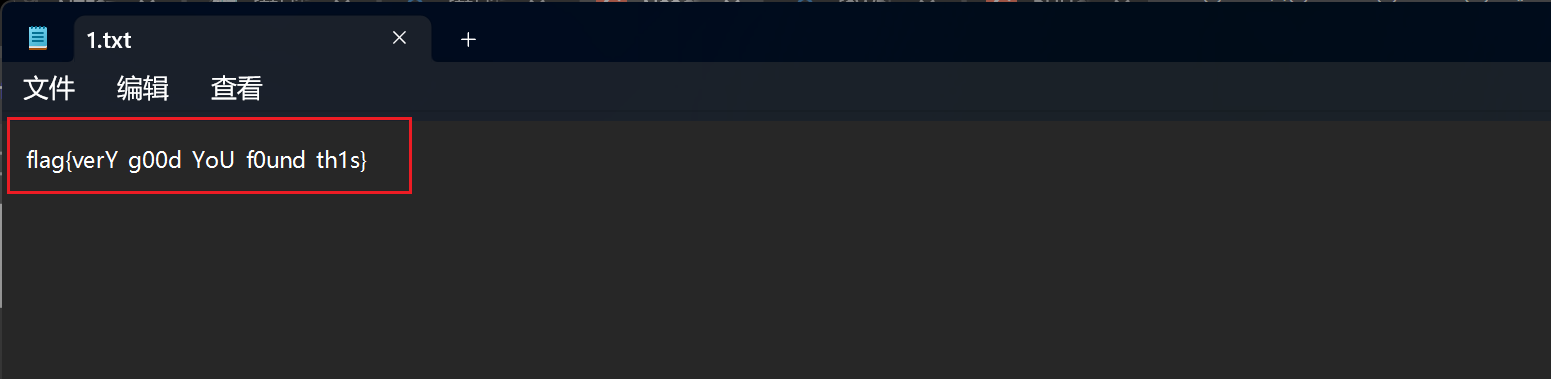

采用File-Format:

也可用file命令:

发现是pdf文件

加上.pdf后打开:

猜测是pdf隐写,依旧采用wbStego4.3open

×发现被骗

这时候ctrl+a:

有一段被隐藏的东西

pdf编辑:

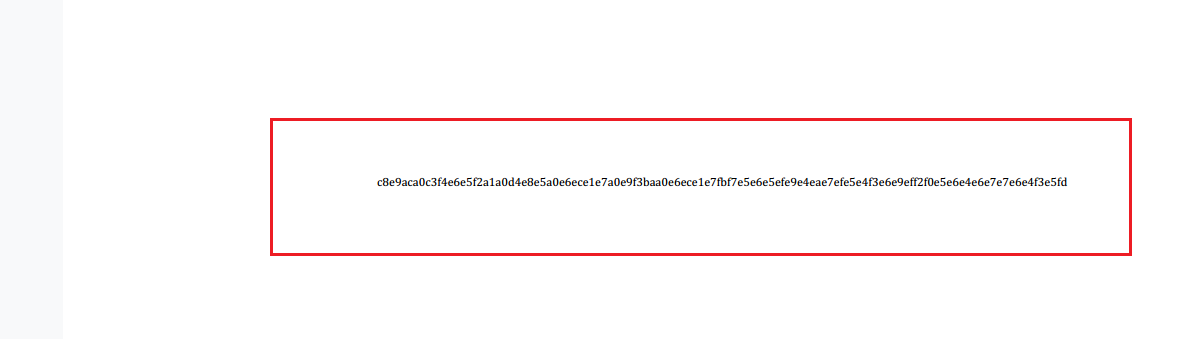

c8e9aca0c3f4e6e5f2a1a0d4e8e5a0e6ece1e7a0e9f3baa0e6ece1e7fbf7e5e6e5efe9e4eae7efe5e4f3e6e9eff2f0e5e6e4e6e7e7e6e4f3e5fd

参考:https://www.cnblogs.com/mumuhhh/articles/17359002.html

它们都大于128,所以对每组减去128

m = "c8e9aca0c3f4e6e5f2a1a0d4e8e5a0e6ece1e7a0e9f3baa0e6ece1e7fbf7e5e6e5efe9e4eae7efe5e4f3e6e9eff2f0e5e6e4e6e7e7e6e4f3e5fd"

n=""

for i in range(0,len(m),2):

hex = m[i:i+2]

n+= chr(int(hex,16)-128)

print(n)

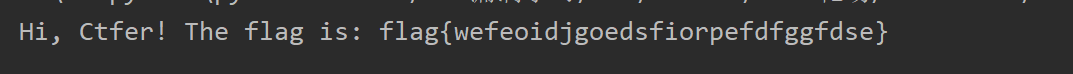

运行后:

即

NSSCTF{wefeoidjgoedsfiorpefdfggfdse}

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)